当前位置:网站首页>[漏洞复现]CVE-2018-7490(路径遍历)

[漏洞复现]CVE-2018-7490(路径遍历)

2022-08-09 08:33:00 【z.volcano】

受影响版本

uWSGI 2.0.17之前的版本

环境

https://github.com/vulhub/vulhub/blob/master/uwsgi/CVE-2018-7490

或者直接用BUUOJ里的环境

漏洞分析

uWSGI PHP Plugin < 2.0.17没能妥善处理DOCUMENT_ROOT检测的--php-docroot选项,导致攻击者可以通过带有‘…’序列的特制URL请求,恶意查看系统上的任意文件。

开始利用

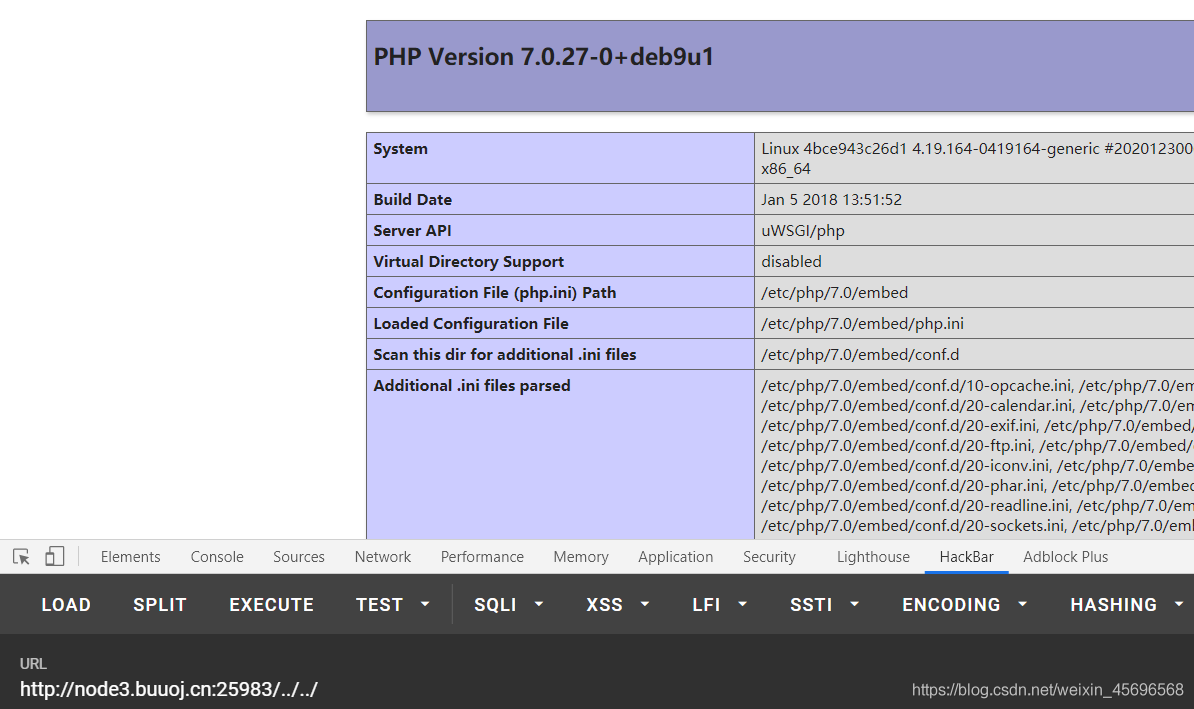

打开buuoj的靶机,看到

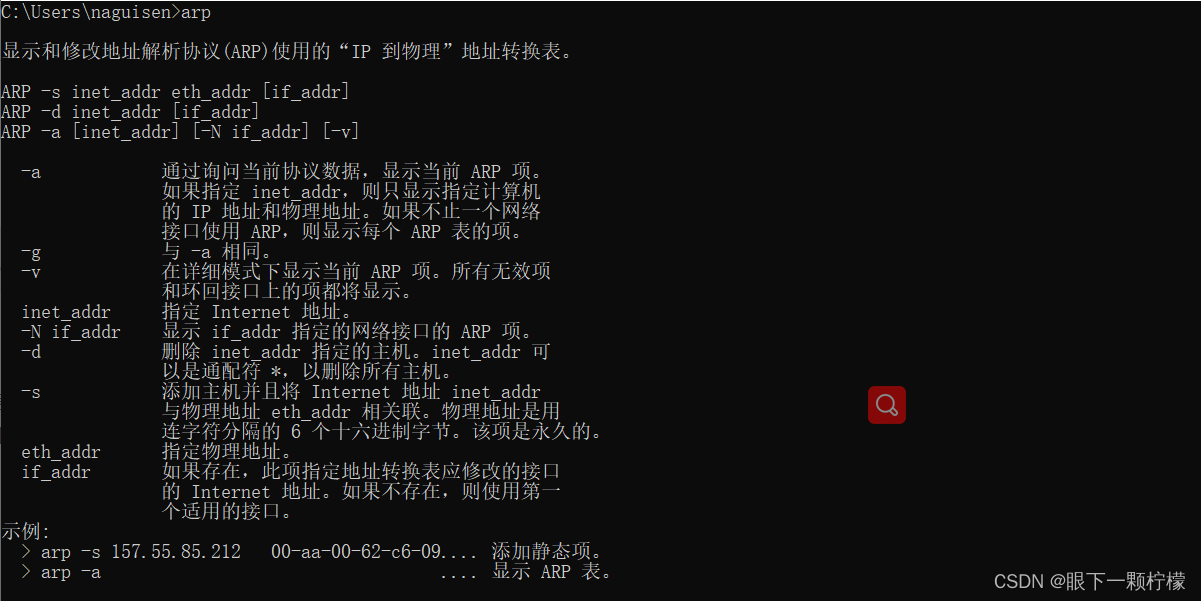

先不使用exp里的payload,试试../../../能不能进行目录穿越,可以发现页面和url都没有改变,说明被过滤了

所以对../进行urlencode一次,得到payload中的..%2f,直接上payload

成功读取到/etc/passwd文件

边栏推荐

猜你喜欢

随机推荐

数据解析之bs4学习

账号和权限管理

泛型和lambda表达式

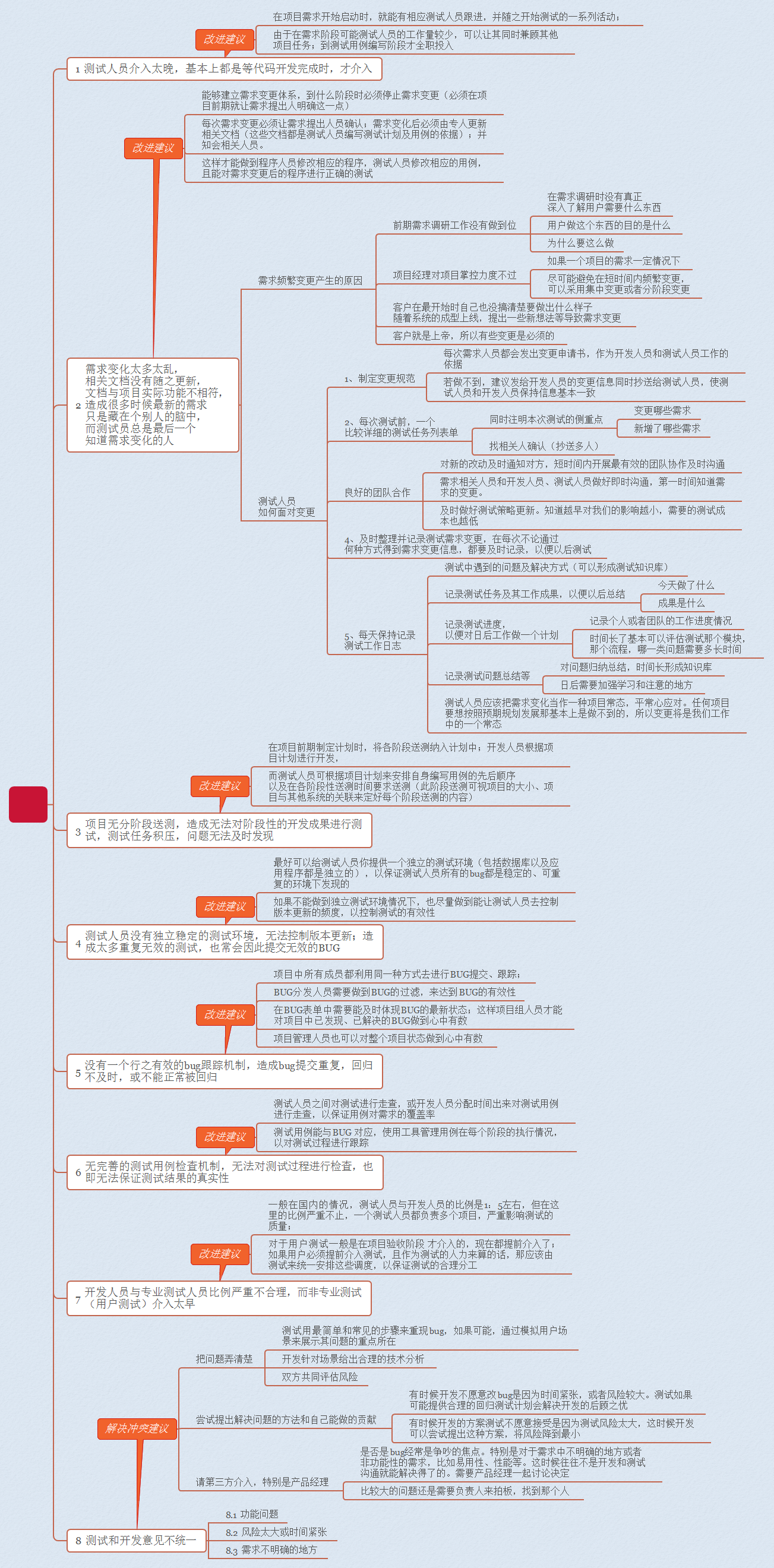

测试和开发之间的恩恩怨怨

火星人 --简单的数学题

Euclid and the game

一文搞懂 条件编译和预处理指令 #define、#undef、#ifdef、#ifndef、#if、#elif、#else、#endif、defined 详解

正则表达式基础介绍

Jmeter连接Mysql和Mysql编码问题

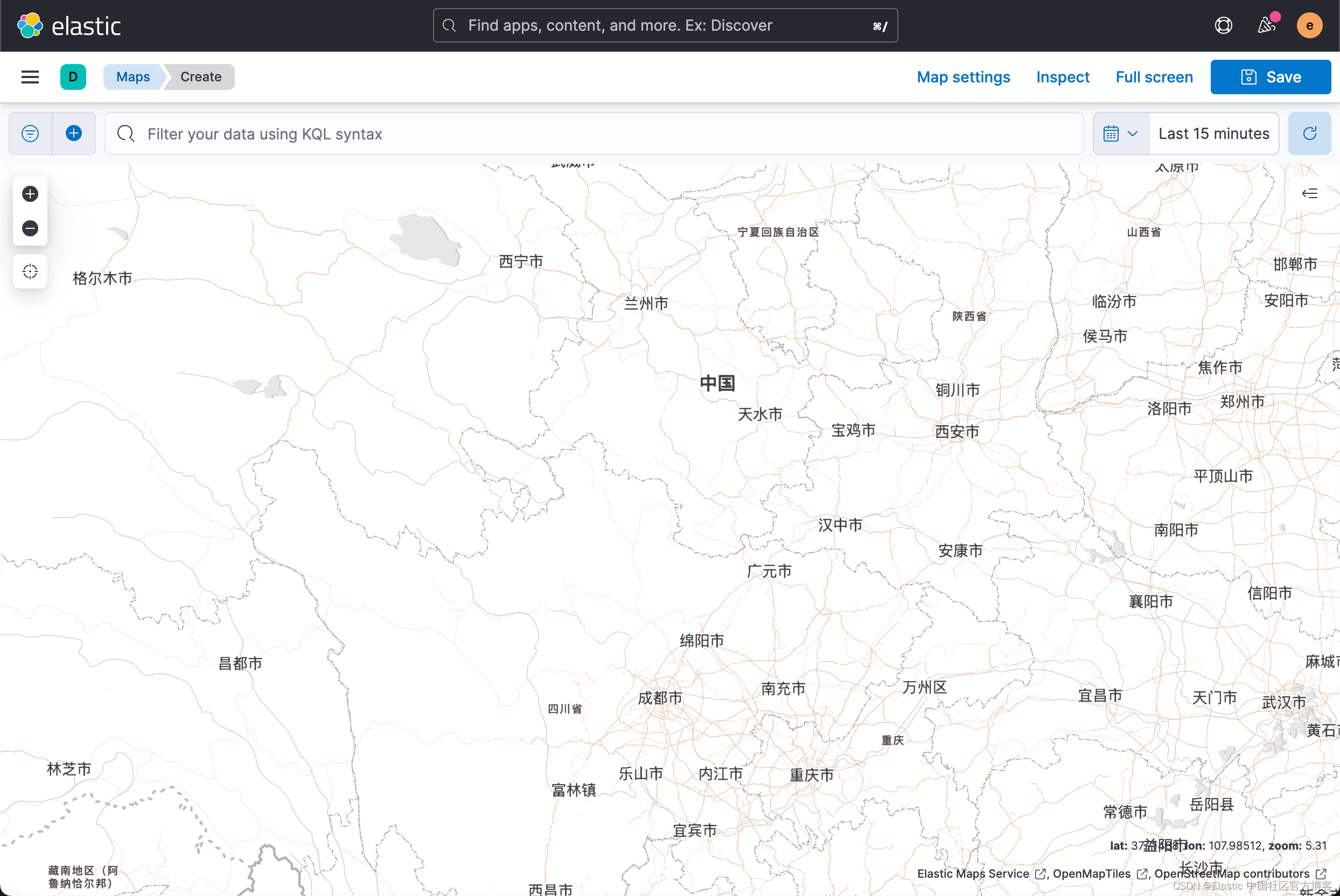

Kibana:为地图应用选择不同的语言 - Elastic Stack 8.3

204. Count Primes

Cookie and Session Details

MySQL数据库

VMware虚拟机强制关闭后,无法联网

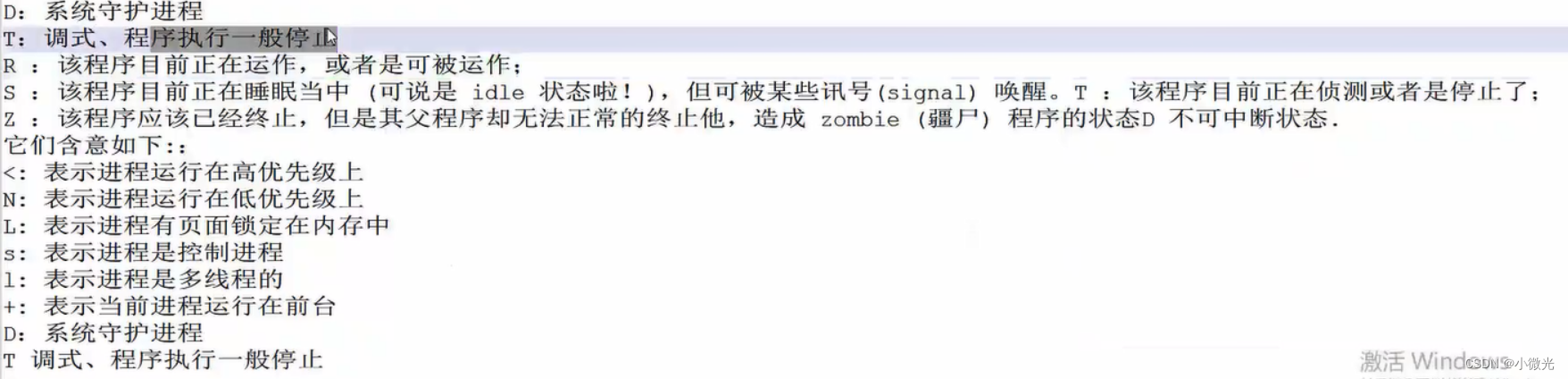

系统安全及应用

欧几里和游戏

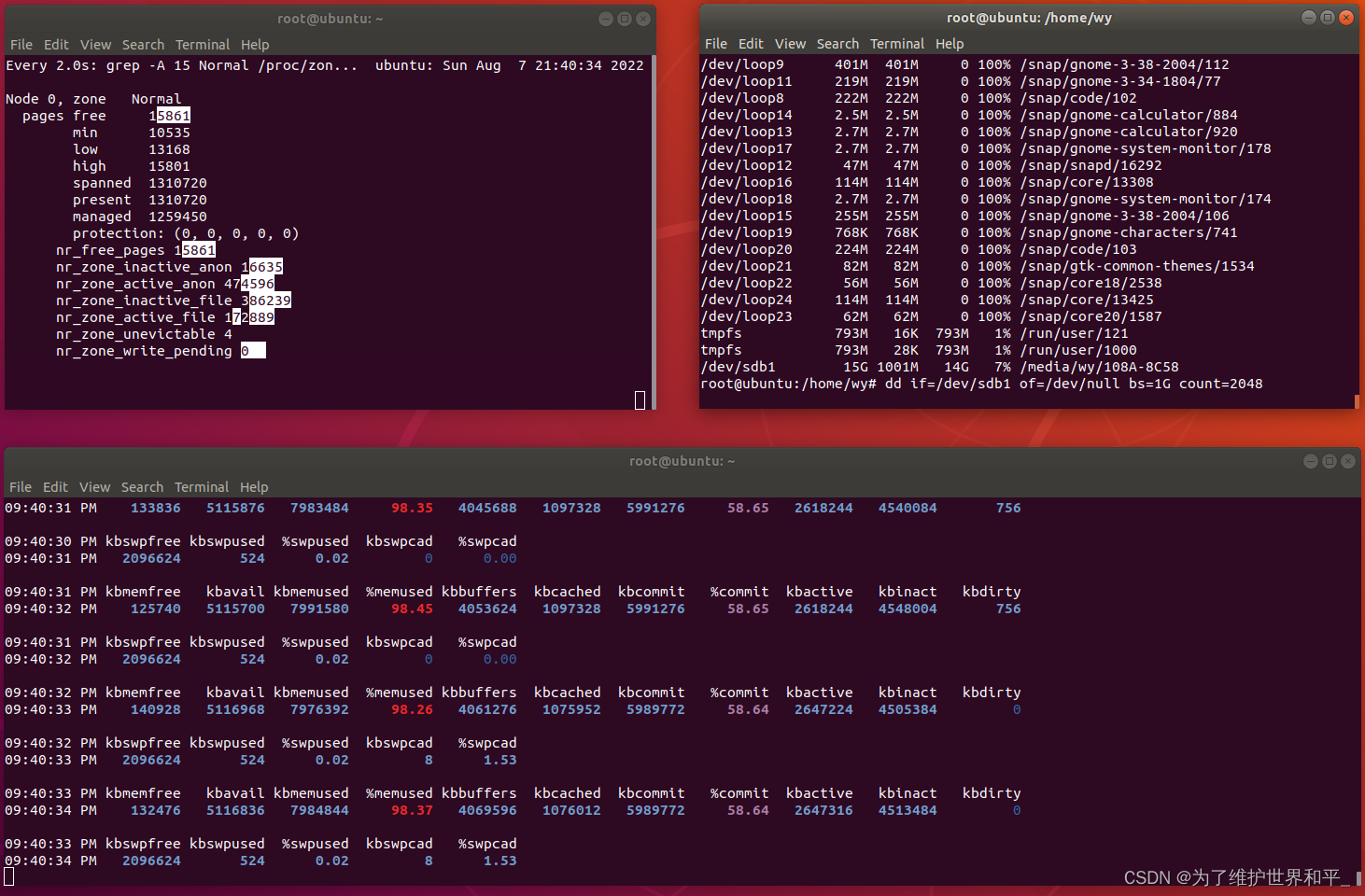

内存中的swap机制

黑马2022最新redis课程笔记知识点(面试用)

继承中的运算符重载:输入输出的传奇

【MySQL】mysql:解决[Err] 1093 - You can‘t specify target table ‘表名‘ for update in FROM clause问题