当前位置:网站首页>【虹科技术分享】ntopng是如何进行攻击者和受害者检测

【虹科技术分享】ntopng是如何进行攻击者和受害者检测

2022-04-22 15:44:00 【虹科网络可视化与安全】

在最新的ntopng版本中,为了帮助理解网络和安全问题,警报已经大大丰富了元数据。在这篇文章中,我们重点讨论用于丰富流量警报和标记主机的"攻击者 "和 "受害者 "元数据。具体来说,当一个流量的客户端或服务器很可能是一个或多个安全问题的始作俑者时,它就被标记为 "攻击者"。同样地,当客户端或服务器被认为受到攻击时,它被标记为 "受害者"。对于非安全导向的用例(如严重的丢包),受影响/引起该问题的主机仍然以高分值突出显示,但它们不会被标记为攻击者/受害者,因为这些词只用于安全领域。

例如:

- 在对可疑的DGA域名的DNS请求中,客户端被认为是 "攻击者",因为它是这种潜在的恶意请求的发起者。

- 当检测到远程代码执行(RCE)、跨站脚本(XSS)和SQL注入尝试时,客户端是 "攻击者",而服务器是 "受害者",因为它正被试图利用其漏洞的客户端探测/攻击。

- 当通过HTTP下载一个二进制/.exe应用程序,假装它是一个无害的文件,如PNG图像,客户端被认为受到了危害,而服务器被认为是恶意的,因为它的来源是可疑的文件,所以两者都被标为 "攻击者"。

- 一个DNS数据渗透警报的客户端和服务器都被标记为 "攻击者",因为进行数据渗透需要客户端和服务器都在运行渗透软件,如iodine。

本文实例

在这篇文章的提醒中,我们分析了Hancitor感染(由Malware-Traffic-Analysis提供的pcap),以证明ntopng及其新的 "攻击者 "和 "受害者 "元数据在检测此类安全问题方面的有效性。

Hancitor感染基本上是一个多阶段的事件链,导致目标主机下载恶意软件文件,实际上将其变成了威胁者手中的恶意主机。

让我们看看当我们使用ntpng分析带有Hancitor感染的pcap时会发生什么。你可以以下列方式启动ntopng:

ntopng -i 2021-06-01-Hancitor-with-Cobalt-Stike-and-netping-tool.pcap -m "10.0.0.0/8"警报分析

首先,从标题栏可以很清楚地看到有一些可疑的事情发生,因为有成千上万的流量有错误和警告。请注意,被警告的流量的数量可以根据你的配置而变化(见左边的侧栏菜单 "设置"->"用户脚本")。

点击红色的 "错误 "标记将我们带到流量页面,按照有错误的流量进行过滤。通过打开 "状态 "下拉菜单,很明显有一些可疑的活动,如几个可疑的DGA域名请求和2000多个可疑的文件传输。

但是,这个页面不足以了解是否有攻击正在进行,以及谁是麻烦的来源。当访问流警报页面时,这一点变得更加明显。在浏览警报之前,我们可以设置一个过滤器,只看到有 "攻击者 "的安全相关警报。

有了这个过滤器,ntopng只显示它检测到的攻击者的警报。事实上,可疑的DGA域警报开始跳出。“骷髅头”符号有助于识别 "攻击者",在这种情况下,就是被Hancitor感染的Windows客户端主机。

如果我们继续用攻击者浏览警报,我们也会看到成千上万的可疑文件传输警报。对于这种警报,会显示两个骷髅头。事实上,不仅将被攻击的Windows主机标记为 "攻击者",而且也会将分发恶意文件的服务器标记为 "攻击者 "。

如何验证?

但为什么看似无害的文件ga.js的文件传输被认为是可疑的?因为在实践中,这些都不是Javascript文件! 有时,它们只是空文件,有些时候它们是内容不明的二进制文件。只需使用Wireshark提取这些ga.js文件就可以验证这一点,并证明了ntopng在检测网络中发生的这些可疑传输方面的有效性。仅仅通过浏览这些警报就可以发现其他可疑的文件。这些是下载Ficker Stealer和Cobal Strike的请求。

你可以在 "主机地图 "中识别攻击者/受害者(左边栏菜单 "地图"->"主机")。

因为它们是X/Y轴上的两个异常值。点击气泡,你可以立即跳到主机页面,看看会发生什么,这在本文中已经讨论过。

增值功能

最后,值得一提的是,"攻击者 "和 "受害者 "元数据也可用于主机警报,以发现从事可疑活动的主机,如SYN扫描,或大量DNS或ICMP流量。除了如上所示的实时使用得分外,你还可以长期监测得分,以检测它何时偏离其预期行为。这是检测 "软 "行为变化的必要条件,这些变化不会被上述评分技术检测到,而是用于发现具有更多攻击性行为的攻击者。

版权声明

本文为[虹科网络可视化与安全]所创,转载请带上原文链接,感谢

https://cloud.tencent.com/developer/article/1985824

边栏推荐

- 【Yolact数据集制作-labelme使用与转coco详解】

- Computer Vision L8 -- Synthesis

- The translation uses Prometheus and grafana to realize SLO

- E. 2-Letter Strings

- Interviewer: please talk about = = operator and equals (), from the perspective of basic data type and reference data type

- Construction method and process of enterprise level knowledge management (km)

- Redis小知识点汇总(无聊的时候瞄一眼)

- [in-depth understanding of tcallusdb technology] sample code for reading all data in the list - [list table]

- 「译文」如何在YAML中输入多行字符串?

- SAP UI5 数据类型(data type) 学习笔记

猜你喜欢

Yunna | the latest measures for the management of fixed assets in the hotel industry, hotel physical asset management system

傅里叶分析和滤波

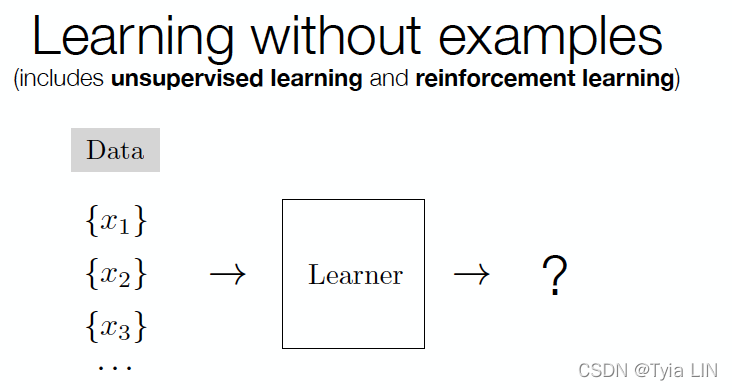

Computer Vision L7 -- Self-supervised Learning

![BrokenPipeError: [Errno 32] Broken pipe](/img/75/c0e2f82aa0222a3374fb6c1ffc2778.png)

BrokenPipeError: [Errno 32] Broken pipe

你知道如何生成随机数吗?(三千字超详细)

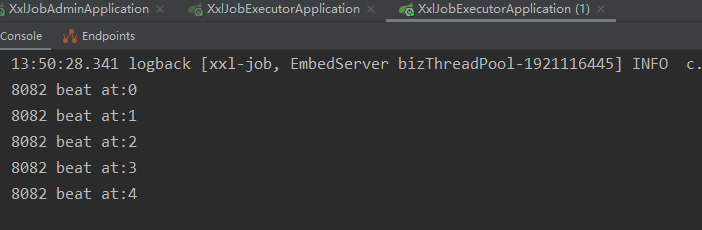

Installation and use of distributed task scheduling platform xxl-job

Construction method and process of enterprise level knowledge management (km)

![BrokenPipeError: [Errno 32] Broken pipe](/img/75/c0e2f82aa0222a3374fb6c1ffc2778.png)

BrokenPipeError: [Errno 32] Broken pipe

Tcallusdb Jun · industry news compilation (III)

【图】207. 课程表

随机推荐

Installation and use of distributed task scheduling platform xxl-job

jsquery.xxx.js和jsquery.xxx.min.js的区别

[二叉数]相同的树

redis优化系列(一)基于docker搭建Redis主从

[in depth understanding of tcallusdb technology] data interface description for reading the specified location in the list - [list table]

Ansible 实用技巧 - 批量巡检站点 URL 状态

Magic use of solve

短视频平台搭建,移动端商品下单、购买过程的实现

Introduction to development using Hal library, stm32cubemx and keil 5 (I): turn on an LED light (nucleo-f411re)

Computer Vision L7 -- Self-supervised Learning

ArcGIS calls the worldwayback historical image and exports the animation

Kotlin's extended function knowledge points

函数指针与回调函数

面试官:请说说==操作符和equals(),从基本数据类型和引用数据类型两个角度谈谈

Build your own web site (8)

The translation uses Prometheus and grafana to realize SLO

这个API Hub厉害了,收录了钉钉企业微信等开放Api,还能直接调试 !

SAP UI5 应用开发教程之七十一 - SAP UI5 页面的嵌套路由试读版

Practice of radical TLS security configuration based on traifik

SAP UI5 应用开发教程之七十一 - SAP UI5 页面的嵌套路由