当前位置:网站首页>防勒索病毒现状分析

防勒索病毒现状分析

2022-08-10 00:27:00 【Cnsidna.No.1】

勒索病毒横行

近年来,计算机以及互联网应用在中国得到普及和发展,已经深入到社会每个角落,政府,经济,军事,社会,文化和人们生活等各方面都越来越依赖于计算机和网络,电子政务,无纸办公、MIS、ERP、OA等系统也在企事业单位中得到广泛应用。然而,网络安全形势越来越严峻,类似WannaCry蠕虫勒索病毒不断涌现与爆发,时刻为大家敲响警钟。

特别是最近几年,勒索病毒“异军突起”让本就严峻的数据安全更是雪上加上霜,几乎是每隔几天,就会有企事业单位中招。勒索病毒,是一种性质恶劣、危害极大的电脑病毒,主要通过邮件、木马、网页挂马、漏洞利用、RDP弱口令暴力破解等形式进行传播。由于这种病毒利用各种加密算法对文件进行加密,一旦感染一般无法解密,只有向勒索者支付赎金才能解密。如果感染者拒付赎金,就无法获得解密的密钥,无法恢复文件。下图是受勒索病毒攻击的各行业分布。

另外,虚拟货币的缺乏监管,使勒索者收受赎金而无法追朔,直接推动了勒索病毒传播肆无忌惮,愈演愈烈。

勒索病毒防护现状

常用的勒索病毒防范方法

最常用的方法就是给操作系统打补丁,部署杀毒软件,部署防火墙,做数据备份。对于已知病毒,效果非常明显,基本上可以起到立竿见影的效果;但对于未知病毒,这些传统方法就显得有些力不从心,不知道勒索病毒还会趁哪个漏洞渗透进来。目前具体的防范措施有:

1、.数据备份和恢复:可靠的数据备份可以将勒索软件带来的损失最小化,但同时也要对这些数据备份进行安全防护,避免被感染和损坏。

2、小心使用不明来源的文件,陌生邮件及附件也需谨慎打开。

3、安装安全防护软件并保持防护开启状态。

4、及时安装Windows漏洞补丁!

5、同时,也请确保一些常用的软件保持最新版本,特别是Java,Flash和Adobe Reader等程序,其旧版本经常包含可被恶意软件作者或传播者利用的安全漏洞。

6、为电脑设置较强的密码——尤其是开启远程桌面的电脑。并且不要在多个站点重复使用相同的密码。

7、安全意识培训:对员工和广大计算机用户进行持续的安全教育培训是十分必要的,应当让用户了解勒索软件的传播方式,如社交媒体、社会工程学、不可信网站、不可信下载源、垃圾邮件和钓鱼邮件等。通过案例教育使用户具备一定的风险识别能力和意识。

仍存在的安全隐患

虽然做了很多防范措施,业务服务器、员工终端电脑、产线管理控制台等,仍然面临很多病毒入侵风险,例如:

备份过的数据也有可能遭到勒索病毒的加密;

网络隔离环境内的操作系统无法及时打补丁,导致病毒容易趁虚而入;

杀毒软件病毒库更新不及时,无法发现病毒;

U盘随意拷贝数据带入病毒。

智能设备终端解决方案

勒索病毒共性分析

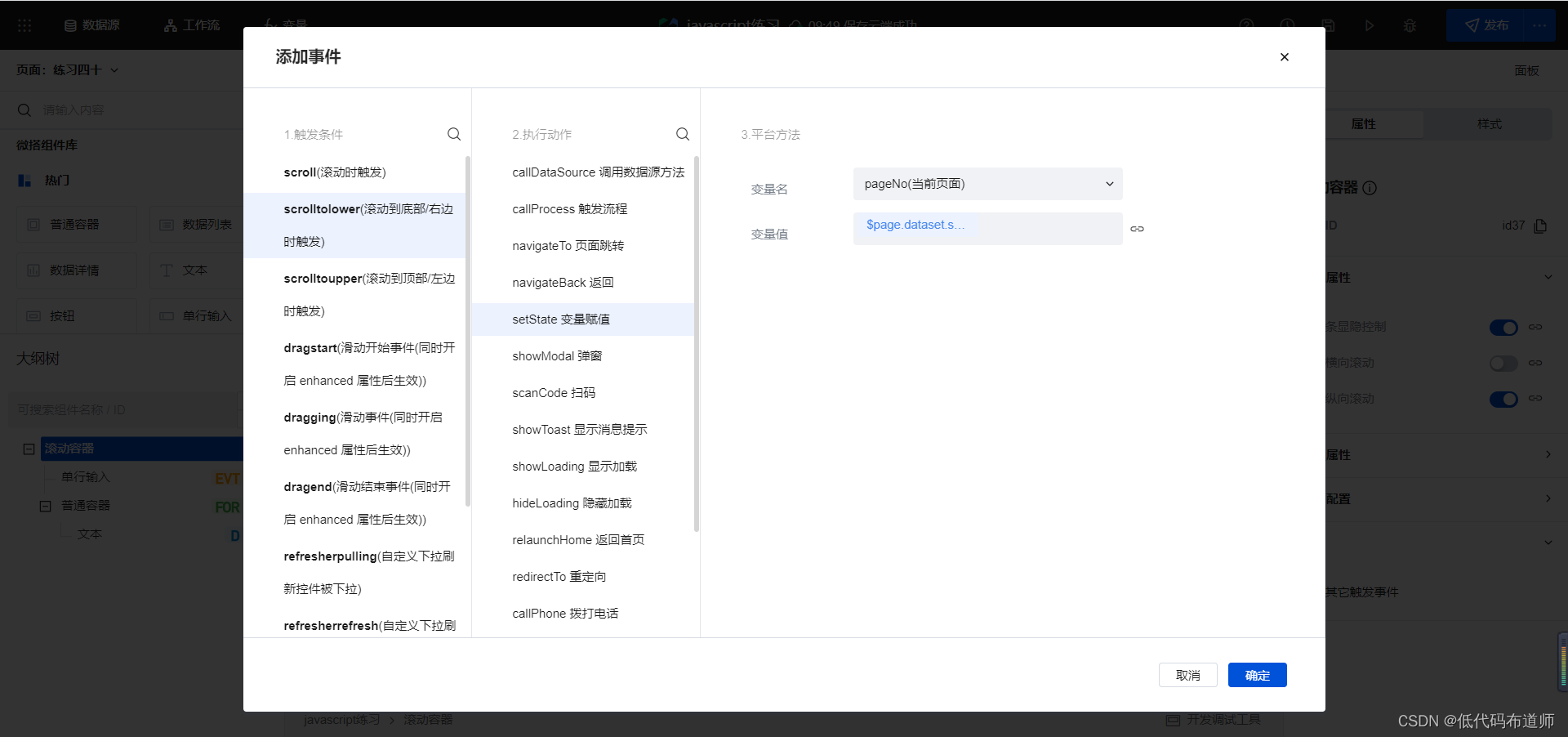

深信达公司作为国内专业的数据安全厂家,对勒索病毒的种类和行为进行了分析。目前出现的勒索病毒种类繁多(如下图),新的勒索病毒还在不断涌现中,而跟在勒索病毒后面,追着防范的方法必然非常被动。

勒索病毒种类

通过对勒索病毒行为进行分析,总结出这些病毒木马的最终目的就是篡改数据,进行敲诈勒索。

智能设备终端解决方案概要

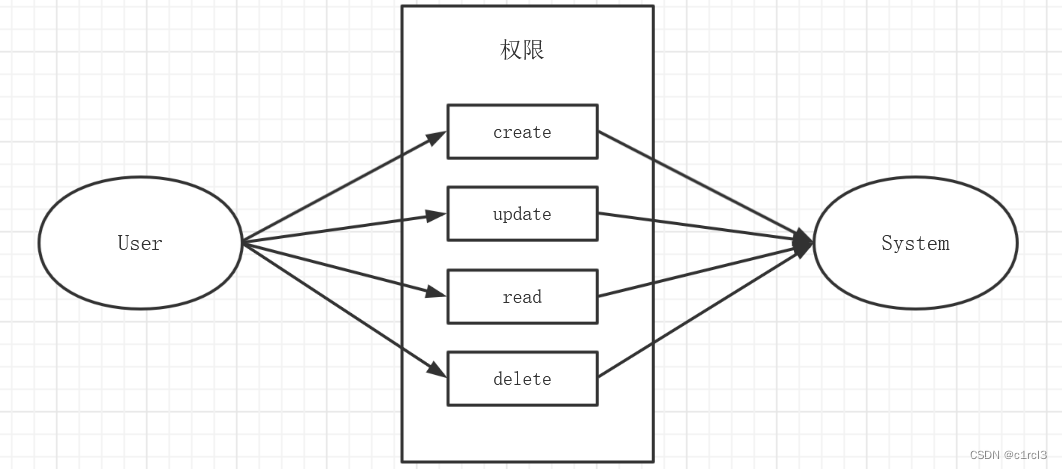

深信达智能设备终端解决方案是从保护数据角度出发,通过对操作系统镜像快照,从镜像快照中提取工作场景、业务数据访问行为、业务场景等,建立安全容器,对主机操作系统和业务程序进行签名加固,对数据的访问进行验证审计,杜绝非法数据使用,以不变应万变的白名单模式,对操作系统和数据进行保护,杜绝勒索病毒以及其他病毒、黑客的攻击行为。

深信达智能设备终端解决方案颠覆了传统安全防御理念。即使在丢失了系统管理员权限后,仍能进行有效防御,确保数据及业务系统的安全,从而实现最后一米的防御机制。

边栏推荐

- Leetcode80. 删除有序数组中的重复项 II

- 商业模式及其 SubDAO 深入研究

- 【CAS:41994-02-9 |Biotinyl tyramide】生物素基酪氨酰胺价格

- Characteristics of the (CAS:1527486-16-3TAMRA-azide-PEG3-Biotin) reaction in biotin azide!

- C语言--数据的存储(上)

- 西安生物素-四聚乙二醇-酰胺-4苯酚 浅黄色半固态

- Xi'an biotin-tetrapolyethylene glycol-amide-4phenol light yellow semi-solid

- 【毕业设计】 基于Stm32的家庭智能监控系统 - 单片机 图像识别 人体检测 AI

- oracle的数据导入导出

- 你有对象类,我有结构体,Go lang1.18入门精炼教程,由白丁入鸿儒,go lang结构体(struct)的使用EP06

猜你喜欢

小程序实现搜索功能续

7. type( )函数——查询数据类型

win10重装系统后没声音怎么办?

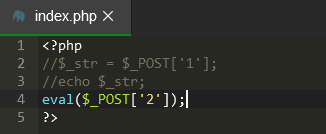

assert利用蚁剑登录

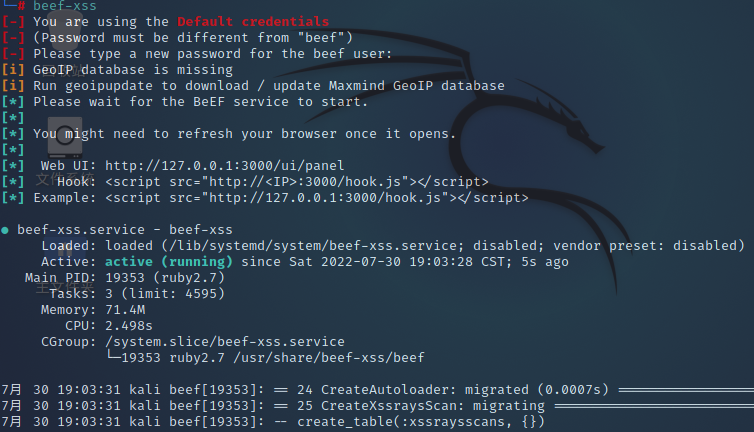

XSS详解及复现gallerycms字符长度限制短域名绕过

Penetration Testing and Offensive and Defense Confrontation - Vulnerability Scanning & Logic Vulnerability (Part1)

XSS高级 svg 复现一个循环问题以及两个循环问题

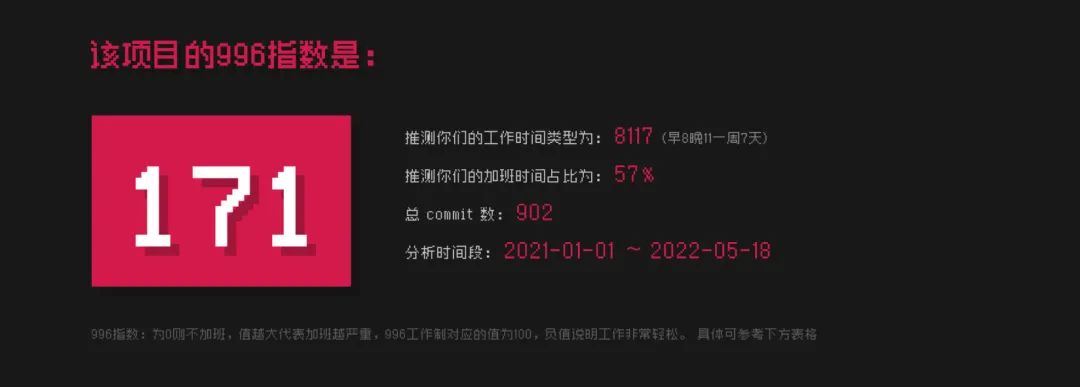

惊掉你下巴,程序员编码竟然可以被 996 指数化

What should I do if there is no sound after reinstalling the system in win10?

Biotin-Cy2 Conjugate, Biotin-Cy2 Conjugate_Cy2 Biotin Conjugate

随机推荐

最高月薪15K,谁有历经千辛万苦的意志,谁就能收获属于自己的成功~

CAS:851113-28-5 (Biotin-ahx-ahx-tyramine)

Character Statistics Histogram

Docker interview question 2--get the number of database connections and docker-compose

走出迷宫的最少步数2

Mysql database ALTER basic operations

03|流程控制

[obs] obsqsv11 hard coding and comparison with metartc codec

深入理解Aarch64内存管理

c语言文件基本操作总结

《痞子衡嵌入式半月刊》 第 60 期

MySQL最大连接数限制如何修改

什么是一网统管?终于有人讲明白了

oracle的数据导入导出

关于HBuilder X鼠标变为_ 替换字符的问题

基于SSM实现手机销售商城系统

Stanford CS143 Speed Pass PA1 Tutorial

渗透测试与攻防对抗——漏洞扫描&逻辑漏洞(Part1)

高校就业管理系统设计与实现

无js实现弹出层效果