当前位置:网站首页>JVM命令:jsp(找进程),jstack(线程栈),jmap(内存),jinfo(参数)

JVM命令:jsp(找进程),jstack(线程栈),jmap(内存),jinfo(参数)

2022-08-07 18:56:00 【闲猫】

定位排查问题时最为常⽤命令包括:

jps(进程)、jmap(内存)、jstack(线程)、jinfo(参数)等。

jps:查询当前机器所有Java进程信息

jmap:输出某个 Java 进程内存情况

jstack:打印某个 Java 线程的线程栈信息

jinfo:⽤于查看 jvm

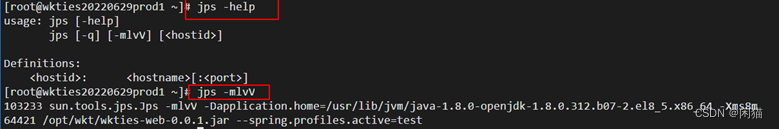

jps找进程

jps(Java Virtual Machine Process Status Tool)⽤于输出当前⽤户启动的所有进程 ID,当线上发现故障或者问题时,利⽤ jps 快速定位对应的 Java进程 ID。

命令:jps -m

参数解释:

m:输出传⼊ main ⽅法的参数

l:输出完全的包名,应⽤主类名,jar的完全路径名

当然也可以用ps -ef | grep java找

或者自己学习:

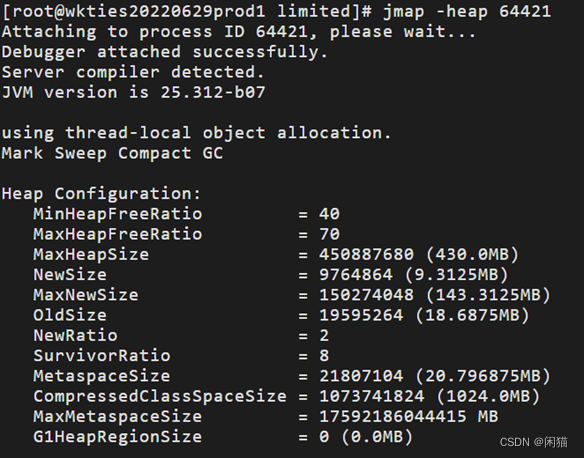

jmap(Java Memory Map)

jmap(Java Memory Map)可以输出所有内存中对象的⼯具,甚⾄可以将 VM 中的 heap,以⼆进制输出成⽂本,使⽤⽅式如下: jmap -heap PID(输出当前进程JVM堆内存新⽣代、⽼年代、持久代、GC算法等信息)

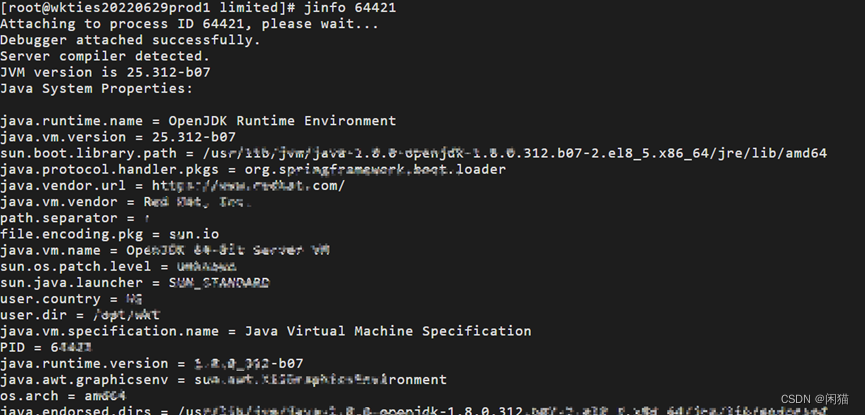

jinfo(java info参数)

jinfo可以⽤来查看正在运⾏的 java 应⽤程序的扩展参数,包括Java System属性和JVM命令⾏参数;也可以动态的修改正在运⾏的 JVM ⼀些参数。

命令:jinfo pid

jinfo 64421

jstack(java stack栈)

查看某个线程的栈信息

- top -Hp pid 找哪个线程占cpu men高

- 将其转换为16进制形式(因为 java native 线程以16进制形式输出) printf '%x\n' pid

- 打印栈信息:jstack 进程PID| grep '0x5605 16进制' -A 50 --color

示例可参考:JavaWeb在线问题.Linux服务器CPU核查_闲猫的博客-CSDN博客

边栏推荐

- ResNet Architecture Analysis

- Telnet protocol packet capture - tool Wireshark

- Kalman filter

- [2022 杭电多校5] Count Set (生成函数 分治NTT)

- dart中int类型变量与String类型变量拼接的三种方式

- rk3399 9.0 boot and execute .sh file

- 【板栗糖GIS】DOS—如何在当前文件夹内部批量建子文件夹

- 欺骗攻击常见命令-arp-dns-dhcp欺骗

- DELL SC Combe Store Forgotten Password Reset Method

- Web page translation plugin

猜你喜欢

随机推荐

Changan chain fact example contract stateddb storage data original text with cmecv1.0 reason analysis

SQL Server 递归+向上统计

【板栗糖GIS】DOS—如何删除特定的文件夹

抓包工具:Fiddler下载、安装、使用 教程

Language Translator - Online Language Translator Free

数据库小记

职场经验分享--接口中按时间戳查数据容易被忽略的细节

翻译软件哪个准确度高

win10上使用VS2017编译libcurl

Pagoda measurement - online pharmacy mall source code with WAP version

[ACTF2020 新生赛]BackupFile

Promise笔记

What is the difference between registered company capital subscription and actual payment?

【ROS2原理5】从ROS1到ROS2的变迁

免费翻译软件-批量自动一键翻译

Module 9 (E-commerce spike system)

[chestnut sugar GIS] DOS - how to extract the folder name

【Token】JWT使用Token进行登录

基于 Next.js实现在线Excel

深入浅出边缘云 | 6. 监控与遥测

![[ACTF2020 新生赛]BackupFile](/img/0e/bb967a3a16771f16e17ae4580468cf.png)