当前位置:网站首页>【kali-权限提升】(4.2.6)社会工程学工具包(上):中间人攻击原理

【kali-权限提升】(4.2.6)社会工程学工具包(上):中间人攻击原理

2022-08-08 18:27:00 【黑色地带(崛起)】

目录

一、中间人攻击

1.1、概述:

中间人攻击,简称“MITM攻击“ )是一种间接的入侵攻击。

通过各种技术手段, 将入侵者控制的一台计算机虚拟放在网络连接中的两台通信计算机之间, 这台计算机就称为“中间人”。使用Ettercap工具实现中间人攻击。

1.2、利用原理:

在传输数据的过程中存在有漏洞,通过使用各种技术手段对目标主机进行攻击

当主机之间进行通信时, 通过封装数据包进而转发到目标主机上。转发的数据包中包括源IP地址、目标IP地址及MAC地址。但是当主机在自己的缓存表中找不到目标主机的地址时, 它会发送ARP广播, 在此过程中就可能被其他攻击者冒充目标主机。

二、示例

2.1、ARP欺骗原理

实施中间人攻击时, 攻击者常考虑的方式是ARP欺骗或DNS欺骗等。

ARP欺骗原理:

ARP欺骗并不是使网络无法正常通信, 面是通过冒充网关或其他主机使得到达网关或主机的数据流通过攻击主机进行转发。通过转发流量可以对流量进行控制和查看,从而得到信息。

ARP欺骗主机的流程

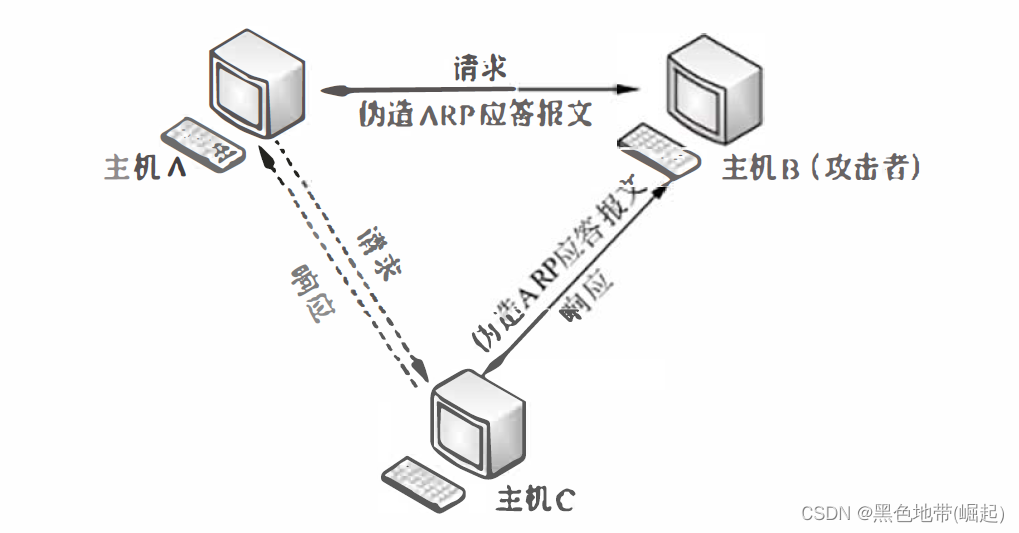

当主机A和主机B之间通信时, 如果主机A的ARP缓存表中没有找到主机B的MAC地址时, 主机A将会向整个局域网中所有计算机发送ARP广播,广播后整个局域网中的计算机都收到了该数据。这时候, 主机C响应主机A,说我是主机B,我的MAC地扯是XX-XX-XX-XX-XX-XX,主机A收到地蚧后就会重新更新自己的缓冲表。当主机A再次与主机B通信时, 该数据将被转发到攻击主机(主机C)上, 则该数据流会经过主机C转发到主机B

2.2、利用过程:

第一步:攻陷一台计算机

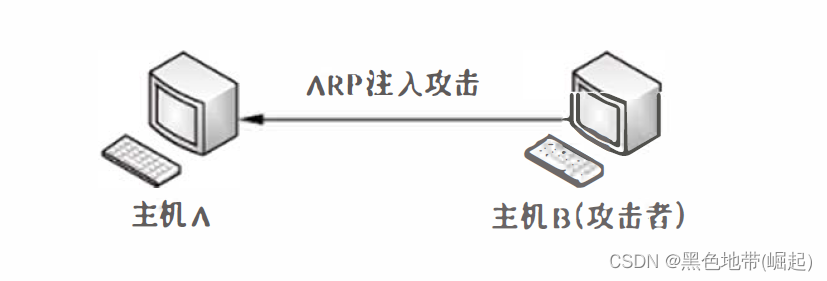

通过ARP注入攻击的方法以实现ARP欺骗, 通过ARP欺骗的方法控制主机A与其他主机间的流报及机密信息。

第二步:欺骗主机

攻击成功后, 主机B就可以在这个网络中使用中间人的身份,转发或查看主机A和其他主机间的数据流

结果:

简而言之:A与C之间的通信都会通过主机B传输

(1)在这个局域网中当主机A向主机C发送请求, 该数据将首先被发送到主机B上

(2)数据流经主机B转发到主机C

(3)主机C收到数据以为是主机A直接发送的。此时主机C将响应主机A的请求,该数据流会被主机B转发到主机A上

(4)主机A收到响应后, 将登录主机C,主机A登录时的用户名及密码, 将会被主机B收到

边栏推荐

猜你喜欢

2021年9月电子学会图形化三级编程题解析含答案:绘制图形

uniapp父组件使用prop将异步的数据传给子组件

Build DG will increase the amount of lead to archive log problem

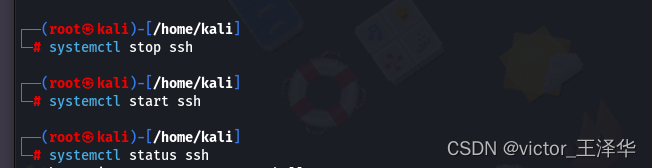

SSH协议抓包-工具Wireshark

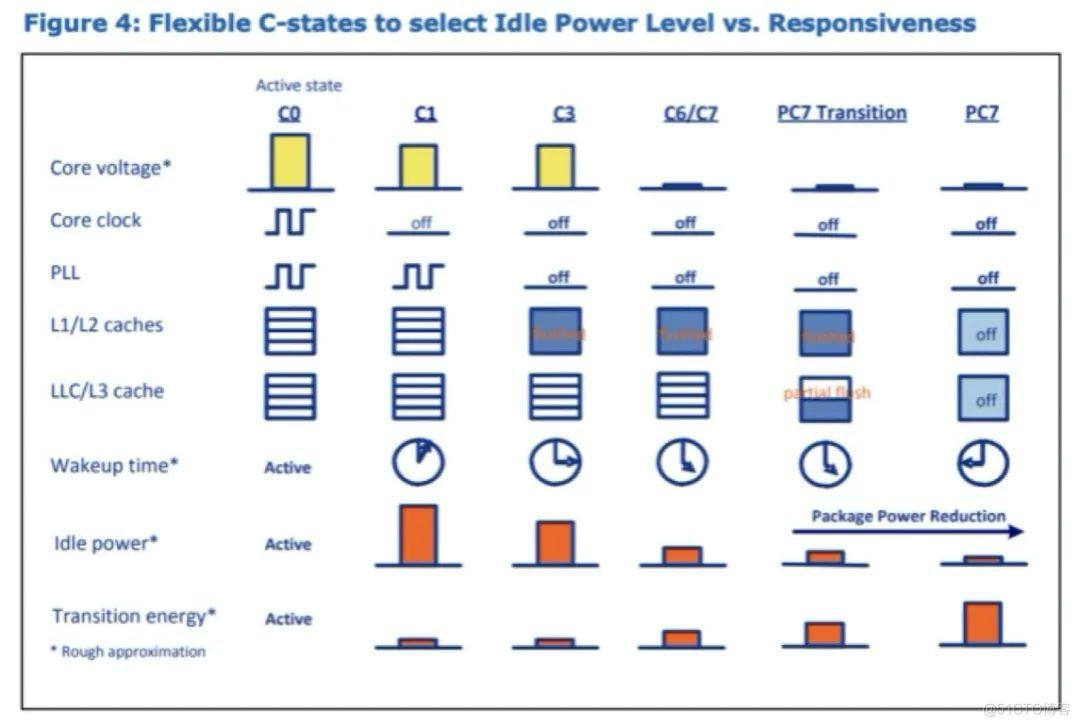

Performance optimization | CPU power management from the perspective of ping delay

QT With OpenGL (Bloom) (Bloom)

“非洲之王”传音答复投资者提问:手机产品暂无计划进入中国

OpenSSH生成的私钥如何在putty中使用?

SUSECON 北京议程上新丨8月16日相聚望京凯悦

Oracle--表

随机推荐

几何g6将搭载harmonyos系统,产品竞争力全面升级

Geometric g6 will carry harmonyos system, a comprehensive upgrade competitiveness of products

阿里云数据库PolarDB开源人才培养计划发布!万元好礼等你来拿!

Shell脚本三剑客(grep、sed、awk)

3D游戏建模教程:游戏角色制作——赏金猎人,超逼真

/目录 、/home目录 、~目录的区别

做测试几年,靠业务熟悉吃老本,技术短板暴露,30岁被无情辞退...

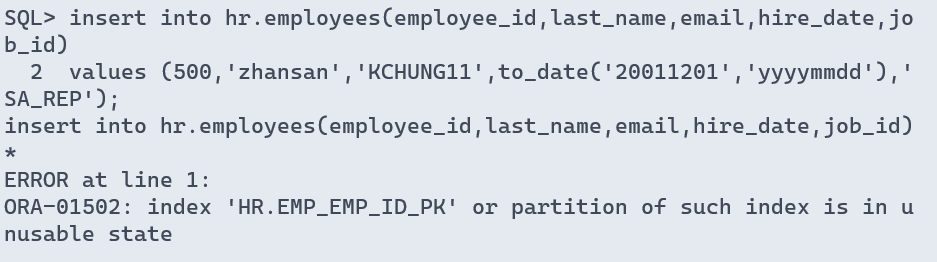

Research on ORACLE subqueries that lead to inability to push predicates

搭建企业级数据治理体系指南

The origin and creation of Smobiler's complex controls

在线支付,出款和收款

Fortinet全新云原生保护产品上线亚马逊云科技平台

响应式pbootcms模板电脑维修类网站

搭建DG导致归档日志量变多问题排查

关于求最小公倍数的三种常用方法

Neo4j: 1. CQL statement

PG 之 huge page

torchvision.transforms

视图,索引

ptorch