当前位置:网站首页>云服务器基于 SSH 协议实现免密登录

云服务器基于 SSH 协议实现免密登录

2022-08-10 21:51:00 【InfoQ】

SSH 协议实现免密登录

前言

- Xshell:好用,舒服,但是收费软件

- Putty:简洁,又太过简洁,免费

- CMD / Powershell:Windows 自带,也能用

- Git bash:安装 Git 时自带的,挺不错

- Cmder:代理 CMD 的第三方终端,美观,但是个人体验感觉笨重

SSH 协议

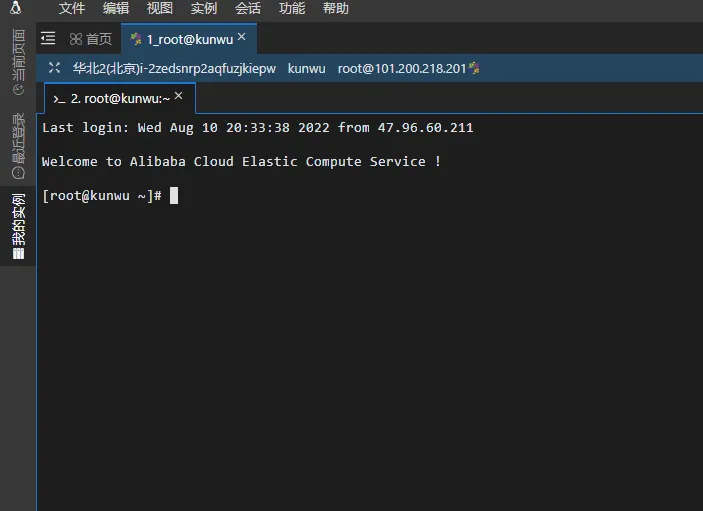

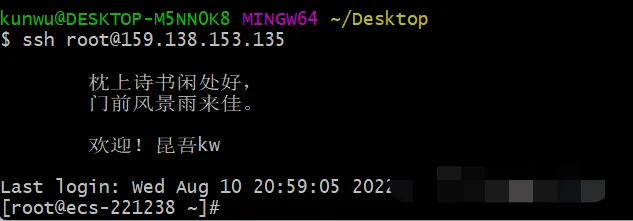

使用 SSH 远程登录服务器

ssh1. 使用用户名和密码登录

$ ssh <用户名>@<服务器 IP>

2. 配置 ssh 公钥实现免密登录

免密登录的原理

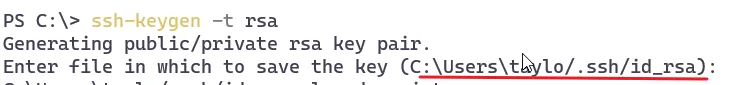

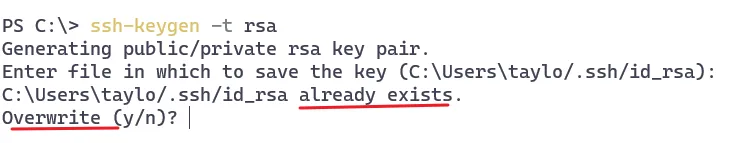

1.本地生成 SSH 秘钥。

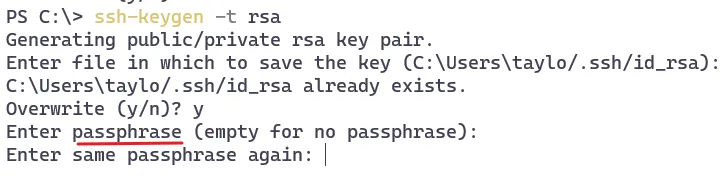

ssh-keygen$ ssh-genkey -t rsa

passphrase

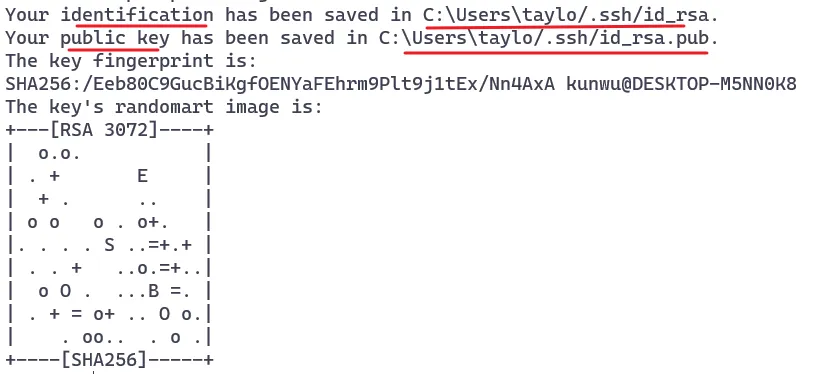

id_rsaid_rsa.pub

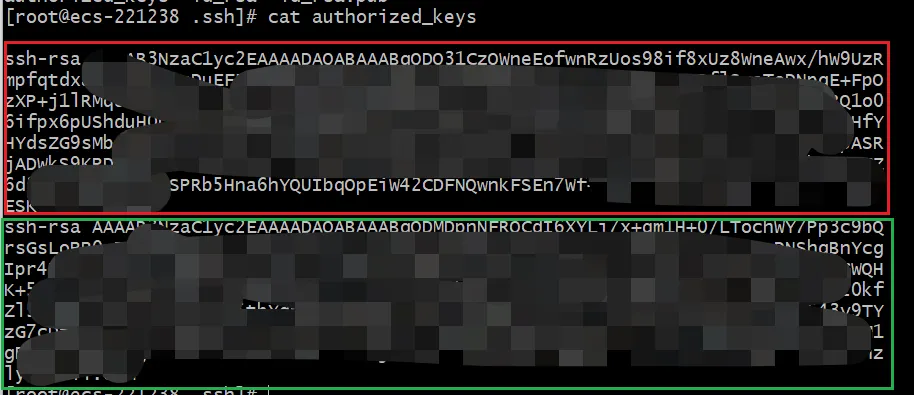

2.将公钥部署到服务器

/root/.ssh

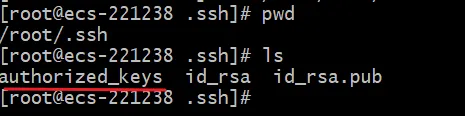

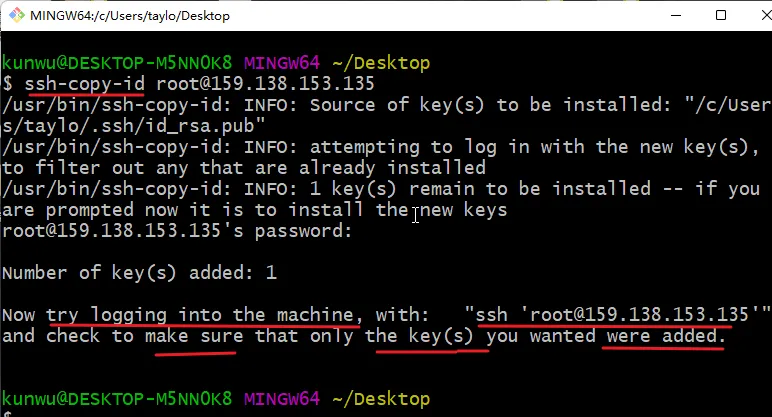

authorized_keysauthorized_keysssh-copy-idgit bash$ ssh-copy-id <用户名>@<服务器 IP>

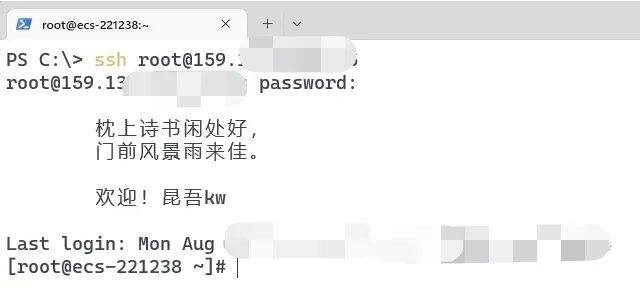

ssh [email protected]<服务器 IP>key3.测试

$ ssh <用户名>@<服务器 IP>

authorized_keys$ cat authorized_keys

ssh-copy-id

小结

root边栏推荐

猜你喜欢

随机推荐

Using SylixOS virtual serial port, serial port free implementation system

【PCBA方案设计】蓝牙跳绳方案

mmpose关键点(一):评价指标(PCK,OKS,mAP)

从斐波那契 - 谈及动态规划 - 优化

[SQL brush questions] Day3----Special exercises for common functions that SQL must know

String类的常用方法

Why general company will say "go back messages such as" after the end of the interview, rather than just tell the interviewer the result?

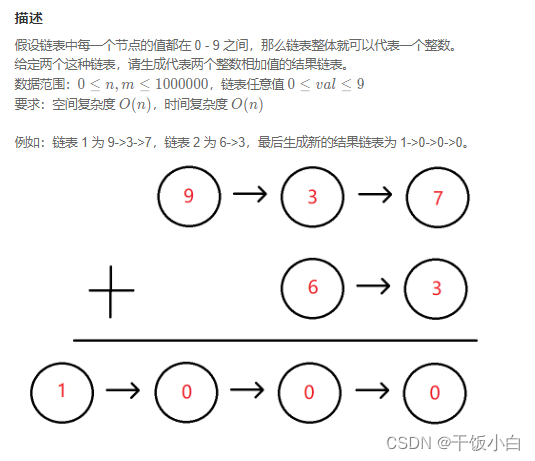

链表相加(二)

QT笔记——vs + qt 创建一个带界面的 dll 和 调用带界面的dll

Redis Performance Impact - Asynchronous Mechanisms and Response Latency

Black cats take you learn Makefile article 13: a Makefile collection compile problem

FPGA - 7系列 FPGA内部结构之Memory Resources -03- 内置纠错功能

Shell编程规范与变量

Translating scientific and technological papers, how to translate from Russian to Chinese

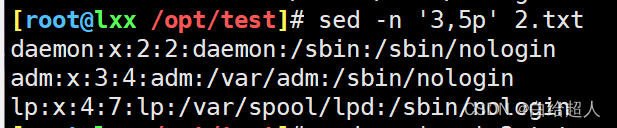

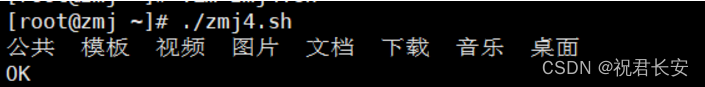

shell (text printing tool awk)

测试4年感觉和1、2年时没什么不同?这和应届生有什么区别?

MySQL高级指令

shell编程之免交互

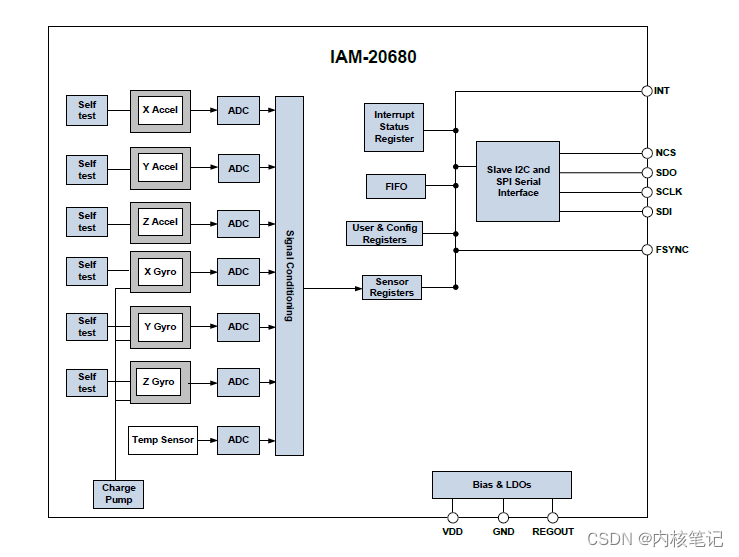

RK3399平台开发系列讲解(内核驱动外设篇)6.35、IAM20680陀螺仪介绍

为什么一般公司面试结束后会说「回去等消息」,而不是直接告诉面试者结果?