当前位置:网站首页>web网络安全笔记

web网络安全笔记

2022-08-11 05:32:00 【月光光照大江】

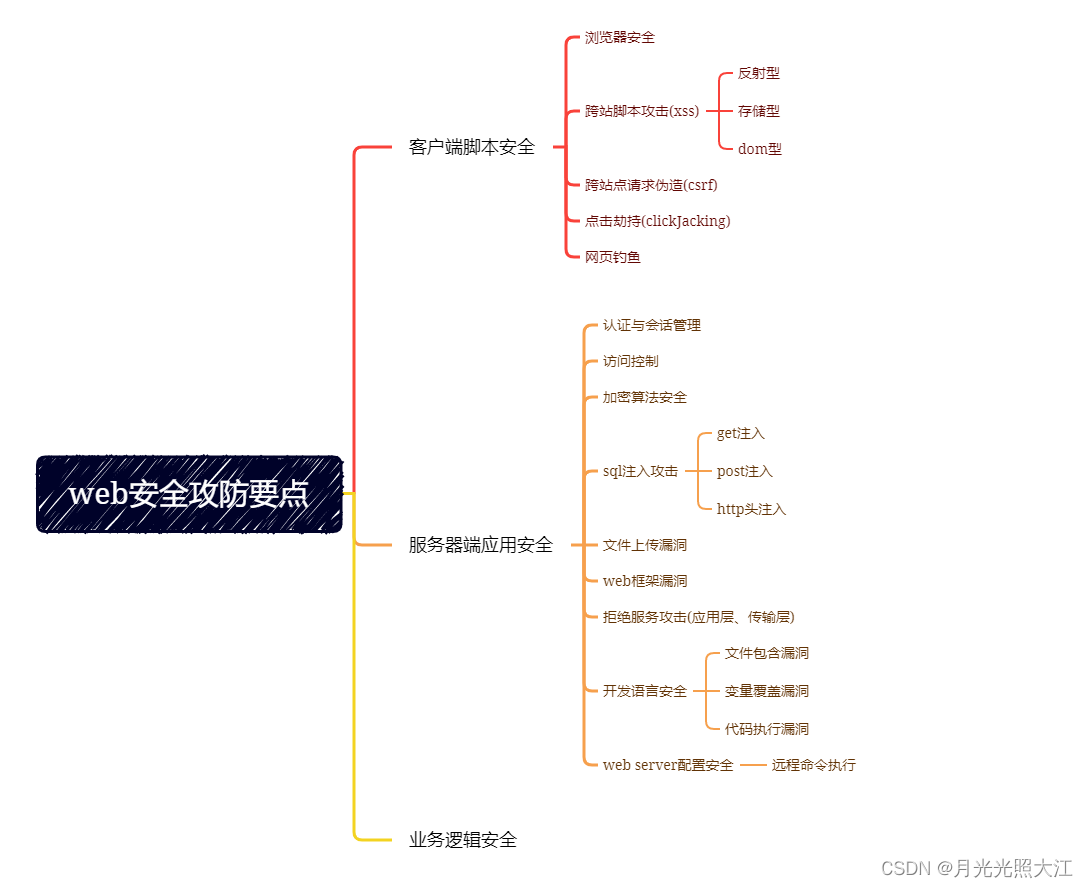

一、安全总纲

- 文件上传

- 需要对文件名称、文件类型、文件大小等做校验

- 校验文件路径和相关文件夹权限

- 文件和路径大小写敏感校验

- 文件操作发生错误,特别是报详细异常时,需要对异常手动处理,防止信息泄露

- 建立文件白名单和黑名单

- 对特殊字符进行转义

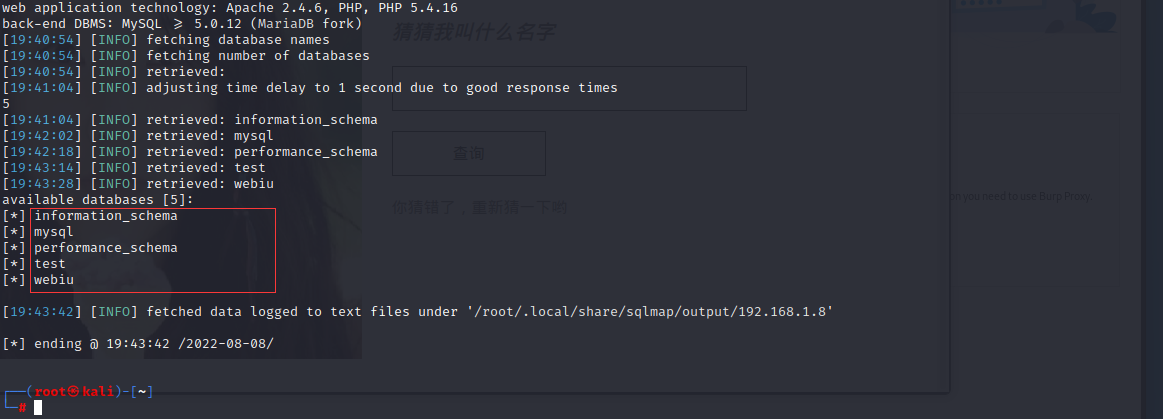

- sql注入

- 参数化处理,小心sql拼接,会形成恶意sql,拼接语句需要做好数据校验

- sql异常处理,防止返回详细sql信息和敏感信息

- 删除更新操作需要谨慎校验

- 采用占位符方式预编译放到命令缓冲区,在执行时参数注入

- 特殊参数进行转义(特殊字符转义、恶意参数编码处理)

- 加密算法(加密解密参考网站 https://www.cmd5.com/)

- 哈希算法,能够将任意长度的数通过对应的算法转换成指定长度的数(取余、md5、sha-1等)。该算法通常计算比较快,多用于编程底层,定位存储位置。一般用户的敏感信息比如密码也会用md5加密保存,但密码需要复杂化,简单密码md5后可以在cmd5中查到!!

- 加密算法,对明文的文件或数据按照某种方式进行编码,使其不可读,只能用解密算法配合相应密钥才能显示原始信息

- 随机数,具有随机性、不可预见性、不可重放性,常用于密钥生成,防止重放攻击

- 盐值,不使用随机数,而用单一的口令生成密钥过于简单,可被重放攻击;可对口令特定位置加盐,这样生成的密钥破解更困难

- 密钥,完成加密、解密、完整性验证等密码学应用的秘密信息,与加密算法共同决定了密文生成结果

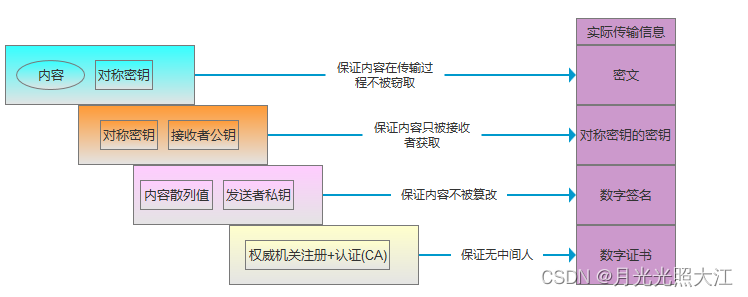

- 对称加密,用同一套密钥,加密速度快(des、3des、aes、rc6)

- 非对称加密,而非对称加密算法需要两个密钥来进行加密和解密,这两个密钥是公开密钥(public key,简称公钥)和私有密钥(private key,简称私钥),常用的算法有(rsa、dsa、ecc)

- 在web中实际用法:

web框架漏洞

- 可以在CVE网站查询框架级漏洞,选择合适的版本 & https://cve.mitre.org/

- 跨站脚本攻击(XSS),浏览器将用户输入的内容当作脚本执行,执行了恶意内容<script>alert(1)</script>,属于用户浏览器攻击

- 反射型xss,应用程序包含未经校验和未经转义的用户输入,可以直接作为html输出的一部分,攻击者会让用户执行html和javascript。非持久化,只影响攻击的用户,可以通过浏览器插件的方式禁用js脚本

- 存储型xss,应用程序接受未经校验和未经转义的用户输入,持久化保存,下次渲染到页面发起恶意攻击(模拟工具BeEf)

- 用户输入合理校验,对特殊字符(' " < >)以及script、javascript进行过滤

- 利用owasp esapi对html标签和javascript、url等进行特殊编码 ,例如html特殊标签转义成:<"等

- 设置数据范围,比如cookie设置httpOnly

- dom型xss,通过js造成dom树动态的输出数据到页面,不依赖于后端服务器,是基于dom文档对象模型的攻击(麻烦哦...)

- 伪协议,不同于因特网中常用的http://、https://、ftp://、,在url中使用,用于执行特定功能

- Data伪协议 &:data:text/html;base64,...、data:image/png;base64,...

- javascript伪协议 &:javascript:alert(1);

- 跨站请求伪造(CRSF),浏览器通常会保存cookie来建立会话;请求服务时,浏览器会自动从本地cookie中获取数据填充数据包来访问网站A;如果恶意网站控制了浏览器,用户访问其它网站B时,B网站发送恶意请求并要求用户浏览器从cookie取值填充数据包,从而访问网站A,造成恶意破坏。而且cookie存在同源策略问题

- referer,请求时标明来源,站点会解析可信站点的请求

- token,用户的会话放弃cookie,使用token,恶意网站不止token数据而避免攻击;但如果用户访问站点不区分内链和外链,就会暴露token,所以用户站点一般可以对网站内链暴露token,对外链没必要暴露token

- SSRF,服务器请求伪造,通过服务器作为跳板进攻其他服务器,服务器一般内链了其他站点服务

- Node.js相关

二、web渗透工具

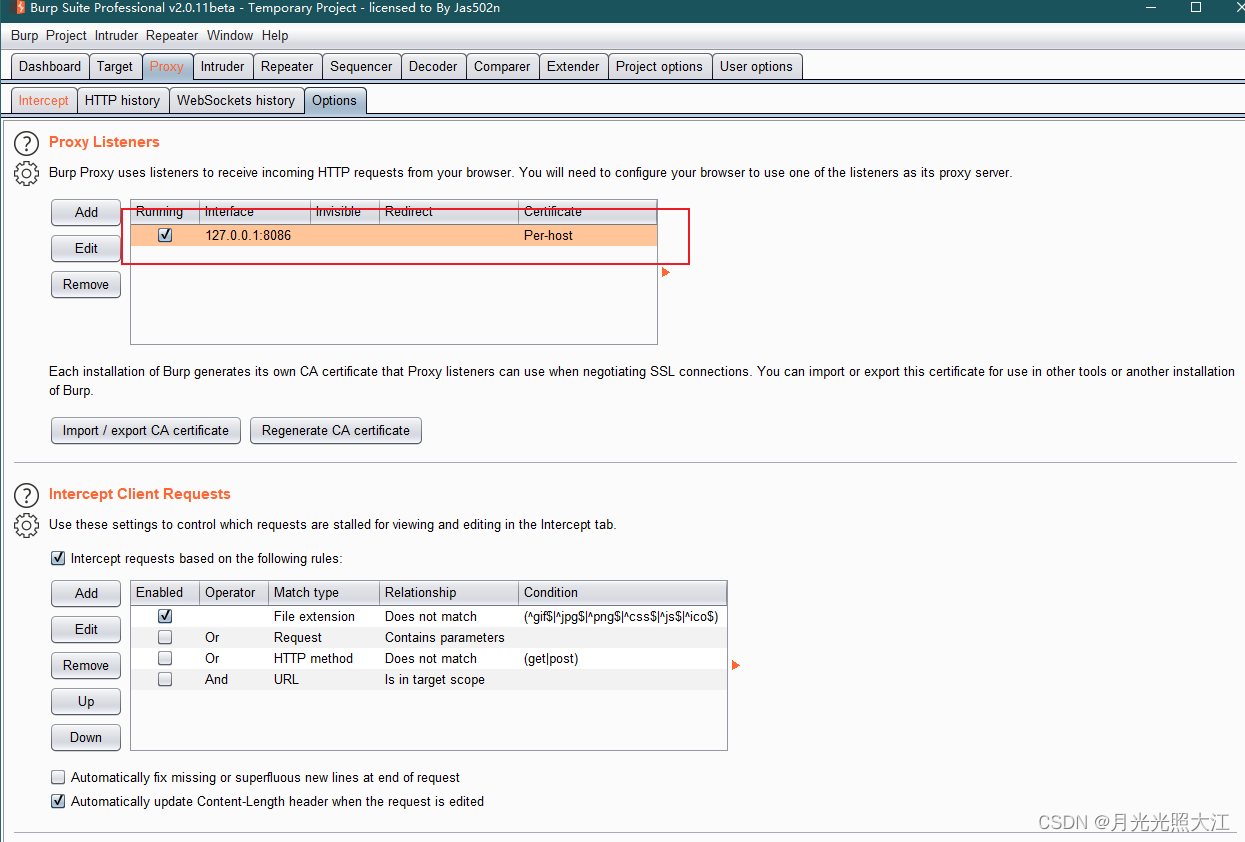

- Burp Suite

- 下载地址:https://portswigger.net/burp/communitydownload 浏览器和服务器之间的中间人,通过代理抓取监听请求和响应,并对请求进行相关操作。可能下不了,可以去github上下载:https://hub.fastgit.org/h3110w0r1d-y/BurpLoaderKeygen/releases;也可以去私人网盘下载:https://www.cnblogs.com/a-wyw/p/16277472.html;破解参考连接https://www.cnblogs.com/a-wyw/p/16277472.html

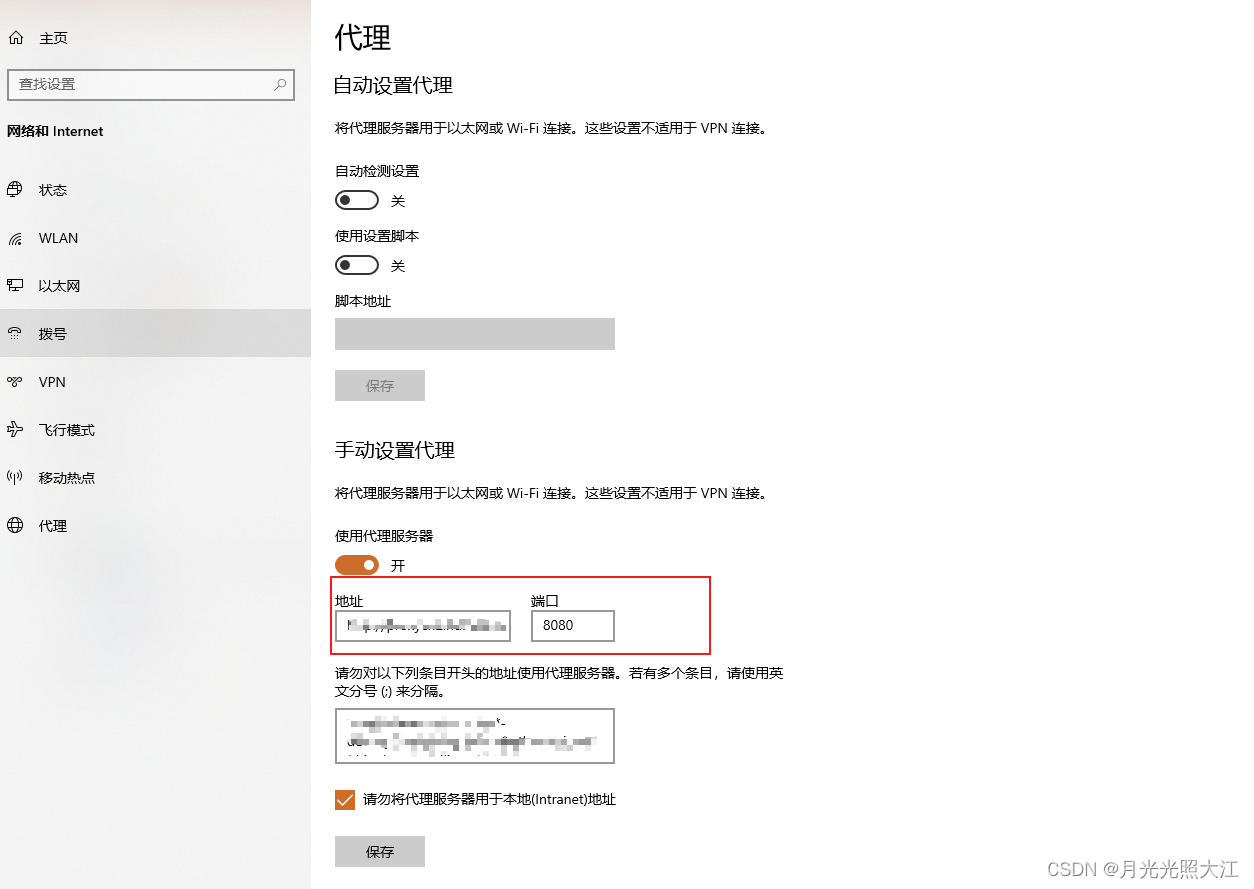

- 代理服务器配置方式:这里有两种方式

- 浏览器配置代理

- Chrome和Firefox可以下载扩展程序 Proxy SwitchyOmega 来管理代理服务器

- 浏览器配置代理

- Burp Suite配置:

- 备注

- 需要特别注意的是,再配置代理服务器时,不能占用已有的端口

- Burp Suite默认是不支持ip为localhost和127.0.0.1的请求抓取,所以请求时需要在hosts中配置域名 &:127.0.0.1 tiancj.test.com

- 可以参考:http://c.biancheng.net/python_spider/SwitchyOmega.html

- HackBar 浏览器插件安装地址:提供各种算法完成web请求的各种渗透https://addons.mozilla.org/en-US/firefox/addon/hackbar-quantum/

- Wappalyzer 浏览器插件安装地址:网站技术分析插件(平台架构、网站环境、服务器配置、javaScript框架、编程语言等),https://www.wappalyzer.com/

边栏推荐

猜你喜欢

随机推荐

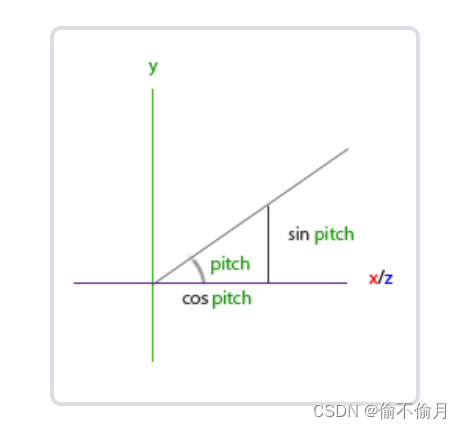

欧拉角、四元数与旋转

C# async/await异步操作实例

中小微企业需要使用SSL证书吗?

swagger常用注释API @ApiModel、@ApiModelProperty的用法

虚拟机更改IP地址

【力扣】寻找数组的中心下标

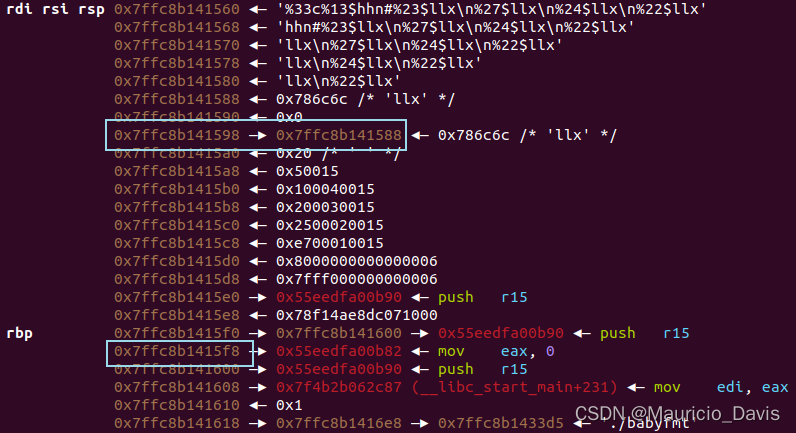

详解程序执行过程

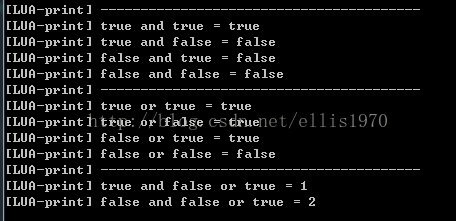

Lua中and和or的用法和记忆方法

Drupal 远程代码执行漏洞复现(CVE-2018-7602)

Unity的程序集Assembly 与 加快代码编译速度

Dark Horse Event Project

基于微信小程序云开发实现的电商项目,可以自行定制开发

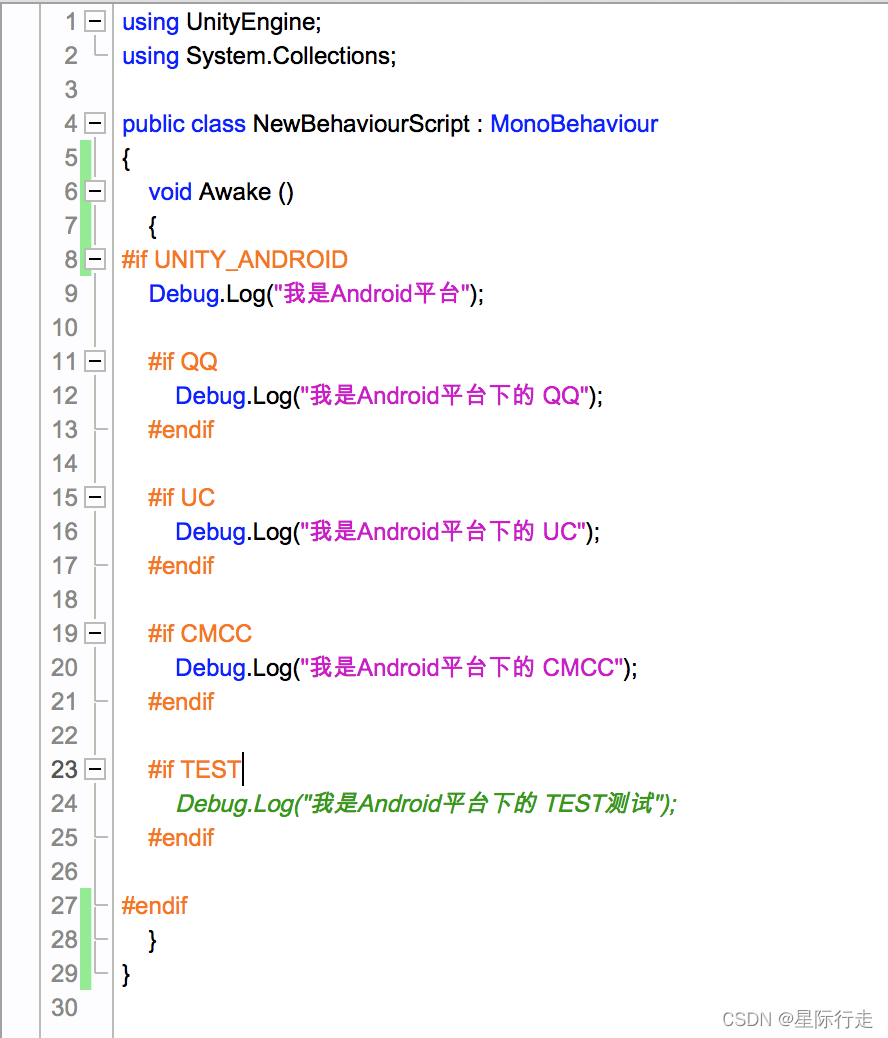

C语言预处理

OpenGL 简化点光源与平行光的对比实验

SSL证书为什么要选付费?

2022年全国职业技能大赛网络安全竞赛试题B模块自己解析思路(10)

杀死进程-查看防火墙状态

解决AttributeError: ‘NoneType‘ object has no attribute ‘val‘ if left.val!=right.val:Line 17 问题

【LeetCode-162】寻找峰值

Unity C# 面试题、知识点总结