当前位置:网站首页>第五届蓝帽杯初赛 misc 赛后复现

第五届蓝帽杯初赛 misc 赛后复现

2022-08-09 08:33:00 【z.volcano】

挺可惜的,比赛当天正好是我这个月事情最多的一天,一共也就不到30分钟做题时间,那个图片题差一点就出来了…

说到底还是自己太菜了,下次好好努力

题目附件我打包了一份:

链接:https://pan.baidu.com/s/1txp06OAZL9Ce-qN_VQhLtg

提取码:v9j7

冬奥会_is_coming

前面还是基础操作,binwalk分离出一个压缩包,发现注释信息处有提示

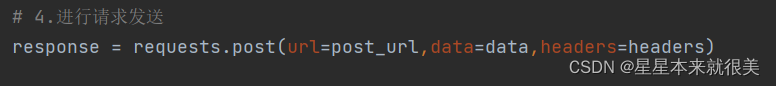

得到的mp3文件先用Audacity看一下频谱和波形,没有异常,那应该就是mp3隐写了,这里提示的eight numbers应该是密码的提示,冬奥会主题+8位数字,很容易联想到冬奥会举办日期:20220204

使用MP3Stego,命令如下,成功解密

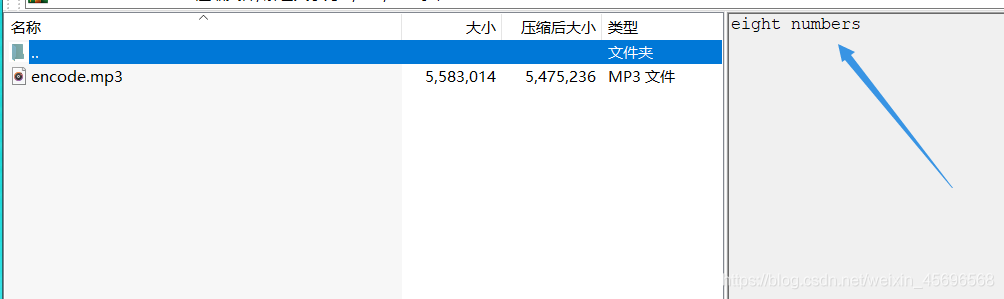

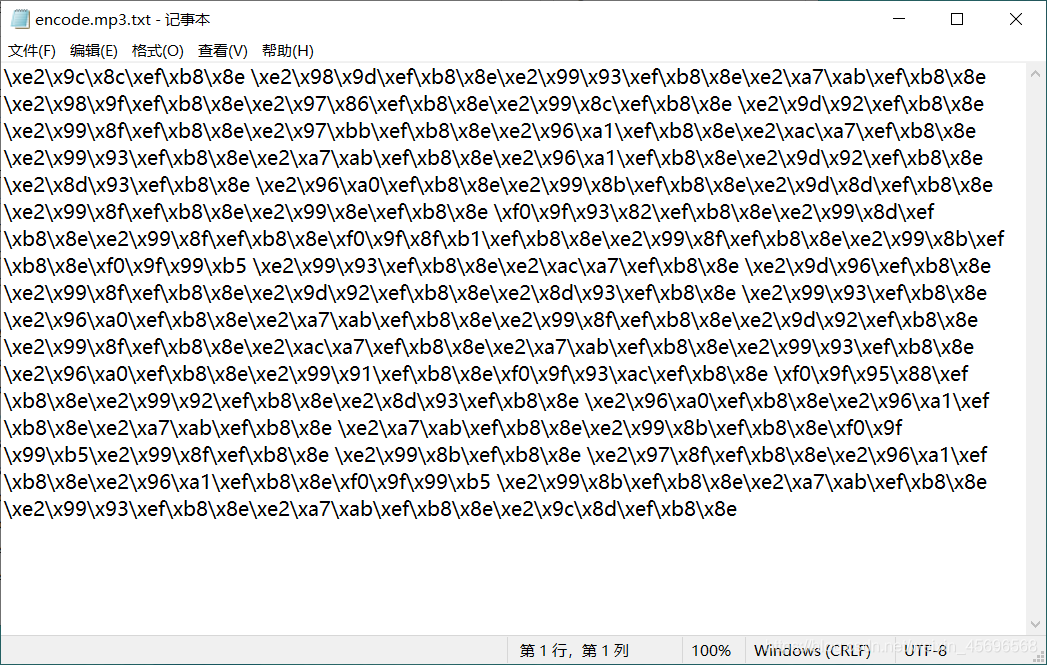

解出的文本encode.mp3.txt内容如下,如果细心观察会发现,中间有一些用于分割的空格

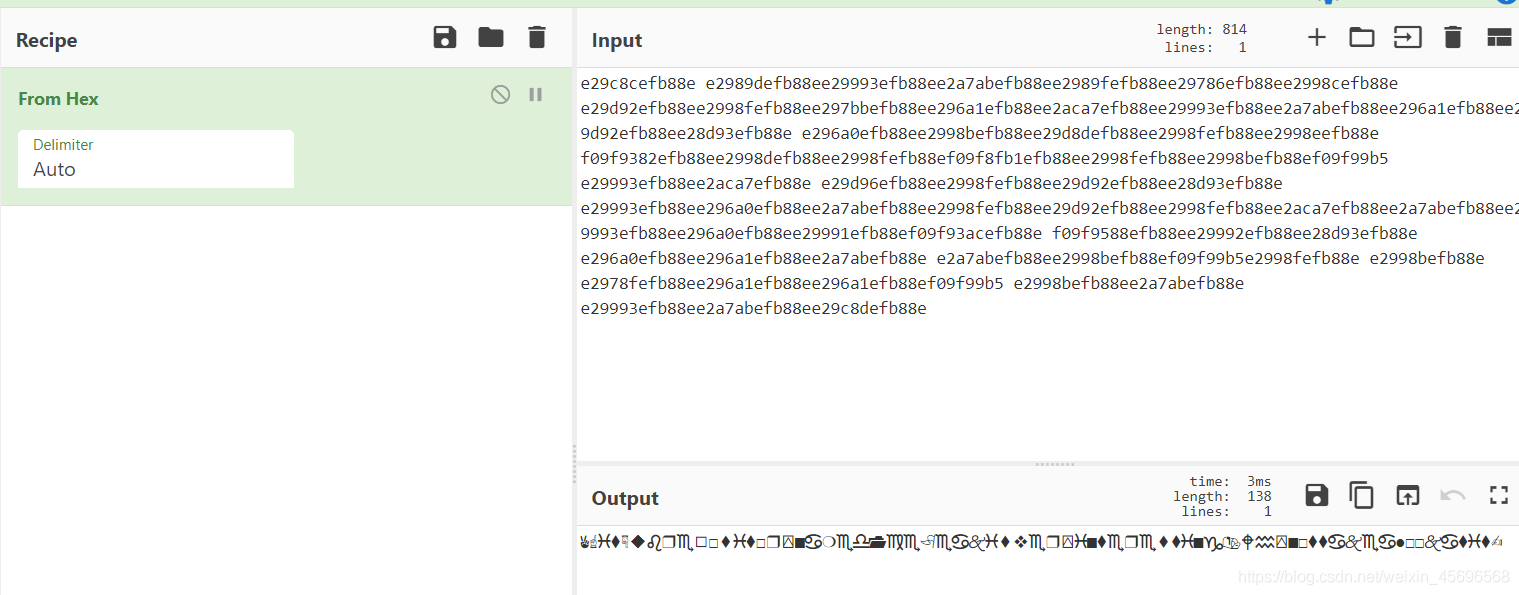

所以写脚本去除\x,然后得到的十六进制拿去转字符,得到

当时就卡在这里了,很可惜,当时没认出来这是什么字符,赛后发现这个考点我之前做过(淦)…它是wingdings,bugku的misc题目闹酒狂欢考到的就是这个字符,去在线网站解密

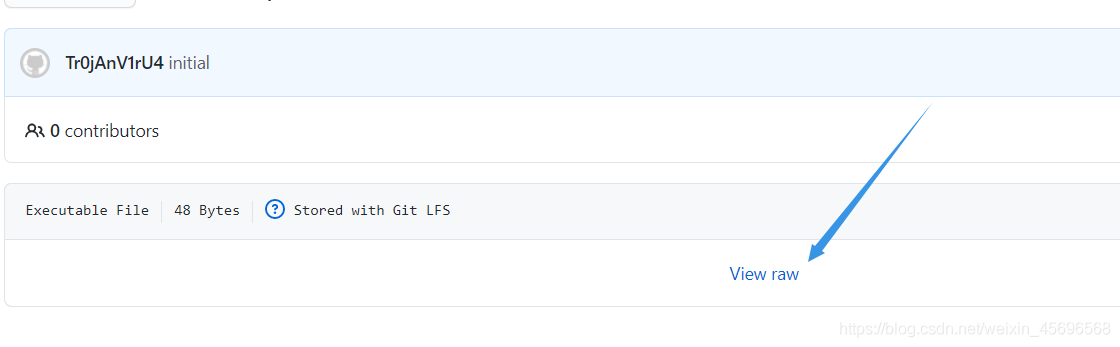

本来应该有空格分隔的,前面解码过程中把空格忽略了,不过稍微注意下能发现让我们去github上找一个名字叫1cePeak的项目,项目地址:https://github.com/Tr0jAnV1rU4/1cePeak/blob/main/A/post-checkout

点这里把文件下载下来 用notepad打开发现内容如下

用notepad打开发现内容如下

#!/bin/sh

echo How_6ad_c0uld_a_1cePeak_be? >&2

其中的How_6ad_c0uld_a_1cePeak_be? 暂时不知道有什么用,转过头再看图片和mp3文件,发现mp3文件尾部有个cipher

于是把后面的内容的十六进制值复制出来,拿去转字符,解出一堆emoji

于是用emoji-aes解密,这里的key是刚才解出的字符,成功解出flag

I_will_but_not_quite

给了一个加密的py脚本和Twin.vmem,很明显要内存取证,拿到关键信息,再回来写解密脚本。

先分析镜像:python vol.py -f Twin.vmem imageinfo

知道系统版本是Win7SP1x64

然后分析一下进程:python vol.py -f Twin.vmem --profile=Win7SP1x64 pslist

Offset(V) Name PID PPID Thds Hnds Sess Wow64 Start Exit

------------------ -------------------- ------ ------ ------ -------- ------ ------ ------------------------------ ------------------------------

0xfffffa8000cbfb30 System 4 0 84 515 ------ 0 2021-03-29 09:44:08 UTC+0000

0xfffffa80012734f0 smss.exe 256 4 2 29 ------ 0 2021-03-29 09:44:08 UTC+0000

0xfffffa8001e1c3d0 csrss.exe 332 324 9 416 0 0 2021-03-29 09:44:15 UTC+0000

0xfffffa80019e5b30 csrss.exe 384 376 11 310 1 0 2021-03-29 09:44:16 UTC+0000

0xfffffa8001ef3920 wininit.exe 392 324 3 77 0 0 2021-03-29 09:44:16 UTC+0000

0xfffffa8001ebe910 winlogon.exe 424 376 3 113 1 0 2021-03-29 09:44:16 UTC+0000

0xfffffa8001efeb30 services.exe 488 392 7 194 0 0 2021-03-29 09:44:17 UTC+0000

0xfffffa8001f35330 lsass.exe 496 392 7 592 0 0 2021-03-29 09:44:18 UTC+0000

0xfffffa8001f42b30 lsm.exe 508 392 10 141 0 0 2021-03-29 09:44:18 UTC+0000

0xfffffa80022bf6f0 svchost.exe 600 488 11 347 0 0 2021-03-29 09:44:23 UTC+0000

0xfffffa80022ddb30 svchost.exe 672 488 8 275 0 0 2021-03-29 09:44:24 UTC+0000

0xfffffa800231a700 svchost.exe 764 488 20 459 0 0 2021-03-29 09:44:24 UTC+0000

0xfffffa8002328210 svchost.exe 800 488 16 368 0 0 2021-03-29 09:44:25 UTC+0000

0xfffffa8002357660 svchost.exe 824 488 33 948 0 0 2021-03-29 09:44:25 UTC+0000

0xfffffa800237fb30 svchost.exe 992 488 10 520 0 0 2021-03-29 09:44:26 UTC+0000

0xfffffa80023da390 svchost.exe 344 488 15 483 0 0 2021-03-29 09:44:27 UTC+0000

0xfffffa80024197d0 spoolsv.exe 1032 488 12 315 0 0 2021-03-29 09:44:29 UTC+0000

0xfffffa800242cb30 svchost.exe 1072 488 19 307 0 0 2021-03-29 09:44:29 UTC+0000

0xfffffa800228ab30 vmtoolsd.exe 1244 488 9 281 0 0 2021-03-29 09:44:31 UTC+0000

0xfffffa8002601b30 taskhost.exe 1508 488 9 206 1 0 2021-03-29 09:44:35 UTC+0000

0xfffffa8002610b30 dwm.exe 1724 800 3 68 1 0 2021-03-29 09:44:36 UTC+0000

0xfffffa800101bb30 TPAutoConnSvc. 1760 488 10 140 0 0 2021-03-29 09:44:36 UTC+0000

0xfffffa8002674b30 explorer.exe 1792 1636 44 879 1 0 2021-03-29 09:44:37 UTC+0000

0xfffffa80025c5b30 dllhost.exe 2024 488 13 186 0 0 2021-03-29 09:44:38 UTC+0000

0xfffffa8002526b30 TPAutoConnect. 1356 1760 5 118 1 0 2021-03-29 09:44:39 UTC+0000

0xfffffa8002713060 conhost.exe 1428 384 1 32 1 0 2021-03-29 09:44:39 UTC+0000

0xfffffa8002537b30 msdtc.exe 1744 488 12 144 0 0 2021-03-29 09:44:40 UTC+0000

0xfffffa8002840b30 vmtoolsd.exe 2160 1792 7 297 1 0 2021-03-29 09:44:45 UTC+0000

0xfffffa80028a6b30 SearchIndexer. 2416 488 11 656 0 0 2021-03-29 09:44:53 UTC+0000

0xfffffa80028c1b30 jusched.exe 2496 2200 6 377 1 1 2021-03-29 09:44:55 UTC+0000

0xfffffa80029d6680 svchost.exe 2748 488 7 110 0 0 2021-03-29 09:45:05 UTC+0000

0xfffffa80023ef990 svchost.exe 860 488 13 333 0 0 2021-03-29 09:46:36 UTC+0000

0xfffffa80019dfb30 WmiPrvSE.exe 1440 600 7 109 0 0 2021-03-29 09:48:34 UTC+0000

0xfffffa8002749b30 jucheck.exe 2960 2496 7 368 1 1 2021-03-29 09:50:24 UTC+0000

0xfffffa8001e38b30 javaws.exe 400 2960 0 -------- 1 0 2021-03-29 09:50:24 UTC+0000 2021-03-29 09:50:24 UTC+0000

0xfffffa8001d0d200 jp2launcher.ex 1932 400 27 439 1 0 2021-03-29 09:50:24 UTC+0000

0xfffffa8001fc9060 taskeng.exe 3044 824 4 83 1 0 2021-03-30 07:52:37 UTC+0000

0xfffffa800282eb30 SearchProtocol 2020 2416 8 321 0 0 2021-03-30 07:55:59 UTC+0000

0xfffffa8001fb22b0 SearchFilterHo 3024 2416 5 98 0 0 2021-03-30 07:55:59 UTC+0000

0xfffffa8001fbb990 WinRAR.exe 1696 1792 18 564 1 0 2021-03-30 07:56:21 UTC+0000

发现WinRAR.exe有点可疑,可能进行了压缩或者解压的操作,用filescan配合grep命令查一下rar和zip文件

把这俩给dump出来

python vol.py -f Twin.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000003ed15070 --dump-dir=./

python vol.py -f Twin.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000003e557990 --dump-dir=./

得到这两个文件,从kali拉回win10,改后缀然后分析

倒影.zip打开后把里面的后缀改成jpg,拖进winhex里分析发现尾部有一串base64

解码后看最后几个数字,结合文件名倒影,把数据倒过来,保存为一个1.zip

里面有个flag.txt,不过加密了打不开,也不知道是不是出题人故意搞人心态的

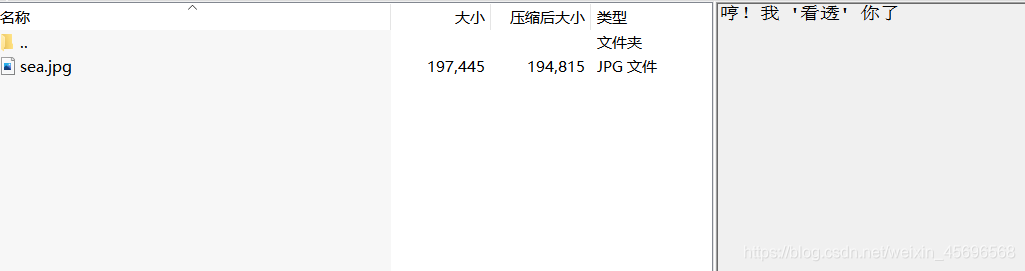

另一个压缩包sea.zip的注释信息中有提示

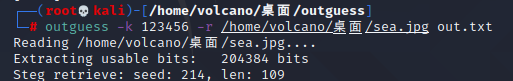

这里的看透其实是暗指outguess隐写,测试后发现密码为123456

解出的内容如下:

4266gj2zn17b2jo5b62k73g22xg6j658350r5771vd40h4bd2ns33q30651y57s6752su3q05881hs3h53nb3603co2mv40l58n3da3f61i5

直接十六进制转字符,发现解出的是乱码。其实这个是双⼗六进制编码(twin-hex),没遇到过,但是题目中有提示,刚才内存取证分析的文件明就是twin,到在线网站解得

Vnw3HC07BDgbBWNRGTx2fSckf399V1Z9CxIvHVd6fHsaEnR8fX40NyQ7JhM8CWV5fgMNN24=

最后一步就是写解密脚本了,这里直接用套神mumuzi的,套神博客:https://blog.csdn.net/qq_42880719

import base64

import random

secret = "Vnw3HC07BDgbBWNRGTx2fSckf399V1Z9CxIvHVd6fHsaEnR8fX40NyQ7JhM8CWV5fgMNN24="

dec = base64.b64decode(secret).decode("utf-8")

# for i in range(len(dec)):

# print(ord(dec[i]))

def r(s, num): #凯撒

l=""

for i in s:

if(ord(i) in range(97,97+26)):

l+=chr((ord(i)-97+num)%26+97)

else:

l+=i

return l

for i in range(86,128):

j = 1

tmp = [""]*len(dec)

tmp[-1] = chr(i)#爆破恢复最后一位,即可恢复所有

while j != len(dec):

tmp[-j-1] = chr(ord(dec[-j])^ord(tmp[-j])) #反着进行异或

j += 1

s = tmp[-1] #因为最后一位是最后一位和第一位异或,所以刚开始异或的其实是最后一位

for i in range(len(tmp)-1):

s += tmp[i]#这里即是将第2位至最后一位拼接起来加在第一位后面

try:

s = base64.b64decode(s).decode("utf-8")

for i in range(1,26):#遍历凯撒

flag = r(s,i)

print(flag)

except:

pass

嫌疑人x的硬盘

我太菜了,照着大佬们的wp都没复现出来,先不写了…

边栏推荐

猜你喜欢

随机推荐

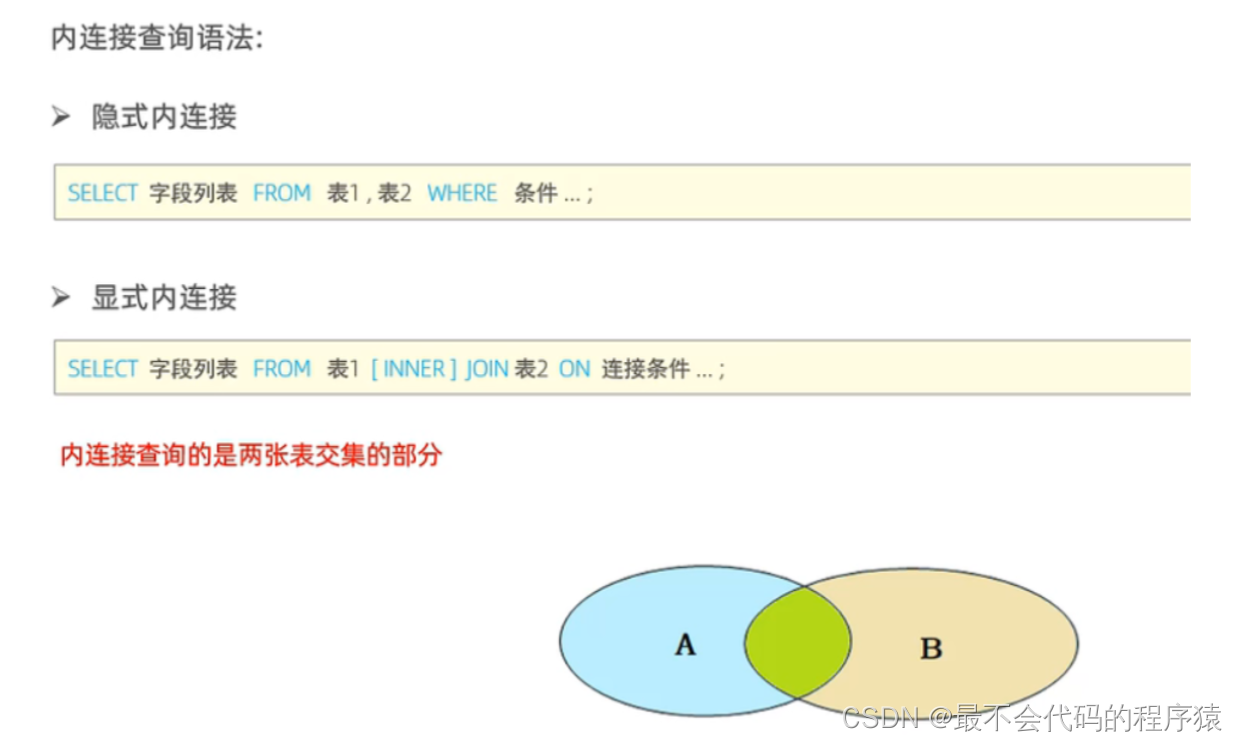

数据库中的操作(语法)

包子凑数----欧几里得+dp

LAN技术-6MSTP

一文搞懂 条件编译和预处理指令 #define、#undef、#ifdef、#ifndef、#if、#elif、#else、#endif、defined 详解

VLAN与静态VLAN的配置

LAN Technology - 6MSTP

204. Count Primes

requests爬取百度翻译

VMware virtual machine cannot be connected to the Internet after forced shutdown

网络层协议介绍

交换机的工作原理

Processes and Scheduled Tasks

SQL存储过程

Regular Expressions for Shell Programming

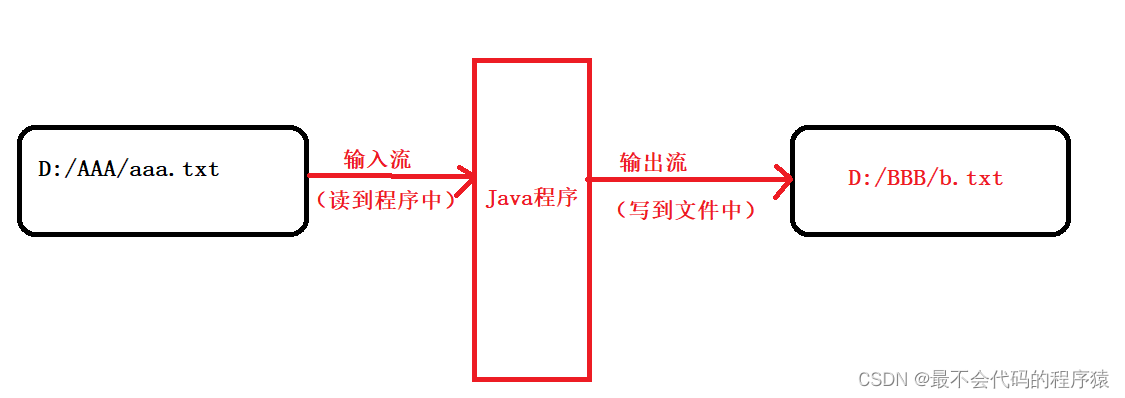

IO字节流读取文本中文乱码

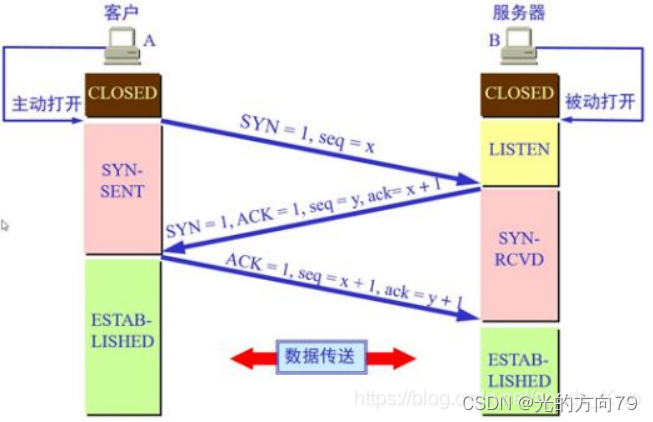

Three handshakes, four waves

探索APP性能优化之稳定性优化(解决方案)

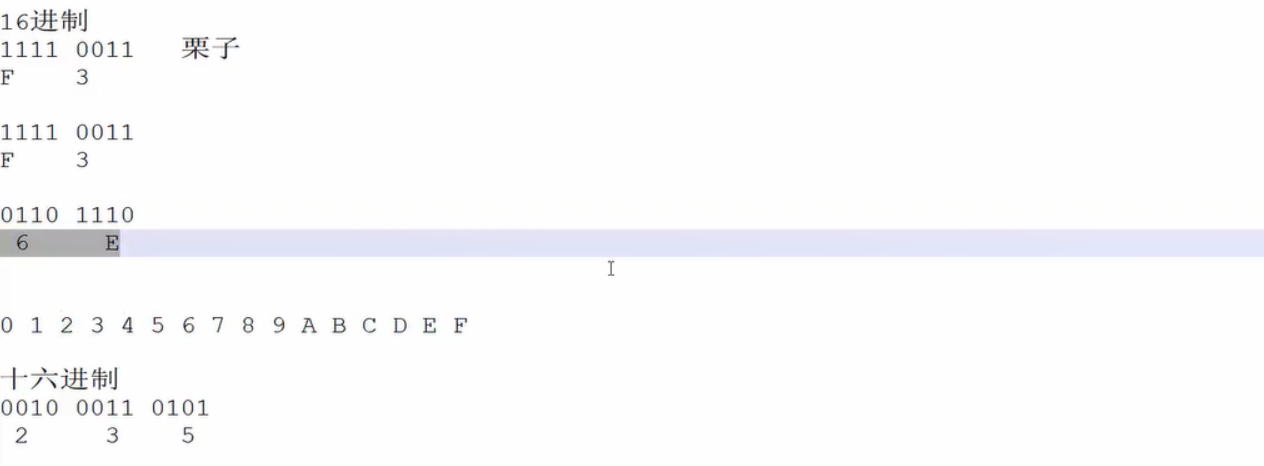

数制转换及子网划分

继承中的运算符重载:输入输出的传奇

web basic concepts