当前位置:网站首页>Buctf MISC brossage

Buctf MISC brossage

2022-04-23 07:58:00 【Cinq, cinq, six, six, 0524】

Table des matières

Questions2、Le monde dans le miroir

Questions6、Si tu me donnes trois jours de lumière,

Questions8、Une descente par la porte de derrière

Questions9、webshellLa porte de derrière.

Questions10、Violation des données à large bande aux Pays - Bas

Questions11、 Images rafraîchies

Questions12、 Un cadeau mystérieux détourné

Questions13:Sérieusement, tu perds

Questions16: Jeunes bouddhistes

Questions17:Couteau de cuisine666

Questions18: Les documents volés

Questions19:Devine ce que je suis

Questions20:L'odeur des fleurs de prunes vient du froid amer

Questions23: Le Code QR magique

Questions26:Le désir de voyager dans le temps et l'espace

Questions32、 La question est moyenne

Questions35、[SWPU2019] Un grand détective.

Questions40、Mot de passe faible

Questions42、[HBNIS2018] Baisse la tête

Questions43、[SUCTF2018]single dog

Questions46、[MRCTF2020] Pouvez - vous lire les notes

Questions47、NTFSFlux de données

Questions48、 Je mange un sandwich.

Questions49、john-in-the-middle

Questions50、[Tasse de vin 2019] Balayer le Code QR avec la basse

Questions51、[ACTFConcours de première année2020]swp

Questions52、[GXYCTF2019]SXMgdGhpcyBiYXNlPw==

Questions1、LSB

Il y a beaucoup de tutoriels en ligne,Plus précisément,Analyse->Data Extract,SélectionnerRGBChannel0,Et puisSave BinEnregistrer souspngC'est tout.

Questions2、Le monde dans le miroir

binwalkIl n'y en a pas.

Avecstegslove

Questions3、ningen

binwalk J'ai trouvé un paquet à l'intérieur ,Un mot de passe est nécessaire pour ouvrir

Tentative de dynamitage, Selon l'indice, ça devrait être 4Nombre de chiffres,Blast obtient le Code8368, Je peux le détacher. flag{b025fc9ca797a67d2103bfbc407a6d5f}

Questions4、Sous le masqueflag

binwalk Obtenir le paquet compressé ,Avecwinhex Open Discovery est un pseudo - chiffrement standard ,09Modifier comme suit:00C'est tout.

InkaliOuvert au milieuvmdk“7z x flag.vmdk -o./” ,Inkey_part_one(BrainfuckCodage)Etkey_part_two(Ook!Codage) Dans chacun d'eux flagLa moitié de

Questions5、FLAG

binwalkUn instant.,J'ai trouvé.zlib,Les soupçons sontzstegStéganographie

Bien sûr.

Mettez le zipExtrait,zsteg -e b1,rgb,lsb,xy 1.png -> out.zip ,Décompresser J'ai un1Documentation

Cherchez les caractères à l'intérieur ,Directement., flag{dd0gf4c3tok3yb0ard4g41n~~~}

Questions6、Si tu me donnes trois jours de lumière,

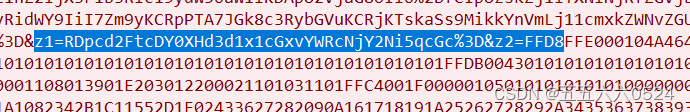

Il y a des images et un paquet chiffré après l'ouverture , Facile à associer au braille ,Comparez - les.,- Oui.kmdonowg,Décompresser donnewavAudio,AvecAudacity Ouvrez et obtenez une piste comme le code Morse

-.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --..Décrypter:ctfwpei08732?23dz

Questions7、Neuf liens

binwalk Obtenir le paquet compressé

Il n'y a pas de mot de passe , La violence ne peut pas être résolue ,Avecwinhex C'est un faux cryptage. ,01Lire comme suit:00, Après l'ouverture, il y a un graphique et un paquet compressé

Avecsteghide Trouvez cette image “steghide info good.jpg ”,Le mot de passe est vide , J'ai trouvé qu'il y avait ko.txtDocumentation,Extrait “steghide extract -sf good.jpg” ,Je l'ai.bV1g6t5wZDJif^J7

Décompresser donneflag{1RTo8w@&4nK@z*XL}

L'image que vous rencontrez maintenant est implicitement LSB、steghide、zsteg, Je ne comprends pas la différence entre eux ,Quand appliquer,À vérifier

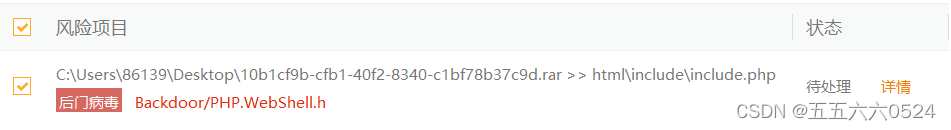

Questions8、Une descente par la porte de derrière

webshellÇa va être toxique., Fouillez et tuez - les avec du velours pour trouver le chemin exact , Obtenez un mot de passe rapide basé sur le titre passC'est - à - dire:flag,Inkali Trouver des mots clés pass,Je l'ai.flag

kali Trouver les mots clés dans le fichier :1、grep +‘Mots clés’ +Nom du fichier,2、cat +Nom du fichier | grep +“Mots clés”,3、cat +Nom du fichier | grep +“Mots clés” -A/B/C/v +Nombre Après avoir obtenu les mots clés /Avant/ Le contenu des lignes avant et après ,v Est d'exclure la ligne du mot - clé

kali Voir les fichiers dans le dossier courant qui contiennent des mots clés :grep -r 'Mots clés'

kaliVoir le contenu du fichier:1、vim+Nom du fichier,2、cat +Nom du fichier,3、cat -n +Nom du fichier Afficher le numéro de ligne

Jokers:Extrait dehttps://blog.csdn.net/liyuru4/article/details/51834669

1、“*” Chaîne utilisée pour correspondre à n'importe quelle longueur dans le fichier , Peut représenter une chaîne très complexe et longue .

Exemple:*.cpp *.c

2、“?” Et“*”Similaire, Mais ne correspond qu'à un seul caractère .

Exemple:$ ls queue.?

queue.c

3、“[]”Pour correspondre à tous les caractères entre crochets, Un fichier ne peut correspondre qu'à un seul caractère .

Exemple:$ ls text[1A]

text1 textA

4、“-” Pour spécifier une plage de caractères , Tout est inclus dans les limites supérieure et inférieure ( Peut être un nombre ou une lettre ) Les caractères entre eux seront appariés .

Exemple:$ ls text[1-3]

text1 text2 text3

Questions9、webshellLa porte de derrière.

Comme dans la question précédente

Questions10、Violation des données à large bande aux Pays - Bas

Décompresser donneconf.binDocumentation, C'est le fichier de sauvegarde du routeur . J'ai l'air d'utiliser tous les outils RouterPassView, Non. ,flag{053700357621}

Les profils sauvegardés par le routeur sont généralement .binFormat, Le nom par défaut est généralement conf.bin,Comme le montre la figure ci - dessous:. Dans ce profil de sauvegarde , Compte à large bande inclus 、 Mot de passe à large bande et WiFiMots de passe et autres informations

Questions11、 Images rafraîchies

En référence à ces deux grands wp

BUUCTF: Images rafraîchies _Fin et début · mochu7-CSDNBlogs_buu Images rafraîchies

BUUCTF misc Images rafraîchies _hhh-CSDNBlogs_ Images rafraîchies

Premier contact avecF5Stéganographie, Après le téléchargement, vous obtenez un F5-steganographyDossiers, Ouvrez le terminal directement ici ,Remplacer parroot,Sinon, les permissions ne sont pas suffisantes,Entréejava Extract /Le chemin absolu de l'image [-p Mot de passe] [-e Fichier de sortie],Produitoutput.txtDocumentation(InF5-steganographyDans le dossier), L'essence est un pseudo - cryptage zip,flag{96efd0a2037d06f34199e921079778ee}

Téléchargergit clone https://github.com/matthewgao/F5-steganography

Questions12、 Un cadeau mystérieux détourné

Trouvez le numéro de compte et le mot de passe en fonction du titre ,Suivitcp.stream eq 0,admina+adminb

Avec32Bits minusculesMD5 Hash va avoir flag{ 1d240aafe21a86afc11f38a45b541a49}

Questions13:Sérieusement, tu perds

Directement.kali- Oui.,binwalk J'ai trouvé quelque chose à l'intérieur ,foremostSéparation, C'est difficile à trouver. ,flag{M9eVfi2Pcs#}

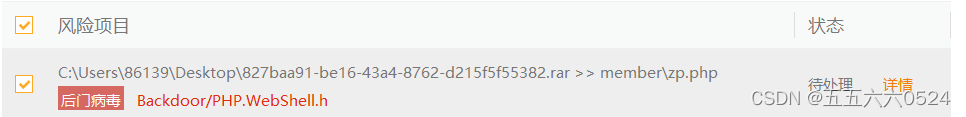

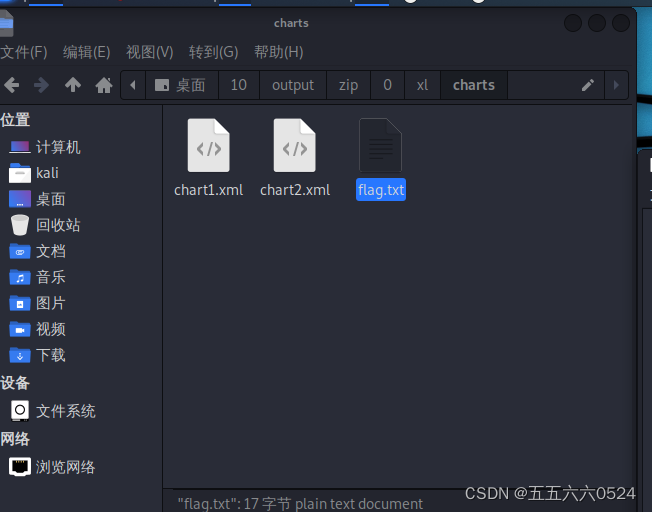

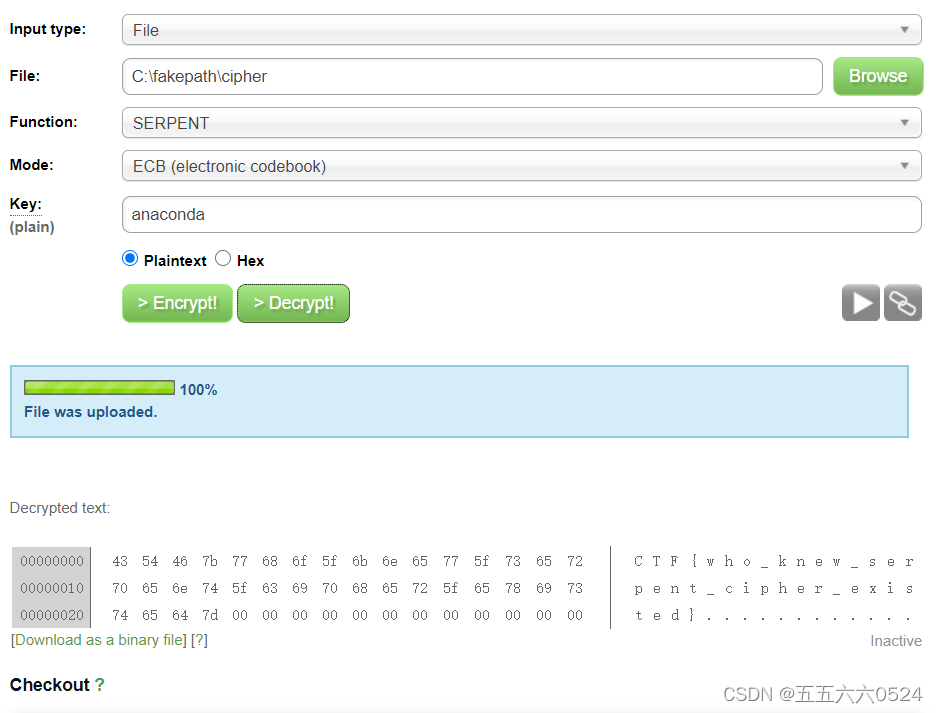

Questions14:snake

foremostLa séparation donnekeyEtcipher,keyÀ l'intérieur.base64Crypté,Après décryptage

What is Nicki Minaj's favorite song that refers to snakes?

Trouvez les chansons préférées de cet homme sur les serpents ,J'ai trouvéwpbuuctf-misc-snake Détails - junlebao - La blogosphère,- Oui.anaconda,L'algorithme de chiffrement estSerpent, Ça veut dire serpent aussi ,flag{who_knew_serpent_cipher_existed}

Questions15:Cache - toi.

binwalk Regardez cette image , On a trouvé des paquets compressés , Pour obtenir des prestations après décompression .docx,Impossible d'ouvrir directement,Encore.binwalk J'ai trouvé quelque chose à l'intérieur ,Changer le suffixe,In/word/media/ Il y a un Code QR , Un balayage et il est sorti ,flag{you are the best!}

Questions16: Jeunes bouddhistes

Je pensais que la photo était cachée , Je n'ai rien vu depuis longtemps ,Enfin, selonwp Trouvé pseudo - cryptage ,09Modifier comme suit:08C'est tout.

Décompresser pour obtenir une image et un texte

Il suffit de traduire le contenu du Bouddha en zen avec le Bouddha Parler de zen avec Bouddha

flag{w0_fo_ci_Be1}

Questions17:Couteau de cuisine666

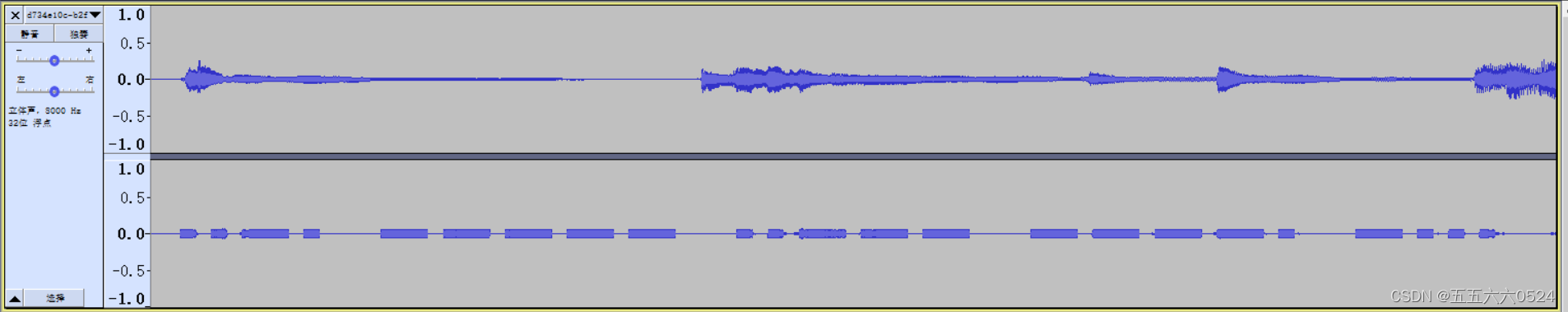

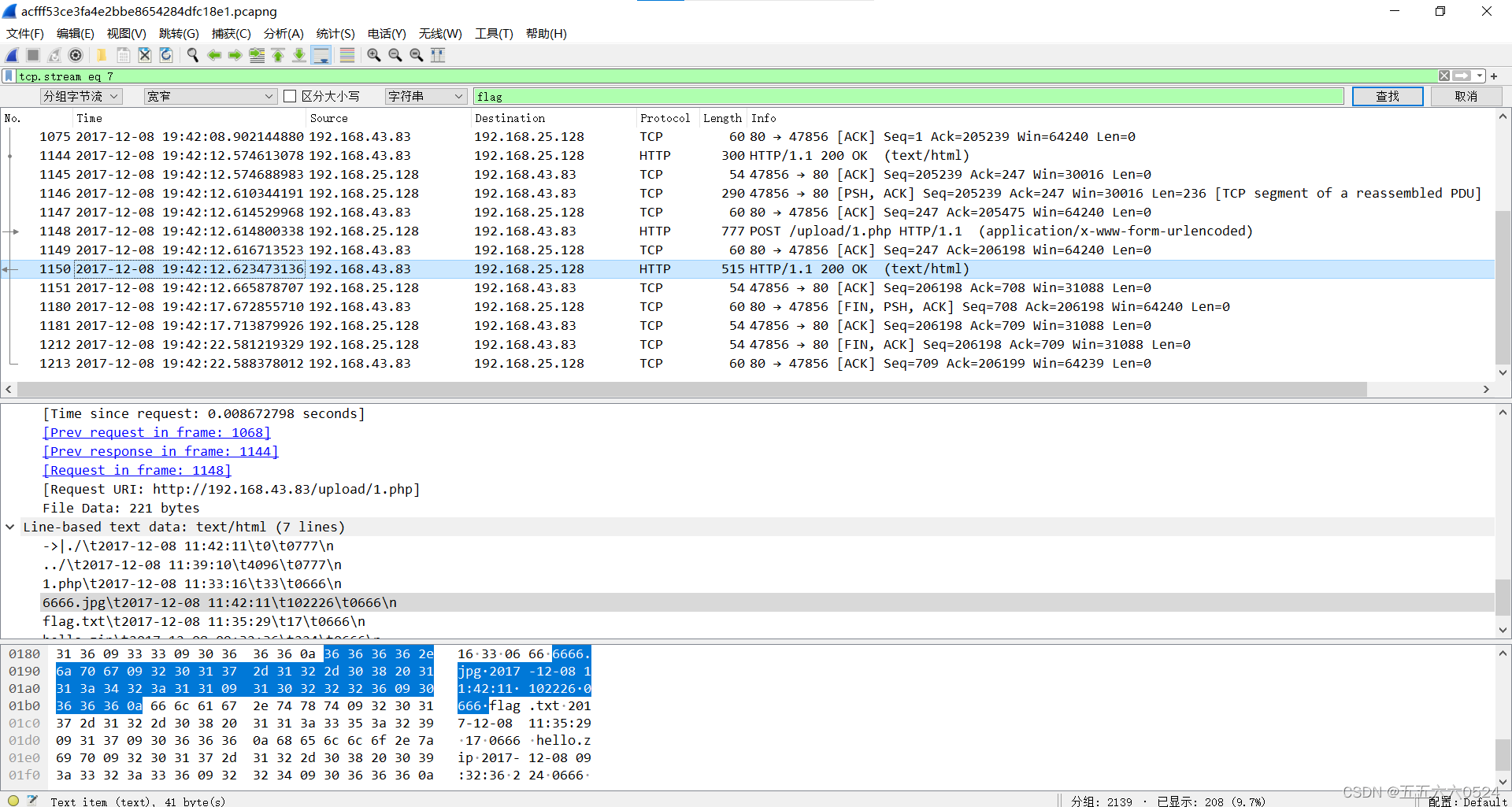

wiresharkOuvre.,J'ai fouillé,Intcp.stream eq 1Je l'ai trouvé.flag.txt,Lance!kali La séparation interne donne un paquet compressé , La violence ne peut pas briser , J'ai besoin d'un mot de passe.

Intcp.stream eq 7 J'ai trouvé un tas de chaînes ,z1La traduction estD:\wamp64\www\upload\6666.jpg7,z2 Ça devrait être le tableau ,DeFFD8Copier versFFD9,Lance!winhex Coller dans un nouveau fichier ,Nommé666.jpg,Obtenir le Code de décompression

Décompressionflag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

Décompressionflag{3OpWdJ-JP6FzK-koCMAK-VkfWBq-75Un2z}

Questions18: Les documents volés

Lance!kali On a extrait un rarPaquet compressé, Code d'explosion 5790,Décompressionflag{6fe99a5d03fb01f833ec3caa80358fa3}

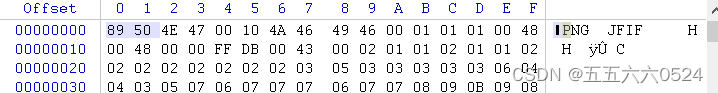

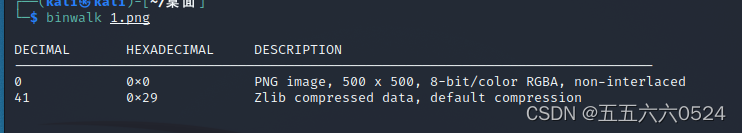

Questions19:Devine ce que je suis

Le téléchargement est un paquet compressé,Je ne peux pas l'ouvrir., Le fichier d'affichage est corrompu,Lance!winhex L'en - tête du fichier est “89504E47”,Changer le suffixe enpngUn Code QR apparaît, - Oui. “flagPas ici.”,Lance!kali- Oui.binwalkUn instant.,DécouvertezlibIdentification,zsteg

Stéganographie

Directement., flag{i_am_fl@g}

Questions20:L'odeur des fleurs de prunes vient du froid amer

binwalkRien n'a été trouvé,winhex Il y a un tas de chiffres dedans ,C'est étrange, Le reste n'est pas si bon ,https://www.cnblogs.com/harmonica11/p/11365812.htmlflag{40fc0a979f759c8892f4dc045e28b820}

Questions21:Documents secrets

Inwireshark J'ai fouillé. flag,Découverte, Ça devait être transmis rar

foremostSéparez - vous.,Fais sauter,Le mot de passe est1903,flag{d72e5a671aa50fa5f400e5d10eedeaa5}

Questions22:just_a_rar

Décompressez - le.4Nombre de chiffres.rar, Le Code d'explosion est 2016, Décompresser pour obtenir une image ,Pose ça.winhex C'est direct. flag{Wadf_123}

Questions23: Le Code QR magique

Décompresser pour obtenir un Code QR ,Balayé.,Il n'y a rien

binwalk J'ai découvert qu'il y avait rar,C'est étrangeforemost Impossible d'extraire ,binwalk -e + Nom du fichier extrait

Je l'ai.4Paquets compressés

17012.rarDécompresser donneflag.docx,À l'intérieur.base64, Toujours décrypter et décrypter ,( Celui - ci a écrit un script ,Ça marche.BUUCTF:[SWPU2019] Le Code QR magique _Fin et début · mochu7-CSDNBlogs_buuctf Le Code QR magique ) ,Je l'ai.comEON_YOuAreSOSoS0great

7104.rarDécompresser donneencode.txt,YXNkZmdoamtsMTIzNDU2Nzg5MA==,base64Décrypté commeasdfghjkl1234567890

716A.rar Décompresser pour obtenir un graphique et un chiffrement rar,Le mot de passe estasdfghjkl1234567890, Les deux images sont les mêmes ,Ça ne sert à rien.

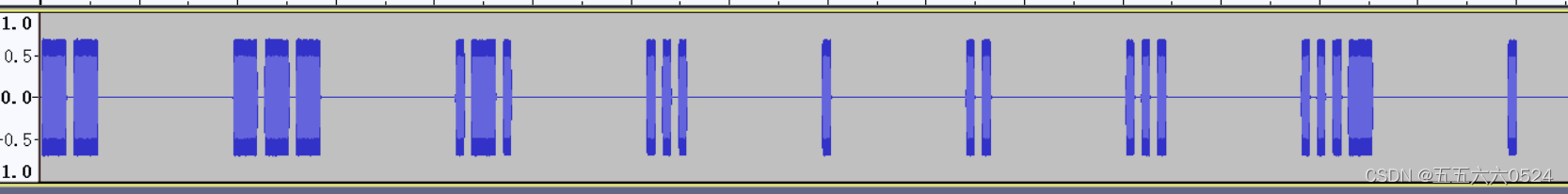

18394.rarLe mot de passe estcomEON_YOuAreSOSoS0great,Décompresser donnegood.mp3,AvecAudacityOuvre.,

Code Morse,Décryptez - le juste une fois ,flag{morseisveryveryeasy}

Questions24:Une feuille.

Lance!kaliDis - le.CRCErreur

J'ai trouvé un script. Buuctf Une feuille._DexretBlog de-CSDNBlogs_buuctfUne feuille.

#coding=utf-8

import zlib

import struct

#Lire le document

file = '1.png' #Attention!,1.pngL'image doit être dans le même dossier que le script.~

fr = open(file,'rb').read()

data = bytearray(fr[12:29])

crc32key = eval(str(fr[29:33]).replace('\\x','').replace("b'",'0x').replace("'",''))

#crc32key = 0xCBD6DF8A #Supplément0x,copy hex value

#data = bytearray(b'\x49\x48\x44\x52\x00\x00\x01\xF4\x00\x00\x01\xF1\x08\x06\x00\x00\x00') #hexEn bas.copy grep hex

n = 4095 #En théorie0xffffffff,Mais compte tenu de la réalité de l'écran,,0x0fffPresque.

for w in range(n):#Haut et large ensemble

width = bytearray(struct.pack('>i', w))#qPour8Octets,iPour4Octets,hPour2Octets

for h in range(n):

height = bytearray(struct.pack('>i', h))

for x in range(4):

data[x+4] = width[x]

data[x+8] = height[x]

#print(data)

crc32result = zlib.crc32(data)

if crc32result == crc32key:

print(width,height)

#Écrire des fichiers

newpic = bytearray(fr)

for x in range(4):

newpic[x+16] = width[x]

newpic[x+20] = height[x]

fw = open(file+'.png','wb')#Enregistrer la copie

fw.write(newpic)

fw.closeUne image est sortie après vérification ,flag{66666}

Questions25:Tu es trop belle.

Il y a deux diagrammes à télécharger ,Lance!kali- Oui.binwalkUn instant., La clé devrait être sur la photo de la copie de basket

Lance!winhex- Oui., Il manque des copies de basket “47494638”En - tête de fichier pour

Sélectionnez le premier ,Édition-Coller0Octets-Insérer4Octets

Et c'est devenu comme ça,Allez - y.“00000000”Modifier comme suit:“47494638”, Et ensuite, il suffit de l'enregistrer

.Sur la copie de basket flag,flag{zhi_yin_you_are_beautiful}

Questions26:Le désir de voyager dans le temps et l'espace

..-. ----- ..--- ----. -... -.. -.... ..-. ..... ..... .---- .---- ...-- ----. . . -.. . -... ---.. . ....- ..... .- .---- --... ..... -... ----- --... ---.. -....

Le code Morse décrypté,flag{f029bd6f551139eedeb8e45a175b0786}

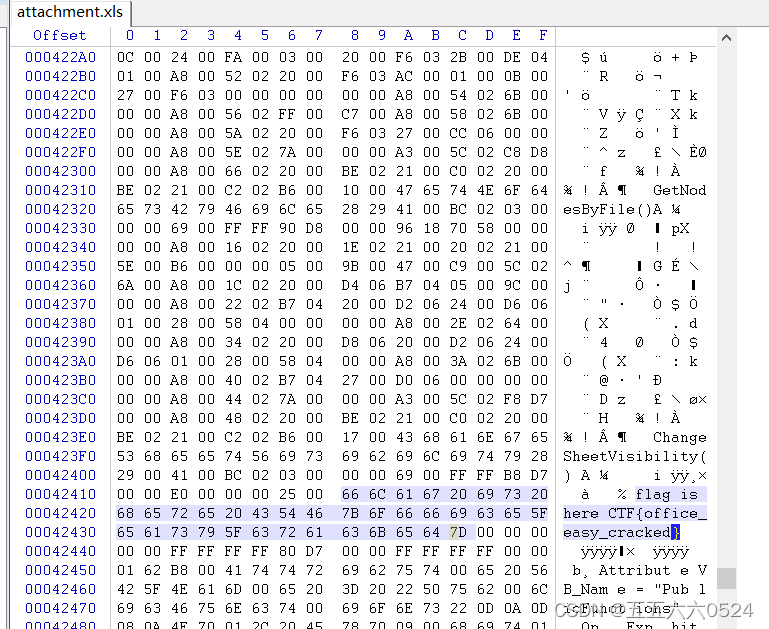

Questions27:excelCrack

flag{office_easy_cracked}

Questions28:find_me

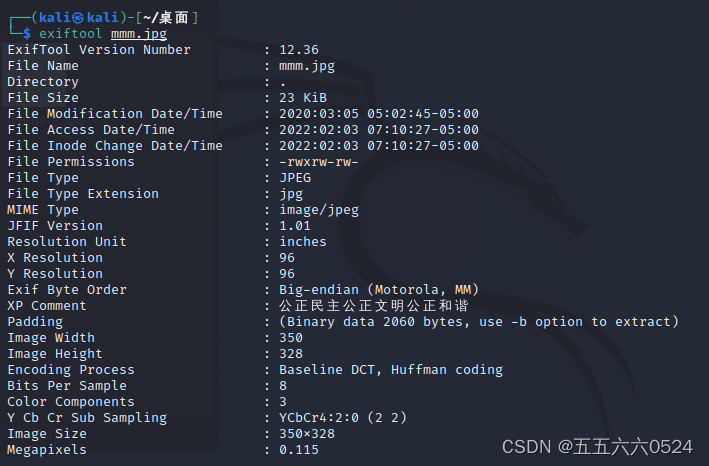

Utiliser des outilsexiftool, Qui peut recueillir des images exifInformation

Qu'est - ce queexifEt l'information?.

EXIFInformation,Est l'abréviation d'un fichier image interchangeable,Est spécialement conçu pour les photos de caméras numériques,Il est possible d'enregistrer des informations d'attribut et des données de prise de photos numériques.EXIFPeut être fixé àJPEG、TIFF、RIFFEt parmi les documents,Ajouter du contenu pour les informations de capture de caméra numérique et des informations de version pour les cartes d'index ou les logiciels de traitement d'image.

Grâce à cela, nous pouvons recueillir des informations sur l'emplacement des photos ,Temps, Les informations du téléphone pour prendre des photos , Informations de base sur l'image, etc , C'est donc très utile pour la collecte d'informations

Installation:apt-get install exiftool

Utiliser:exiftool + Nom du fichier

Découvrir le braille, Il y a aussi

Cryptage et décryptage en ligne en braille :https://www.qqxiuzi.cn/bianma/wenbenjiami.php?s=mangwen

C'est étrange de kali Le braille copié à l'intérieur ne peut pas être déchiffré , Copier à partir des notes peut ,flag{y$0$u_f$1$n$d$_M$e$e$e$e$e}

Questions29:Nani

J'en ai un.gifEt untxt

Ingif Précéder d'un en - tête de fichier ,47 49 46 38

gif Il y a un affichage sur ,Avecstegslove Séparez - vous. ,Q1RGe3dhbmdfYmFvX3FpYW5nX2lzX3NhZH0=,base64Décrypter,flag{wang_bao_qiang_is_sad}

Questions30:outgess

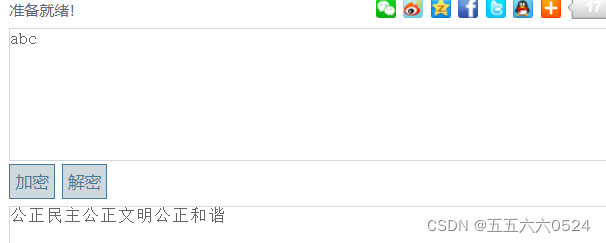

binwalk J'ai découvert qu'il y avait TIFF,En général, c'est avecexiftoolJ'ai regardé

Découverte“ Justice, démocratie, justice, civilisation, justice, harmonie ”, Il y a aussi

Crypter les valeurs fondamentales socialistes ,Je l'ai.abc

D'après le titre, c'est outgessStéganographie

Avec“Entrée de commande du terminal git clone https://github.com/crorvick/outguess Pour télécharger” Cette méthode a échoué

Avec“sudo apt install outguess”Ça a marché.,DeInLinuxInstallation et utilisation en dessousSteghide、OutguessMéthode_LinuxTutoriels_ Yunnet Niu Station , C'est comme ça qu'on commande

Ce que j'ai trouvéabcC'estkeyC'est,outgess -k 'abc' -r mmm.jpg flag.txt,Directement.flag{gue33_Gu3Ss!2020}

Questions31、Qui a gagné?

Obtenir une image , On avance. winhexJ'ai trouvé ça dedans.txt

binwalk Séparer un rar,Un mot de passe est requis, - Oui. 1020, Ça ne sert à rien de décrypter TXTEt ungif,Avecstegslove Regardez chaque image ,Total360Cadre,In310Enfin.

binwalk Séparer un rar,Un mot de passe est requis, - Oui. 1020, Ça ne sert à rien de décrypter TXTEt ungif,Avecstegslove Regardez chaque image ,Total360Cadre,In310Enfin.

Enregistrer,binwalk Je n'ai rien trouvé ,Avecstegslove Code QR trouvé dans le canal rouge , Un balayage flag{shanxiajingwu_won_the_game}

Questions32、 La question est moyenne

Lecture du Code à barres ,binwalk,stegslove Rien. , Voir le vert comme une loi , La grande barre transversale est -, La petite barre transversale est .,Je l'ai.

.- .-.. .--. .... .- .-.. .- -...

Une traduction estalphalab,flag{alphalab}

Questions33、 J'ai un Mario

Générer un txt

BUU-MISC- J'ai un Mario _TzZzEZ-webBlog de-CSDNBlogs BUUCTF-Misc-No.3 - Mercuresur - La blogosphère

VoirntfsFlow,Ouvrir dans le répertoire courantcmd(Entrée directecmdC'est tout.),Entréenotepad 1.txt:flag.txt,Directement.swupctf{ddg_is_cute} ,flag{ddg_is_cute}

Questions34、[GXYCTF2019]gakki

binwalk J'ai trouvé quelque chose dans l'image

Extraction et dynamitage ,Le mot de passe est8864, Décompresser donne un tas de caractères irréguliers , Ça veut dire des statistiques de fréquence BUUCTF:[GXYCTF2019]gakki_Fin et début · mochu7-CSDNBlogs_buu gakki

a= "abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ1234567890!@#$%^&*()_+- =\\{\\}[]"

txt=open('C:\\Users\\86139\\Desktop\\flag.txt').read()

re={}

for i in a:

m=0

for j in txt:

if i==j:

m+=1

re[i]=m

res = sorted(re.items(),key=lambda item:item[1],reverse=True)

flag=''

for c in res:

flag+=str(c[0])

print(flag)J'ai écrit mon propre script, L'extraction est flag{gaki_IsMyw1fe}

Questions35、[SWPU2019] Un grand détective.

Questions35、[SWPU2019] Un grand détective.

Le compresseur peut décompresser une partie , Modifier le codage comme demandé

BUUCTF:[SWPU2019] Un grand détective. _Fin et début · mochu7-CSDNBlogs_buuctf Un grand détective. Glissez.010 Modifier le Code en EBCDIC, Le mot de passe de décompression est wllm_is_the_best_team!

Décompresser donne18 Une petite figure humaine , Un grand détective. ——Sherlock Holmes., C'est le Code de Sherlock Holmes , C'est incroyable.

Beaucoup de photos ont été trouvées sur Internet , Ou le blogueur , Pour en apprendre davantage ,La comparaison donneflag{iloveholmesandwllm}

Questions36、[GUET-CTF2019]KO

C'est comme ça qu'on l'ouvre.,ookDécrypter,flag{welcome to CTF }

Questions37、Matrix

J'en ai un.txtTexte, Les statistiques de fréquence sont également incorrectes ,base Le décodage n'est pas correct non plus. ,Il s'avère querarDocumentation (RAR Archive (rar),En - tête de fichier:52617221),AvecwinhexEnregistrer

Déchiffrement par dynamitage ,Mot de passe3690, Le décryptage donne une image ,Je ne peux pas l'ouvrir.,Tirez!winhexDécouverte, La fin de l'image est

Ça commence par: ,Prends ça.89 50Modifier comme suit:FF D8

Obtenir des photos,flag{57cd4cfd4e07505b98048ca106132125}

Questions38、[MRCTF2020]ezmisc

Changer la hauteur ,01Modifier comme suit:02

flag{1ts_vEryyyyyy_ez!}

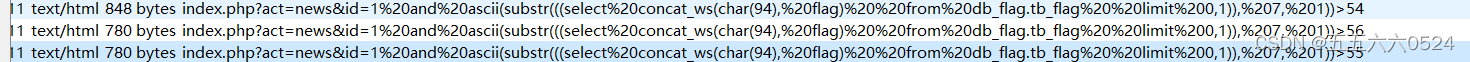

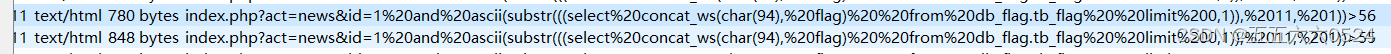

Questions39、sqltest

Cette question concerneSQLBooléen aveugle,Je n'ai jamais appris,Ça fait longtemps.,RÉFÉRENCESBUUCTF - Web - sqltest_1tachiBlog de-CSDNBlogsSQL Injection en aveugle ——Booléen_ Le blog de mo -CSDNBlogs_Booléen aveuglebuuctf-misc-sqltest_~ VenusBlog de-CSDNBlogs

780- Oui.false,848- Oui.true,>101- Oui.true,>102- Oui.false ,Le premier est102

No2Oui.108

No3- Oui.97

No4- Oui.103

No4- Oui.103

No5- Oui.123

No5- Oui.123

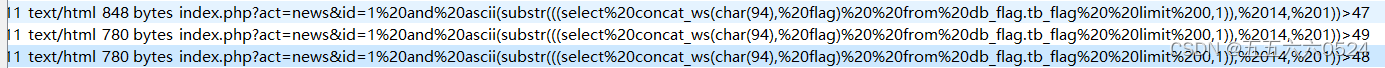

![]() No6- Oui.52

No6- Oui.52

No7- Oui.55

No7- Oui.55

No8- Oui.101

No9- Oui.100

No9- Oui.100

No10- Oui.98![]()

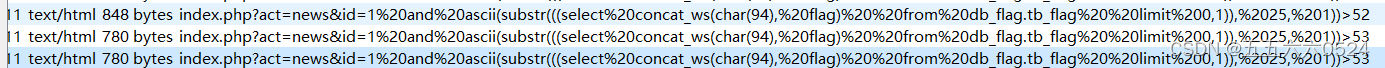

No11- Oui.56

No11- Oui.56

No12- Oui.51

No13- Oui.48

No13- Oui.48

No14- Oui.48

No14- Oui.48

![]() No15- Oui.101

No15- Oui.101

![]() No16- Oui.100

No16- Oui.100

![]() No17- Oui.53

No17- Oui.53

![]() No18- Oui.102

No18- Oui.102

![]() No19- Oui.57

No19- Oui.57

No20- Oui.98

No20- Oui.98

![]() No21- Oui.50

No21- Oui.50

![]() No22- Oui.56

No22- Oui.56

![]() No23- Oui.102

No23- Oui.102

![]() No24- Oui.99

No24- Oui.99

No25- Oui.53

No25- Oui.53

No26- Oui.52

No27- Oui.98

No27- Oui.98

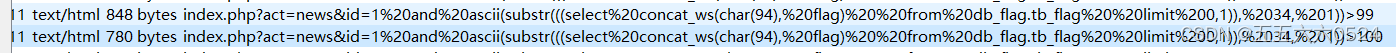

![]()

No28- Oui.52

No27- Oui.98

No26- Oui.48

![]()

No29- Oui.100

No30- Oui.48

![]()

No31- Oui.57

![]()

No32- Oui.101

![]()

No33- Oui.99

No34- Oui.100

![]()

No35- Oui.101

![]()

No36- Oui.102

No37- Oui.55

No37- Oui.55![]()

No38- Oui.125

102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125

asciiConvertir les caractères

a='102 108 97 103 123 52 55 101 100 98 56 51 48 48 101 100 53 102 57 98 50 56 102 99 53 52 98 48 100 48 57 101 99 100 101 102 55 125'

for i in a.split(" "):

print(chr(int(i)),end='')Compris.flag{47edb8300ed5f9b28fc54b0d09ecdef7}

Questions40、Mot de passe faible

J'ai trouvé quelque chose dans le paquet

Par espace et Tab Ce que les clés font ,Les espaces sont.,TabLa clé est-,Convertir en.... . .-.. .-.. ----- ..-. --- .-. ..- -- , Le code Morse est décrypté HELL0FORUM, Une image décompressée

Stéganographie trouvée ,Non, pas du tout.zsteg,stegslove Rien non plus ,lsbStéganographie

Encore un problème., Recherche demain 【BUUCTF】MISC Mot de passe faible Très détaillé——Annexe:Python Comment installer la bibliothèque 、Module、 Le sac le plus pratique !!!_algae-CSDNBlogs_buuMot de passe faible

Questions41、[HBNIS2018]caesar

caesar César veut dire ,Décrypter,Directement.flag{flagiscaesar}

Questions42、[HBNIS2018] Baisse la tête

Chiffrement du clavier ,flag{CTF}

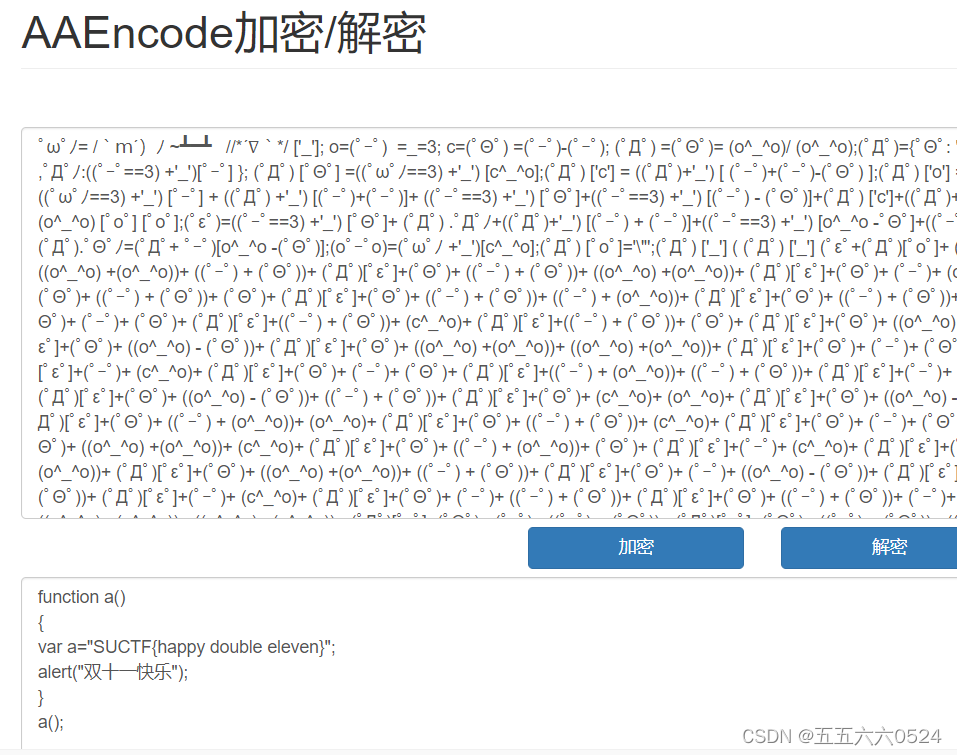

Questions43、[SUCTF2018]single dog

Questions43、[SUCTF2018]single dog

binwalkJ'ai trouvé quelque chose, Extraire un paquet compressé ,J'en ai un.txt(ContenukaliREE etwindows La différence que j'ai vue )

J'ai fouillé l'expression cryptée ,Découvrir qu'il estJavaScript Chiffrement du paquet emoji (aaencodeCryptage),Décrypté commeflag{happy double eleven}

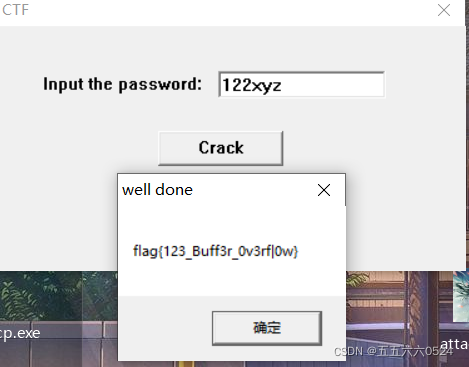

Questions44、Mysterious

J'en ai un.exe

Le sujet dit pensée inversée ,AvecIDAOuvre.,InstringsJe l'ai trouvé.welldone

F5 Recherche de faux codes ,Il y a eu une erreur., Ça fait longtemps que je n'ai pas compris

Selonwp Code décompilé obtenu ,Entrée122xyz,Je l'ai.flag{123_Buff3r_0v3rf|0w}

Questions45、MIAOU MIAOU miaou

Obtenir une image ,binwalkRien n'a été trouvé,Instegslove Je l'ai cherché. , On dirait qu'il y a un Code QR caché en dessous

InférieurLSB La stéganographie a trouvé une image , On ne peut pas l'ouvrir

Jetez - le.winhex Il y a un début de plus

Après la suppression, On obtient la moitié du Code QR ,Jetez - le.winhex Changez de hauteur. , Obtenez un Code QR entier

Numérisez pour obtenir un lien vers un disque web , Télécharger un paquet d'installation ,AvecwinrarDécompresser donneflag.txt

NTFSFlux de fichiers stéganographie,Prends ça.flag.txt Dans un dossier ,AvecNtfsStreamsEditor Le scan donne un pycDocumentation

La décompilation donne

# Embedded file name: flag.py

import base64

def encode():

flag = '*************'

ciphertext = []

for i in range(len(flag)):

s = chr(i ^ ord(flag[i]))

if i % 2 == 0:

s = ord(s) + 10

else:

s = ord(s) - 10

ciphertext.append(str(s))

return ciphertext[::-1]

ciphertext = ['96',

'65',

'93',

'123',

'91',

'97',

'22',

'93',

'70',

'102',

'94',

'132',

'46',

'112',

'64',

'97',

'88',

'80',

'82',

'137',

'90',

'109',

'99',

'112']Le script de décryptage recherché BUUCTF misc MIAOU MIAOU miaou_hhh-CSDNBlogs_buu MIAOU MIAOU miaou,Sortez!flag{Y@e_Cl3veR_C1Ever!}

import base64

ciphertext = ['96','65','93','123','91','97','22', '93','70','102','94','132','46','112','64','97','88','80','82','137','90','109','99','112']

ciphertext = ciphertext[::-1]

def decode():

code = ''

for i in range(24):

if(i%2 == 0):

a = int(ciphertext[i]) - 10

else:

a = int(ciphertext[i]) + 10

a = i ^ a

code = code + chr(a)

print(code)

decode()Questions46、[MRCTF2020] Pouvez - vous lire les notes

Télécharger pour obtenir unrar,Le fichier d'affichage est corrompu,Jetez - le.winhex L'en - tête du fichier a été trouvé à l'envers ,Je crois.52617221

Décompresser le document à la place ,C'est incroyable.!!!Impossible de copier, Je ne sais pas ce qui se passe , Enfin, j'ai choisi les notes , Et puis il a été copié à l'intérieur

Déchiffrement des notesLe texte est chiffré en symboles musicaux,Mot de passe auto - défini|Outil de cryptage et de décryptage de texte en ligneMRCTF{thEse_n0tes_ArE_am@zing~}

Questions47、NTFSFlux de données

AvecwinrarDécompresser(NTFS Le flux de données l'utilise ),bandzip Je ne peux pas tout résoudre ,Je l'ai.._flag.rarEtflag.rar, Le premier fichier d'affichage est corrompu , Décompresser le deuxième paquet ,Jetez - le.NtfsStreamsEditor Vérifiez ce dossier.

Extraitflag.txt,Je l'ai.flag,flag{AAAds_nntfs_ffunn?}

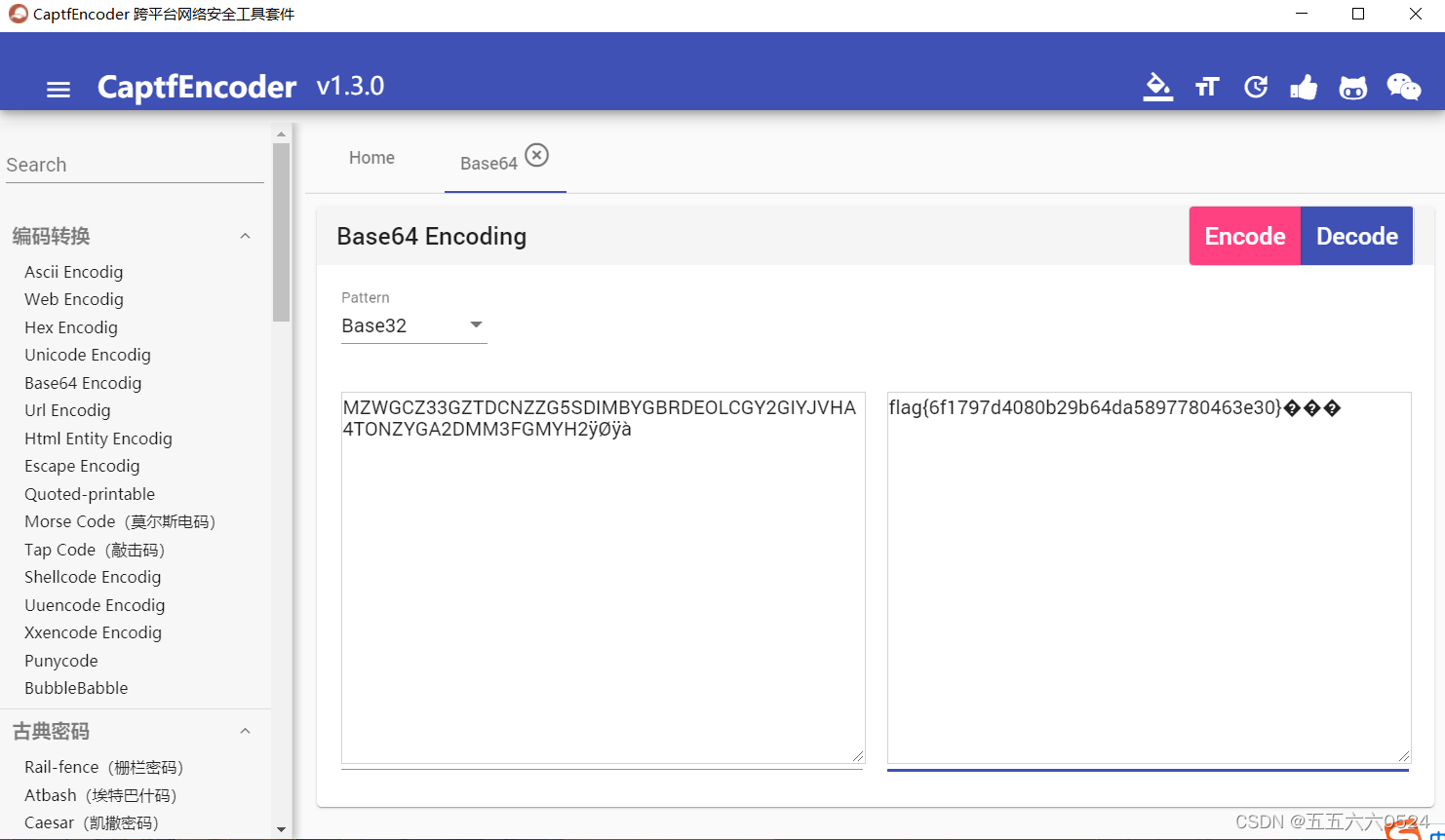

Questions48、 Je mange un sandwich.

binwalk J'ai trouvé deux photos à l'intérieur

In010Fouillez.FFD8, Vous pouvez trouver la deuxième image directement ,Découvertebase32Codage( Ne mets pas cette chaîne D Le Code aléatoire de , Il y en a deux. ,Je suiswinhex Je ne trouve pas ça base32Codage,Je pensais...winhexQuelque chose ne va pas, Il s'avère qu'il y a encore DD Qu'est - ce que )

Décodageflag{6f1797d4080b29b64da5897780463e30}

Questions49、john-in-the-middle

Télécharger pour obtenir un paquet de trafic ,Jetez - le.wireshark Rien d'utile n'a été trouvé ,Jetez - le.kali Quelques images extraites de

Le premier porte un drapeau ,flag C'est le drapeau. ,Jetez - le.stegslove Ça a marché. ,flag{J0hn_th3_Sn1ff3r}

Questions50、[Tasse de vin 2019] Balayer le Code QR avec la basse

Décompresser pour obtenir un tas de fichiers brouillés et un flag.zip, Titre et baseConcernant, Supposons que les noms de fichiers soient liés et décryptés , Après l'avoir trouvé mal

# -*- coding: utf-8 -*-

import os

def file_name(file_dir):

for root, dirs, files in os.walk(file_dir):

#print(root) #Chemin actuel du Répertoire

#print(dirs) #Tous les sous - répertoires sous le chemin actuel

#print(files) #Tous les sous - fichiers non - répertoires sous le chemin actuel

flag=''

for a in files:

flag=flag+a

print(flag)

file_dir='C:\\Users\\86139\\Desktop\\ Balayer le Code QR avec la basse '

file_name(file_dir)Jetez les documents dans winhexLa découverte est une image, Suffixe complet , Pour obtenir un tas de fragments de Code QR , J'ai mal aux yeux. ,J'ai fini par abandonner.

import os

path ='C:\\Users\\86139\\Desktop\\ Balayer le Code QR avec la basse '

for i in os.listdir(path):

if i == 'flag.zip':

continue

else:

oldname = os.path.join(path,i)

newname = os.path.join(path,i+'.jpg')

os.rename(oldname,newname)Le balayage est BASE Family Bucket ??? 85->64->85->13->16->32

Outils:baseConversion de code-base64Codage et décodage-Outils en ligne、CaptfEncoder

flag.zipNotes

GNATOMJVIQZUKNJXGRCTGNRTGI3EMNZTGNBTKRJWGI2UIMRRGNBDEQZWGI3DKMSFGNCDMRJTII3TMNBQGM4TERRTGEZTOMRXGQYDGOBWGI2DCNBY

Tourne.base32

3A715D3E574E36326F733C5E625D213B2C62652E3D6E3B7640392F3137274038624148

Tourne.base16

:q]>WN62os<^b]!;,be.=n;v@9/17'@8bAH

Tourne.root13

:d]>JA62bf<^o]!;,or.=a;i@9/17'@8oNU

Tourne.base85

PCtvdWU4VFJnQUByYy4mK1lraTA=

Tourne.base64

<+oue8TRgA@rc.&+Yki0

Tourne.base85

ThisIsSecret!233

Décompresserflag{Qr_Is_MeAn1nGfuL}

Questions51、[ACTFConcours de première année2020]swp

Décompresser pour obtenir un paquet de flux ,httpExporter des objets, Obtenez un tas d'images et un zip,zipAvecwinhexOuvre.,Découverte0304Et0102Il y a plein de0000,Pseudo - cryptage, Changez le BIT de chiffrement 00Modifier comme suit:08

Ça s'ouvre. flag

Fouillez.{,Directement.actf{c5558bcf-26da-4f8b-b181-b61f3850b9e5}

swpMets - le.linuxC'est un fichier caché(ls -a,swp Le fichier existe ),linux Sortie anormale inférieure vi Le texte est généré automatiquement après l'édition .swpDocumentation

Utiliservim -r Nom du fichier RepriseflagDocumentation

Questions52、[GXYCTF2019]SXMgdGhpcyBiYXNlPw==

Titrebase64DécodageIs this base?,Décompresser donne unflag.txt,base64 Mauvaise solution directe

base64Stéganographiebase64 Écrire le Code de décryptage _Root_5476-CSDNBlogs_base64Cryptage

'''

base64Cryptage

'''

base64chars = 'ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/'

flag=''

with open('C:\\Users\\86139\\Desktop\\flag.txt','r') as f:

for line in f.readlines():

line=line[:-1]

num=line.count('=')

if num == 0 :

continue

lastchar = line[-(num+1)]

#print(line,num,lastchar)

myindex = base64chars.index(lastchar)

#print(myindex)

bin_str = bin(myindex)[2:].zfill(6)

#print(bin_str)

flag+=bin_str[6-2*num:]

#print(bin_str[6-2*num:])

print(''.join([chr(int(flag[i:i + 8], 2)) for i in range(0, len(flag), 8)]))Directement.GXY{fazhazhenhaoting}

版权声明

本文为[Cinq, cinq, six, six, 0524]所创,转载请带上原文链接,感谢

https://yzsam.com/2022/04/202204230628471643.html

边栏推荐

- 企业微信免登录跳转自建应用

- MySQL--锁的奥秘--数据怎么锁

- 索引被锁数据无法写入ES问题处理

- Houdini>刚体, 刚体破碎RBD

- TA notes of Zhuang understand (VII) < Lambert + Phong + shadow + 3evcolor + Ao >

- MySQL8. 0 installation / uninstallation tutorial [window10 version]

- Mysql database backup and recovery under Linux (full + incremental)

- C read INI file and write data to INI file

- Read and modify the JSON file under the resource folder

- Understanding the role of individual units in a deep neural networks

猜你喜欢

向量到一个平面的投影向量

內網滲透系列:內網隧道之icmpsh

Série de pénétration Intranet: icmpsh du tunnel Intranet

Export all SVG files in the specified path into pictures in PNG format (thumbnail or original size)

SAP sto with billing process and configuration

Research on software security based on NLP (I)

Houdini>刚体, 刚体破碎RBD

内网渗透系列:内网隧道之icmptunnel(jamesbarlow师傅的)

攻防世界MISC刷题1-50

Internal network security attack and defense: a practical guide to penetration testing (8): Authority maintenance analysis and defense

随机推荐

Chapter IV intangible assets

TA notes of Zhuang understand (VII) < Lambert + Phong + shadow + 3evcolor + Ao >

Understanding the role of individual units in a deep neural networks

Idea shortcut

Redis事务实现乐观锁原理

Online Safe Trajectory Generation For Quadrotors Using Fast Marching Method and Bernstein Basis Poly

《内网安全攻防:渗透测试实战指南》读书笔记(六):域控制器安全

Protobuf use

一些靶场的学习记录:sqli-labs、upload-labs、XSS

Search and replacement of C text file (WinForm)

每天工作4小时的程序员

Understanding the Role of Individual Units in a Deep Neural Networks(了解各个卷积核在神经网络中的作用)

内网渗透系列:内网隧道之pingtunnel

Zhuang understand's TA notes (VI) < fakeenvreflect & rust, rust effect >

VBA調用SAP RFC實現數據讀取&寫入

Weblux file upload and download

内网渗透系列:内网隧道之icmptunnel(jamesbarlow师傅的)

读书笔记

Quick sort

MySQL in window10 version does not work after setting remote access permission