当前位置:网站首页>【计算机网络-哈工大】---学习笔记(下)---(二)Web安全威胁、SSL\IPsec、虚拟专用网、防火墙

【计算机网络-哈工大】---学习笔记(下)---(二)Web安全威胁、SSL\IPsec、虚拟专用网、防火墙

2022-08-09 05:00:00 【小小小毛毛虫~】

Web安全威胁

2.1 Web安全威胁

- 1、Web安全威胁

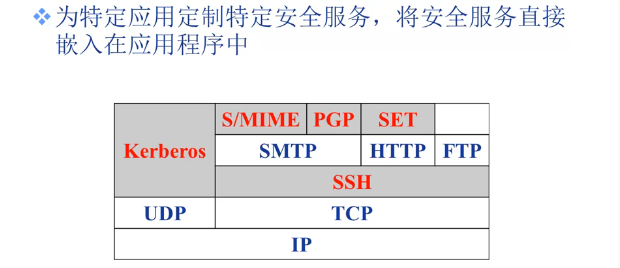

- 2、基于应用层实现Web安全

- 3、基于传输层实现Web安全

- 4、基于网络层实现Web安全

在这里插入图片描述

2.2 安全套接字层(SSL)

- 可以分别通过应用层,传输层,网络层解决Web安全问题

- SSL就是传输层与应用层之间的安全套接字层

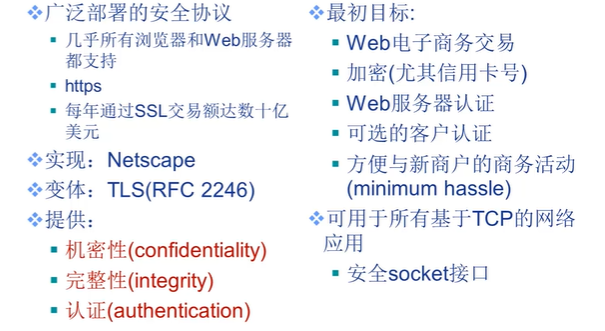

- 1、SSL:Secure Sockets Layer

- 2、SSL和TCP/IP

- 3、可以像PGP那样实现某些安全功能

- PGP不适用于字节流和交互数据;

- SSL需要一组密钥用于整个连接;

2.2.1 简化的SSL

1、简化的(Toy)SSL:一个简单的安全信道

2、简化的SSL:一个简单的握手过程

- 3、简化的的SSL:密钥派生

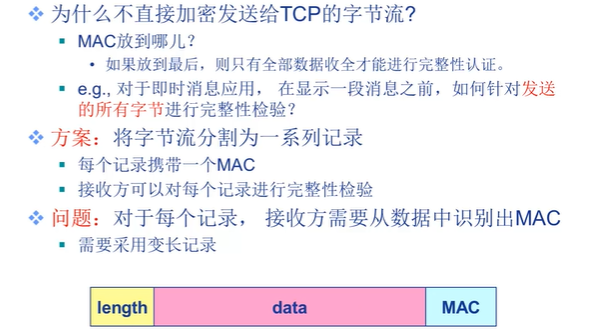

- 4、简化的SSL:数据记录

- MAC报文完整性检验

- 5、简化的SSL:序列号

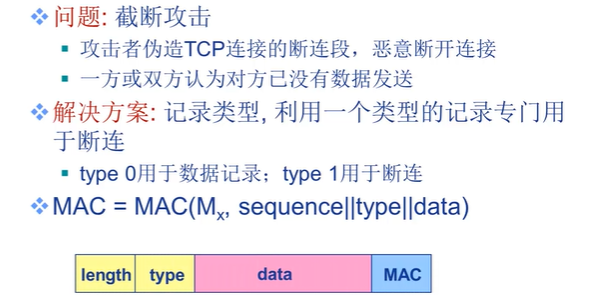

- 6、简化的SSL:控制信息

- 7、简化的SSL:总结

2.2.2 SSL协议栈

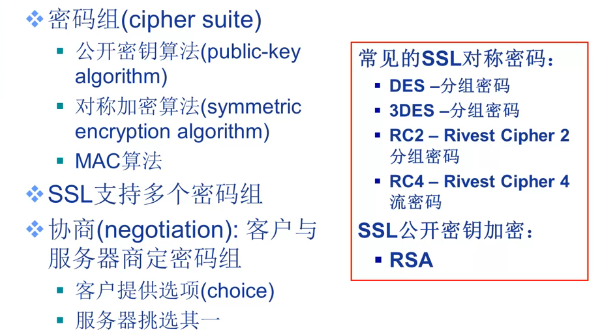

- 1、SSL密码组(cipher suite)

- 2、SSL更改密码规格协议

- 3、SSL警告协议

- 4、SSL握手协议

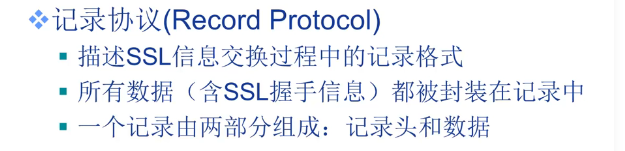

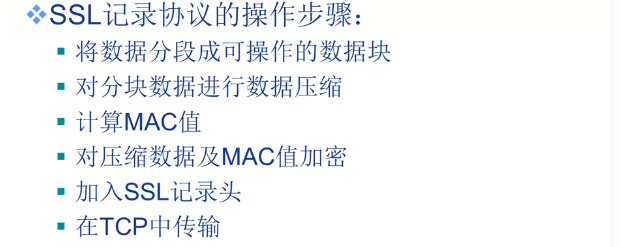

- 5、SSL记录协议

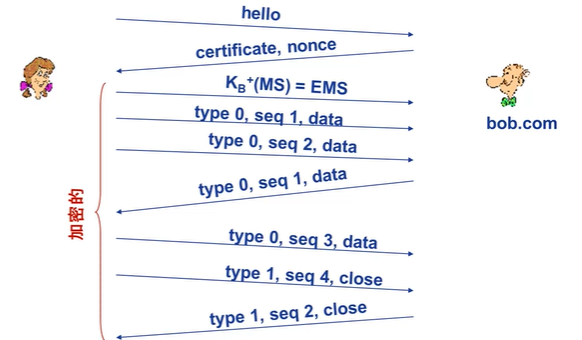

2.2.3 SSL握手过程

- 握手协议与记录协议

- 1、SSL握手过程

2、SSL握手协议

3、SSL握手协议工作过程

2.2.4 SSL记录协议

1、SSL记录格式

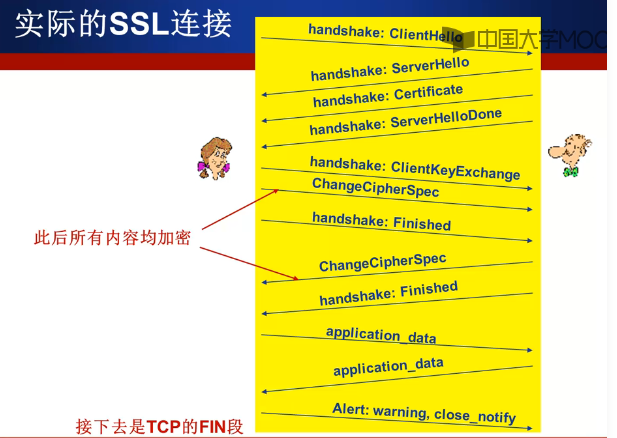

2、实际的SSL连接

- SSL在TCP协议之上,在SSL握手之前,TCP已经完成三次握手;

- SSL安全断连之后才是TCP断开连接;

- 3、密钥派生

- 这个过程对于客户端和服务端都是统一的,因此产生的密钥均相同;

2.3 虚拟专用网(VPN)

- 1、专用网(PN)

- 2、虚拟专用网(VPN)

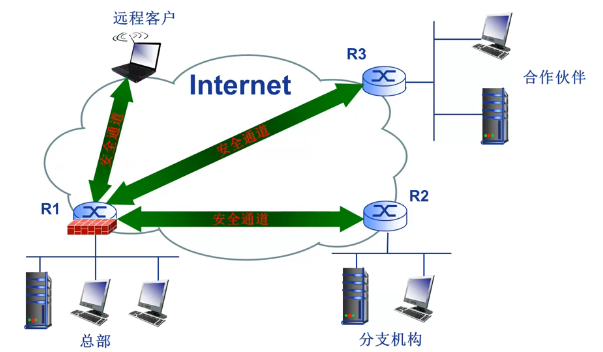

- 3、典型VPN应用

- 建立逻辑上的安全通道,不独占网络资源;

- 4、VPN的功能

5、VPN关键技术

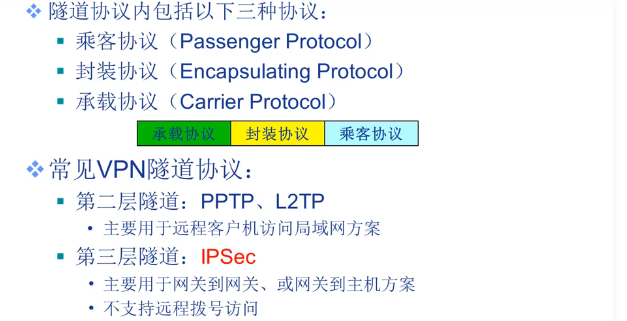

6、隧道技术

- 7、隧道协议

- 8、典型VPN实现技术

2.4 IP安全(IPsec)

- 网络层

2.4.1 IPsec体系结构

1、IPsec服务

2、IPsec的传输(transport)模式

- 3、IPsec的隧道(tunneling)模式

- 4、两个IPsec协议

- 5、IPsec模式与协议的4中

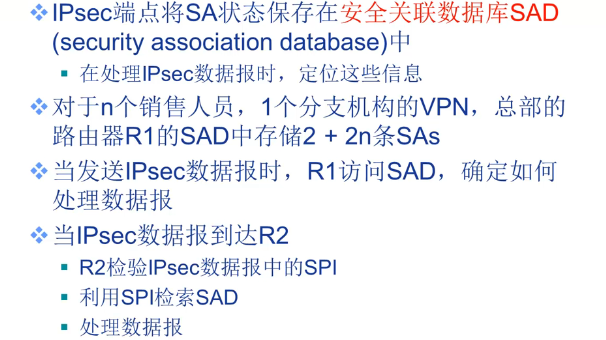

2.4.2 安全关联(SA)

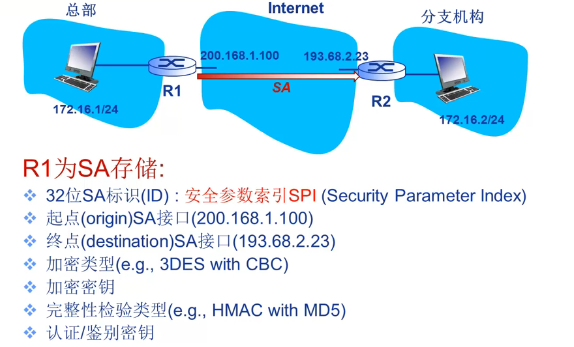

- 1、安全SA

- 双向的IPsec通信需要两个SA;

- IPsec看做网络层的逻辑安全连接;

- 2、SA举例

- 3、安全关联数库(SAD)

- 4、安全策略数据库(SPD)

- 不是所有数据报都需要经过SA,SPD就记录这个信息;

2.4.3 IPsec协议(AH,ESP)

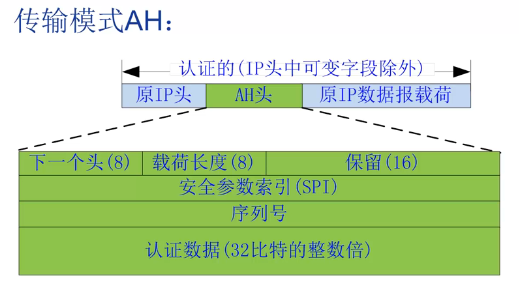

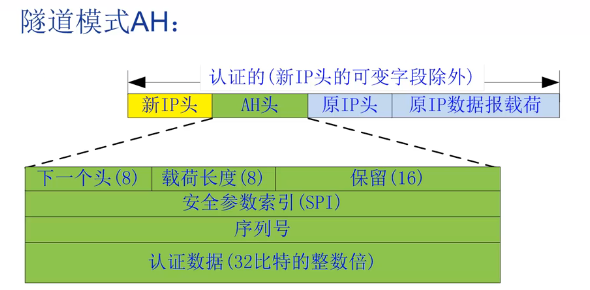

- 1、IPsec数据报

- 对整个IP头、AH头、原IP数据报载荷进行认证,不包括IP头中的可变字段;

- 隧道模式要构造新的IP头;

- ESP要提供机密性,因此有加密;分组密钥因此有填充;

- 隧道模式的ESP应用最广泛;最重要;

- 2、IPsec的传输模式

- 3、IPsec的隧道模式

2.4.4 数据报处理过程

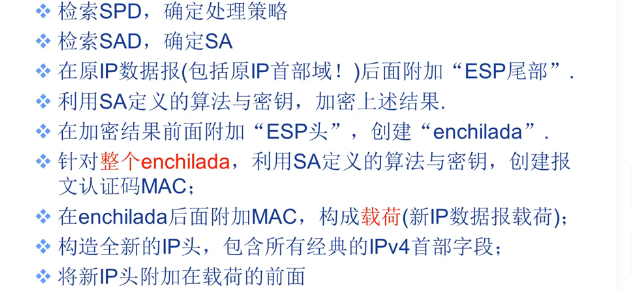

- 隧道ESP;

- 总部网络中一台主机向分支结构发送IP数据报;R1路由器;

1、R1:将原IP数据报转换为IPsec数据报

2、R2:解封IPsec数据报

- 3、在enchilada内部

- 4、IPsec序列号

- IPsec建立连接中需要确定加密算法和加密密钥;

2.4.5 SA的建立和密钥管理

- 1、INternet密钥交换(IKE)

2、Internet密钥交换(IKE)

3、IKE和IPsec

- 4、IKE:PSK与PKI

- 5、IKE的阶段

- 第一阶段使用公钥建立安全连接(效率低),在基础上就可以安全的进行IPsec SA效率高(不必再使用公钥);

- 6、IPsec总结

- 网络层通讯实体建立安全连接;

2.5 无线局域网的安全

- 信息报文在无线局域网内传播,更加容易被嗅探;

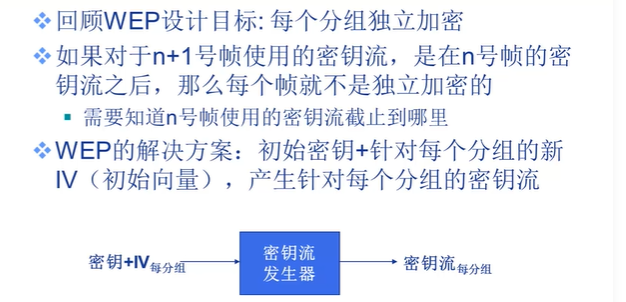

- 1、WEP的设计目标

- 分组之间没有关联;可以单独加密;

- 2、回顾:对称流密码

- 3、流密码与分组独立性

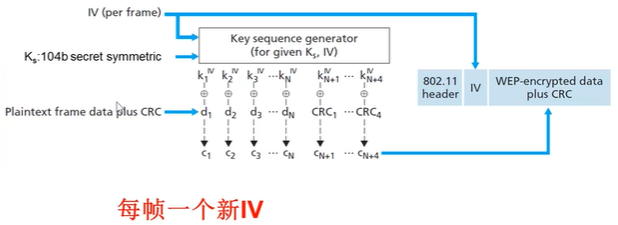

- 4、WEP加密

- 5、WEP解密概述

- Web流密码报文数据这里的完整性认证会差很多比之前的MAC;

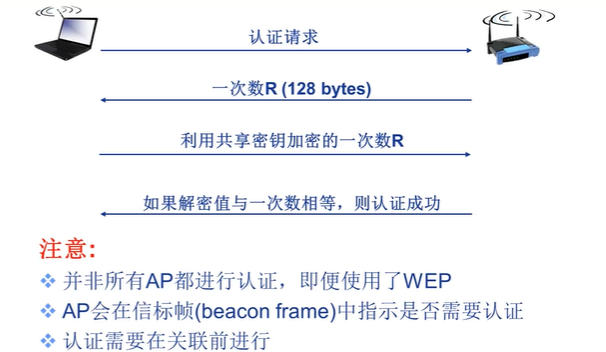

- 6、利用一次性随机数进行断点认证

- 7、WEP的身份认证

- 使用之前已经确认的共享密钥;

- WEP的安全性较差;

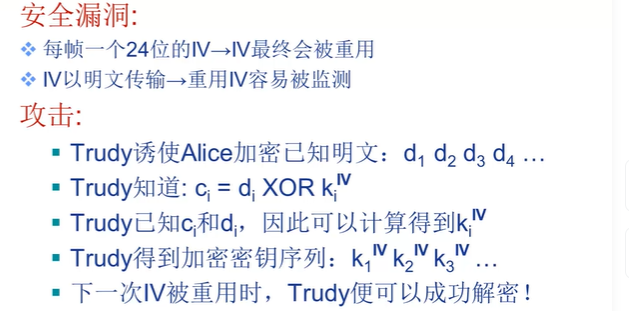

- 8、破解802.11 WEP加密

- 9、802.11 i:改进的安全

- 10、802.11i:运行的4个阶段

- 11、EAP:扩展认证协议

- 两段完全不同的链路,左侧为无线802.11,右侧是UDP/IP;

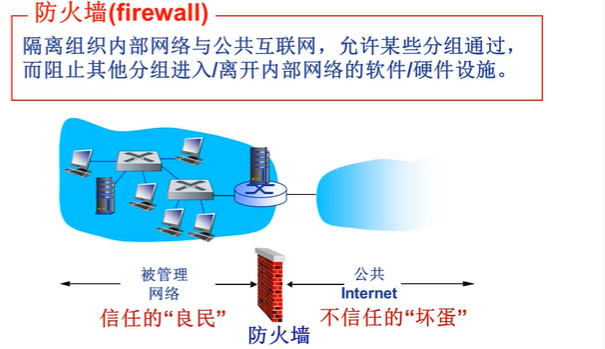

2.6 防火墙

- 软件/硬件/软硬件结合;

- 1、防护墙的作用

- 2、无状态分组过滤

- 无状态分组过滤:举例

- 访问控制列表

- 通过路由器的访问控制列表实现防火墙功能;

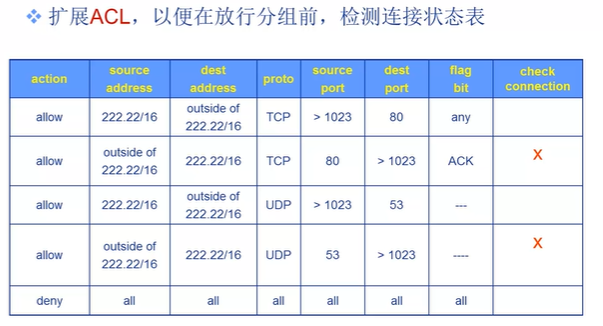

- 3、有状态分组过滤

- 之前基于静态信息,笨拙

- 也通过ACL实现,不同的是增加了一列

check connection;同时检测当前连接状态;

- 4、应用网关

- 可以基于应用层信息/用户信息来决定是否放行;

- 5、防火墙、应用网关的局限性

边栏推荐

- Masked AutoEncoder论文及实现

- ddr系统检验

- 【MLT】MLT多媒体框架生产消费架构解析(二)

- 【暑期每日一题】洛谷 P8086 『JROI-5』Music

- php write online remote file to temp file

- Still don't know what business intelligence (BI) is?After reading this article, you will understand

- dsafasfdasfasf

- 力扣202-快乐数——哈希集合

- php使用phpoffice/phpspreadsheet导入导出excel表格

- 说明高级语言、汇编语言、机器语言三者的区别,谈谈你对汇编语言的认识。

猜你喜欢

2022年8月深圳产品经理认证招生简章(NPDP)

ABP 6.0.0-rc.1的新特性

力扣242-有效的字母异位词——哈希表法

![换座位[异或巧妙的让奇偶互换]](/img/af/75964462af6fa550dc16eaf087e354.png)

换座位[异或巧妙的让奇偶互换]

C进阶-C语言文件操作

2022 High-altitude installation, maintenance, and demolition exam practice questions and mock exams

![[MLT] Analysis of MLT Multimedia Framework Production and Consumption Architecture (2)](/img/50/264fbe3b61603e621bbb942eff2996.png)

[MLT] Analysis of MLT Multimedia Framework Production and Consumption Architecture (2)

【HMS core】【Ads Kit】华为广告——海外应用在国内测试正式广告无法展示

matlab simulink 温度控制时延系统 模糊pid和smith控制

微服务架构基础 微服务相关概念及基础知识 贺兰的微博

随机推荐

Hhhhgffsb

还不了解什么是商业智能(BI)?看完这篇文章就懂了

【Harmony OS】【ARK UI】Lightweight Data Storage

详谈归并排序时间复杂度过程推导----软考

【HMS core】【ML kit】Machine Learning Service FAQ

【Harmony OS】【FAQ】Hongmeng Questions Collection 1

说明高级语言、汇编语言、机器语言三者的区别,谈谈你对汇编语言的认识。

MySQL---performance schema

Why do enterprises need business intelligence BI in the digital age

力扣349-两个数组的交集——HashSet

FastDFS快速使用及介绍

Faced with risk control, what should Amazon do when evaluating self-supporting accounts?

【基于富瀚6630使用/dev/fb0显示设备和TDE模块渲染bmp图像】

What is it like to work at Kuaishou?

How to trim svg and compress

存储系统架构演变

亚马逊面对风控,自养号测评时应该怎么做?

leetcode:315. 计算右侧小于当前元素的个数

在快手工作是一种什么体验

通讯录(动态版)(C语言)(VS)