当前位置:网站首页>新一代网络安全防护体系的五个关键特征

新一代网络安全防护体系的五个关键特征

2022-08-10 21:33:00 【软件测试网】

目前,网络安全技术正面临着一个转折点,基于边界的安全防护理论存在缺陷,基于规则的威胁判别机制不再有效,围绕传统技术构建的安全工程也不再适用。新一代安全建设不能再像修“城墙”一样,专注于外部网络攻击和已知威胁的防护,而是需要一个基于大数据分析、人工智能模型的新型网络安全体系,通过对人、行为和数据的持续关注,持续、实时的进行分析,实现自适应的主动安全防护模式。

在构建新一代安全模型中,企业应该重点关注以下五个重要特征:

1、基于零信任安全架构

零信任是指一种先进的网络安全理念,它从“假设违规”的原则出发,采用“最小特权”的方式授予访问权限。零信任需要在访问过程中持续性的进行身份凭证验证(人员、工作负载、网络、数据和设备),以保证访问的安全性。如今,许多组织越来越多地混合并分散在云、本地和端点环境中。这种网络扩展导致了更多可以被黑客攻击的漏洞,以及内部数据的泄露几率。为了应对漏洞的增加,需要更好的访问控制,这就是采用零信任方法的主要目的和价值。

企业应将零信任建设作为公司整体数字转型战略的一部分,CISO和其他高管应参与进转向零信任的过程中,这样他们才能合理确认各项事务的优先级。零信任迁移基本等同基础设施转型,要实现整体化的安全,企业必须转换安全管理的现有方式,并从思维方式转变做起。

2、安全能力左移

目前,Web应用、API应用接口逐渐成为黑客入侵的主要入口。数据显示,超八成网络攻击都是针对应用层面的漏洞展开的,除了企业自研代码本身的缺陷外,通过软件供应链引入的缺陷也是攻击者的新“宠儿”。针对越发隐避、多变的攻击手段,传统基于流量特征分析的网络安全防护设备已经显得“力不从心”。因此,企业需要将安全防护能力“左移”到应用的开发阶段,推动安全战略从“传统基于边界防护的安全”向“面向应用现代化的内生安全”模式转变。

3、实战化攻防演练

在现代企业的网络安全能力体系建设中,有一个不可或缺的环节就是通过实战化的攻防演练活动对实际建设成果进行验证。通过攻防演练能够检验网络安全体系建设的科学性和有效性,发现工作中存在的问题,并针对演练中发现的问题和不足之处进行持续优化,不断提高安全保障能力。

在实战化网络安全攻防演练活动中,红队是不可或缺的进攻性要素,它主要是从攻击者视角,模拟出未来可能出现的各种攻击方式。开展实战化攻防演练的核心诉求是通过使用完整的黑客攻击全生命周期技术,从初始访问到数据渗漏,再到以类似APT的隐秘方式攻击组织的人员、流程和技术,执行高度有针对性的攻击操作,从而进一步完善企业安全能力成熟度模型。

4、全员化的安全意识培养

企业整体防御能力的提升不能只依靠专业安全团队,而是需要面向企业的各类型员工,全面提升网络安全整体防护意识,将每位员工都视为安全防护体系中的一份子。尽管开展网络安全意识培训的重要性已经无需多言,但是很多企业在实践中面临两难境地,力度小了员工敷衍了事,而力度大了,又会遭到非IT岗位员工的抵触,有时候还会起到反作用。因此,企业在组织开展网络安全培训时,需要充分考虑全体员工的网络意识水平现状,采取区别化的培训模式,让员工“印象深刻”同时又有参与的积极性,那样才能抵御不断发展的网络安全挑战。

5、有效限制影子IT

影子IT指的是未经授权使用额外的IT资源,例如软件、硬件、云服务和工具。这些额外的IT资源通常是由非IT或非安全人员安装的,因此面临很大的风险。对影子IT开展检测只是对其治理的一部分。企业应该努力从根源上解决影子IT的问题。这包括加强部门之间的沟通,特别是IT团队和业务部门之间的沟通。如果企业员工需要一个能帮助其工作的应用软件时,他们应该及时与IT团队分享相关信息。CISO和安全团队应该制定能够有效管理影子IT应用的流程,并及时向非IT员工说明相关限制措施的理由和给出更好的替代方案。

边栏推荐

- shell编程之正则表达式与文本处理器

- ENVI感兴趣区ROI文件由XML格式转为ROI格式

- Use Cloudreve to build a private cloud disk

- Redis Command Manual

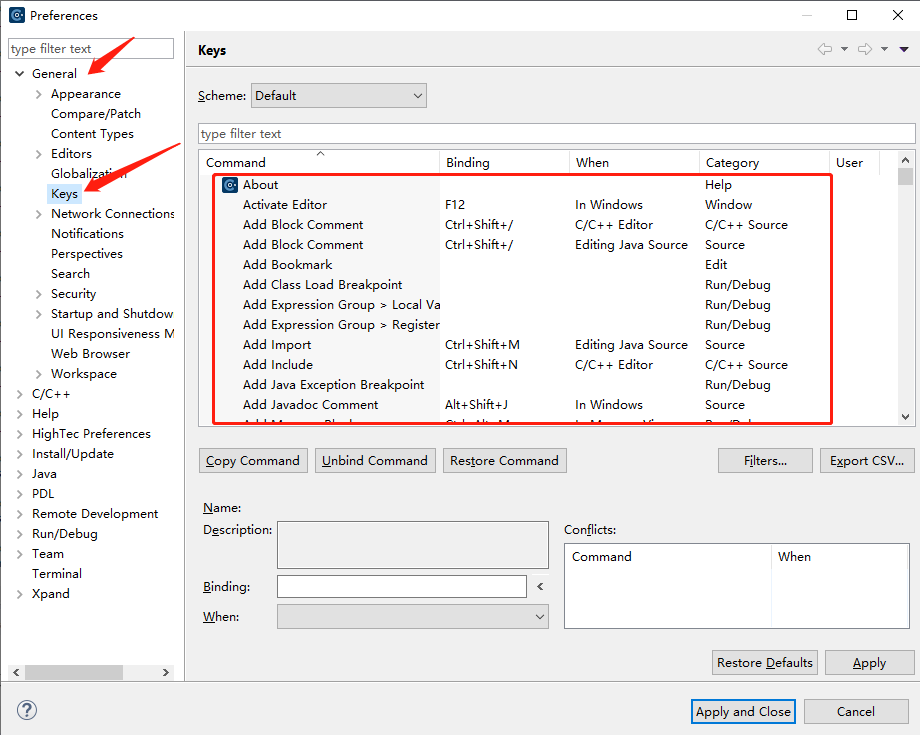

- HighTec快捷键(Keys)设置位置

- Application of Spatial 3D Model Reconstruction Based on Pix4Dmapper - Spatial Analysis and Site Selection

- xshell (sed 命令)

- 元宇宙社交应用,靠什么吸引用户「为爱发电」?

- 国内Gravatar头像的完美替代方案Cravatar

- Service - DNS forward and reverse domain name resolution service

猜你喜欢

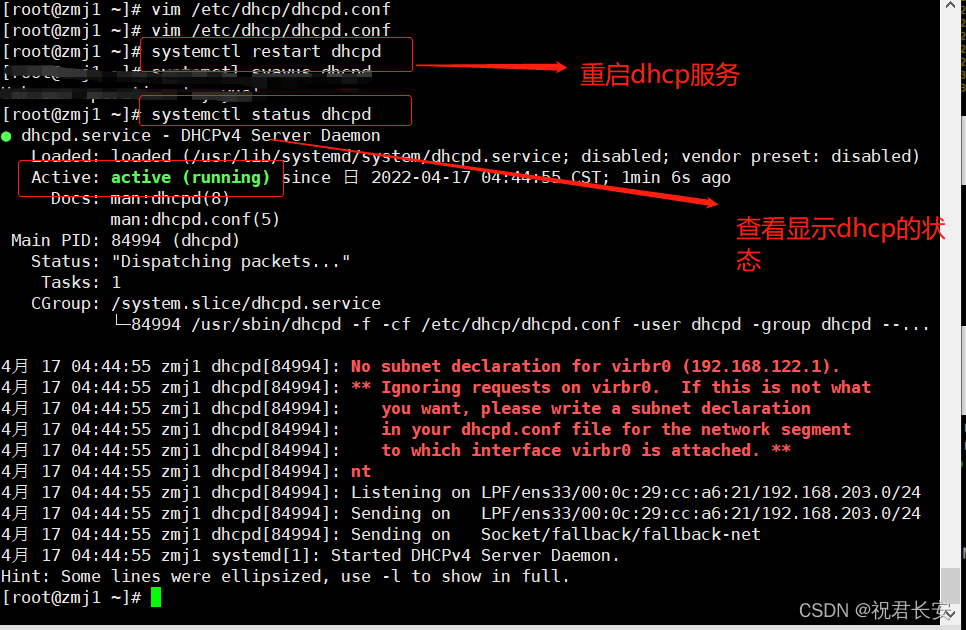

服务——DHCP原理与配置

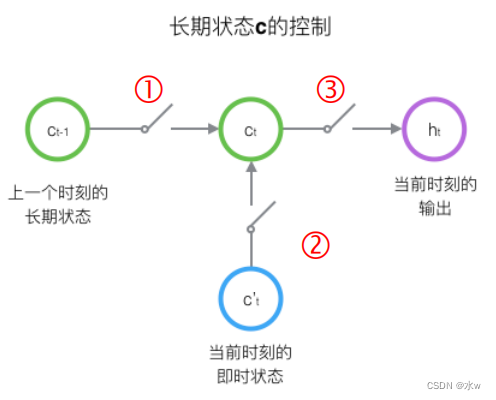

深度学习之 12 循环神经网络RNN2

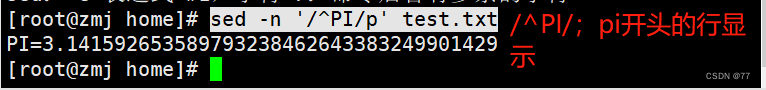

xshell (sed command)

HighTec shortcut keys (Keys) setting location

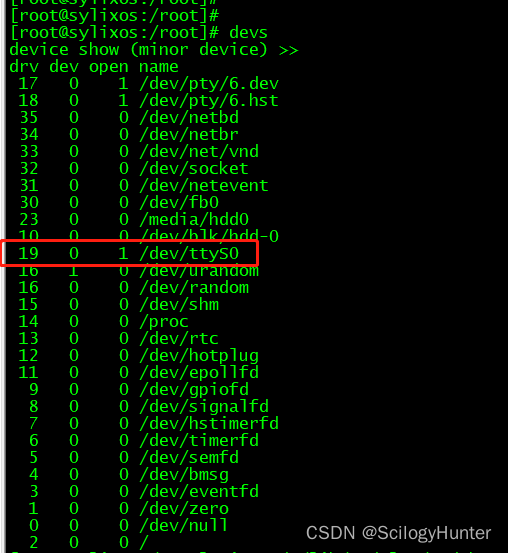

Using SylixOS virtual serial port, serial port free implementation system

【PCBA solution】Electronic grip strength tester solution she'ji

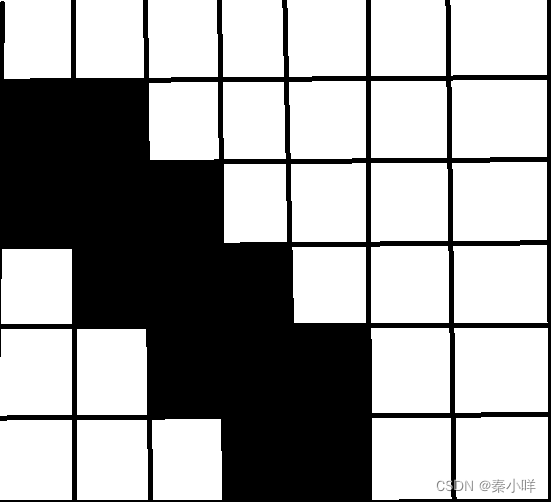

C. Even Picture

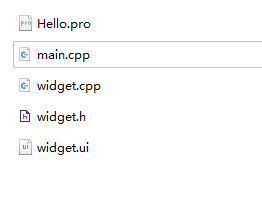

QT笔记——QT工具uic,rcc,moc,qmake的使用和介绍

使用 Cloudreve 搭建私有云盘

RADIUS Authentication Server Deployment Costs That Administrators Must Know

随机推荐

元宇宙社交应用,靠什么吸引用户「为爱发电」?

如何保护 LDAP 目录服务中的用户安全?

DDL:ALTER 修改数据库——《mysql 从入门到内卷再到入土》

ENVI感兴趣区ROI文件由XML格式转为ROI格式

【PCBA scheme design】Bluetooth skipping scheme

ENVI自动生成地面控制点实现栅格影像的自动地理配准

Black cats take you learn Makefile article 13: a Makefile collection compile problem

HighTec快捷键(Keys)设置位置

Regular expression of shell programming and text processor

函数:函数删除操作语法&使用例——《mysql 从入门到内卷再到入土》

shell (text printing tool awk)

快消品行业经销商协同系统:实现经销商可视化管理,提高沟通执行效率

shell编程之正则表达式与文本处理器

MATLAB神经网络拟合工具箱Neural Net Fitting使用方法

The perfect alternative to domestic Gravatar avatars Cravatar

QT笔记——QT工具uic,rcc,moc,qmake的使用和介绍

Shell编程之条件语句(二)

Shell编程规范与变量

shell脚本

LeetCode-402-移掉K位数字