当前位置:网站首页>防止数据冒用的方法

防止数据冒用的方法

2022-08-09 11:28:00 【程序员麻辣烫】

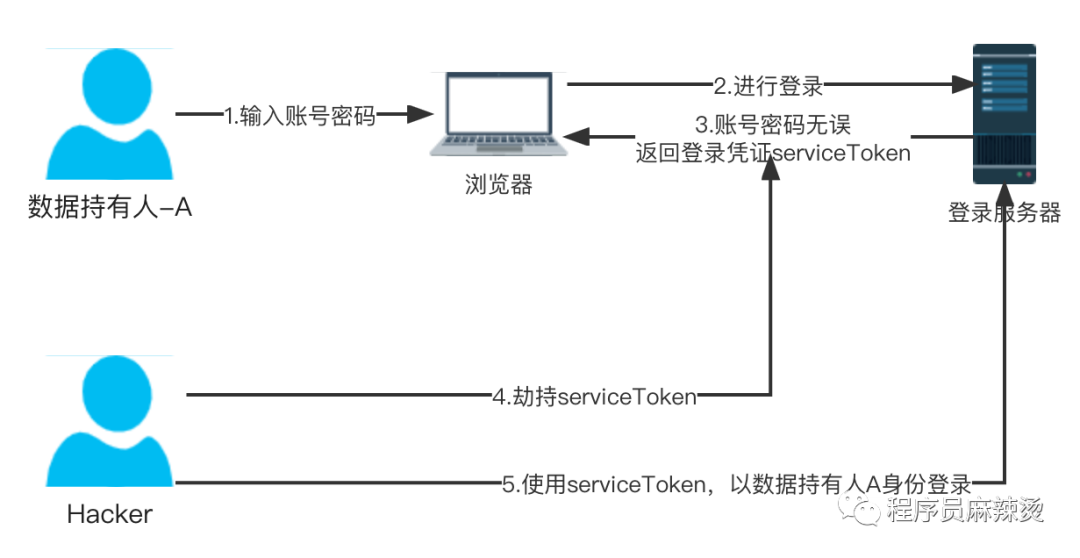

一、样例

我们看一个数据冒用的经典例子:

在一些网站成功登录后,浏览器的cookie会设置serviceToken值,服务器通过该值能获取到用户信息。

如果serviceToken被劫持,他人便可用你的身份进行各种操作。

黄牛软件大多也是利用此原理,不需要获取你的账号密码,只需要获取到serviceToken即可,然后利用这些serviceToken值便可用你的身份做各种操作。

服务端是否有方案能判断传过来的数据确实是本人传的呢?

二、方案

这个问题核心是身份识别的问题:这些数据确实属于你!

2.1前提

我们可以利用公私钥的能力。该方案的实现,需要:

请求端上需要有公私钥对

确保私钥安全,私钥不会泄露

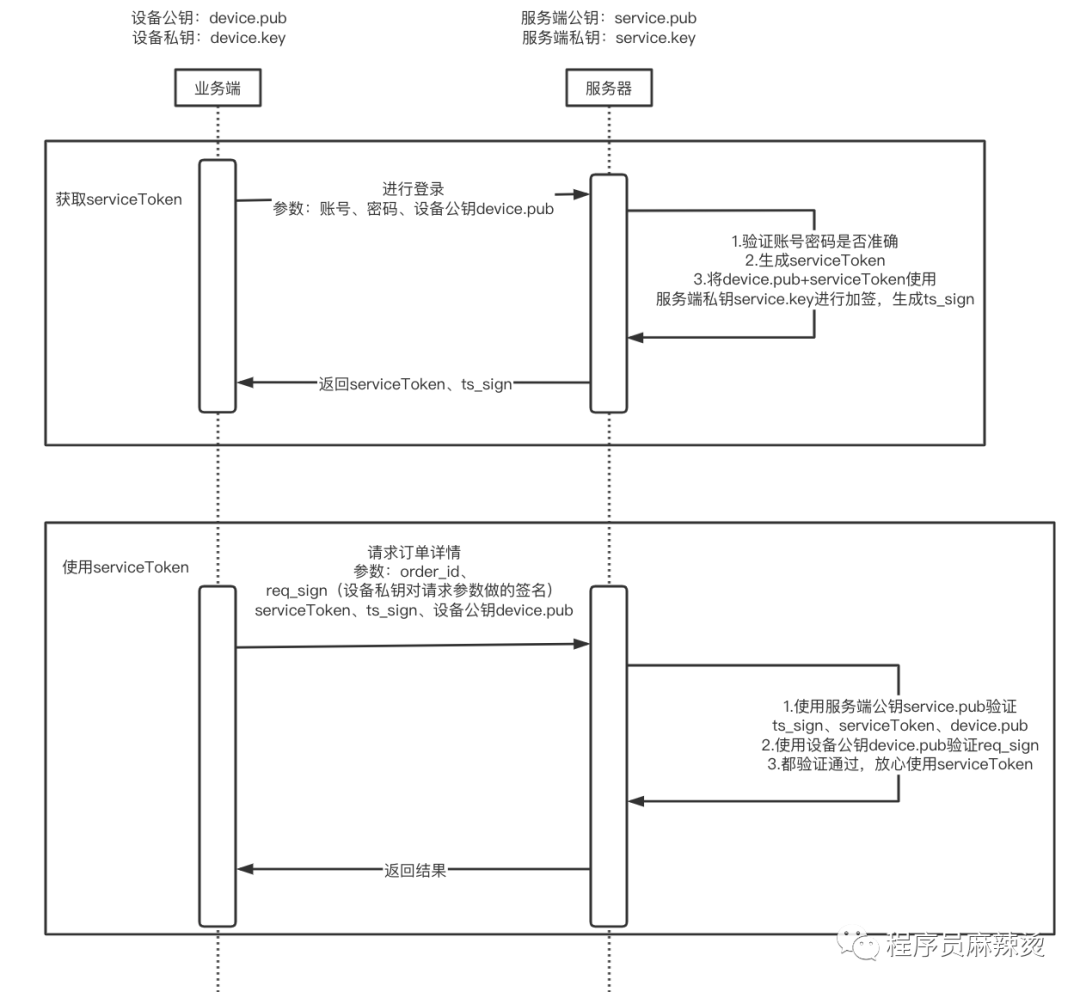

2.2流程图

2.3说明

获取serviceToken时,服务端使用服务端私钥将(设备公钥device.pub和serviceToken)这个组合进行了签名,使得设备公钥和serviceToken关联在一起

在使用serviceToken的时候,需要传递ts_sign和设备公钥device.pub,服务端使用服务端公钥,能够验证这三个数据是否合法,如果合法,表明当时服务端加签的就是这个设备公钥device.pub和这个serviceToken

剩下最后一个要解决的问题是,服务端怎么知道这次请求就是私钥持有者发起的?因为请求数据使用设备私钥device.key做了签名req_sign,使用传过来的设备公钥device.pub进行验签,如果通过,就能确认确实是私钥持有者发送的

通过这一系列推导,我们就能实现数据防冒用的效果。

三、总结

实现这个方案需要很多前提条件,系统的复杂度也有所提升,但确实是很精巧的一种设计。你还知道哪些防止数据冒用的方案呢?

最后

大家如果喜欢我的文章,可以关注我的公众号(程序员麻辣烫)

我的个人博客为:https://shidawuhen.github.io/

往期文章回顾:

边栏推荐

- redis内存的淘汰机制

- 人体解析(Human Parse)开源数据集整理

- ECCV 2022 Oral | CCPL: 一种通用的关联性保留损失函数实现通用风格迁移

- PAT 1015 进制转换

- Oracle数据库的两种进入方式

- ThreadLocal类

- wpf实现简易画板功能(带截取画板,签名截图等等)

- This application has no explicit mapping for /error, so you are seeing this as a fallback

- Use gdb to debug multi-process programs, debug parent and child processes at the same time

- mysql + redis + flask + flask-sqlalchemy + flask-session 配置及项目打包移植部署

猜你喜欢

随机推荐

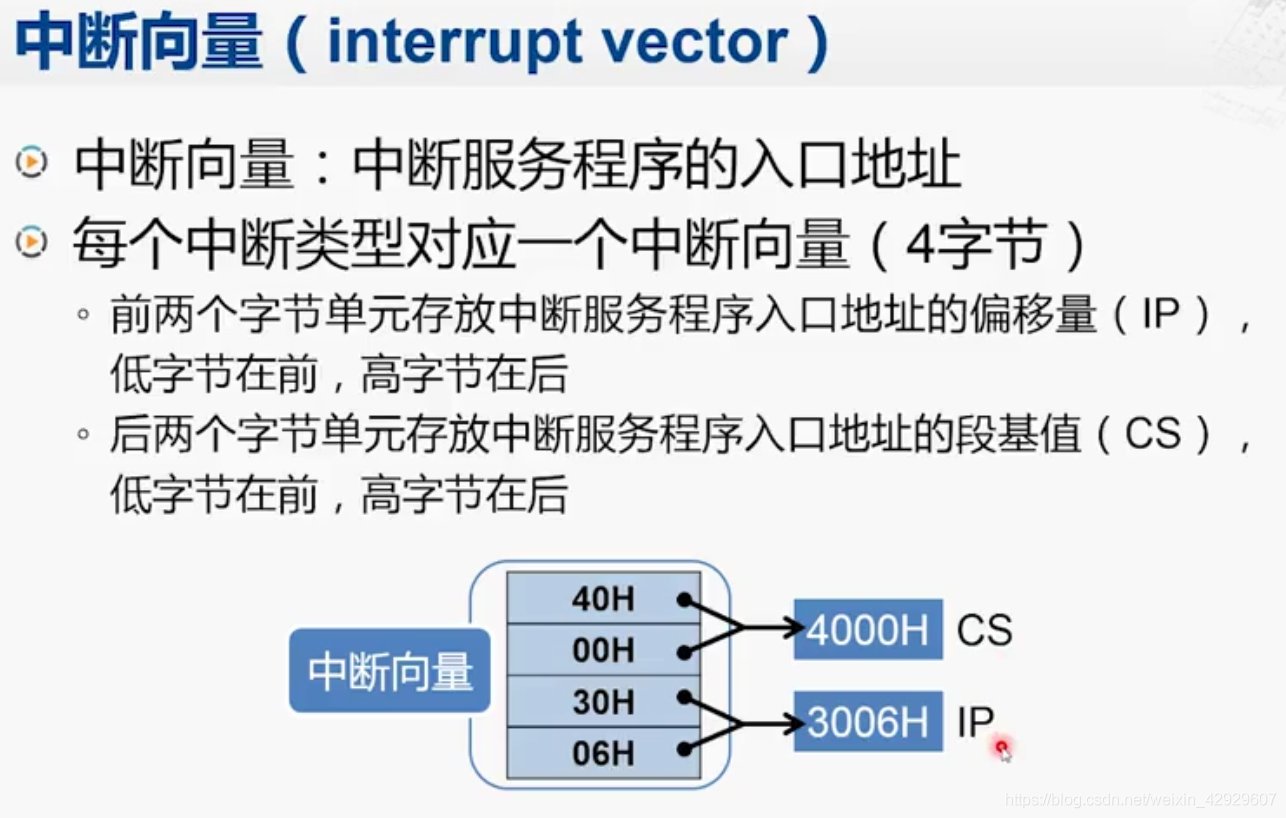

x86异常处理与中断机制(3)中断处理过程

gdb 10.2的安装

Installation of gdb 10.2

爱可可AI前沿推介(8.9)

ClickHouse之MaterializeMySQL引擎(十)

基于STM32F103移植FreeRTOS

二进制加法

C# async 和 await 理解

The use of C language typedef 】 : structure, basic data types, and array

Redis的常用数据结构和底层实现方式

Number theory knowledge

ZOJ 1729 & ZOJ 2006(最小表示法模板题)

PAT1013 并查集 DFS(查找联通分量的个数)

win10右键文件,一直转圈

预置第三方apk到MTK项目相关问题总结

UNIX Philosophy

父类的main方法可以被继承么?有什么特殊?

链表基本操作(详解)

End-to-End Object Detection with Fully Convolutional Network学习笔记

PTA习题 三角形判断

![[工程数学]1_特征值与特征向量](/img/9a/7ed63b86697d6f605d7fc9927496d9)