当前位置:网站首页>web安全入门-Kill Chain测试流程

web安全入门-Kill Chain测试流程

2022-08-10 15:05:00 【51CTO】

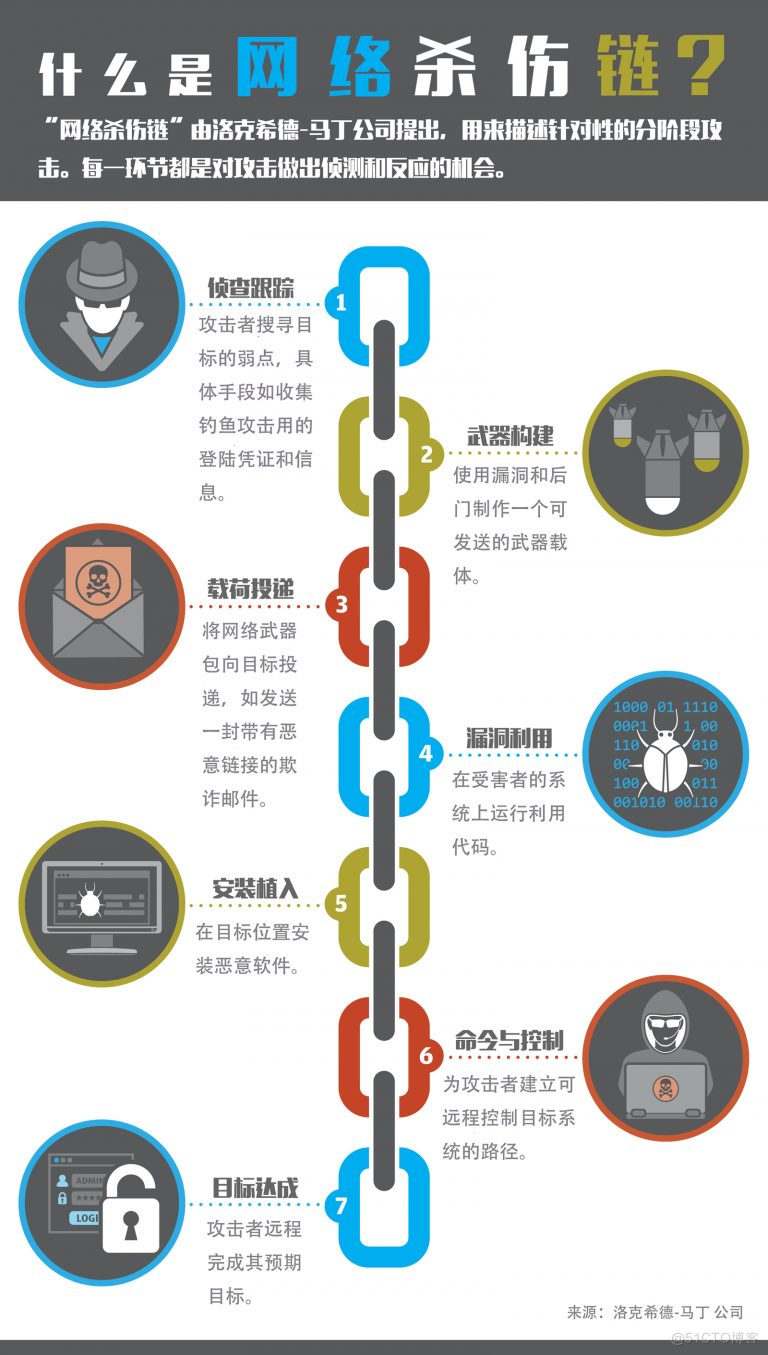

Kill Chain简介

网络杀伤链是一种概述网络攻击各个阶段的安全模型。杀伤链涵盖了网络入侵的所有阶段,从早期计划和监视到黑客的最终目标。

了解攻击的各个阶段使公司能够规划预防和检测恶意入侵者的策略。

七大流程

包含7大步骤

1、侦察跟踪

侦察分为两种:

被动侦察: 黑客在不与目标交互的情况下搜索信息。受害者无法知道或记录攻击者的活动。

主动侦察: 黑客未经授权访问网络并直接与系统接触以收集信息。

防御措施

1、设置 防火墙 以加强周边安全。

2、监控入口点和访客日志中的可疑行为。

3、确保员工报告可疑的电子邮件、电话和社交媒体消息。

4、优先保护作为侦察主要目标的个人和系统。

5、限制公开可用的公司数据的数量。

2、武器构建

攻击者通过侦察跟踪阶段确定目标、收集足够的信息后,准备网络武器的阶段。网络武器一般由攻击者直接构建或使用自动化工具构建等。

防御措施

1、开展安全意识培训,帮助员工识别武器化测试。

2、分析恶意软件工件以检查可疑的时间线和相似之处。

3、为武器制造者构建检测工具(将恶意软件与漏洞利用相结合的自动化工具)。

3、载荷投递

1、网络钓鱼攻击。

2、受感染的 USB 设备。

3、利用硬件或软件缺陷。

4、受损的用户帐户。

5、与常规程序一起安装恶意软件的路过式下载。

6、通过开放端口或其他外部访问点直接入侵。

防御措施

1、防止网络钓鱼攻击。

2、使用补丁管理工具。

3、使用文件完整性监控 (FIM) 标记和调查对文件和文件夹的更改。

4、监控奇怪的用户行为,例如奇怪的登录时间或位置。

5、运行 “渗透测试” 以主动识别风险和弱点。

4、漏洞利用

描述:攻击者将网络武器投递到目标系统后,启动恶意代码的阶段。一般会利用应用程序或操作系统的漏洞或缺陷等。

防御措施

1、使设备保持最新。

2、使用防病毒软件。

3、设置基于主机的入侵检测系统以警告或阻止常见的安装路径。

4、定期进行漏洞扫描。

5、安装植入

1、利用密码漏洞。

2、蛮力攻击。

3、凭证提取。

4、针对进一步的系统漏洞。

防御措施

1、实施 零信任安全 以限制被盗帐户和程序的范围。

2、使用 网络分段 来隔离各个系统。

3、消除使用共享帐户。

4、实施密码安全最佳实践。

5、审核特权用户的所有可疑活动。

6、命令与控制

攻击者建立目标系统攻击路径的阶段。一般使用自动和手工相结合的方式进行,一旦攻击路径确立后,攻击者将能够控制目标系统。

防御措施

1、在分析恶意软件时寻找 C2 基础设施。

2、所有类型的流量(HTTP、DNS)的需求代理。

3、持续扫描威胁。

4、设置入侵检测系统以提醒所有与网络连接的新程序。

7、目标达成

入侵者采取行动来实现攻击的目的。目标各不相同,但最常见的目标是:

1、数据加密。

2、数据泄露。

3、数据销毁。

在攻击开始之前,入侵者会通过在网络上造成混乱来掩盖他们的踪迹。目标是通过以下方式混淆和减缓安全和取证团队的速度:

1、清除日志以屏蔽活动。

2、删除文件和元数据。

3、使用不正确的时间戳和误导性信息覆盖数据。

4、即使发生攻击,也可以修改重要数据以使其显示正常。

防御措施

1、创建一个事件响应手册,概述清晰的沟通计划和发生攻击时的损害评估。

2、使用工具来检测正在进行的数据泄露的迹象。

3、对所有警报运行即时分析师响应。

边栏推荐

猜你喜欢

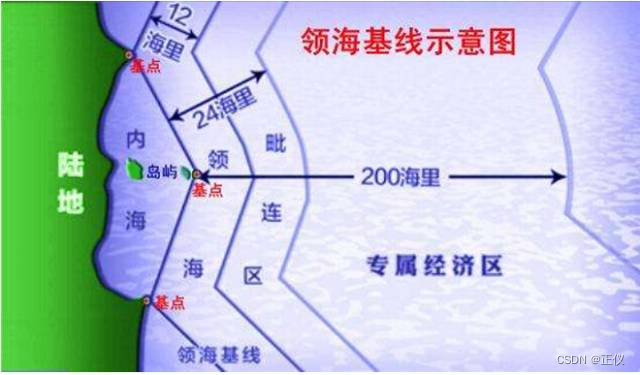

12海里、24海里、200海里的意义及名称

持续集成实战 —— Jenkins自动化测试环境搭建

metaForce佛萨奇2.0系统开发功能逻辑介绍

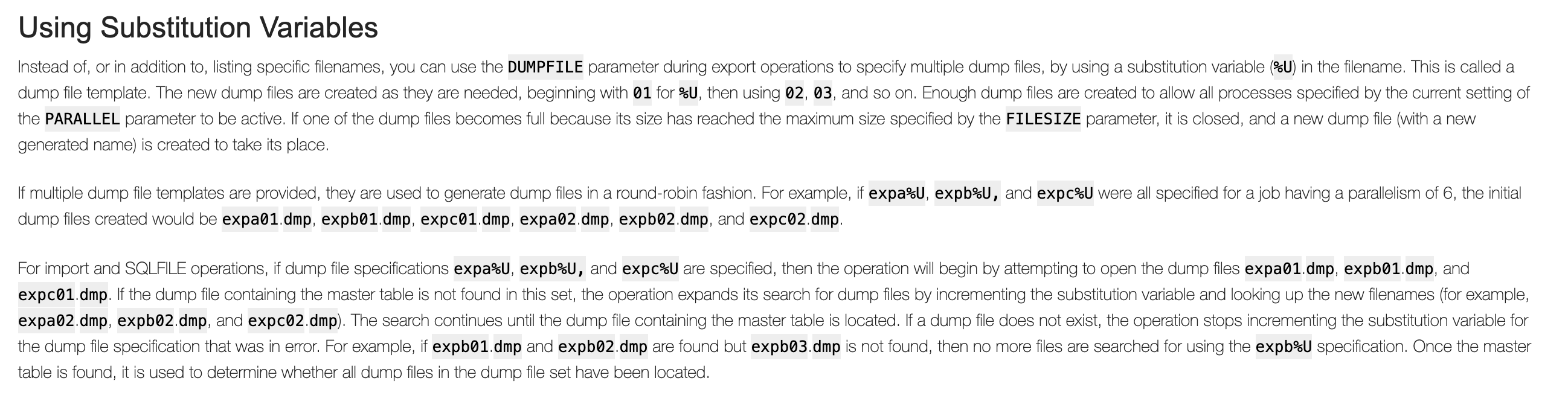

Oracle数据库备份dmp文件太大,有什么办法可以在备份的时候拆分成多个dmp吗?

【教程】HuggingFace的Optimum组件已支持加速Graphcore和英特尔Habana芯片

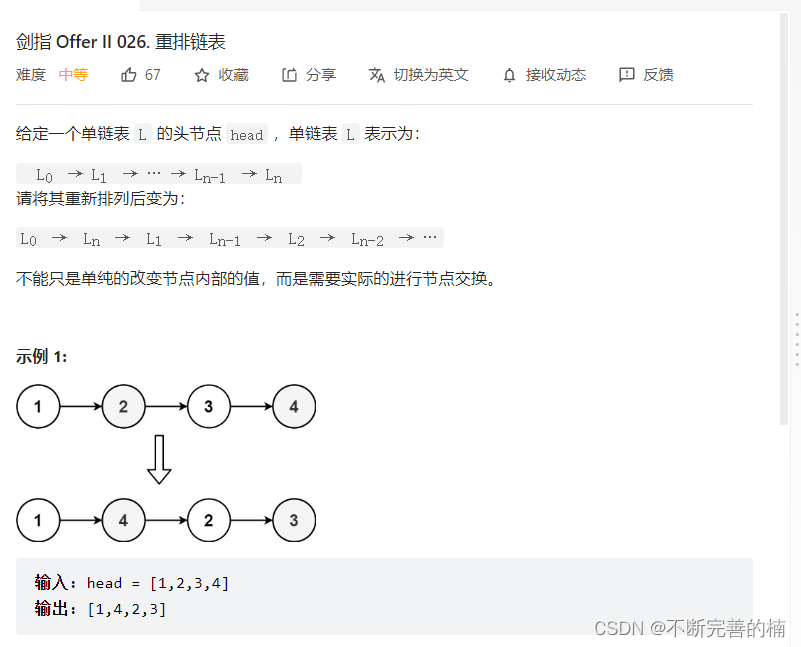

解题-->在线OJ(十九)

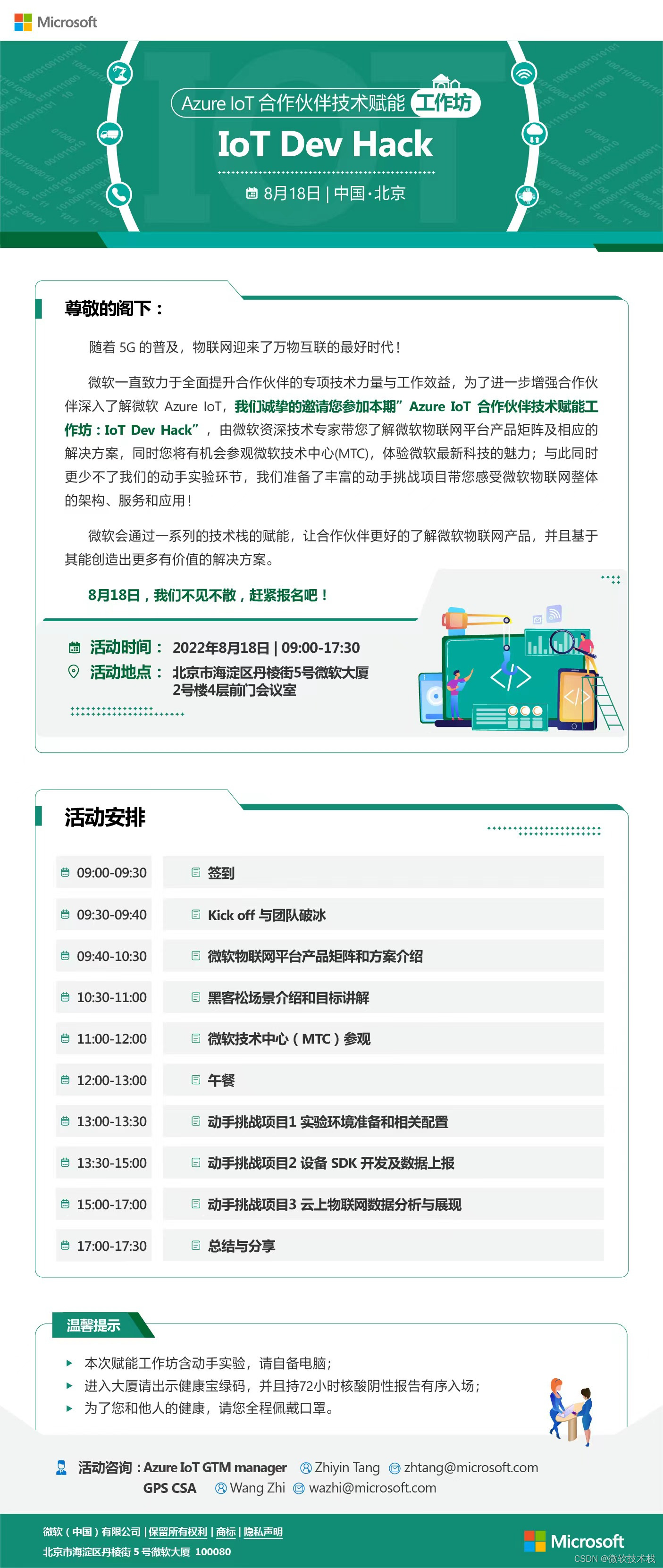

Azure IoT Partner Technology Empowerment Workshop: IoT Dev Hack

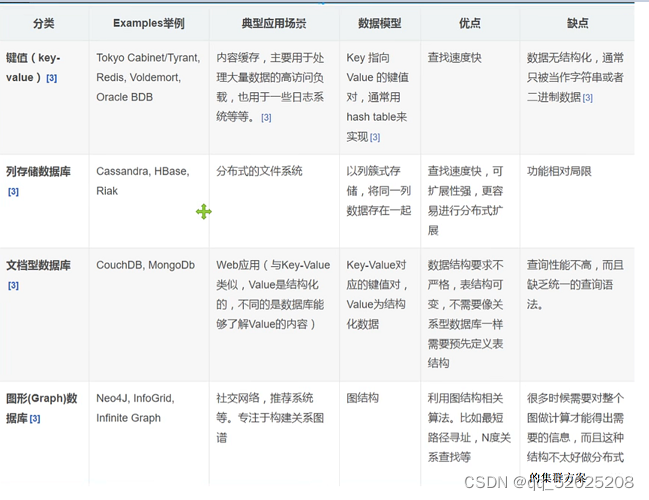

Redis -- Nosql

推荐几款最好用的MySQL开源客户端,建议收藏!

NFT digital collection development issue - digital collection platform

随机推荐

Meaning and names of 12 nautical miles, 24 nautical miles and 200 nautical miles

Mini Program-Voice broadcast function

基于inotify实现落盘文件的跨进程实时读写交互

fatal error C1083 Unable to open include file 'io.h' No such file

640. 求解方程 : 简单模拟题

富爸爸穷爸爸之读书笔记

常见SQL、API接口等常见约定

【语义分割】DeepLab系列

Brainstorm: Goals and

5G NR MIB详解

Problem solving-->Online OJ (19)

基于 Azuki 系列:NFT估值分析框架“DRIC”

SWIG Tutorial "One"

$‘\r‘: command not found

Oracle database backup DMP file is too big, what method can be split into multiple DMP when backup?

NFT数字藏品——数字藏品发行平台开发

E. Cross Swapping(并查集变形/好题)

QOS function introduction

Websocket realizes real-time change of chart content

数据在内存中的存储