当前位置:网站首页>HW-蓝队工作流程(1)

HW-蓝队工作流程(1)

2022-08-11 00:12:00 【徐记荣】

目录

0x01 护网简介

0x02 HW项目方案及流程

0x03 防守方交付工作内容

0x04 防守方案例

0x01 护网简介

护网行动攻防演习是以

获取目标系统的最高权为目标,由多领域安全专家组成攻击队,在保障业务系统安全的前提下,直接在真实网络环境开展对抗,对参演单位目标系进行可控、可审计的网络安全实战攻击,通过攻防演习检验参演单位的安全防护和应急处置能力,提高网络安全的综合防控能力。

近几年我国相继举办了几次较大规模的护网行动,由多个行业单位和监管单位组织相关演习工作,通过实战网络攻击的形式检验我国关键信息基础设施安全防护和应急处置能力,取得了十分显著的效果,督促各单位有效提升了网络安全防护水平

hw组织架构

演习指挥小组:

由组织单位相关部门领导和技术专家组成,负责演习工作总体指挥和调度

演习工作小组:

由演习指挥小组指派专人构成,负责演习工作具体实施和保障

攻击组(红队):

由参演单位及安全厂商攻击人员构成,负责对演习目标实施攻击

防守组(蓝队):

由各个防护单位运维技术人员和安全运营人员组成,负责安全监测、应急处置等

技术支撑组:

由演习组织方指定工作人员组成,演习过程监控、基础环境保障(网络、攻防平台等)

组织保障组:

由演习组织方指定工作人员组成,在演习过程中协调和后勤保障相关事宜

0x02 HW项目方案及流程

演习流程

0x03 防守方交付工作内容

1️⃣典型攻击途径

2️⃣防守思路

①演练准备阶段

团队组建

● 角色及职能

隐患排查、安全加固

● 资产梳理

● 应急预案梳理

● 暴露面检查

● 账户检查

● 资产安全评估

● 入侵痕迹排查

● 泄露信息收集

● 安全意识培训

● 防护能力评估

防护措施落地

● 运维策略添加

● 安全设备部署

②演练开展阶段

根据攻击者入侵特征分析

● 扫描行为

● 破解行为

● 远程代码执行漏洞利用行为

● 木马上传及木马通信行为

多产品联合分析

● IDS/IPS、WAF、沙箱、防火墙、HIDS

● 全流量分析、威胁情报、数据库审计、蜜罐

应急响应、分析溯源

策略调优

提交防守报告

③总结与整改阶段

攻击者分析

● 时间维度分析攻击趋势

● 事件与日志分析攻击者手段

痕迹清理

● 攻击方遗留文件

● 攻击方创建账户

● 攻击方遗留数据

问题整改

● 系统漏洞修复

● 安全策略调整

● 应急机制、管理机制整改

● 防护策略缺陷分析及改进

提交演练总结报告

3️⃣防守方组织架构

| 主要角色 | 职责划分 |

|---|---|

| 指挥决策组 | 1、协调监测分析组、应急处置组、事件上报组之间的工作 2、协调与客户业务人员及维护人员对接工作 3、每日整理日报及次日工作计划 4、组织开展总结复盘会议并把关总结报告文档 |

| 监测分析组 | 1、分析所监测的设备及平台产生的安全日志,挖掘入侵事件,填写《入侵事件分析报告》提交给应急处置组 2、接受应急处置组的防护策略调整方案,并调整防护策略 3、每日整理防守报告 |

| 应急处置组 | 1、确认事件是否由正常业务引起,对真实攻击根据事件定级按次序进行应急,完成后编写提交《应急处置报告》 2、防护调整策略输出到检测报告组,配合业务部门修补漏洞 |

4️⃣常见安全防护设备

| 设备类型 | 功能介绍 |

|---|---|

| WAF | Web应用防护 |

| IDS | 攻击流量监测 |

| 沙箱 | 文件沙箱,动静态分析 |

| HIDS | 终端攻击行为检测 |

| IPS | 入侵防御 |

| 流量分析 | 全流量分析 |

| 蜜罐 | 捕捉攻击者行为 |

| 威胁情报 | 威胁情报分析 |

| 态势感知 | 威胁分析、风险识别 |

检测、防御类:

● Web防火墙

● IDS

● 文件沙箱

● HIDS

● IPS

● 态势感知

● 利剑

溯源类:

● 蜜罐

● 威胁情报

● 全流量分析

5️⃣应对攻击常用策略

①防微杜渐:防范被踩点

首先,尽量

防止本单位敏感信息在公共信息平台,加强人员安全信息平台,加强人员安全意识,不准将带有敏感信息的文件上传至公共信息平台

社工也是攻击者进行信息收集和前期踩点的重要手段,要定期对信息部门重要人员进行

安全意识培训,如:来路不明的邮件附件不要随便点开,聊天软件未经身份确认不要随便添加

此外安全管理和安全意识培训难免也会有漏网之鱼,安全运营部门应

定期在一些信息披露平台搜索本单位敏感词,查看是否存在敏感文件泄露情况

②收缩战线:收敛攻击面

攻击路径梳理

定期梳理单位的网络边界、可能被攻击的路径,尤其是内部系统全国联网的单位更要注重此项梳理工作

外部接入网络梳理

防守单位应对这些外部的接入网络进行梳理,尤其是未经过安全防护设备就直接连进来的单位,应先连接防护设备,再接入内网

互联网攻击面收敛

定期检测开放在互联网的管理后台、开放在互联网上的测试系统、无人维护的僵尸系统、拟下线未下线的系统、疏漏的未纳入防护范围的互联网开放系统

隐蔽入口梳理

定期梳理WEB服务的API隐藏接口、不用的VPN、WiFi账号等,便于重点防护

③纵深防御:立体防渗透

互联网端防护

互联网端的防护工作可通过部署网络防护设备和开展攻击检测两方面开展

访问控制措施

依照“必须原则”,只给必须使用的用户开放访问权限,按此原则梳理访问控制策略,禁止私自开放服务或者内部全通的情况出现,通过合理的访问控制措施尽可能的为攻击者制造障碍

主机防护关闭没用的服务;修改主机弱口令;高危漏洞必须打补丁(包括装在系统上的软件高危漏洞);安装主机和服务器安全软件;开启日志审计

集权系统

集权系统是内部防护的重中之重。一般可以以下方面做好防护:集权系统的主机安全;集权系统访问控制;集权系统配置安全;集权系统安全测试;集权系统已知漏洞加固或打补丁;集权系统的弱口令等

无线网络

不安全的开放无线网络也有可能成为攻击者利用的攻击点。无线开放网络与业务网络应分开。一般建议无线网络接入采用强认证和强加密

外部接入网络

如果存在外部业务系统接入,建议接入的系统按照互联网防护思路,部署安全设备,并对接入的外部业务系统进行安全检测,确保接入系统的安全性,防止攻击者通过这些外部业务系统进行旁路攻击

④洞若观火:全方位监控

全流量网络监控

防守者通过全流量安全监控设备,结合安全人员的分析,可快速发现攻击行为,并提前做出针对性防守动作

主机监控

部署合理的主机安全软件,结合网络全流量监控措施,可以更清晰、准确、快速地找到攻击者的真实目标主机

日志监控

对系统和软件的日志监控同样必不可少。日志信息是帮助防守者分析攻击路径的一种有效手段

情报监控

防守单位可通过与更专业的安全厂商合作,建立漏洞通报机制,安全厂商应将检测到的与防守单位信息资产相关的0day或Nday漏洞快速通报给防守单位

0x04 防守方案例

①前期准备工作-方案、计划制定

②前期准备工作-资产排查

对客户维护的应用进行资产梳理,建立并不定期更新包含系统名称、重要程度、资产归属、是否互联网应用、域名及主机IP清单为主要内容的IT资产台账,要

全面覆盖

③前期准备工作-自查整改(漏洞扫描、渗透测试)

漏洞扫描及人工渗透测试、弱口令排查,挖掘系统脆弱性及暴露在外部可能被利用的接口(端口)资源,然后整改

④前期准备工作-强化加固

对各类资产的进一步安全加固、基线加固等基本安全工作,编制详细的《安全加固工作》材料

⑥前期准备工作-构建安全防线

前期调研摸底,构筑云防线(东西向+南北向)

各个云数据中心节点部署入侵防御系统IPS和WEB应用防护系统WAF并验证稳定性,并开展具体策略配置,更新IPS特征库等工作

安全防护设备清单

(1)态势感知

(2)IPS

(3)沙箱

(4)vWAF

(5)vIPS

(6)G01

(7)微隔离

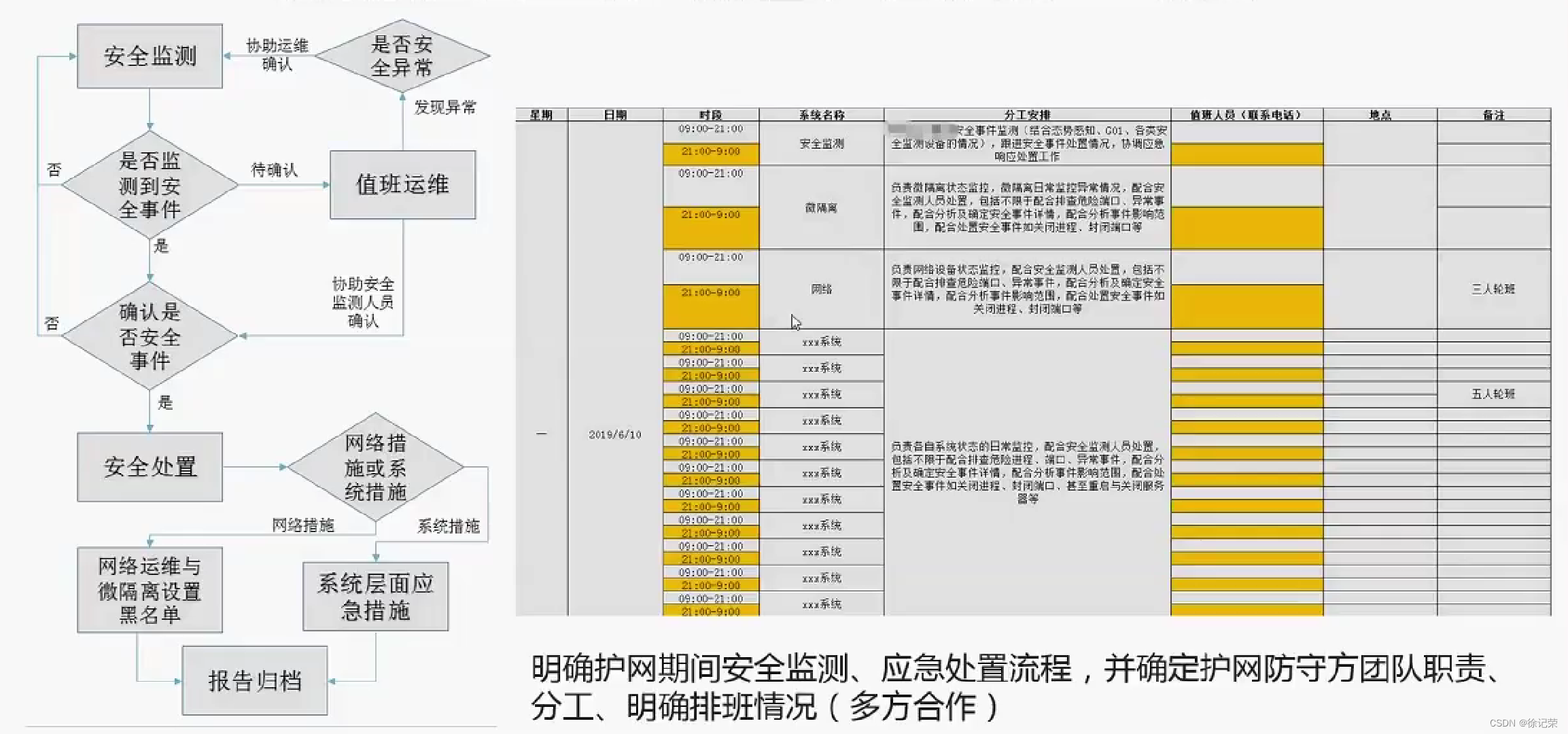

⑦前期准备工作-流程、团队分工确定

⑦前期准备工作-安全意识培训开展

⑧攻防演练期间-安全检测、应急处置

边栏推荐

猜你喜欢

随机推荐

分布式.性能优化

8. WEB 开发-静态资源访问

Mysql. Slow Sql

③ 关系数据库标准语言SQL 数据查询(SELECT)

Where can I download IEEE papers?

Dump文件生成,内容,以及分析

如何做专利挖掘,关键是寻找专利点,其实并不太难

EPro-PnP: Generalized End-to-End Probabilistic Perspective-n-Points for Monocular Object Pose Est...

【经典排序】快速排序

【openpyxl】只读模式、只写模式

SQL注入基础

Summary of Confused Knowledge Points for "High Items" in the Soft Examination in the Second Half of 2022 (2)

【pypdf2】安装、读取和保存、访问页面、获取文本、读写元数据、加密解密

SQL injection base - order by injection, limit, wide byte

Design and Realization of Employment Management System in Colleges and Universities

Based on the SSM to reach the phone sales mall system

工程师如何对待开源

HGAME 2022 Final Pokemon v2 writeup

input输入框超出部分用省略号表示以及判断内容是否有超出(PC端)

Web APIs BOM- 操作浏览器之综合案例

![[Excel知识技能] 将“假“日期转为“真“日期格式](/img/96/ece9c3885fd4abe4bf4d211813b9c4.png)