当前位置:网站首页>Metasploit常用命令、技术功能模块

Metasploit常用命令、技术功能模块

2022-08-09 21:51:00 【隐身的菜鸟】

目录

技术功能模块

Exploits:利用系统漏洞进行攻击的动作,此模块对应每个具体漏洞的攻击方法(主动、被动)

Payload:成功exploit之后,真正在目标系统执行的代码或指令

- Shellcode或系统命令

- 三种Payload:/usr/share/metasploit-framework/modules/payloads/

- Single:all-in-one

- Stager:目标计算机内存有限时,先传输一个较小的payload用于建立连接

- Stages:利用Stager建立的连接,目标在攻击者这边下载后续payload

- Stager、Stages都有很多种类型,适用于不同场景

- Shellcode是payload的一种,是以拿shell为目的的特殊代码,由于其建立正向/反向shell而得名

exploit是拿下系统前进行的活动,目标是拿下目标系统;payload是在拿下目标系统后所进行的操作,目标是提升权限、加强控制等操作,属于后渗透测试。

漏洞利用是个流程性的,所有的代码都是完成这个流程,到什么地方,发多少个字节,在什么位置插入什么特殊的payload内容,进行内存的跳转,最后实现payload的执行。

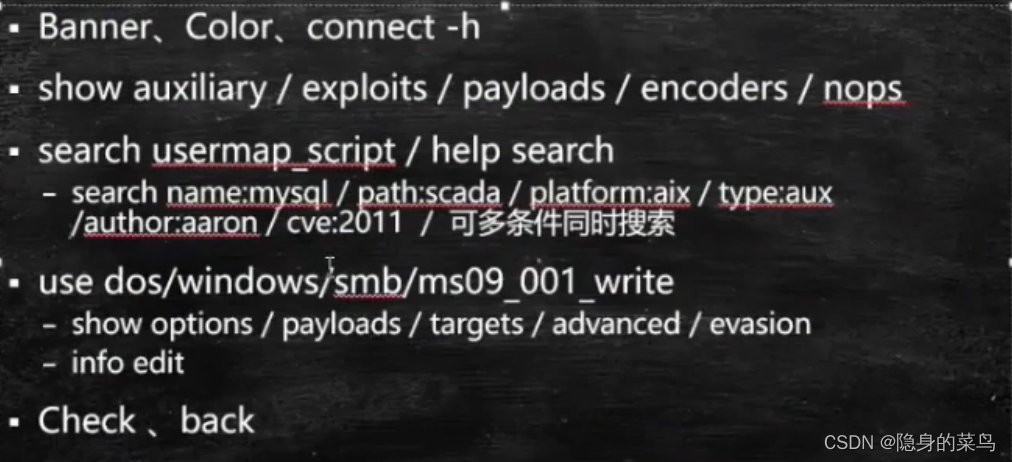

常用命令

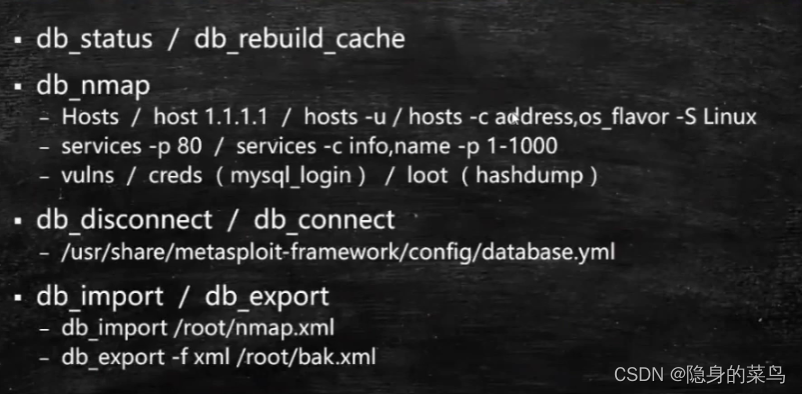

查看数据库状态: msfdb status

断开连接:db_disconnect

数据库初始化:systemctl start postgresql.service

查看数据库状态:systemctl status postgresql.service

或

数据库初始化:msfdb init

数据库重新初始化:msfdb reinit

删除数据库:msfdb delete

数据库启动:msfdb start

停止数据库: msfdb stop

启动数据库并运行msfconsole:msfdb run

---------------------------------------------------------------------

帮助:help

搜索:search

使用模块:use

查看模块详细信息:info

返回:back

查看模块选项:show option

查看必须配置而未被配置的选项:show missing

设置某一选项:set

高级选项:show advanced

执行模块:run -j(-j为后台执行)

查看正在运行的任务:jobs

关闭所有任务:jobs -K

关闭指定(job id)任务:jobs -k 2

查看已经连接的会话:session(shell)

使用某shell:session -i 1(session id)

暂时退出shell:background

内网代理:route add 10.1.1.1 255.255.255.0 3(其sessionid为3)

加载插件:load(unload去除插件)

保存配置信息:save

退出:exit

resource add conmand.rc

# 导入运行命令文件(每行一个msf命令),终端下使用msfconsole -r conmand.rc

边栏推荐

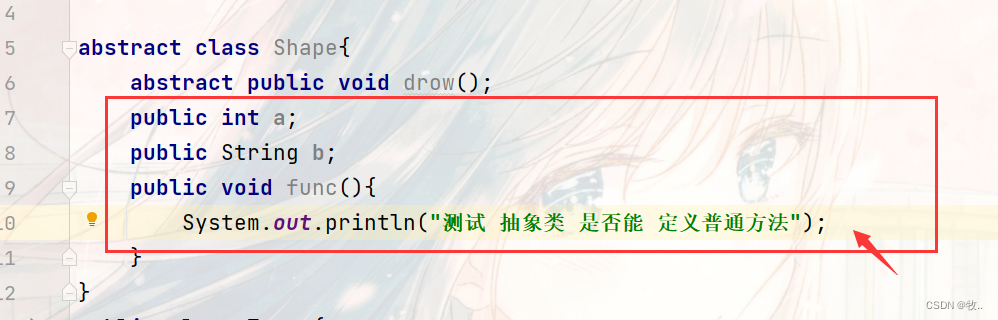

- abstract class or interface

- Photometric Stereo 光度立体法三维重建

- Interpretation of the paper (DropEdge) "DropEdge: Towards Deep Graph Convolutional Networks on Node Classification"

- UML类图五种关系的代码实现[通俗易懂]

- Endpoint mode for NetCore routing

- Converting angles to radians

- Shanghai Konan SmartRocket series product introduction (3): SmartRocket iVerifier computer interlocking system verification tool

- 接口自动化测试实践指导(上):接口自动化需要做哪些准备工作

- TF使用constant生成数据

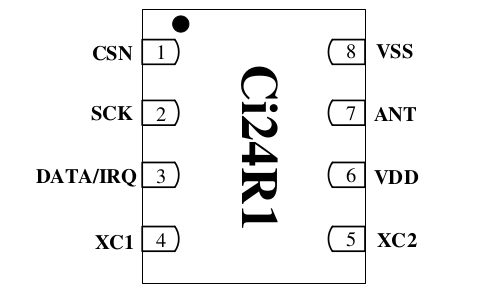

- STC8H development (15): GPIO drive Ci24R1 wireless module

猜你喜欢

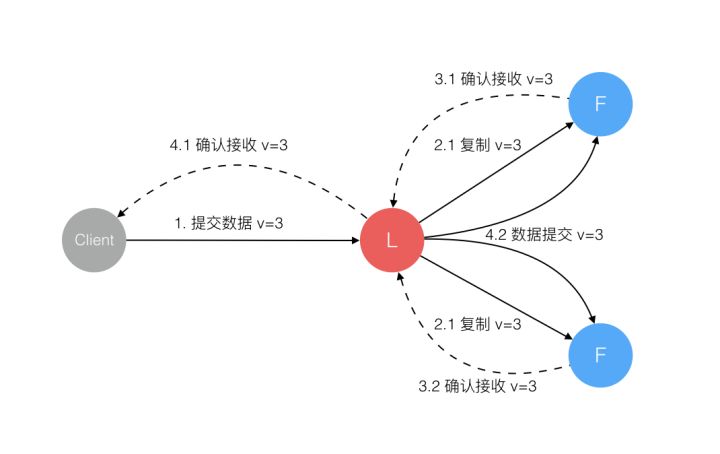

4D Summary: 38 Knowledge Points of Distributed Systems

abstract class or interface

STC8H Development (15): GPIO Drives Ci24R1 Wireless Module

Converting angles to radians

小黑leetcode清爽雨天之旅,刚吃完宇飞牛肉面、麻辣烫和啤酒:112. 路径总和

SQLi-LABS Page-2 (Adv Injections)

如何让您的公司内容满足 GDPR 合规性

![[Generic Programming] Full Detailed Explanation of Templates](/img/9d/7864f999cb2e4edda2ee7723558135.png)

[Generic Programming] Full Detailed Explanation of Templates

【云原生】4.2 DevOps 精讲篇

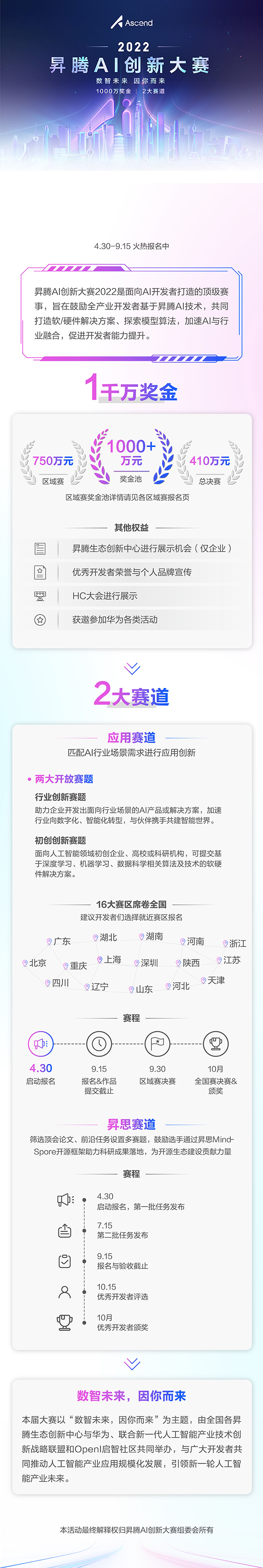

“稚晖君”为2022昇腾AI创新大赛打call 期待广大开发者加入

随机推荐

Cookie、session、token

CVPR22 Oral|通过多尺度token聚合分流自注意力,代码已开源

SecureCRT背景配色

Install Mysql8.0 on windos, and solve the problem of re-login exception ERROR 1045 (28000)

String hashing (2014 SERC J question)

cad图纸怎么复制到word文档里面?Word里插CAD图怎么弄?

【EF】数据表全部字段更新与部分字段更新

FET Mosfet Leiditech corresponds to Infineon Infineon

[Generic Programming] Full Detailed Explanation of Templates

mysql multi-table left link query

Wps下划线怎么弄?Wps添加下划线的最全方法

埃氏筛选法:统计素数个数

POWER SOURCE ETA ETA Power Repair FHG24SX-U Overview

Bean生命周期

Tensorflow模型整体构建流程

ACM MM 2022 | Cloud2Sketch: 长空云作画,AI笔生花

unit test

在“企业通讯录”的盲区,融云的边界与分寸

Ehrlich screening method: Counting the number of prime numbers

同步锁synchronized追本溯源