当前位置:网站首页>《现代密码学》学习笔记——第七章 密钥管理[二]数字证书

《现代密码学》学习笔记——第七章 密钥管理[二]数字证书

2022-08-11 05:19:00 【Unicorn_snow】

一、PKI以及数字证书的简介

1.公钥的分发问题

(1)广播式公钥分发:任意通信方将它的公钥发送给另一方或广播给其他通信各方。

(2)目录式公钥分发:由可信机构维护一个公开、动态、可访问的公开密钥目录。可以通过可信渠道到可信机构登记并申请增、删、改自己的公钥。其他人可以基于公开渠道访问目录来获取某个登记用户的公钥。

(3)公钥管理机构分发:目录管理员负责维护并传递完整密钥给请求用户。

(4)数字证书式公钥分发:该方式由Kohnfelder提出,每个参与者向证书中心提交自己的公钥,申请证书。使用公钥时,可向通信对方索取证书或向可信中心索取证书。

(5)数字(公钥)证书是一种包含了重要信息的载体,它证明了证书所有人和所持有的公钥的真实性,由一个可信的中介机构进行签名,这可以使获得证书的人只要信任这个可信的中介机构,就可以相信他所获得的证书了。

2.公钥基础设施简介

公钥基础设施,简称PKI,是生成、管理、存储、分发和吊销基于公钥密码学的公钥证书所需要的硬件、软件、人员、策略和规程的总和。

(1)注册中心(RA)

①主体注册证书的个人认证。

②确定主体所提供信息的有效性。

③对被请求证书属性确定主体的权利。

④认证机构代表主体开始注册过程。

⑤为识别身份的目的分配名字。

⑥在注册初始化和证书获得阶段产生共享秘密。

⑦产生公私钥对。

⑧在需要撤销时报告报告密钥泄露或终止事件。

⑨开始密钥恢复处理。

(2)证书授权中心(CA)

①确定是否接受最终用户数字证书的申请。

②验证最终用户的公钥是否合法。

③向申请者颁发、拒绝颁发数字证书。

④接受、处理最终用户的数字证书更新请求。

⑤接受最终用户数字证书的查询、撤销。

⑥产生和发布证书注销列表(CRL)。

⑦数字证书的归档。

⑧密钥归档。

⑨历史数据归档。

二、证书管理

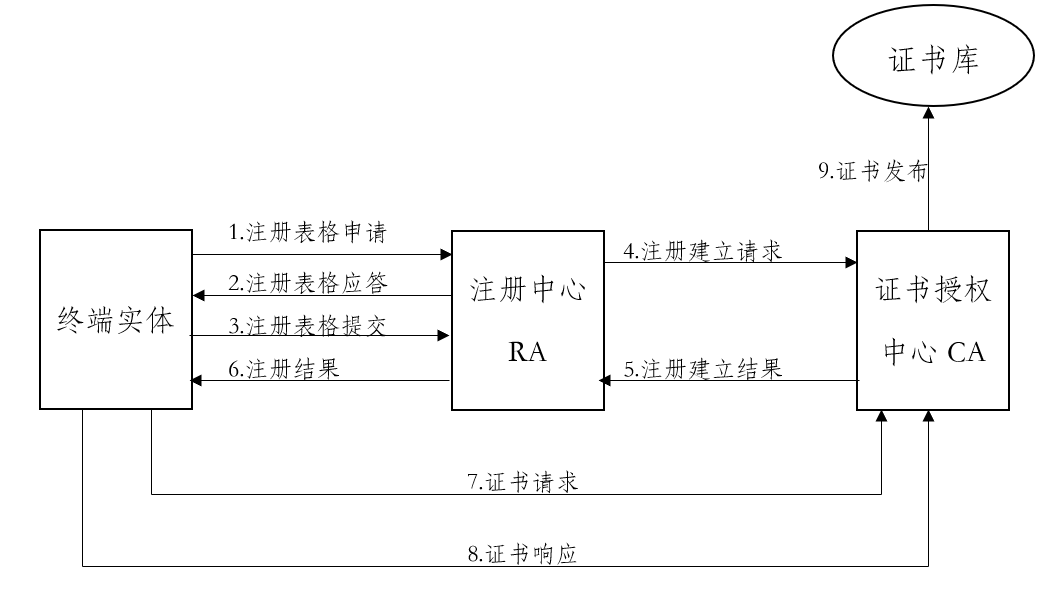

1.证书注册与发布

(1)申请人提交证书请求。

(2)RA对证书请求进行审核。

(3)CA生成证书。

(4)下载并安装证书。

(5)证书发布。

2.证书验证

(1)查询该证书是否被CA撤销;

(2)检测证书拥有者是否为预期的用户;

(3)检查证书的有效期,确保该证书是否有效;

(4)检查该证书的预期用途是否符合CA在该证书中指定的所有策略限制;

(5)使用CA公钥和算法验证证书签名有效性。

3.无证书状态查询

在线证书状态协议OCSP:克服基于CRL的撤销方案的局限性,为证书状态查询提供即时的最新响应。OCSP使用证书序列号、CA名称和公开密钥的散列值作为关键字查询目标的证书。定期下载证书撤销列表(CRL)。

4.证书撤销

当条件(雇佣关系结束、证书中信息修改等)要求证书的有效期在证书结束日期之前终止;或者要求用户与私钥分离时(私钥可能以某种方式泄露),证书被撤销。

5.证书的更新

下列情况需更新最终实体证书:

(1)原证书过期;

(2)一些属性的改变;

(3)实体要求发放新证书(如密钥可能泄露)

(4)CA签名密钥更新

6.证书管理的过程

设p是一个大素数,g∈Zp是模p的一个本原元,p和g公开。

①用户A随机选取一个大数a ,0≤a≤ p-2。计算Ka=ga (mod p),并将结果传送给用户B。

② B随机选取b, 0≤b≤ p-2。计算Kb=gb (mod p) ,然后计算K= (Ka)b (mod p)和EB=EK[SigB(ga (mod p), gb (mod p))]用户B将(C (B), gb (mod p), EB)传送给用户A。

三、秘密共享

秘密共享方案包含三个算法

(1)参数选取:根据安全策略选成员个数n和门限值t。

设秘密是S,参与保管的成员共有n个,要求重构该消息需要至少t个人;选定一个足够大的素数p,p>n。

(2)秘密分割:将秘密S分为n个子共享s1,s2,…sn,并分别秘密分配给n个成员。

随机地选定t-1个c1,c2,…ct-1∈得到多项式:f(x)=S + c1x + … + ct-1xt-1 ( mod p);

随机选定n个不同的小于p的整数,如1,2,…,n,对于每个整数xi分别有yi = f(xi)(mod p)分别秘密传送给n个成员;

销毁多项式,并将n个子共享{si = (xi , yi) | i = 1,2,…,n}分别秘密传送给n个成员。

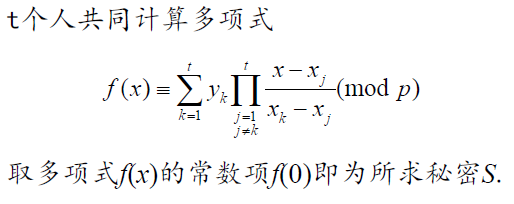

(3)秘密恢复:输入至少t个子共享,输出秘密S。

假设个人聚集准备恢复秘密,不妨设他们持有的子共享分别为s 1 = (x1, y1 ),…, st (xt , yt )。

四、密钥托管

1.目的

为了有效控制密码技术的使用,保证对个人没有绝对的隐私和绝对不可跟踪的匿名性。

2.用途

提供一个备用的解密途径,政府机构在需要时,可通过密钥托管技术解密用户的信息,而用户的密钥若丢失或损坏,也可通过密钥托管技术恢复自己的密钥。

边栏推荐

猜你喜欢

随机推荐

在项目中使用flex布局的justify-content:space-around;遇到的问题,(数量为单数)

C语言版通讯录——动态存储(进阶版)

动态表单配置select

C语言之EOF、feof函数、ferror函数

怎么用管理员方式打开压缩包

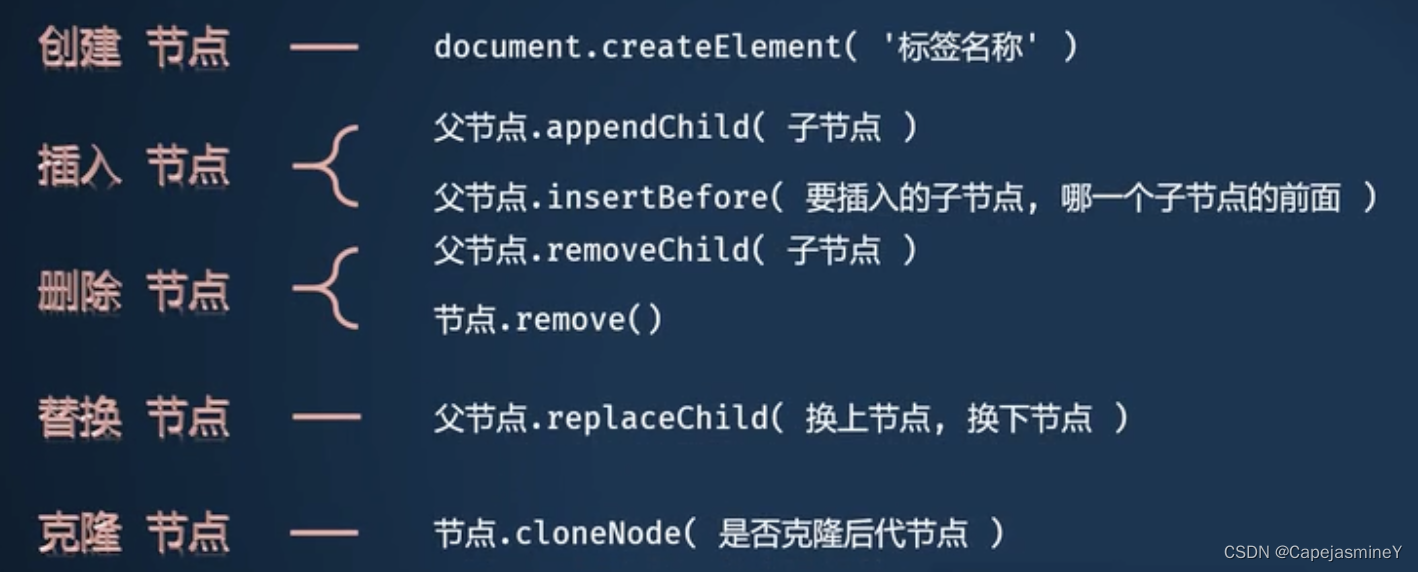

05-JS中的BOM和DOM

电脑推荐软件

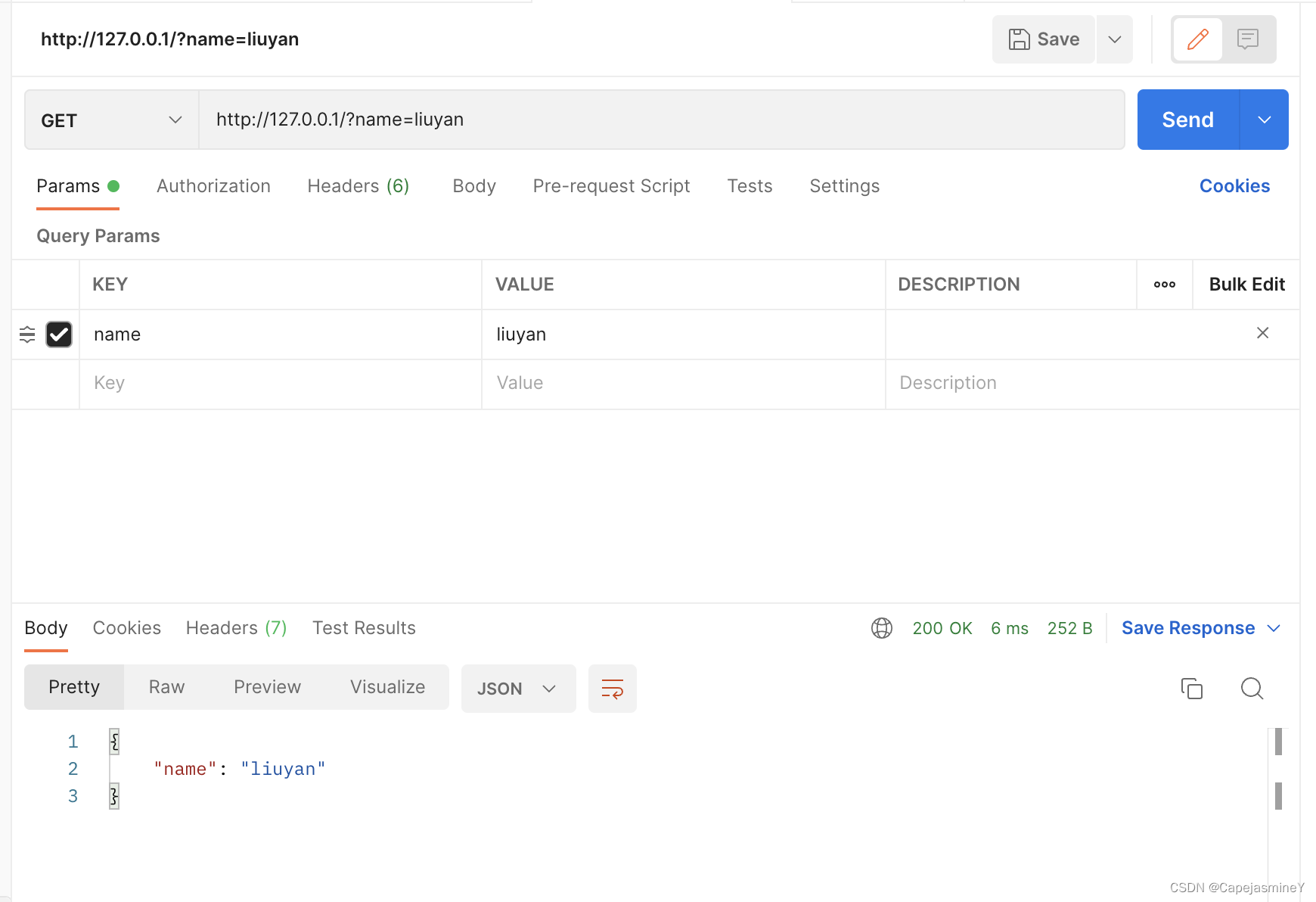

Koa的使用,搭建本地服务器(必会技能)

EOF, feof function, ferror function in C language

Blender 初教程

LeetCode43. String multiplication (this method can be used to multiply large numbers)

数组:一个存取数字的魔盒

How to open archives in administrator mode

C语言文件操作——数据文件类型、文件判断、文件缓冲区详解

开炮,开炮

C language learning record--variable basic type and memory size

C语言学习记录--变量基本类型和内存大小

C语言——文件操作详解(1)

二,八,十,十六进制转换

Chapter 4-2 a complex type (pointer)