当前位置:网站首页>Commande dos pour la pénétration de l'Intranet

Commande dos pour la pénétration de l'Intranet

2022-04-23 20:25:00 【Sac de Huacheng】

Préface

- Page d'accueil du blog: Sac de Huacheng

- Bienvenue à Focus like Collection️Laissez un message

- Cet article est inclus dans la série complète de colonnes de la pile de hackers:Sécurité de l'Intranet.Des mises à jour seront effectuées ultérieurement,Attendez avec impatience.!

- Cette colonne est dédiée aux petits blancs qui veulent entrer dans le domaine de la cybersécurité,Prévu pour un mois de plus!

- On peut marcher vite,Un groupe peut aller plus loin!Joignez - vous à moi pour étudier avec moi!- Ce n'est qu'en apprenant continuellement que nous pourrons éviter d'être submergés par une vaste mer de gens!

- Si une erreur est trouvée,Veuillez laisser un message dans la section commentaires pour me bombarder,Mille mercies.!

Table des matières

- Préface

- 🥦Un.、 Pénétration couramment utilisée DOSLes ordres

-

- 1.cdBasculer le répertoire actuel

- 2.dir( Liste des fichiers de catalogue de disques )

- 3.ping( Vérifier l'état de la connexion à l'ordinateur )

- 4.net( Interroger l'état du réseau et les ressources partagées )

- 5.netstat( Afficher les informations de connexion réseau )

- 6.tracert( Vérifier les noeuds de routage du réseau )

- 7.tasklist( Afficher les informations du processus hôte )

- 8.sfc( Rechercher et corriger les erreurs du système )

- 🥦2.、Pratique pratique

- 🥦Trois、Conclusion

🥦Un.、 Pénétration couramment utilisée DOSLes ordres

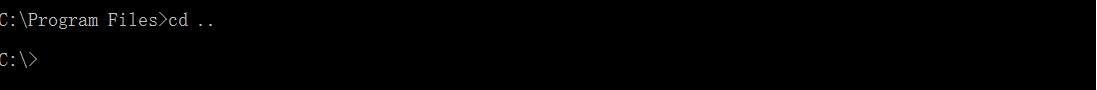

1.cdBasculer le répertoire actuel

cd path :pathEst le chemin, Vous pouvez passer au chemin correspondant .Par exemple, Vous voulez entrer Program FilesTable des matières:

cd . . : Les deux derniers points indiquent le retour au Répertoire précédent

cd . . : Les deux derniers points indiquent le retour au Répertoire précédent

cd /: Représente n'importe quel répertoire , Cette commande vous permet de retourner immédiatement à la racine

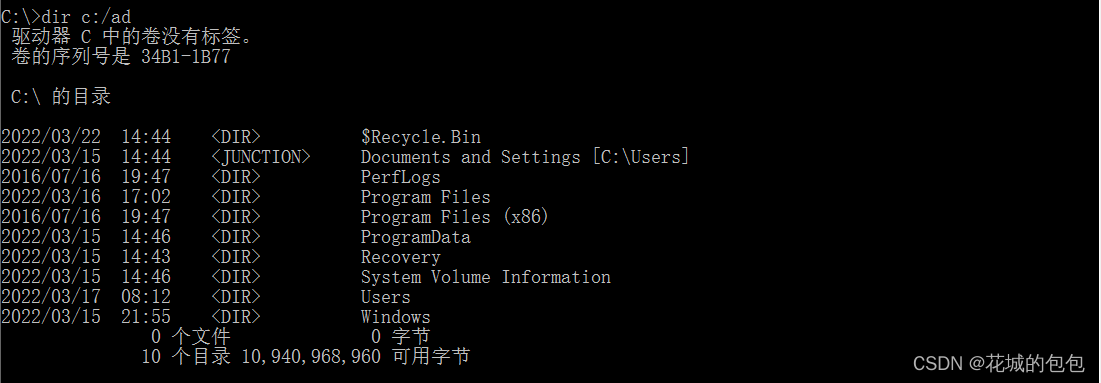

2.dir( Liste des fichiers de catalogue de disques )

Utiliserdir La commande peut lister tous les répertoires de fichiers ou les répertoires de fichiers spécifiés sur le disque ,Le contenu affiché contientÉtiquette du volume、Nom du fichier、Taille du fichier、 Date et heure de création du document 、Nom du Répertoire、Espace disque restant Attendez..Le format syntaxique est le suivant::

dir [Lettre de cadran] [Chemin] [Nom du fichier] [/P] [/W] [/A:Propriétés]

Rôle de chaque paramètre:

- /P: Pause de l'affichage lorsque le message affiché dépasse un écran , Jusqu'à ce que vous appuyiez sur n'importe quelle touche pour continuer l'affichage .

- /W: Afficher les noms de fichiers et de répertoires dans un arrangement horizontal ,Chaque ligne5- Oui., Mais ne pas afficher la taille du fichier et la date de création .

- /A:Propriétés: Afficher uniquement les fichiers avec les attributs spécifiés , Sans ce paramètre , Afficher tous les fichiers sauf le système et les fichiers implicites , Peut être spécifié comme suit: :

- /AS: Afficher les informations du fichier système ;

- / AH: Afficher les informations du fichier implicite ;

- / AR: Afficher les informations pour les fichiers en lecture seule ;

- / AA: Afficher les informations de l'archive ;

- / AD:Afficher les informations du catalogue.

Étapes spécifiques:

Voir les informations du fichier dans le répertoire courant:

Voirc Répertoire de tous les fichiers sous le disque :

Afficher les fichiers cachés:

Attention!:windowsPas de casse manquante!

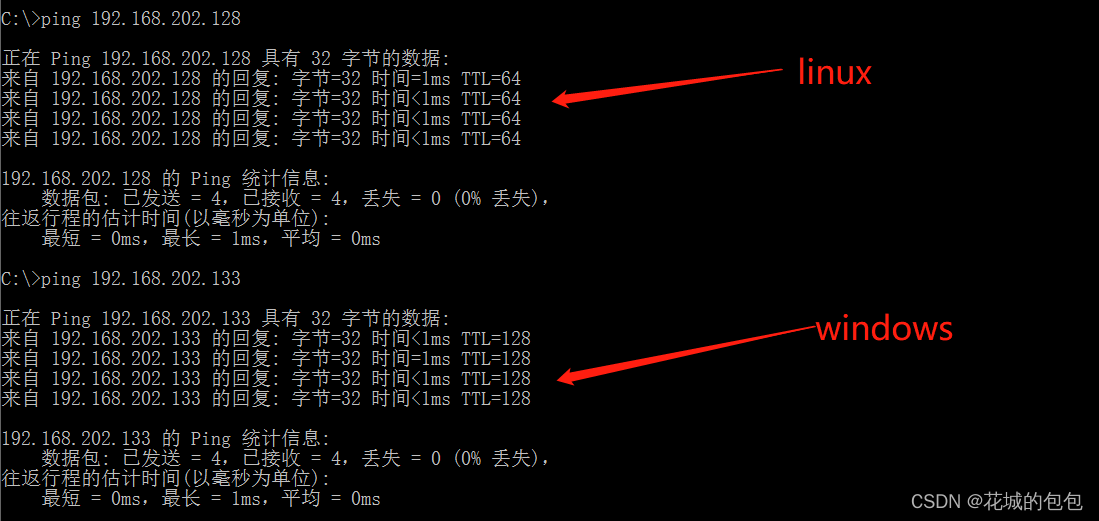

3.ping( Vérifier l'état de la connexion à l'ordinateur )

pingLes ordres sont: TCP/IP Une des commandes les plus couramment utilisées , Utilisé principalement pour vérifier si le réseau est normal ou si la vitesse de connexion au réseau .

Les étapes spécifiques sont les suivantes:

ping Commande pour déterminer le type de système d'exploitation de l'ordinateur : Peut être retourné dans le paquet TTL Jugement de valeur pour.TTL(Time To Live)Quand on l'utilisepingAu moment de l'ordre, Renvoie le résultat avec un TTLValeur. C'est ce que ça veut dire. Time To Live, Signifie que le message peut ’Survivre’Limites. Lorsque le message est transmis sur le réseau , Le temps dépasse cette limite , Dernier point de routage à recevoir le message ’ Je vais le jeter. , Au lieu de continuer à transmettre . Plus tard, la limite de temps a été changée en limite de saut , C'est - à - dire lorsque le message est transmis sur le réseau ,Chaque passage‘‘ Points de routage ’, C'est ce qui est prévu. TTLValeur moins1,Jusqu'à la finTTL=1 Le journal a été jeté. , Ne pas envoyer vers le bas .

Donc,TTL Les valeurs des champs nous aident à identifier le type de système d'exploitation :

LINUX 64

Windows 2000/NT/XP/7/10: 64~128( Mais il y a des circonstances particulières ,CommeTTL=64Parfois, c'estLinux, Conclusion à tirer en combinaison avec d'autres méthodes de détermination , On en reparlera la prochaine fois. )

WINDOwSSérie:32

UNIXSérie:128~255

Saisissez dans la fenêtre d'invite de commandeping 192.168.202.133 -t -l 128Les ordres, Peut envoyer des paquets massifs comme un hôte :

Déterminer si cet ordinateur est connecté au monde extérieur :ping www.baidu.com

Analyser un ip Nom de l'ordinateur de l'adresse ping -a 192.168.202.133

4.net( Interroger l'état du réseau et les ressources partagées )

Demander ce qui est allumé sur cet ordinateur windowsServices:net start

5.netstat( Afficher les informations de connexion réseau )

netstat Les commandes sont principalement utilisées pour afficher des informations sur les connexions réseau , Inclure l'affichage actif TCPConnexion、 Informations sur le routeur et l'interface réseau ,C'est une surveillance.TCP/IP Un outil très utile pour le réseautage , Permet à l'utilisateur de savoir quelles connexions réseau sont actuellement disponibles dans le système .

netstat /?:Obtenir de l'aide

netstat -a:Afficher tous les ports de connexion et d'écoute:

netstat -r :Afficher les informations de routage:

Vérifiez le reste quand vous en aurez besoin. ,Je ne vais pas vous montrer un par un.

6.tracert( Vérifier les noeuds de routage du réseau )

Utiliser tracert Commande pour voir les informations du noeud de routage dans le réseau , La méthode d'utilisation la plus courante est tracert Ajouter un paramètre après la commande , .Représente la détection et la visualisation des noeuds de routage que l'hôte actuel traverse pour se connecter , Tests pour les grands réseaux .La syntaxe de cette commande est la suivante:

tracert [-d][-h MaximumHops] [-j Hostlist] [-w Timeout] [TargetName]

Parmi eux,La signification de chaque paramètre est la suivante:

(1)-d: Empêcher la résolution du nom de l'hôte cible , Peut accélérer l'affichage tracertRésultats de la commande.

(2) -h MaximumHops: Spécifiez le nombre maximum de sauts pour rechercher l'adresse de destination ,Par défaut30 Points de saut .

(3) -j Hostlist: Libérez le routage source à l'adresse dans la liste des hôtes .

(4) -W Timeout: Spécifier l'intervalle de temps d'arrêt , Par défaut en millisecondes .

(5) TargetName:Spécifiez l'ordinateur cible.

Voirwww.baidu.com Connexion au réseau local :

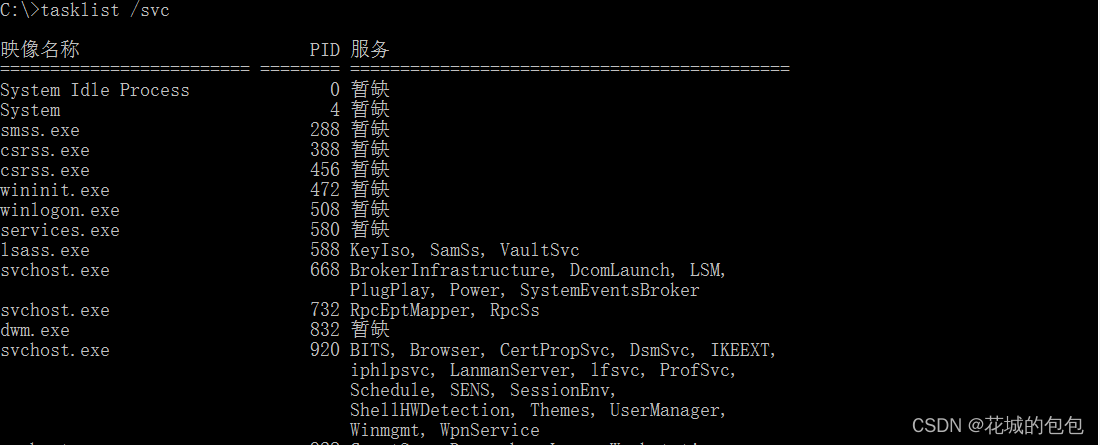

7.tasklist( Afficher les informations du processus hôte )

Taklist .La commande est utilisée pour afficher tous les processus fonctionnant sur un ordinateur local ou distant ,Avec plusieurs paramètres d'exécution.TasklistLe format de la commande est le suivant::

Tasklist [/s system [ /u username[/p[password]]]][/m [module] | /SVC / V ][/fi filter][/fo format] [/nh]

UtilisationTasklist La commande vous permet de visualiser les processus de cet ordinateur et les services fournis par chaque processus :

Voir la machinesvchost.exeServices fournis:

Voir quels processus du système local appellent shell32.dllFichiers de modules:

8.sfc( Rechercher et corriger les erreurs du système )

sfc La fonction principale de la commande est de numériser tous les fichiers système protégés et de terminer les travaux de réparation .La syntaxe de cette commande est la suivante:

sfc"/scannow""Iscanonce""/scanboot""/revert""/purgecache""/cachesize=x"

Parmi eux,La signification de chaque paramètre est la suivante.

(1) /scannow: Numériser tous les fichiers système protégés maintenant .

(2) /scanonce:Lors du prochain démarrage, Numériser tous les fichiers système protégés .

(3) /scanboot:À chaque démarrage, Numériser tous les fichiers système protégés .

(4) /revert: Retourner le scan aux paramètres par défaut .

(5) /purgecache:Effacer le cache de fichiers.

(6) /cachesize- X: Définir la taille du cache de fichiers .

Voici les plus couramment utiliséssfc/scannowExpliquez par exemple,Les étapes de fonctionnement spécifiques sont les suivantes::

Clic droit“C'est parti.”Boutons,Sélectionnez dans le menu raccourci qui apparaît“Invite de commande(Administrateur)”Options,Comme le montre la figure ci - dessous.

Le choix est,Retour à la voiture:

Entrée:sfc/scannow Retour à la voiture: Démarrer le système de numérisation automatique ,Ça va prendre un peu de temps. Si des fichiers système corrompus sont trouvés, ils seront automatiquement réparés , Et afficher les informations réparées ,Comme le montre la figure ci - dessous::

🥦2.、Pratique pratique

1.Exécuter avec des commandes(Effacer les fichiers de déchets du système)

Nettoyage rapide des fichiers pourriels de votre ordinateur par lots ,Les étapes sont les suivantes:

Ouvrir le bloc - Notes, Entrez le Code :Renommer en delete.bat

@echo off

echoNettoyage des fichiers de déchets du système,Attendez, s'il vous plaît.......

del /f /s /q %systemdrive%\*.tmp

del /f /s /q %systemdrive%\*._mp

del /f /s /q %systemdrive%\*.log

del /f /s /q %systemdrive%\*.gid

del /f /s /q %systemdrive%\*.chk

del /f /s /q %systemdrive%\*.old

del /f /s /q %systemdrive%\recycled\*.*

del /f /s /q %windir%\*.bak

del /f /s /q %windir%\prefetch\*.*

rd /s /q %windir%\temp & md %windir%\temp

del /f /q %userprofile%\cookies\*.*

del /f /q %userprofile%\recent\*.*

del /f /s /q"SuserprofileNo.\LocalSettings\Temporary Internet Files\*.*"

del/f /s /q“userprofile&\LocalSettings.\Temp\* .*”

del / f /s /q "%userprofile%\recent\*.*

echo Nettoyage des ordures terminé !

echo. & pause

IndosExécuter dans la fenêtre:

2.UtilisershutdownLes ordres( Réaliser un arrêt programmé )

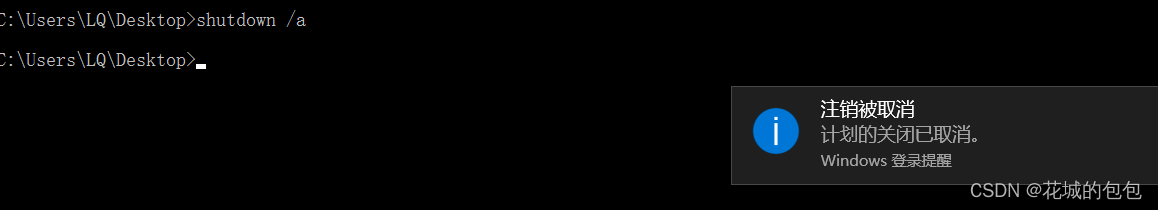

Saisissez dans la fenêtre d'invite de commande:shutdown /s /t 30

Annuler l'opération d'arrêt:shutdown /a

3. Éteignez l'ordinateur en glissant la souris

Appuyez.Win+RClé,Saisissez dans la zone d'entrée:C:\Windows\System32\SlideToShutdown.exe

La souris glisse vers le bas pour éteindre l'ordinateur ,Annuler vers le haut.

🥦Trois、Conclusion

Pour toi, Trois mille. ,Pour toi,Les fleurs fleurissent dans toute la ville,Pour toi,Sans espoir.!

———— Sac de Huacheng

版权声明

本文为[Sac de Huacheng]所创,转载请带上原文链接,感谢

https://yzsam.com/2022/04/202204232023284380.html

边栏推荐

- How to do product innovation—— Exploration of product innovation methodology I

- Cadence OrCAD capture batch change component packaging function introduction graphic tutorial and video demonstration

- LeetCode 1351、统计有序矩阵中的负数

- Rt-1052 learning notes - GPIO architecture analysis

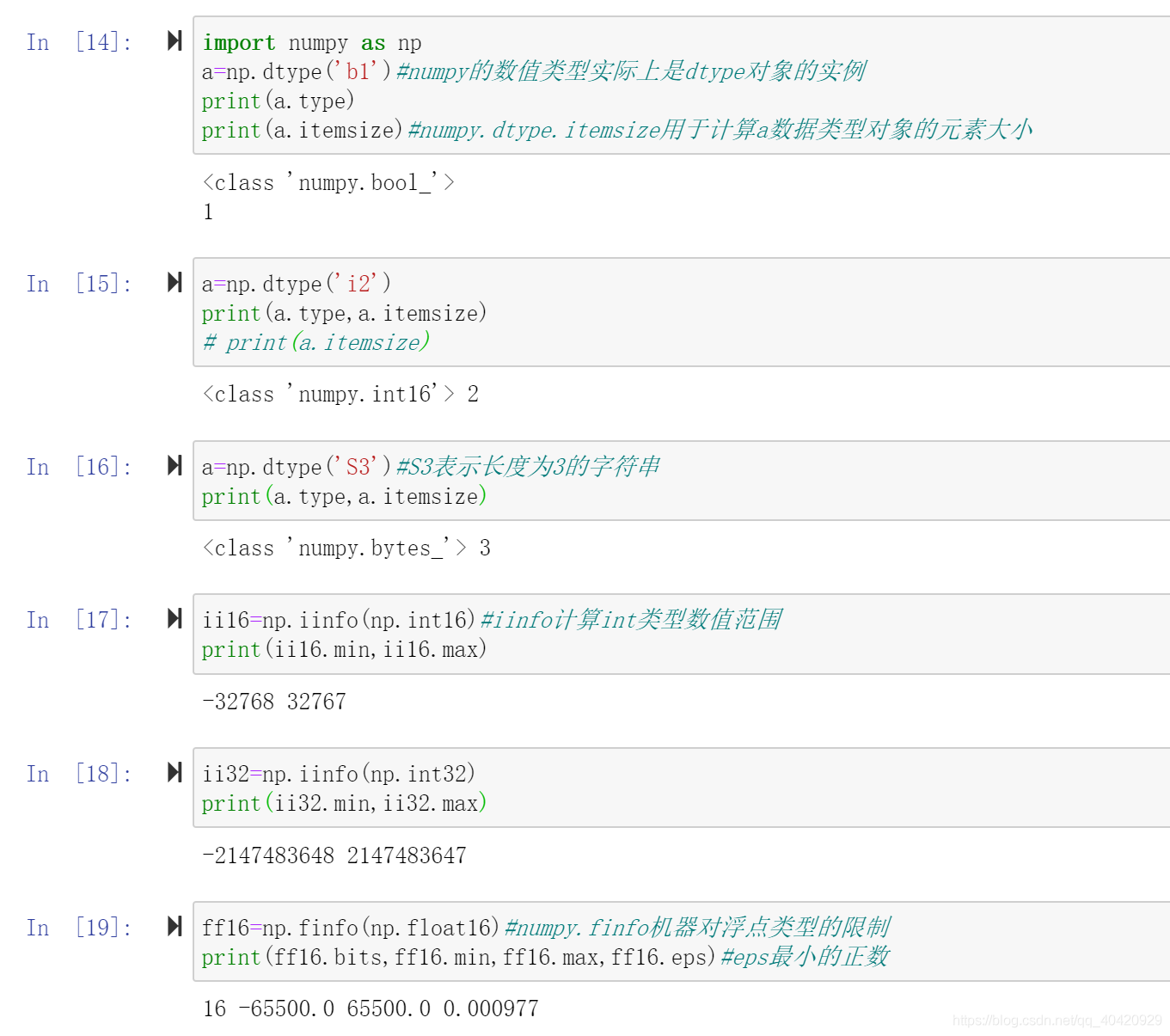

- Numpy mathematical function & logical function

- PIP installation package reports an error. Could not find a version that satisfies the requirement pymysql (from versions: none)

- Plato farm is one of the four largest online IEOS in metauniverse, and the transaction on the chain is quite high

- go-zero框架数据库方面避坑指南

- 内网渗透之DOS命令

- Paper writing 19: the difference between conference papers and journal papers

猜你喜欢

DTMF dual tone multi frequency signal simulation demonstration system

Numpy - creation of data type and array

![[talkative cloud native] load balancing - the passenger flow of small restaurants has increased](/img/ba/4ccf0c2181572fed16bbc9c797d557.png)

[talkative cloud native] load balancing - the passenger flow of small restaurants has increased

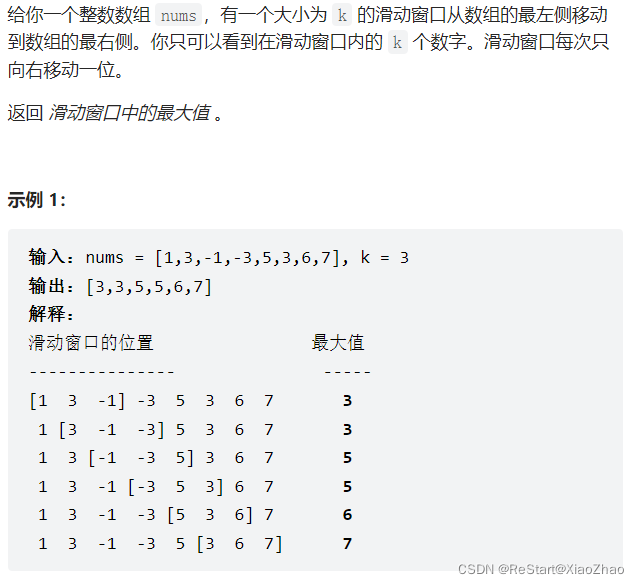

【栈和队列专题】—— 滑动窗口

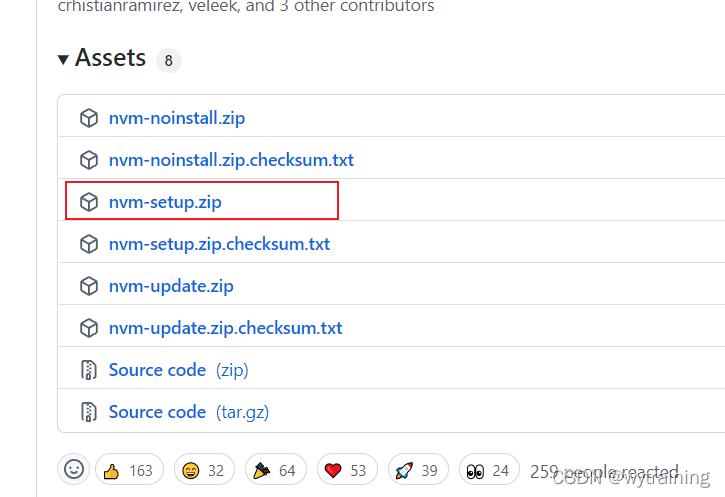

Installation and use of NVM

Go zero framework database avoidance Guide

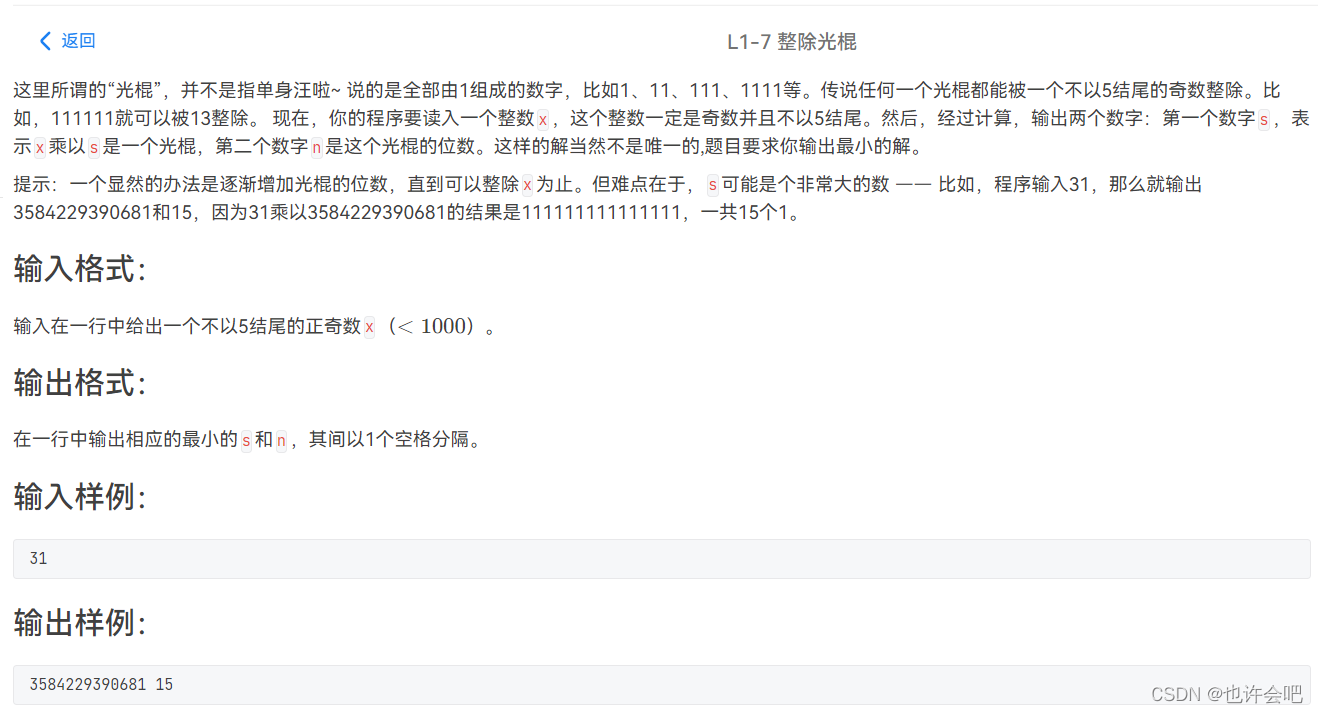

【PTA】整除光棍

Handwritten Google's first generation distributed computing framework MapReduce

Wave field Dao new species end up, how does usdd break the situation and stabilize the currency market?

![Es error: request contains unrecognized parameter [ignore_throttled]](/img/17/9131c3eb023b94b3e06b0e1a56a461.png)

Es error: request contains unrecognized parameter [ignore_throttled]

随机推荐

The construction and use of Fortress machine and springboard machine jumpserver are detailed in pictures and texts

SQL Server Connectors By Thread Pool | DTSQLServerTP plugin instructions

R language uses timeroc package to calculate the multi time AUC value of survival data under competitive risk, uses Cox model and adds covariates, and R language uses the plotauccurve function of time

Building the tide, building the foundation and winning the future -- the successful holding of zdns Partner Conference

selenium.common.exceptions.WebDriverException: Message: ‘chromedriver‘ executable needs to be in PAT

JDBC tool class jdbcfiledateutil uploads files and date format conversion, including the latest, simplest and easiest way to upload single files and multiple files

三十.什么是vm和vc?

PCL点云处理之直线与平面的交点计算(五十三)

DNS cloud school | analysis of hidden tunnel attacks in the hidden corner of DNS

LeetCode 709、转换成小写字母

上海回應“面粉官網是非法網站”:疏於運維被“黑”,警方已立案

How can matlab obtain the truncated image in trainingimagelabeler

RT-1052学习笔记 - GPIO架构分析

Scripy tutorial - (2) write a simple crawler

Numpy - creation of data type and array

Numpy Index & slice & iteration

SQL gets the latest record of the data table

Cadence Orcad Capture CIS更换元器件之Link Database 功能介绍图文教程及视频演示

[PTA] l1-002 printing hourglass

Implementation of mypromise