当前位置:网站首页>[Kali Security Penetration Testing Practice Course] Chapter 8 Web Penetration

[Kali Security Penetration Testing Practice Course] Chapter 8 Web Penetration

2022-08-10 03:20:00 【Xiaoyuan Xiaoyuan eats dumplings】

第8章 Web渗透

8.1 WebIntroduction to the penetration drill platform

1.DVWA

2.OWASP WebGoat

3.OWASP Broken Web Applications Project(OWASP BWA)

4.OWASP Mantra

5.OWASP Hackademic

6.Buggy Web Application(BWAPP)

7.Mutillidae

8.SQLol

9.Hackxor

10.BodgeIt

11.WackoPicko

12.XSSeducation

8.2 2017 OWASP Top 10 漏洞

1.注入漏洞(Injection)

2.中断身份认证(Broken Authentication)

3.敏感数据泄露(Sensitive Data Exposure)

4.XML外部处理器漏洞(XML External Entities,XXE)

5.中断访问控制(Broken Access Control)

6.安全配置错误(Security Misconfiguration)

7.跨站脚本攻击(Cross-Site Scripting,XSS)

8.不安全的反序列化(Insecure Deserialization)

9.使用含有已知漏洞的组件(Using Components with Known Vulnerabilities)

10.不足的记录和监控漏洞(Insufficient Logging&Monitoring)

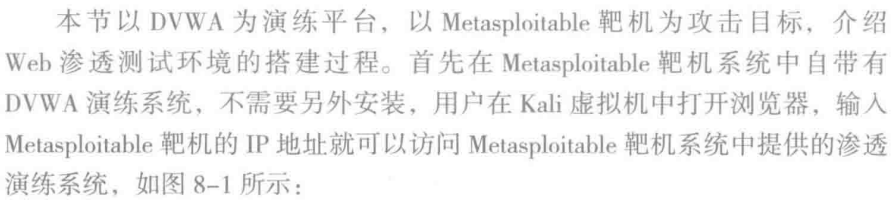

8.3 Web渗透测试环境搭建

8.4 WebPenetration testing drills

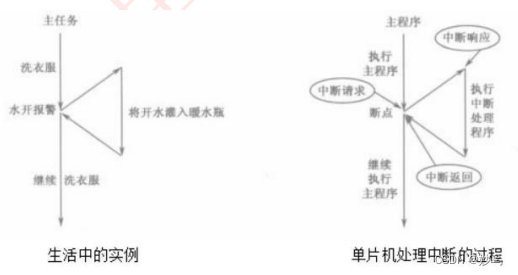

8.4.1 暴力破解(Brute Force)

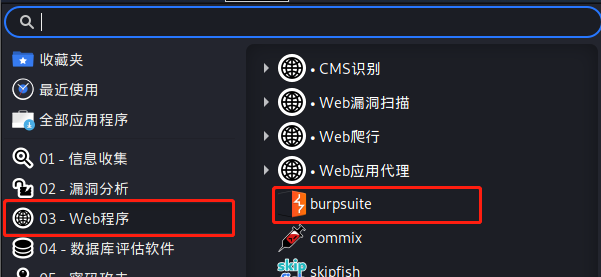

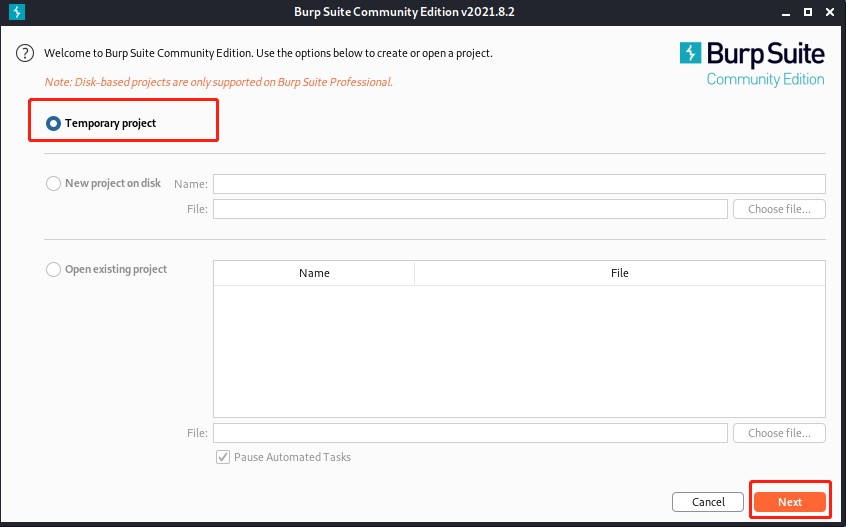

1.启动并初始化Burp Suite

2.Burp Suite服务代理设置

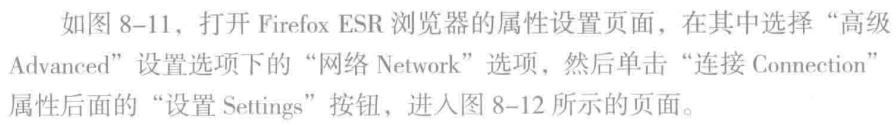

3.浏览器代理设置

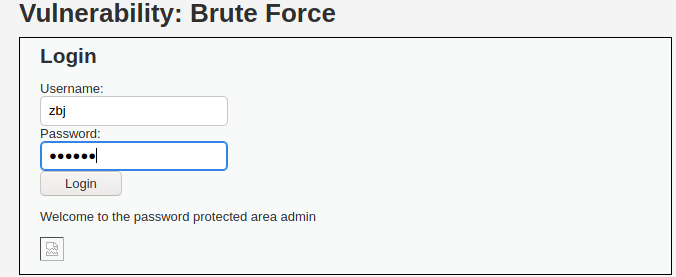

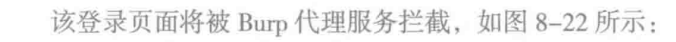

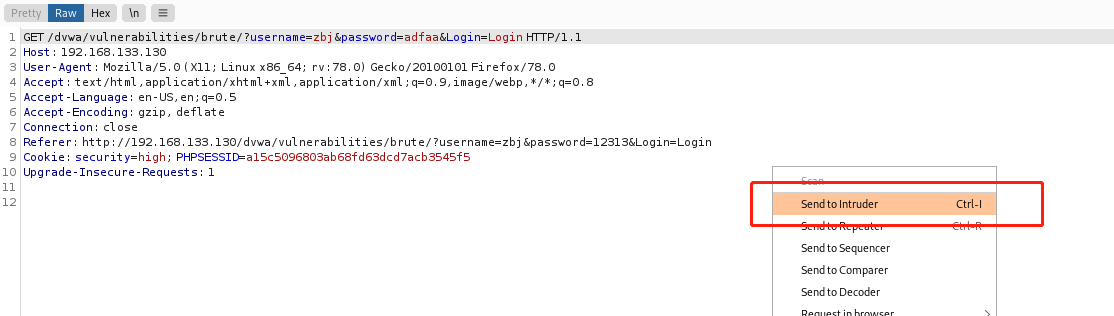

4.破解DVWA登录页面

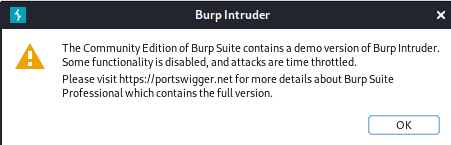

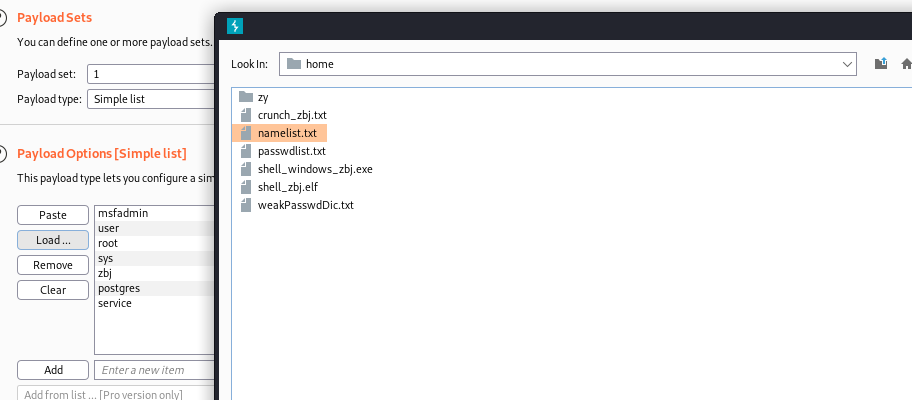

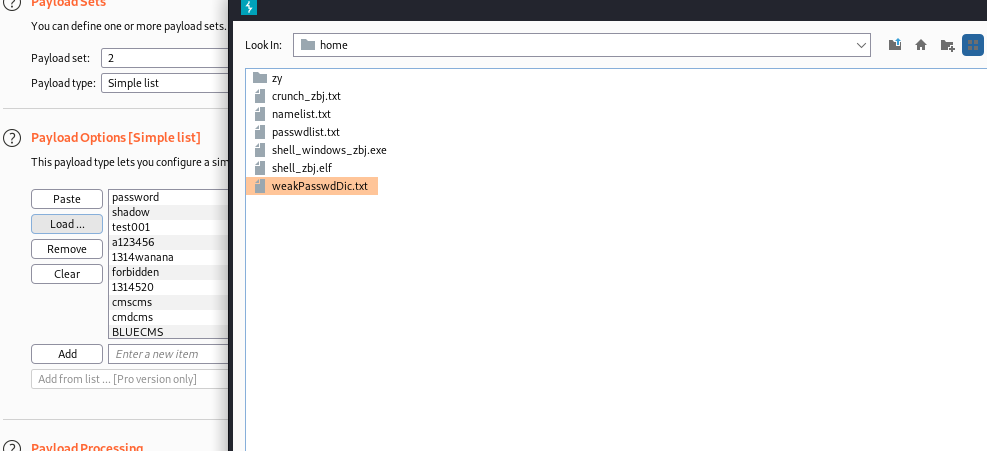

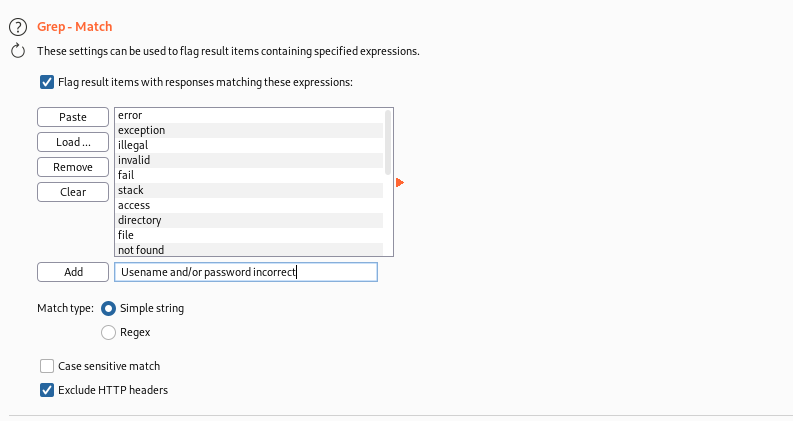

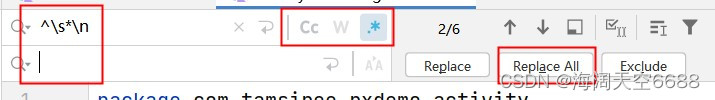

(1)用户名已知,crack its password

(2)用户名和密码都未知,need to be broken

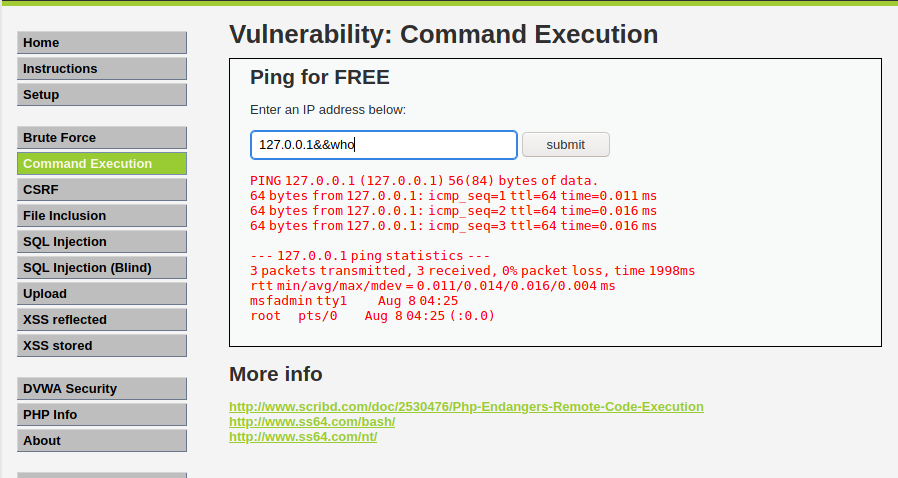

8.4.2 命令执行(Command Execution)

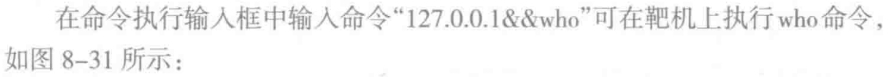

1.在靶机上执行who命令

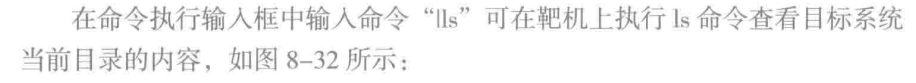

2.在靶机上执行ls命令

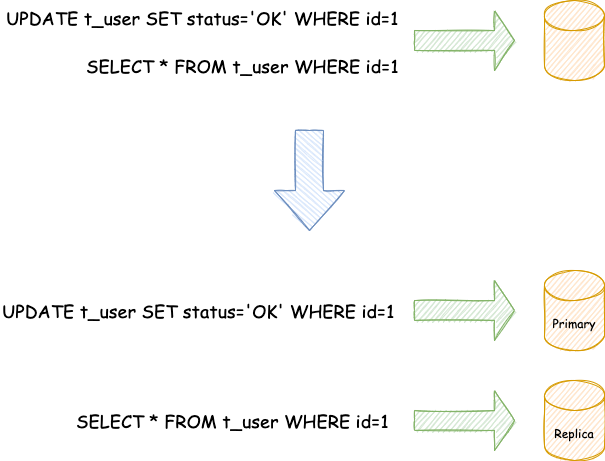

8.4.3 SQL注入(SQL Injection)

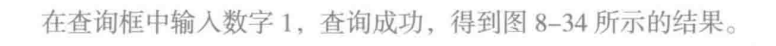

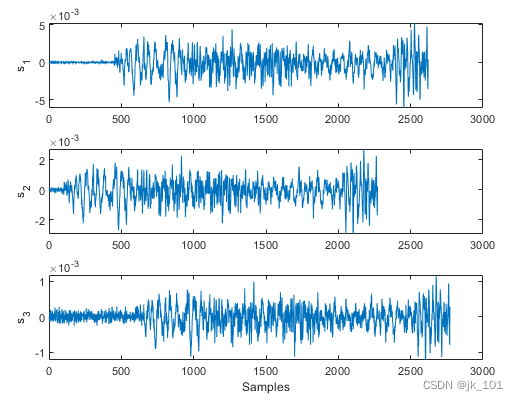

1.Determine the existence and type of injection vulnerabilities

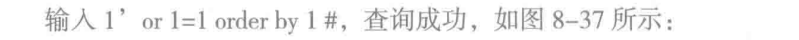

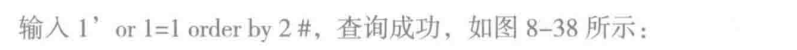

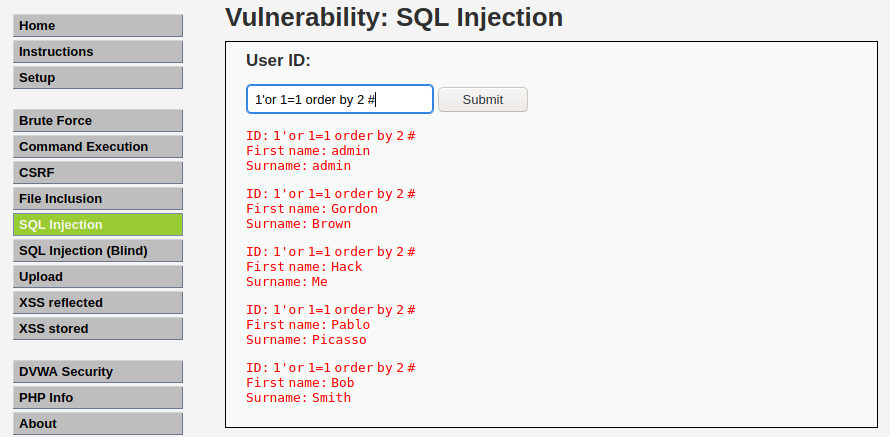

2.判断SQL查询语句中的字段数

3.确定显示的字段顺序

4.获取当前数据库

5.获取数据库中的表

6.获取表中的字段名

7.Read the data in the data table

8.5 本章小结

边栏推荐

猜你喜欢

随机推荐

2022年8月1日-8月7日(本周10小时,合计1422小时,剩余8578小时)

GDB之指令基础参数

【论文粗读】(NeurIPS 2020) SwAV:对比聚类结果的无监督视觉特征学习

宝塔服务器PHP+mysql网页URL跳转问题

[Swoole Series 3.5] Process Pool and Process Manager

Janus实际生产案例

Pagoda server PHP+mysql web page URL jump problem

手把手教你搭建ELK-新手必看-第一章:什么是ELK?

LeetCode每日两题01:移动零 (均1200道)方法:双指针

2022.8.9考试平衡的余数--1000题解

跨站请求伪造(CSRF)攻击是什么?如何防御?

mysql -sql编程

[语法糖] 关于类别字符串到类别数字id的映射

【Kali安全渗透测试实践教程】第6章 密码攻击

状态压缩小经验

Introduction and application of quantitative trading strategies

liunx PS1 设置

《GB39707-2020》PDF download

浅写一个下拉刷新组件

RESOURCE_EXHAUSTED: etcdserver: mvcc: database space exceeded