当前位置:网站首页>vivo,硬件安全的爱与雷霆

vivo,硬件安全的爱与雷霆

2022-04-23 06:37:00 【脑极体】

《雷神4》刚刚发布了预告片,“雷神减肥成功”登上了热搜。很多小伙伴说人家神仙都这么用心减肥,咱们凡人有什么理由不努力?

这部电影有个有趣的名字,叫“爱与雷霆”。这四个字让我想到了信息安全领域的最高要求。做安全,就是既要给予用户爱、尊重和理解,同时也需要雷霆之势,不给安全隐患留下一丁点死角,不给不法勾当任何可乘之机。

在全民反诈的大背景下,软件安全的重要性不断得到加强。而想要构建立体的信息安全屏障,硬件安全的重要性也不容小觑。

4月20-22日,2022年博鳌亚洲论坛在海南博鳌召开。会议期间,vivo正式成为博鳌亚洲论坛2022年年会战略合作伙伴,折叠屏旗舰vivo X Fold与大屏商务旗舰X Note成为“博鳌亚洲论坛官方指定用机”。vivo首席安全官鲁京辉出席博鳌亚洲论坛“数字经济:向阳而生”分论坛,分享了《vivo数据保护合规趋势白皮书》,以及vivo在数据安全与个人隐私保护领域的实践和成果。

在博鳌论坛这个重要产业舞台上,vivo通过《白皮书》等研究带来了将心比心、沟通产业各界的安全观;在产品技术上,透过vivo X Fold展现雷霆之势的架构级安全体系。

关于安全,关于守护,vivo的爱与雷霆已经先行上演。

科技反诈路上,

不容忽视的硬件安全

2021年,公安机关共破获电信网络诈骗案件44.1万余起,抓获违法犯罪嫌疑人69万余名,追缴返还民众被骗资金120亿元。通过警民不懈努力与社会持续宣传,中国进入了全民反诈的新阶段。

但也应该看到,反诈道路依旧漫长,不法分子依旧在频繁更换阵线,考验着信息安全与反诈意识的薄弱关键。4月18日,锦州网警巡查执法发布消息称,近期,广东、江西、江苏等地相继发生了针对中小学生的网络诈骗。一名小学生在1小时之内,受犯罪分子蛊惑,连续操作购买了近12万元的游戏点卡。

从冒充客服、公职人员,恋爱“杀猪盘”、网络兼职,再到针对老年人、小学生的各种网络骗局,骗子总是能够从意想不到的方向突破安全意识死角,这提醒我们反诈、安全不能仅仅靠用户意识,还需要铸就科技防线。

如今,科技行业投入反诈的方式与方法越来越多样。比如百度AI依托威胁情报大数据和知识图谱技术,搭建了AI反诈平台;腾讯在各个软件产品中推出了反诈功能,诸如 “微信火眼反诈骗系统”,微信“钱袋子守护计划”等等。各大运营商也纷纷加入反诈大军,比如中国移动持续开展了“断卡2.0”行动、打猫行动等等。

而在科技界的强化安全、科技反诈行动中,硬件的安全能力提升与反诈能力加强是绝对不能缺少的一环。以反诈场景中关键一环“转账”为例。众多网络诈骗都需要受骗者给一些高风险账户转账。而如果硬件端可以有效识别风险账户,就可以在这至关重要的环节切断风险。

在X Fold/X Note系列中搭载的千镜可信引擎就可以完成这一任务。通过与支付宝合作,千镜可信引擎的可信安全判断能力与支付类APP的AntDTX可信终端扩展方案进行联合,升级了手机本地的风险感知能力。当用户在X Fold/X Note上使用支付类APP转账给一个可疑诈骗账户时,千镜可信引擎可本地评估识别到该交易风险并反馈风险结果,支付宝基于该结果进行综合判断,继而向用户提示预警。

硬件是距离用户最近的交互平台,是一切数据与隐私的存储之地。全方面、立体化的硬件安全是行业不容忽视的建设方向。为了实现这一目标,vivo的战略方法是“爱与雷霆”兼备。

爱,打造将心比心的数字世界

打造真实、可感、普遍发展的硬件安全,需要产业共同努力,也需要更多分享与交流。

鲁京辉出席博鳌亚洲论坛,就以《vivo数据保护合规趋势白皮书》为窗口,分享了vivo在数据保护领域的前沿思考。由信通院、vivo联合编撰的《数据保护合规趋势白皮书》分享了全球各国家与地区的数据合规趋势与动态,各个行业如何进行数据合规与安全保护,并且分享了vivo的数据保护合规治理策略,展示了vivo的数据安全实践探索。

这份《白皮书》的传递出的核心价值在于,基于理解和沟通,推动全行业达成对数据合规与信息安全的最新共识。将vivo的信息与实践开放给业界,令消费者最终从行业发展中收获安全价值。

vivo首席安全官鲁京辉表示:在用户隐私与数据安全的技术探索上,我们“将心比心”,我们“不遗余力”。我们的引领与创新只为构建一个让用户栖居得更安心、更安全的数字世界。

将心比心,或许就是对于“爱”的一种表达。做安全是需要爱的,它包括——

对行业有爱的理解;

对消费者数据有爱的责任;

对数据安全与隐私保护的未来,有爱的期待。

雷霆,构建“顶天立地”的架构级安全

在行业沟通与产业发展中用爱来点亮未来,而在产品力与技术落地上则需要用雷霆来守护现在。会议期间,vivo正式成为博鳌亚洲论坛2022年年会战略合作伙伴,vivo X旗舰系列成为博鳌亚洲论坛官方指定用机。

这份荣誉包含的产品力之一,就是vivo在安全领域构建的“顶天立体”体系。

硬件安全是一项体系化工程,因为每一个零部件,每一个环节都有可能成为安全架构,这就让硬件级安全必须从整体架构的“顶天”层面进行设计,把牢整体的安全之门;同时还需要直指消费者的安全需求与动态,给出最实用的“立地”能力,让安全真正有迹可循。

打造安全领域的雷霆之势,博鳌亚洲论坛官方指定用机vivo X Fold构建了1个芯片,1个架构,5大隐私保护功能,1个隐私门户的“顶天立地”架构。

在整体的架构级安全层面,vivo发展出了以用户为核心的“千镜安全范式”。从芯片到内核,从框架到应用,实现端到端的架构级别安全。基于千镜架构能力,vivo打造了数十个安全功能与产品,实现了系统化的安全能力,各层间协作更紧密,能将很多安全功能打通。

这样的架构级安全策略,最大化避免了安全能力局限于单点产品或功能,风险总是有可乘之机的根本问题,为移动设备带来整体性、全链路的安全保护能力。

在芯片层,千镜架构为上层提供金融级的硬件安全能力,如密钥存储、硬件加解密等,确保无论是转账交易还是普通信息浏览,都受到硬件保护;在内核层,架构保障系统对于资源调用的正确性,让手机运行在高安全性的内核环境;在框架层,架构对应用权限和应用行为进行管控,防止敏感权限被滥用。

在千镜架构之下,vivo还根据用户需要与安全风险发展,给出了落地的安全应用功能。比如上文提到的千镜安全引擎,就可以通过对手机芯片、内核、框架和应用各层级进行综合分析计算,从而对手机的整体安全性进行评判打分,确保数据访问安全可信。这就让大量移动诈骗利用不可信网站、APP的模式无处容身,真正保护了消费者权益。

除此之外,vivo还在X Fold/X Note推出了远程锁卡功能,可帮助用户远程锁定SIM卡;极简浏览器可以在遇到恶意广告和风险网址时,实现智能拦截和预警,防范网络诈骗;本地输入法Jovi输入法Pro,可以在开启本地模式后确保用户输入信息只在手机本地运行,保护个人数据;在重要和敏感场合,vivo还支持一键开启隐匿模式,关闭手机麦克风、摄像头和定位服务功能,从源头防止信息泄露。

从芯片、架构到应用功能,vivo的安全能力就像不留丝毫死角的雷霆,照亮了信息安全的每一片盲区。

一种长期主义的安全观

安全不是一种卖点或噱头,而是需要长期奉行的基础观念。正如人需要世界观、价值观,一家拥有长期主义理想的科技企业,必须拥有从自身到产业的安全观。

无论是在vivo所做的行业引领努力,还是在vivo产品所表现出的安全能力、安全思考,都可以看到一家企业是如何打造长期安全观。

或许我们可以将vivo的安全理念,理解为由技术出发,向产品,标准化,行业共识逐层出发,最终推动整个数字世界的安全升级。

在产品安全水准层面,vivo X Fold和X Note两款产品双双通过了中国泰尔实验室“移动智能终端安全能力分级测试”,成为达到五级安全能力要求的手机。vivo OriginOS获得中国泰尔实验室首张移动智能终端操作系统个人信息保护能力五星产品的证书。

在手机安全标准化领域,vivo牵头和参与编制的个人信息保护与数据安全标准累计已达60余项,并且参与到多项工信部与网信办发布的数据安全合规和个人隐私保护的管理规定的制定中。

进而走向行业共识层面,vivo推动了数据合规、架构级安全、信息本地化等多个关键安全趋势的行业首创,带动整个手机产业走向高水平数据与隐私安全,主动多方位保护用户价值。

每一项vivo推动的安全能力升级,都坚持持续叠加,不断向上,步履不停的行动逻辑。

在安全这项责无旁贷的工作里,vivo演奏着一首岁月悠长的爱与雷霆。

版权声明

本文为[脑极体]所创,转载请带上原文链接,感谢

https://blog.csdn.net/R5A81qHe857X8/article/details/124335208

边栏推荐

- Houdini > variable building roads, learning process notes

- SAP sto with billing process and configuration

- Complete color conversion formulas and conversion tables (31 kinds)

- 云计算技能大赛 -- openstack私有云环境 第二部分

- Chapter V investment real estate

- 聊聊接口幂等与消费幂等的本质

- upload-labs 靶场练习

- Shapley Explanation Networks

- A series of articles, a summary of common vulnerabilities of Web penetration (continuously updated)

- KVM安装部署

猜你喜欢

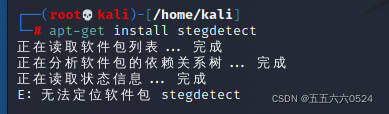

Ctf-misc learning from start to give up

国基北盛-openstack-容器云-环境搭建

《内网安全攻防:渗透测试实战指南》读书笔记(五):域内横向移动分析及防御

SAP GUI security

When using flash, the code ends automatically without an error, the connection cannot be maintained, and the URL cannot be accessed.

![[极客大挑战 2019]Havefun1](/img/8b/b15bf31771d54db25f24d630e64093.png)

[极客大挑战 2019]Havefun1

Feign源码分析

数据库之MySQL——基本常用查询命令

Redis--为什么字符串emstr的字符串长度是44字节上限?

C # control the camera, rotate and drag the observation script (similar to scenes observation mode)

随机推荐

Online Safe Trajectory Generation For Quadrotors Using Fast Marching Method and Bernstein Basis Poly

【问题解决】VS2019解决编译生成的exe文件打不开的情况

Intranet penetration series: icmpsh of Intranet tunnel

MySQL——第一章节(MySQL中的数据类型)

Research on software security based on NLP (I)

Search and replacement of C text file (WinForm)

《内网安全攻防:渗透测试实战指南》读书笔记(五):域内横向移动分析及防御

爬虫学习笔记,学习爬虫,看本篇就够了

Intranet penetration series: ICMP of Intranet tunnel_ Tran

使用 Ingress 实现金丝雀发布

Intranet penetration series: pingtunnel of Intranet tunnel

数据库之MySQL——基本常用查询命令

第五章 投资性房地产

内网渗透系列:内网隧道之icmptunnel(jamesbarlow师傅的)

Using lambda expression to solve the problem of C file name sorting (whether it is 100 or 11)

C # control the camera, rotate and drag the observation script (similar to scenes observation mode)

SAP Query增强开发介绍

第四章 无形资产

MySQL--锁的奥秘--数据怎么锁

KCD_EXCEL_OLE_TO_INT_CONVERT报错SY-subrc = 2