当前位置:网站首页>Byte Qiu Zhao confused me on both sides, and asked me under what circumstances would the SYN message be discarded?

Byte Qiu Zhao confused me on both sides, and asked me under what circumstances would the SYN message be discarded?

2022-08-09 12:10:00 【InfoQ】

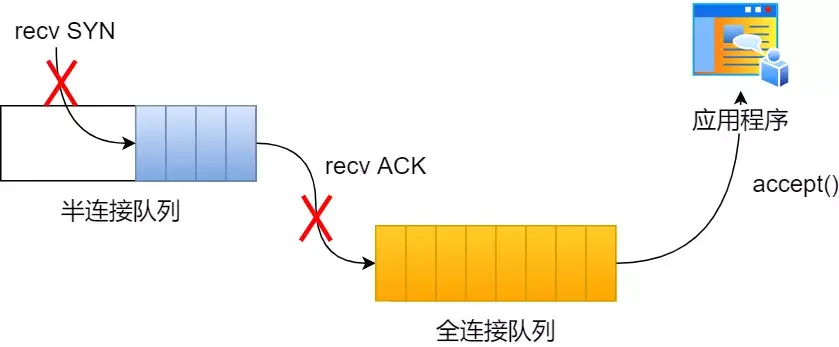

- 开启 tcp_tw_recycle 参数,并且在 NAT 环境下,造成 SYN 报文被丢弃

- accpet 队列满了,造成 SYN 报文被丢弃

坑爹的 tcp_tw_recycle

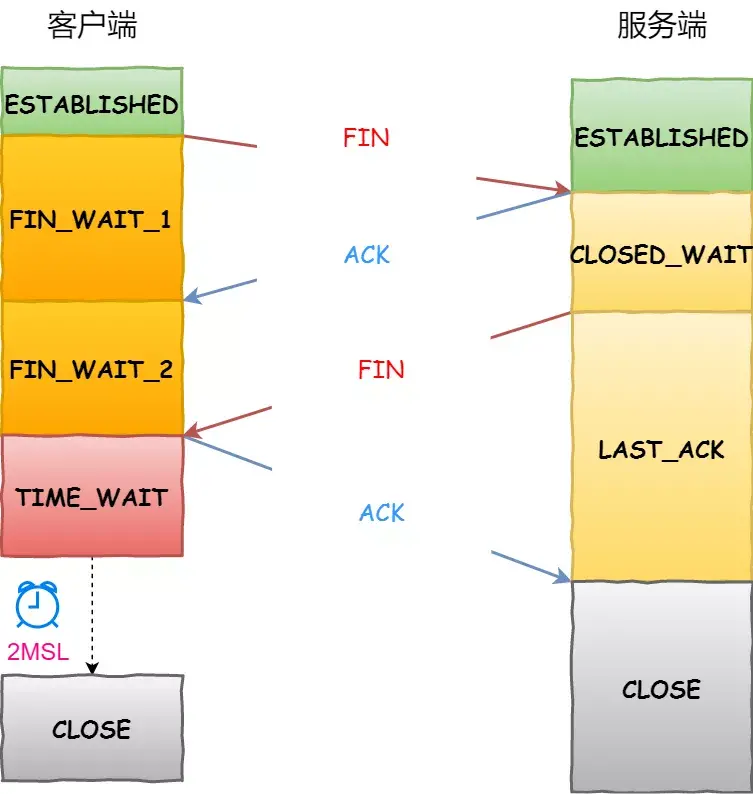

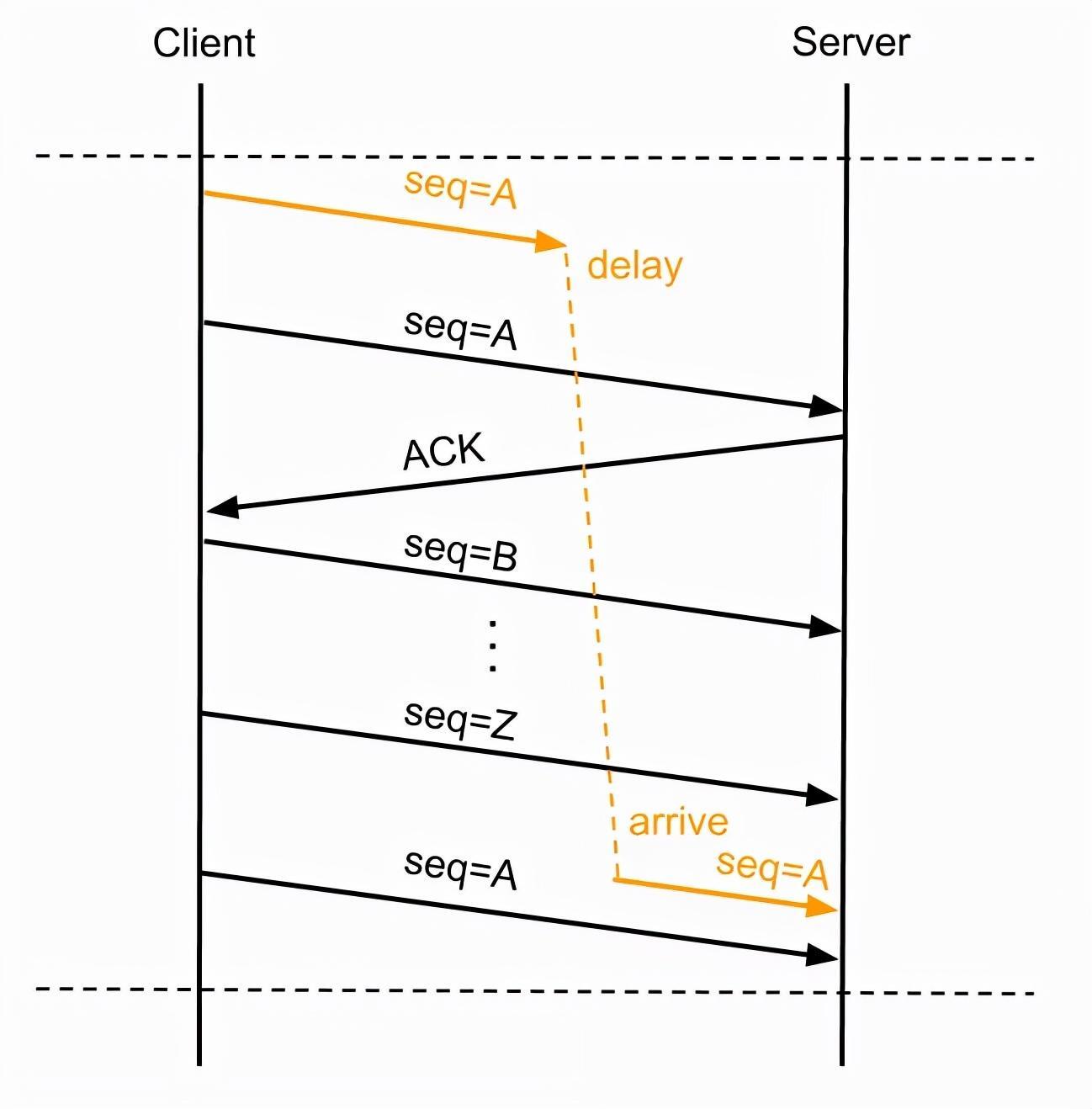

net.ipv4.ip_local_port_range- 防止具有相同四元组的旧数据包被收到,也就是防止历史连接中的数据,被后面的连接接收,否则就会导致后面的连接收到一个无效的数据,

- 保证「被动关闭连接」的一方能被正确地关闭,即保证最后的 ACK 能让被动关闭方接收,从而帮助其正常关闭;

- net.ipv4.tcp_tw_reuse,如果开启该选项的话,客户端(连接发起方) 在调用 connect() 函数时,内核会随机找一个 time_wait 状态超过 1 秒的连接给新的连接复用,所以该选项只适用于连接发起方.

- net.ipv4.tcp_tw_recycle,如果开启该选项的话,允许处于 TIME_WAIT 状态的连接被快速回收;

accpet 队列满了

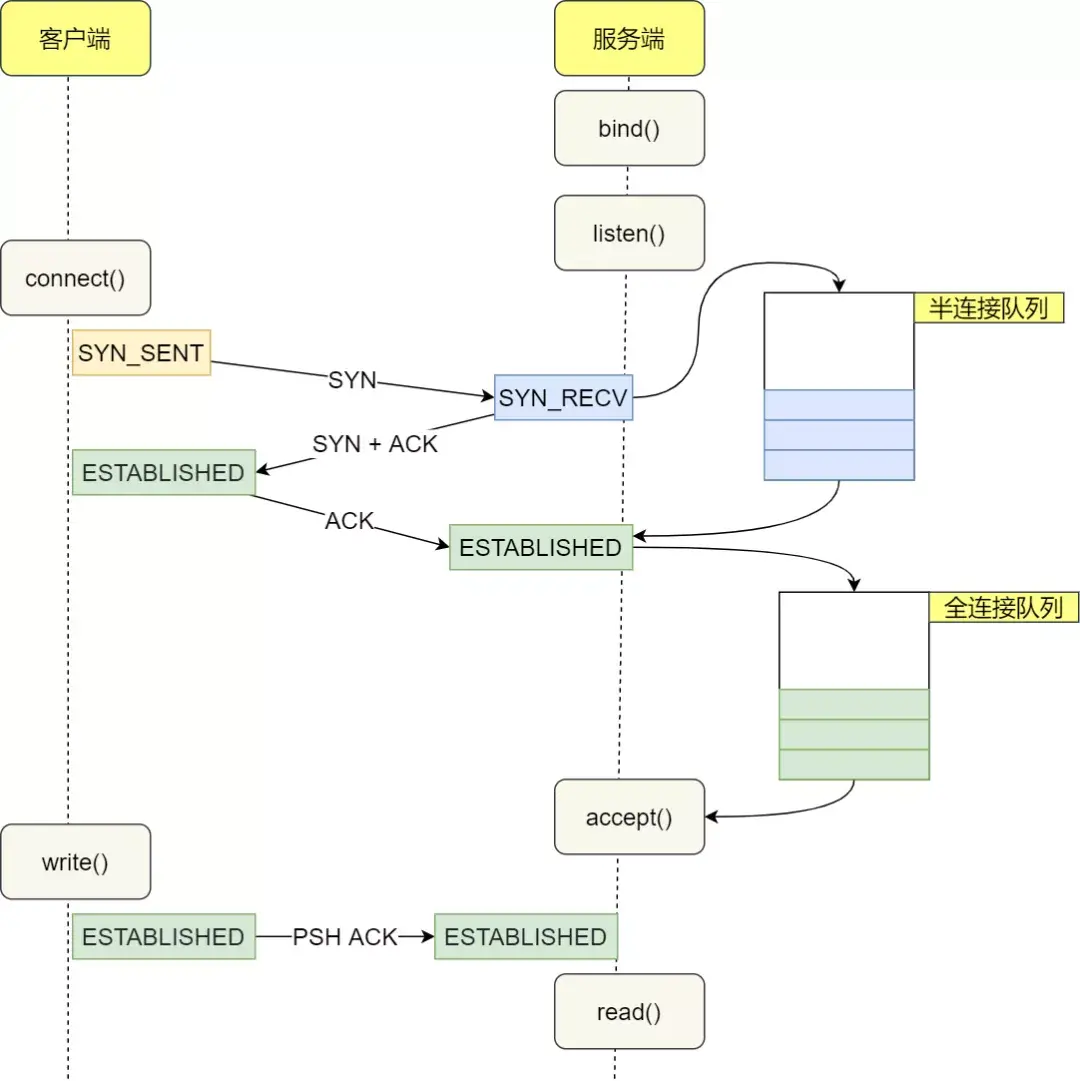

- 半连接队列,也称 SYN 队列;

- 全连接队列,也称 accepet 队列;

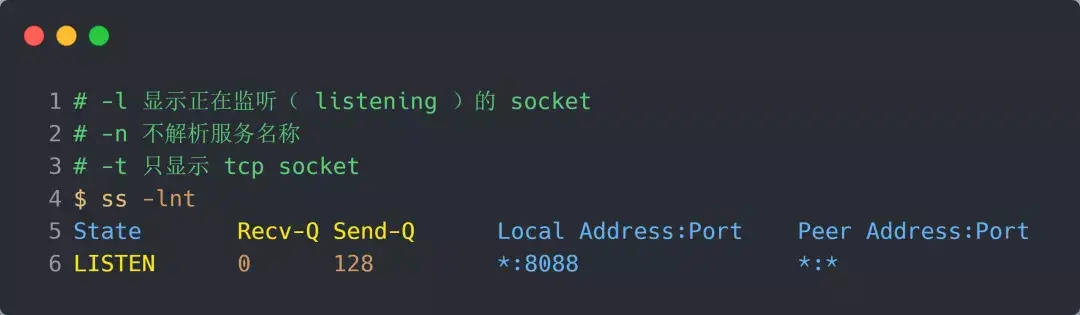

- Recv-Q:当前 accpet 队列的大小,也就是当前已完成三次握手并等待服务端 accept() 的 TCP 连接个数;

- Send-Q:当前 accpet 最大队列长度,上面的输出结果说明监听 8088 端口的 TCP 服务进程,accpet 队列的最大长度为 128;

- 调大 accpet 队列的最大长度,调大的方式是通过调大 backlog 以及 somaxconn 参数.

- 检查系统或者代码为什么调用 accept() 不及时;

边栏推荐

- Shell之常用小工具(sort、uniq、tr、cut)

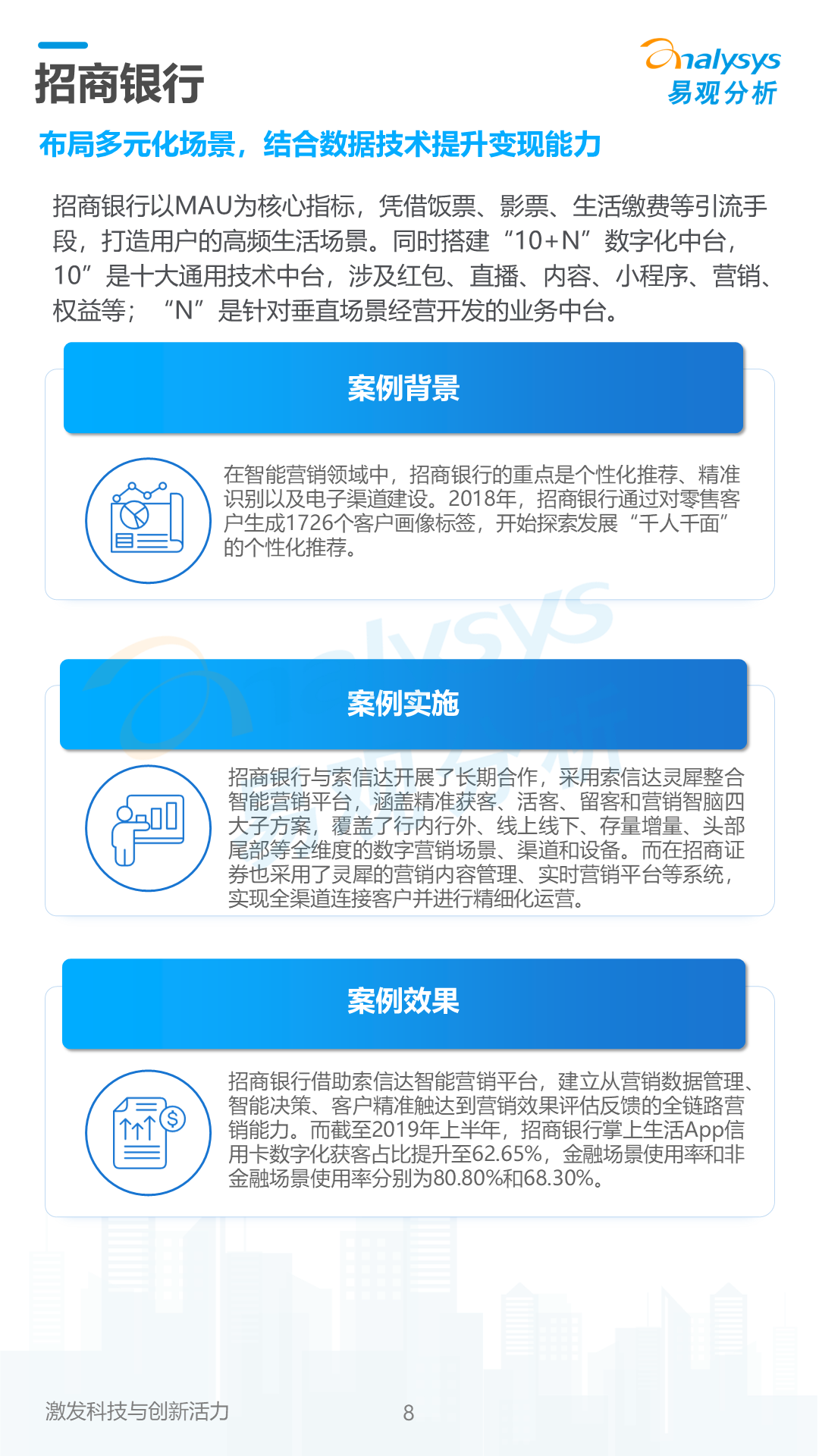

- 《数字经济全景白皮书》银行业智能营销应用专题分析 发布

- 从零开始Blazor Server(9)--修改Layout

- PAT 1015 进制转换

- [现代控制理论]3_Phase_portrait 相图 相轨迹

- mysql8.0和navicat premium15下载安装

- _main C:/ti/ccs1011/ccs/tools/compiler/ti-cgt-c2000_20.2.1.LTS/lib/rts2800_fpu32.lib<ar在线升级跳转疑问

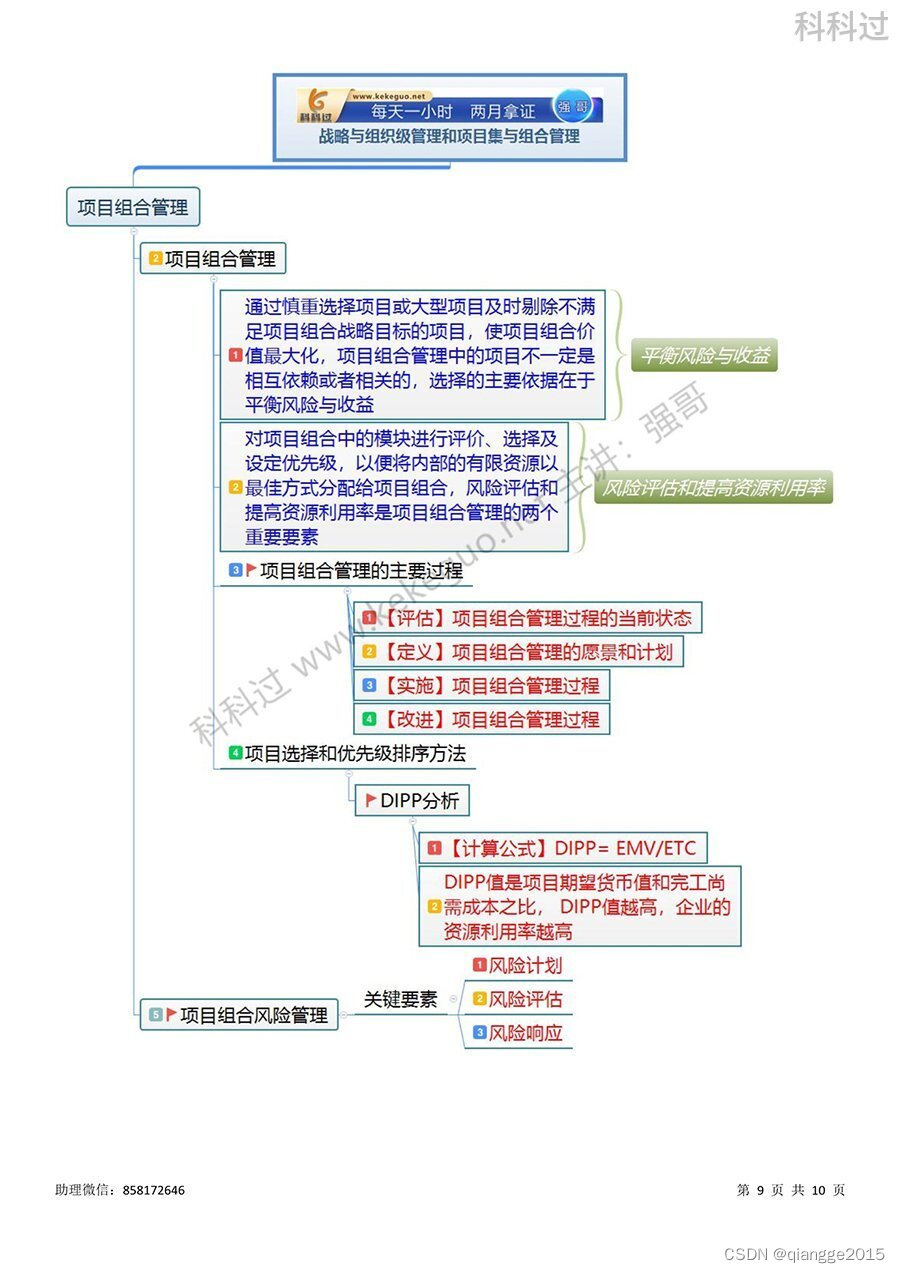

- Information system project managers must memorize the core test sites (63) The main process of project portfolio management & DIPP analysis

- Modify the VOT2018.json file and remove the color in the image path

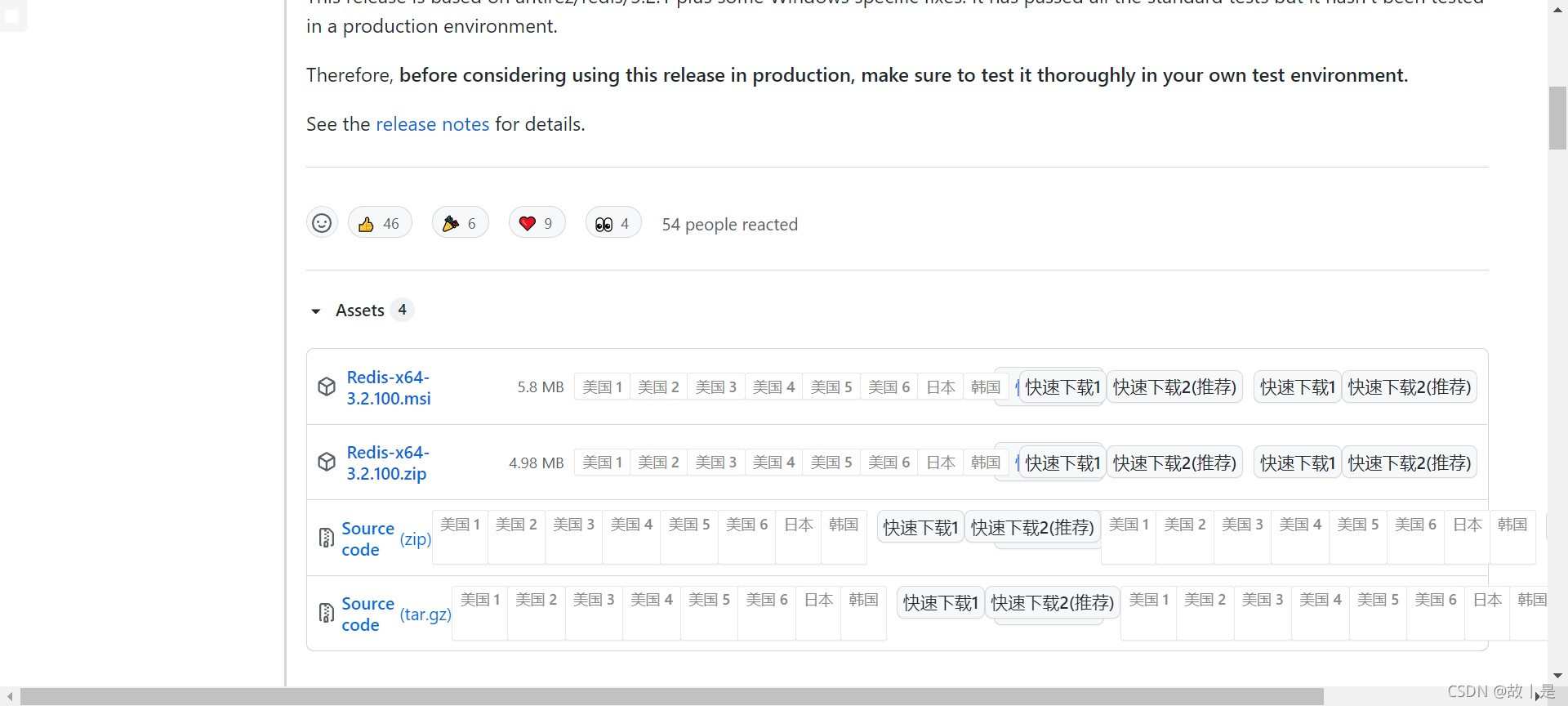

- Redis的下载安装

猜你喜欢

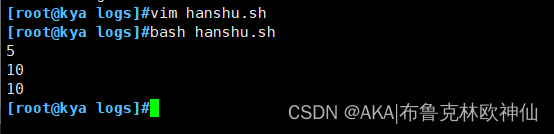

shell脚本------函数的格式,传参,变量,递归,数组

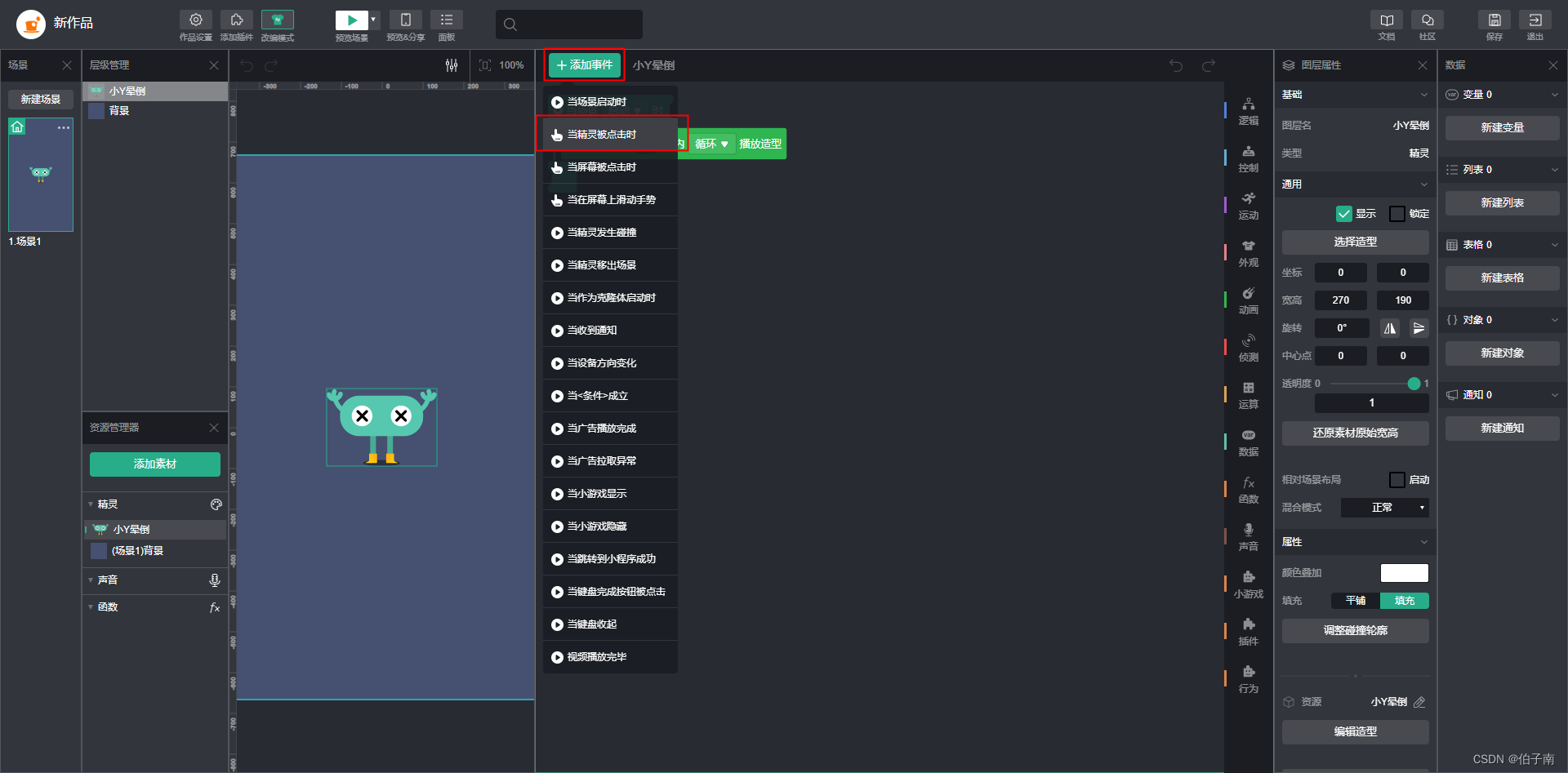

【小程序】低代码+小游戏=小游戏可视化开发

信息系统项目管理师必背核心考点(六十三)项目组合管理的主要过程&DIPP分析

bat文件(批处理文件)运行时一闪而过解决方法

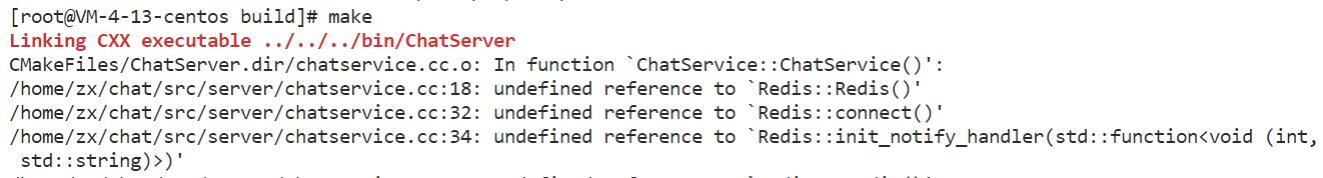

redis库没法引入

《数字经济全景白皮书》银行业智能营销应用专题分析 发布

web课程设计

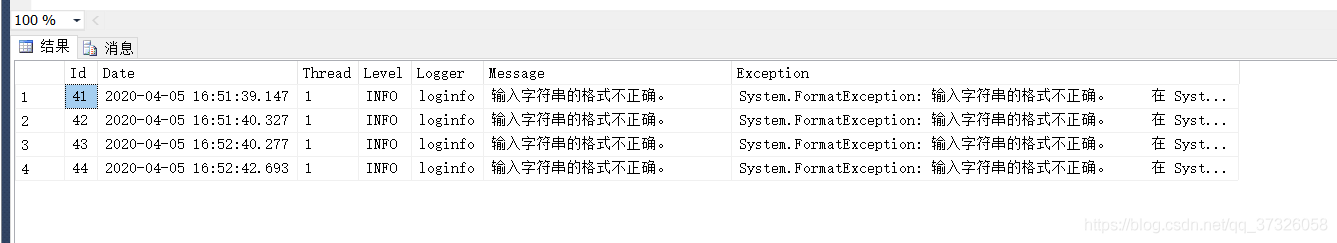

log4net使用指南(winform版,sqlserver记录)

Redis的下载安装

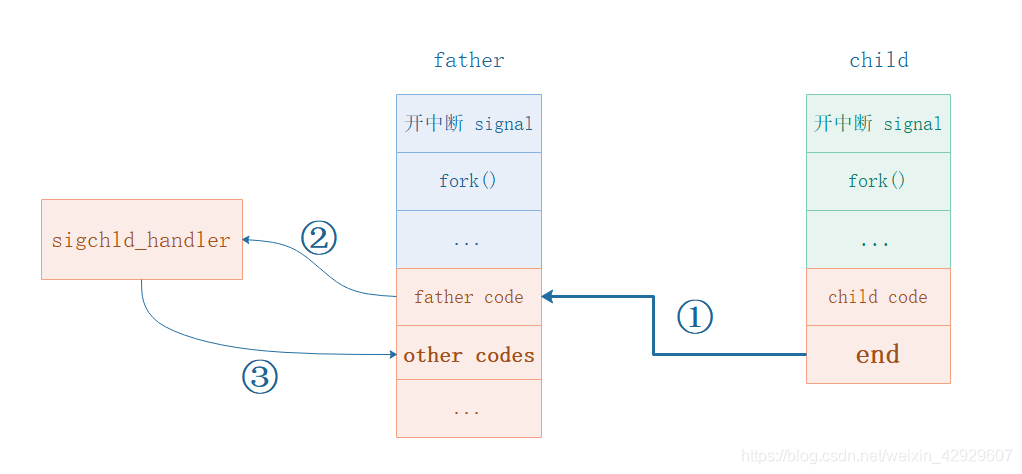

Semaphore SIGCHLD use, how to make the parent that the child performs over, how to make the distinction between multiple child processes. The end

随机推荐

Double pointer - the role of char **, int **

redis缓存如何保证数据一致性

web课程设计

虚拟机安装出现的问题汇总

MySQL的MVVC多版本并发控制机制

索引index

字符串 | 反转字符串 | 双指针法 | leecode刷题笔记

在北京参加UI设计培训到底怎么样?

湖南进芯电子替代TIC2000的可能性

electron 应用开发优秀实践

PAT1002

软件测试——金融测试类面试题,看完直接去面试了

MySQL中的锁

标准C语言学习总结14

LeetCode热题(11.合并两个有序链表)

es6Generator函数的异常处理

ZOJ 1729 & ZOJ 2006(最小表示法模板题)

mysql + redis + flask + flask-sqlalchemy + flask-session 配置及项目打包移植部署

Shell之常用小工具(sort、uniq、tr、cut)

ZOJ1298(单源最短路径)