当前位置:网站首页>流星加速器木马分析与处置方案

流星加速器木马分析与处置方案

2022-08-10 02:03:00 【千里:)】

0x01 背景

2020年,一款名为“流星加速器”的软件正通过各大下载站下载器进行静默推广传播,且携带恶意代理模块和后门模块。用户运行该软件后,就会激活这些病毒模块。病毒可以控制用户电脑,执行任意命令。

由于“流星加速器”用户数量较多,致使病毒影响的范围较大,目前已感染上百万用户,且感染量还在以单日超过10万的数量增长。

0x02 详细分析

样本列表

根据分析,“流星加速器”运行后会释放两个病毒模块,其中一个具备恶意代理功能(LocalNetwork.exe),可控制用户电脑作为流量跳板;另一个模块具备后门功能(SecurityGuard.exe),可执行任意远程指令,危害严重。此外,当用户卸载“流星加速器”后,上述病毒模块会依旧驻留用户电脑中,继续作恶。

带有恶意模块的流星加速器安装包是由下载器所静默推广,此次涉及到的下载站有中关村在线(zol.com.cn)等。相关信息如下图所示:

释放文件:

1. 288da3a2dd5154125187bf05a7172dedae9e13a0ebaf66c2b81e3d7d771e6c72

2.426b7a6c14379d2a81e0924436a30c87389e717ce90e51e2a28e3b4b4d4a1e88

行为监控

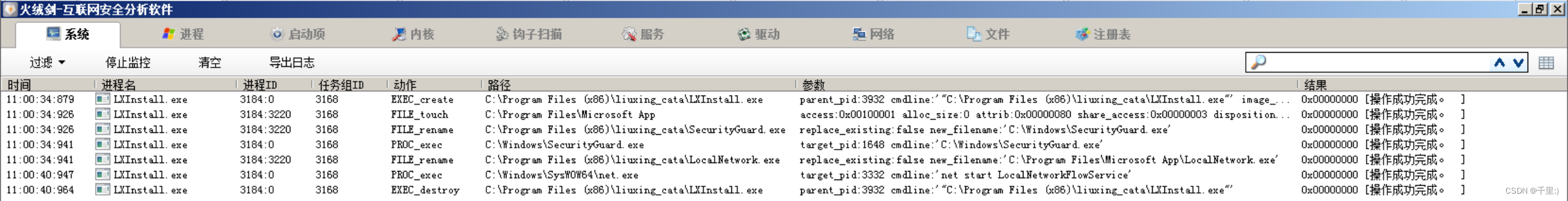

当流星加速器被下载器静默推广安装之后,便会在安装目录释放恶意代理模块LocalNetwork.exe与后门模块SecurityGuard.exe。释放完成后,LXInstall.exe将创建C:\Program Files\Microsoft App文件夹并将LocalNetwork.exe移动到其中,随后启动LocalNetworkFlowService服务。同时LXInstall.exe会将SecurityGuard.exe移动到C:\Windows目录下并启动执行。相关动作如下图所示:

LocalNetwork模块

LocalNetwork.exe会通过接收C&C服务器(58.218.92.196)的代理策略,执行代理逻辑转发服务器下发的数据流量,在未经用户允许的情况下占用用户的网络资源,使用户机器沦为帮助其牟取利益的工具。LocalNetwork.exe作为服务运行之后,首先会收集用户主机系统信息并将其加密发送至C&C服务器(yxjs.diaodu.ssot.net)。随后C&C服务器回传代理通信服务器的地址信息,相关代码如下图所示:

获取到的信息如下:

连接C&C服务器:

获取到的代理通信服务器地址

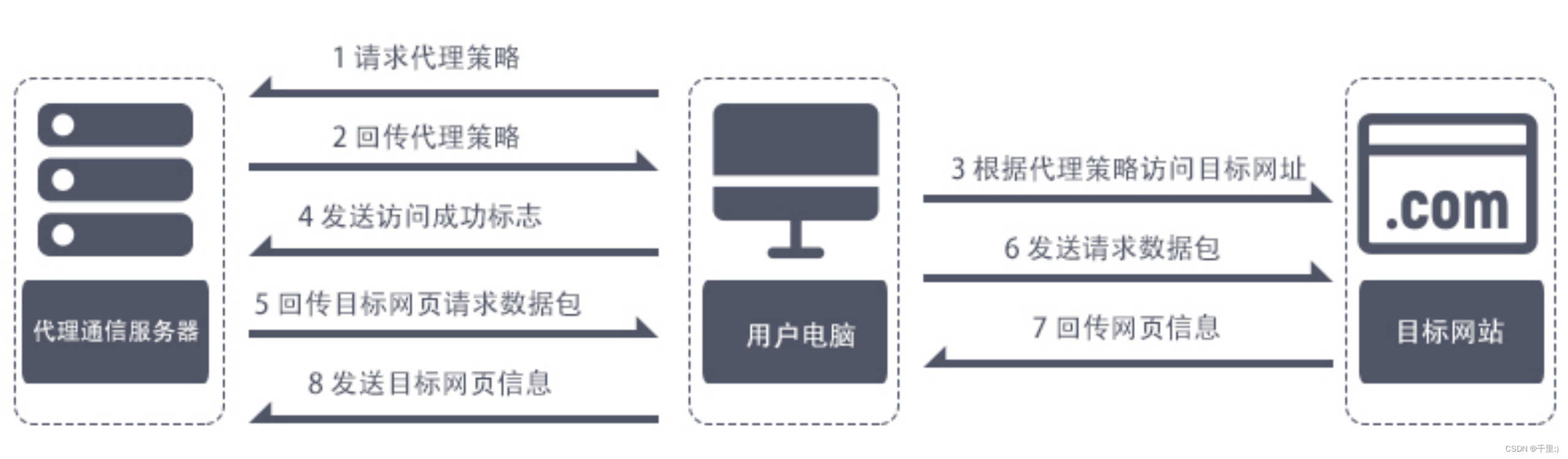

当得到代理通信服务器地址之后,LocalNetwork.exe便会与之连接,获取所需的代理策略。之后,LocalNetwork.exe根据下放的代理策略访问目标网页,若访问成功,则返回目标网页相关信息。详细的通信流程,如下图所示:

当得到代理通信服务器地址之后,LocalNetwork.exe便会与之连接,获取所需的代理策略。之后,LocalNetwork.exe根据下放的代理策略访问目标网页,若访问成功,则返回目标网页相关信息。详细的通信流程,如下图所示:

收到的代理策略及数据传输内容,如下图所示:

此外,流星加速器主程序(liuxing.exe)会创建线程每隔2秒就会检测LocalNetwork.exe进程是否存在,如果不存在,则会执行其软件安装目录下的LocalNetwork.exe。由于当前版本的流星加速器所释放的LocalNetwork.exe恶意代理模块已经不在其软件安装目录中,上述执行逻辑已经失效,对其主程序模块的更新进行持续追踪。相关逻辑,如下图所示:

SecurityGuard模块

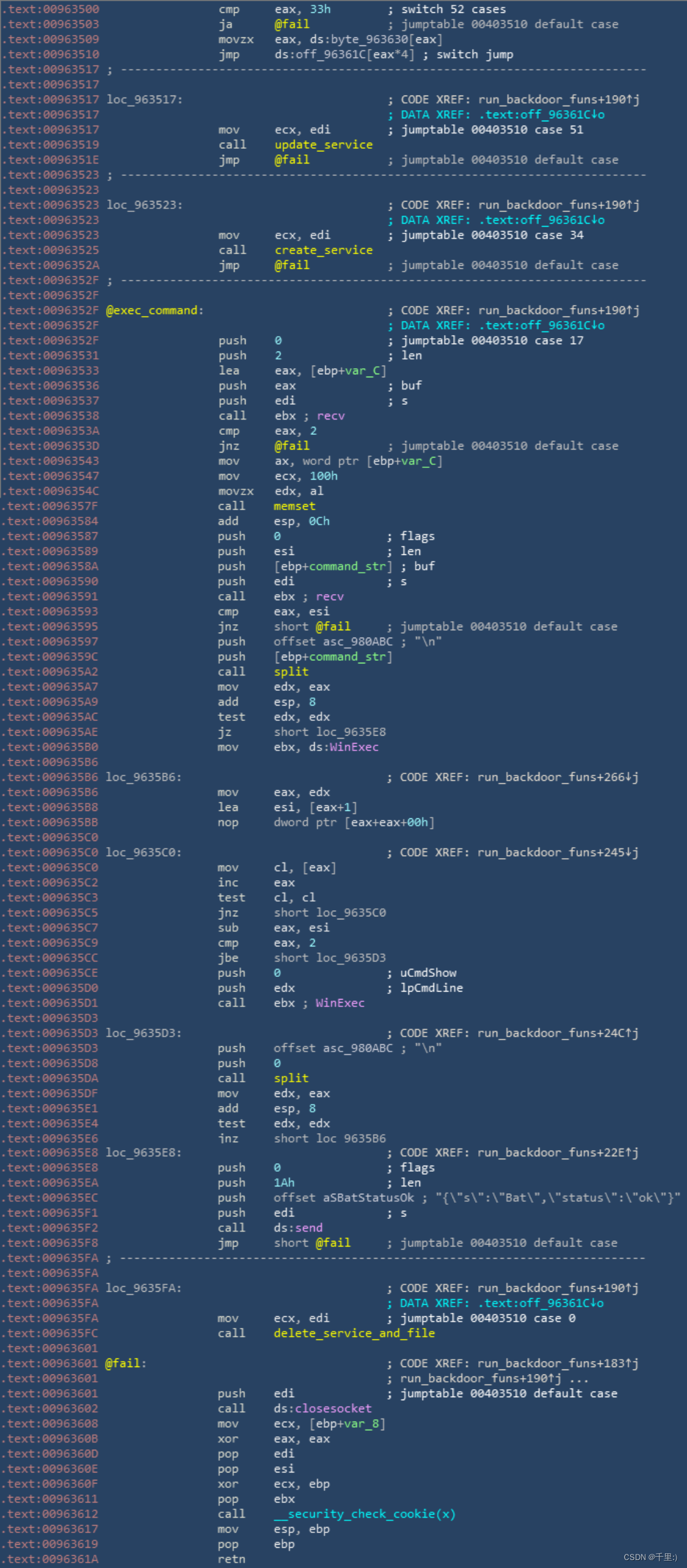

SecurityGuard.exe模块的主要功能就是将自身注册为服务并接收C&C服务器(api.jm.taolop.com)下发的后门命令控制码来执行不同的后门功能,如:更新模块,创建、删除服务,运行远程命令。相关代码如下图所示:

执行后门功能

0x03 处置方法

下载火绒或其他病毒查杀工具即可干净查杀。

边栏推荐

- Algorithm and voice dialogue direction interview question bank

- one of the variables needed for gradient computation has been modified by an inplace

- 第二十一章 源代码文件 REST API 参考(三)

- LeetCode 每日一题——1413. 逐步求和得到正数的最小值

- 推荐几款好用的MySQL开源客户端,建议收藏

- SQLserver加个判断

- 2022.8.8考试摄像师老马(photographer)题解

- 数据库治理利器:动态读写分离

- 月薪35K,靠八股文就能做到的事,你居然不知道

- Nacos源码分析专题(五)-Nacos小结

猜你喜欢

随机推荐

Database management tool: dynamic read-write separation

深度学习(五) CNN卷积神经网络

2022.8.9 Exam arrangement and transformation--1200 questions solution

2022.8.9 Exam Unique Bid Auction--800 Question Solutions

官宣出自己的博客了

2022.8.9 Remainder of Exam Balance--1000 Question Solutions

MySQL:日志系统介绍 | 错误日志 | 查询日志 | 二进制日志:bin-log数据恢复实践 | 慢日志查询

【二叉树-困难】124. 二叉树中的最大路径和

《GB39707-2020》PDF download

2022.8.8 Exam questions for photographer Lao Ma (photographer)

2022.8.9 Exam Travel Summary

[Kali Security Penetration Testing Practice Tutorial] Chapter 6 Password Attack

The flask to add and delete

one of the variables needed for gradient computation has been modified by an inplace

MySQL:你做过哪些MySQL的优化?

P1564 膜拜

官宣出自己的博客啦

从滑动标尺模型看企业网络安全能力评估与建设

gbase 8a数据库如何查看数据或数据文件是否正常?

2022.8.8考试摄像师老马(photographer)题解

![[Kali Security Penetration Testing Practice Course] Chapter 8 Web Penetration](/img/5f/907057956658a19306da21c71185ea.png)