当前位置:网站首页>主动信息收集

主动信息收集

2022-08-10 18:42:00 【lmn_】

主动信息收集是指在信息搜集过程中直接与目标主机进行交互,攻击者可以通过构造某些请求对目标进行访问,缺点在于易被对方察觉,例如在对方的日志记录中留下访问痕迹。

- 确定ip是否存活

- 识别ip开放的端口,针对常见端口的漏洞进行排查

- 针对端口识别开放的服务

0x01 ping

判断目标主机是否存活,可以通过返回的TTL值来判断。

TTL(Time To Live),每一个IP包都有一个TTL域。

通常情况下,Windows的TTL值一般是128,Linux则是64

判断主机是否在线,指定发5个

ping X.X.X.X -c 5

路由追踪

ping -R X.X.X.X

0x02 arping

arping 是一个 ARP 级别的 ping 工具。

arp为地址解析协议,全称为Address Resolution Protocol,是一个TCP/IP协议,用于根据IP地址获取物理地址。

arping只能对一个ip地址进行判断,可以通过脚本来实现对网络的自动扫描

判断目标ip是否存在

arping X.X.X.X

存活返回

不存活返回

发送1个包进行判断

arping X.X.X.X -c 1

查看某个IP是否被不同的MAC占用,嗅探arp欺骗

arping X.X.X.X -d

查看某个MAC地址的IP

arping X:X:X:X:X:X -c 1

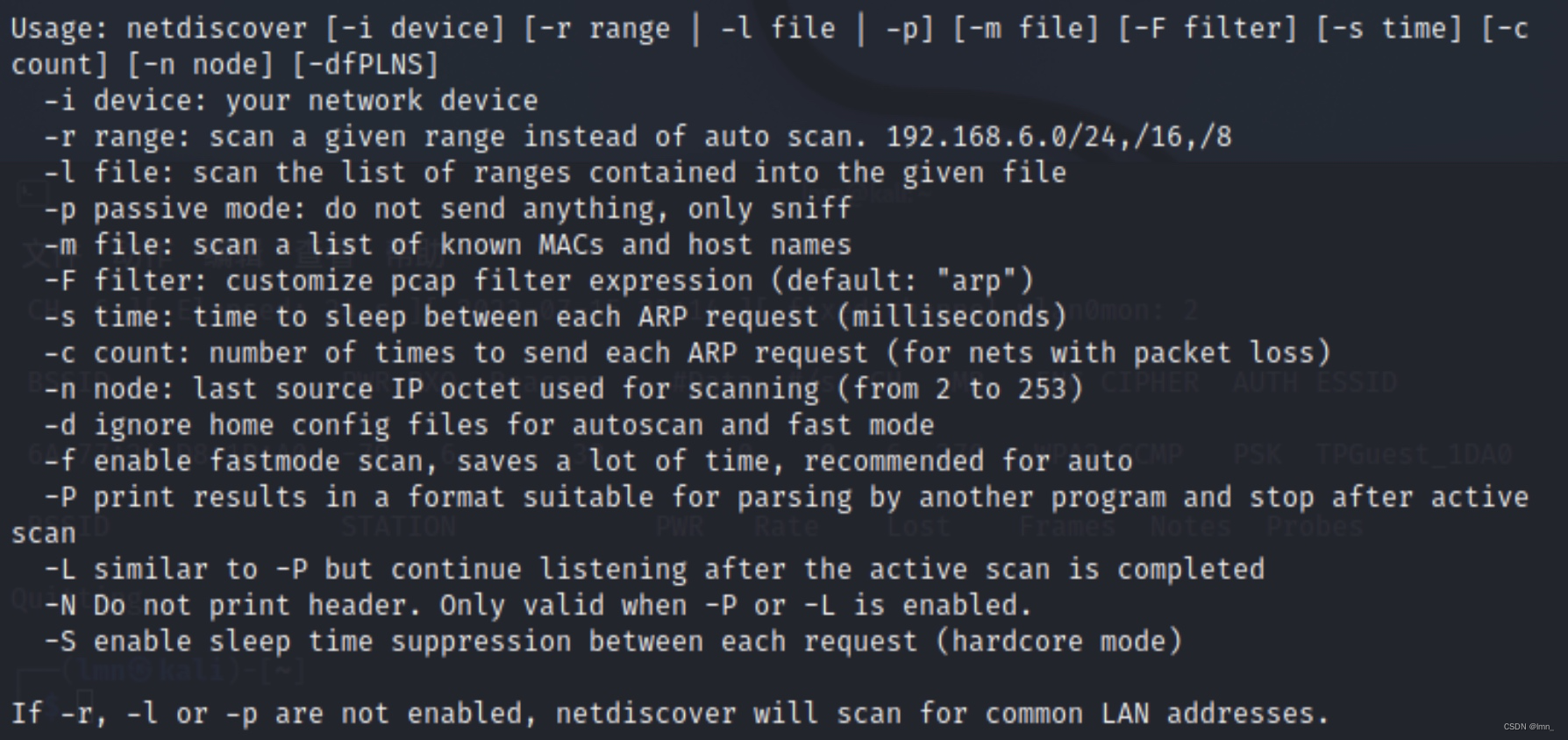

0x03 Netdiscover

在网络上扫描ip地址,检查在线主机或搜索为他们发送的arp请求,进行被动扫描或主动扫描。

主动扫描:

指定IP段

netdiscover -r X.X.X.X/24

监听网卡

netdiscover -i eth0

被动扫描:(监听,发现别的二层主机)

netdiscover -p

制定扫描文件

netdiscover -l XXX.txt

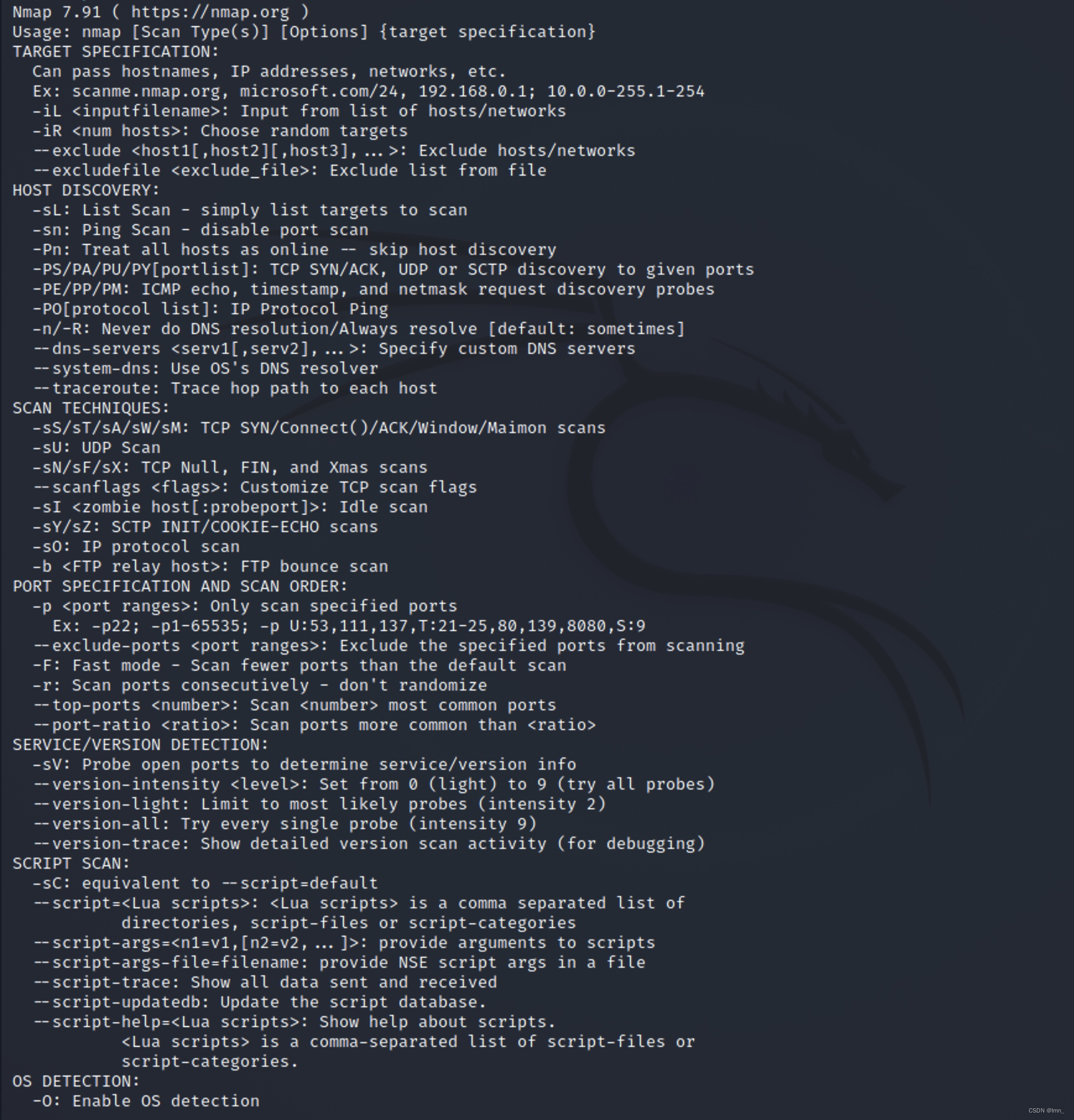

0x04 nmap

nmap(Network Mapper),是一个网络连接端扫描软件。

-sP:Ping扫描

nmap -sP 1.1.1.1-254

-sN:隐蔽扫描

nmap -sN 1.1.1.1-254

调用地址列表

nmap -sN -iL XX.txt

通过UDP端口

nmap 1.1.1.1-254 -PU53 -sn

通过ACK方式

nmap 1.1.1.1-254 -PA80 -sn

调用地址列表

nmap -sN -PA80 -iL XX.txt

边栏推荐

猜你喜欢

[Teach you how to make a small game] Write a function with only a few lines of native JS to play sound effects, play BGM, and switch BGM

「POJ 3666」Making the Grade 题解(两种做法)

Redis command---key chapter (super complete)

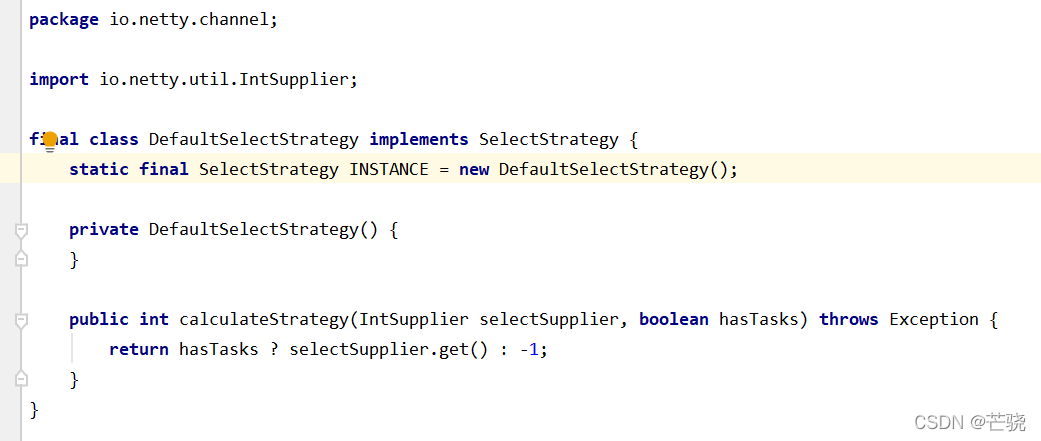

DefaultSelectStrategy NIOEventLoop执行策略

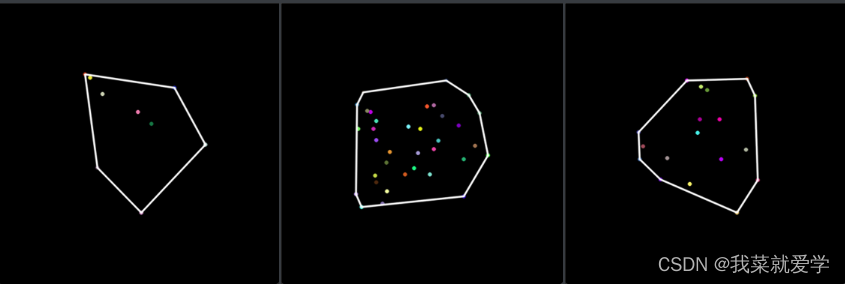

【OpenCV】-物体的凸包

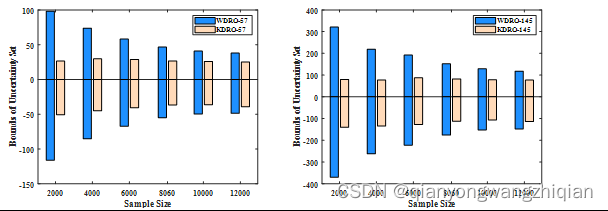

基于GAMS的电力系统优化分析

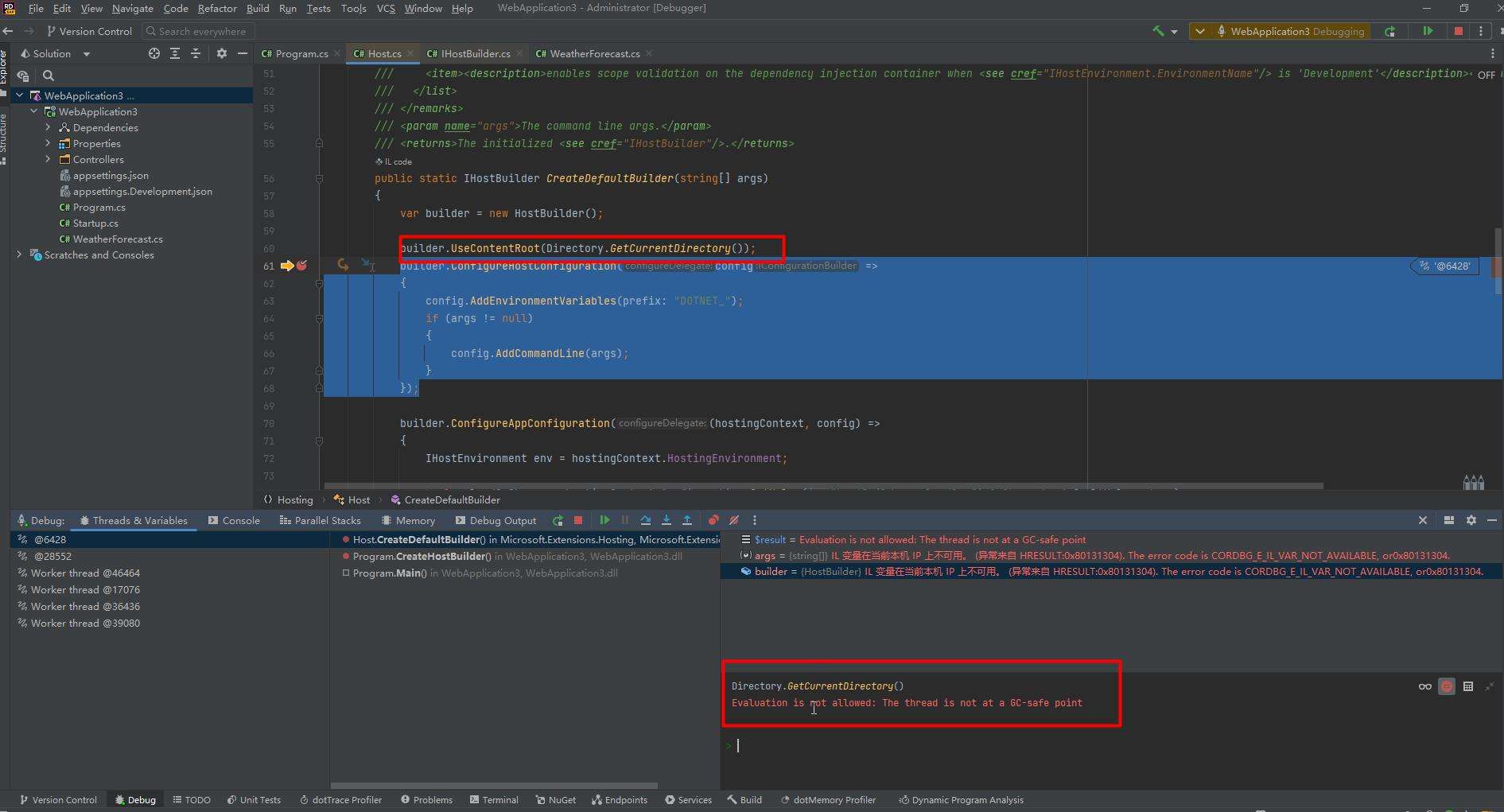

Rider调试ASP.NET Core时报thread not gc-safe的解决方法

选择是公有云还或是私有云,这很重要吗?

[Teach you how to do mini-games] How to lay out the hands of Dou Dizhu?See what the UP master of the 250,000 fan game area has to say

阿里云贾朝辉:云 XR 平台支持彼真科技呈现国风科幻虚拟演唱会

随机推荐

剖析Framework面试—>>>冲击Android高级职位

搭建自己的以图搜图系统 (一):10 行代码搞定以图搜图

QoS服务质量六路由器拥塞管理

补坑简单图论题

#yyds干货盘点# 面试必刷TOP101:二分查找-I

类型和id对应的两个数组

产品思维训练 | 新用户从注册到绑卡流失率很高是什么原因?

FPGA:基础入门按键控制蜂鸣器

RS-485多主机通信的组网方式评估

FPGA:生成固化文件(将代码固化到板子上面)

ARouter使用自定义注解处理器,自动生成跳转Activity的代码,避免手动填写和管理path

003-序列图(一)

MySql主要性能指标说明

CAS:2055042-70-9_N-(叠氮基-PEG4)-生物素

6-11 先序输出叶结点(15分)

弘玑Cyclone与风变科技达成战略合作:优势互补聚焦数字化人才培养

宝塔部署flask项目

Introduction to 3 d games beginners essential 】 【 modeling knowledge

西安Biotin-PEG8-IA_IA-PEG8-生物素供应商

CEO对今天的CIO们真正的要求是什么?

![[Teach you how to make a small game] Write a function with only a few lines of native JS to play sound effects, play BGM, and switch BGM](/img/30/714d803d4087f5c9c5800a969055fe)

![[Teach you how to do mini-games] How to lay out the hands of Dou Dizhu?See what the UP master of the 250,000 fan game area has to say](/img/11/eb7278ac9ebdfbd5835d147320efe7)